基于流量自相似的DDoS检测分析

2013-01-15郑明明梁鸿

郑明明,梁鸿

(1.中国石油大学(华东)后勤保障处,山东 东营 257061;2.中国石油大学(华东)计算机与通信工程学院,山东 青岛 266580)

0 引言

近年来,随着互联网技术的大规模社会化应用,网上银行、电子商务、远程监视监控等大量涌现,使人们的生产、生活与网络的联系越发密切。互联网在给人们生产、生活带来便利的同时,各类互联网安全事件也时有发生。因此,如何维护互联网的安全、稳定运行,已成为人们关注的焦点。

通常情况下,拒绝服务(Denial of Service,DoS)攻击是一台计算机通过网络数据流,消耗对方反应时间和资源的特殊数据流对另一台计算机发动的泛洪攻击,最终造成阻塞接收方通讯通道,使其无法响应外界正常访问信息。[1]据《计算机犯罪和安全调查报告》显示,DoS攻击已由2008年的21%上升至29.2%,并有蔓延的趋势,其造成的损失始终位于前列[2],已成为当今互联网最主要的威胁之一。[3]

作为DoS的一种高级形式,分布式拒绝服务(Distributed Denial of Service,DDoS)攻击是一种破坏力巨大的网络攻击形式。在DDoS攻击中,成千上万台攻击代理在几乎同一时刻向目标机发送海量数据数据包,从而在较短时间内耗尽目标机资源。

本文是基于流量自相似算法基础上,通过对传统算法进行改进,提出一个基于动态判据的改良型DDoS检测方法,以提高DDoS的检测效率。

1 DDoS攻击

与其他DoS攻击不同,DDoS攻击主要利用互联网与目标机之间资源的不对称性[4],通过组建数量巨大的僵尸网络,采用“多对一”的攻击方式,以海量数据迅速占领目标机资源,从而阻断合法用户对目标机的访问。

1.1 DDoS攻击特性

一个典型的DDoS攻击系统通常由三部分组成,如图1所示。

图1 DDoS攻击示意图

1)攻击源(Attacker),即真正的攻击者。

2)僵尸网络(BotNet)。“僵尸网络”由国家计算机网络应急技术处理协调中心(CNCERT/CC)于2005年1月4日命名[5],是指由黑客集中控制的被僵尸程序感染的计算机群。[6]这些被感染的计算机被称为僵尸机(Zombie),主要有两种类型,一是主控机(Handle),主要用于监听攻击源的攻击指令,并根据指令向其控制的攻击代理下达攻击命令。一般情况下,主控机可控制多台攻击代理。二是攻击代理(Agent),主要根据主控机指令开始或停止攻击。

3)目标机(Victim)。目标机即为DDoS攻击对象,可以是服务器、路由器、普通计算机,甚至是连入互联网的子网。

由于攻击方与被攻击方往往处于不同的网络中,同时攻击方又采用了攻击源—主控机—攻击代理的3层结构,使得追溯攻击源变得非常困难,因此,怎样快速有效地检测到DDoS攻击就变得异常重要。

1.2 DDoS攻击过程

DDoS的攻击主要是组建僵尸网络和发动攻击,MIT(麻省理工)的林肯实验室给出了5个详细步骤:

Step1:扫描网络,以发现可入侵的在线主机。

Step2:从在线主机中筛选适合安装僵尸程序的主机,通常是有安全漏洞的主机。

Step3:入侵Step2中选定的主机,并植入代码,以检测主机是否已被占领。

Step4:在被占领的主机中安装攻击软件,组建僵尸网络。

Step5:发动攻击。

1.3 DDoS攻击特征

DDoS攻击在目标机处的明显特征是出现海量信息,资源被迅速消耗。由于DDoS攻击多采用合法请求,所以普通的查杀系统并不会做出反应。目标机处的资源消耗则主要体现在以下两方面:

1)本机资源。由于攻击方发送的数据流远远超出目标机的处理能力,造成目标机无力响应其他合法用户请求,甚至宕机。

2)带宽资源。主要针对具有带宽瓶颈的目标机。由于带宽不足,使得通往目标机的通道被攻击数据占据,隔绝了外界与目标机的联系。

由于上述特征在攻击末端即目标机处较为明显,所以本文研究的是基于末端的检测方法,在攻击源端可能不具有检测能力。

2 基于流量自相似的DDoS检测系统

1993年,Leland等[7]提出网络流量具有自相似性(self-similar)和渐近自相似性(asymptotic self-similarity),并且是长相关(long-range dependence)的。当出现DDoS攻击时,其海量的攻击数据流会破坏这种相似性,所以,通过检测网络流量是否具有相似性就可以判断网络中是否存在DDoS攻击流。

赫斯特参数(Hurst)是用于表征自相似性的唯一参数[8],通过测算网络流量的赫斯特参数值,就可以判断此时的网络流量是否具有相似性,若具有相似性,则证明网络安全;若不具有相似性,则判定含有DDoS攻击流量。

2.1 传统检测方法

传统的检测方法首先对目标机的正常流量进行长时间的采集,进而测算该流量的赫斯特参数值Hn,并以Hn作为检测依据;其次,对检测周期内的流量进行赫斯特参数测算,得到Hd;最后,计算差值dh=Hn-Hd。当dh>δ时,δ为设定阈值,判定流量属于正常流量;否则,判定流量中含有攻击流。

当H∈(0.5,1)时,网络流量可判定具有自相似性[9],典型的网络流量的赫斯特参数值H=0.75[10],但在实际网络流量赫斯特参数测算中,H值往往不固定,甚至和典型值具有较大差异。

LLDOS1.0是MIT的林肯实验室为DARPA创建的攻击场景,其中包含了1个由初级攻击者进行的DDoS攻击数据。攻击出现在7 574 s,结束于7 580 s,表1为其前6 000 s的 H值测算结果。由测算结果可以发现,使用传统的自相似检测方法得到的正常网络流量H值往往不适合作为判据,甚至达不到自相似的条件。

表1 LLDOS1.0 H值测算

2.2 对传统方法的改进

针对传统方法中判据Hn生成时间过长,对正常网络流量判定误差过大的情况,本文进行了以下改进:①采用较短的时间作为检测周期;②以动态的实时Hn代替传统方法中的固定Hn。

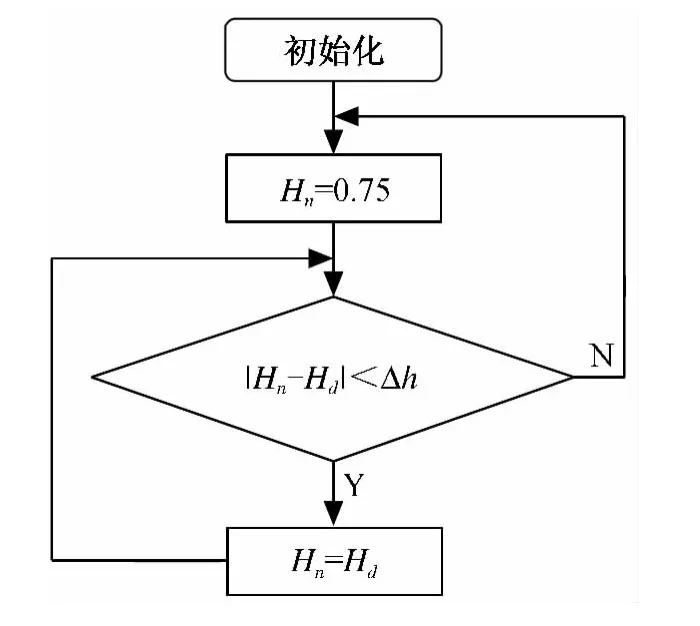

具体方法如下:设定0.75作为Hn的初始值,如果检测周期判定不含DDoS攻击流,则用该检测周期检测值Hd顶替0.75作为下一检测周期的判据Hn;如果检测周期判定含有DDoS攻击流,则重新将0.75作为下一检测周期的判据Hn。过程如图2所示。

图2 Hn设定过程

3 实验测试

数据来源:MIT林肯实验室的入侵检测数据集DARPA LLDOS 1.0,如图3所示。

图3 LLS-DDOS 1.0-inside流量图

分析工具:①Wireshark。用于离线分析数据,其前身是Ethereal。②Matlab。用于数据测试。

检测算法:如图2所示。

参数选取:①单次采样时间t=0.1 s。②检测周期T=100 s。③判定阈值Δh=0.2。

测试方法:对LLDOS 1.0中DDoS攻击前的流量进行连续10个周期的采样,并对采样结果进行判断。由于检测开始时间远早于DDoS攻击,所以本测试中大胆假设第1个检测周期的检测结果不含DDoS攻击流,结果如表2所示。

由表2测试结果可见,本文方法取得良好效果。通过对不同连续10周期采样的反复测试,均取得类似表2的测试结果。

表2 测试结果

4 结语

作为网络安全专家最为关注的问题之一,DDoS以其易操作性和巨大的攻击力威胁着互联网安全。本文通过对DDoS攻击特性和传统基于流量自相似的检测方法进行分析,提出了一种利用动态赫斯特参数作为判据的改进型算法,取得了良好的检测效果。由于本文方法对第1个检测周期进行假设,因此下一步工作目标是寻求辅助判据对流量自相似结果进行二次判定。

[1]Elliott John.Distributed Denial of Service Attacks and the Zombie Ant Effect[J].IT Prfessional,2000,2(2):55-57.

[2]Computer Security Institute.14th Annual CSI Computer Crime and Security Survey Executive Summary[EB/OL].(2009-12-01).http://pathmaker.biz/whitepapers/CSISurvey2009.pdf.

[3]Douligeris Christos,Mitrokotsa Aikaterini.DDoS Attacks and Defense Mechanisms:Classification and State-of-the-art[J].Computer Networks,2004,44(5):643-666.

[4]Li Lan,Lee Gyungho.DDoS Attack Detection and Wavelets[C]//Computer Communications and Networks,2003.ICCCN 2003.Proceedings.The 12th International Conference on,2003:421-427.

[5]徐图.超球体多类支持向量机及其在DDoS攻击检测中的应用[D].成都:西南交通大学,2008.

[6]国家计算机网络应急技术处理协调中心.中国互联网网络安全报告(2008年上半年)[R],北京:2009.

[7]Stilian Stoev,Murad S Taqqu,Cheolwoo Park,et al.LASS:A Tool for the Local Analysis of Self-similarity[J].Computational Statistics & Data Analysis,2006,50(9):2447-2471.

[8]任勋益,王汝传,王海艳,等.基于自相似检测DDoS攻击的小波选择[J].南京航空航天大学学报,2007,39(5):588-592.

[9]Cheng Xiaorong,Xie Kun,Wang Dong.Network Traffic Anomaly Detection Based on Self-Similarity Using HHT and Wavelet Transform[C]//Information Assurance and Security,2009.IAS'09.Fifth International Conference on,2009,1:710-713.

[10]任勋益,王汝传,王海艳.基于自相似检测DDoS攻击的小波分析方法[J].通信学报,2006,27(5):6-11.