虚拟蜜网在保密取证中的应用研究

2012-12-25张羽,吴瑞

张 羽,吴 瑞

(1.国家信息中心,中国 北京 100045;2.北京邮电大学,中国 北京 100876)

虚拟蜜网在保密取证中的应用研究

张 羽1,吴 瑞2

(1.国家信息中心,中国 北京 100045;2.北京邮电大学,中国 北京 100876)

针对保密法对网络保密检查与取证工作提出的新要求,提出虚拟蜜网取证的概念,通过研究蜜网取证的基础网络架构及关键技术手段,形成可指导实践的虚拟蜜网取证技术解决方案,为保密检查与取证工作提供技术支撑。

虚拟蜜网;保密检查;Honeywall

保密法的修订对传统保密检查与取证工作提出了新的要求,网络漏洞检查与取证作为保密检查工作的重要组成部分,也需要不断改进技术手段来应对当前国内外复杂的信息安全形势。传统网络漏洞扫描只是对指定网段内的主机进行安全评估,通过读取各种日志文件进行综合评判,不仅风险分析不够全面,也难以固定完整有效的证据信息。

针对以上安全需求,本文结合蜜罐、蜜网以及虚拟化等相关领域知识,提出了虚拟蜜网取证的概念。虚拟蜜网取证是对上述技术手段的综合运用,结合计算机取证的基本要求,以动态取证模式为参考,重点分析数据控制、数据捕获以及证据识别分析、固化保存等环节面临的关键技术问题,最终形成可指导实践的虚拟蜜网取证技术解决方案。

一、虚拟蜜网概述

(一)蜜罐、蜜网理论

蜜罐(Honeypot)、蜜网(Honeynet)本质上都是一种网络安全工具,但不同于一般的防火墙、IDS等被动式检测工具,蜜罐、蜜网更强调对未知攻击的主动防御。蜜罐、蜜网核心价值在于对网络恶意行为进行监视、检测和分析,收集并固定行为特征信息,为网络空间提供一种预期性保护[1]。

蜜罐技术核心是一种对攻击者进行欺骗的技术。通过部署监测主机、开启网络服务并放置诱饵信息,诱使攻击者对蜜罐实施攻击。一方面可以减少攻击者对实际业务系统造成的安全威胁,另一方面通过对攻击行为的监控和分析,捕获攻击行为特征信息,可以深入了解攻击手段、方法以及攻击目标,从而为后期的攻击溯源、责任认定提供依据。

蜜网是一种高阶的蜜罐应用方式,其原型是为基础研究设计使用的高交互型蜜罐网络。蜜网通过将多台高度受控的蜜罐主机组成网络,并对网络空间进行监控,可以比分析单一蜜罐主机更有效地了解攻击者的攻击行为。蜜网构建的诱捕网络体系架构可以在保证网络受控的情况下完成必要的隐秘取证,相比一般蜜罐具有更好的使用价值。

蜜网的研究发展经历过三个阶段:第一阶段为上世纪末,“蜜网项目组”(The Honeynet Project)首先提出了蜜网的概念,并搭建了第一个高交互蜜罐网络,即 GenI第一代蜜网。本世纪初,“蜜网项目组”设计改进了GenII第二代蜜网架构,开发部署了蜜网控制的关键工具,使蜜网技术正式转化为应用。近些年随着相关技术不断进步,蜜网的易用性及可部署性都得到了不断提高,数据捕获及分析方式趋于标准化,由此形成了 GenIII第三代蜜网。GenII与GenIII蜜网架构基本相同,只是部分关键技术有所区别。

目前,蜜网部署大多仍沿用第二代蜜网架构(见图1),以Honeywall作为整个蜜网的核心,使用数据旁路的方式实时监测受控网络中的所有网络数据包信息以及主机状态信息。Honeywall是一个链路层桥接设备,包含三个网络接口,eth0接入外网,eth1连接蜜网,eth2作为一个隐秘通道连接到监控网络。其中,eht0与eth1均没有自己的IP地址,只有eth2具有自己的端口IP。Honeywall遵循二层网络协议工作,不会对网络数据包进行 TTL(Time To Live)递减和网络路由,也不会提供本身的 MAC地址,因此可以有效消除蜜网“指纹”,实现对攻击者的完全透明。Honeywall是蜜网与其他网络的唯一连接点,所有流入流出蜜网的数据信息都必须接受Honeywall的控制和审计。正是利用这一特性,才可以实施对蜜网网络空间的监测取证。

图1 GenII蜜网架构

蜜网正常运转需要三个核心模块支持,分别为数据控制模块、数据捕获模块、数据集中和分析模块[2]。数据控制模块是为了保证被攻陷的蜜网不会被恶意利用从而威胁其他信息系统,这要求必须在不被入侵者察觉的情况下对出入蜜网的数据进行限制。数据控制通常交由Honeywall来实施,具体实现技术包括对外连接数限制(Connection Limiting)和攻击包抑制(Drop Disable)。

数据捕获模块负责秘密收集、检测和审计所有网络空间数据,寻找潜在的威胁数据信息。数据捕获模块的实现有多种解决方案,从取证完整性角度考虑,应全面收集网络、主机空间内的各种数据信息,并进行关联分析,以确定攻击行为特征。网络数据收集可综合部署在Honeywall当中,但需要分层建设,使用多种技术手段收集链路层、网络层等常见通讯协议数据信息。主机空间数据收集通常使用客户端驻留的方式,对前端系统中的内存状态、端口服务以及磁盘数据信息进行实时监控。从隐秘性角度考虑,数据捕获模块应尽可能减少对系统、服务或软件的修改,避免留下蜜网“指纹”特征。

数据集中和分析模块主要适用于分布式蜜网架构,解决多源监控数据的汇总和同步问题,以取证为目的的蜜网架构中可暂不考虑,在此不展开阐述。

(二)虚拟化蜜网

随着蜜网技术不断推广应用,其部署困难、维护成本高的缺点暴露无疑,严重影响其使用价值。而虚拟化(Virtualization)技术的飞速进步给了蜜网一个新的发展契机。虚拟化的本质是通过特定技术手段将下层资源透明的映射至上层虚拟机,以实现应用的平台无关性以及物理资源的多重复用。现有计算机系统体系架构下虚拟化的运用非常广泛,本文只是借助虚拟化技术在单个硬件系统上部署运行多个彼此独立的蜜罐系统,并进行系统资源的调配和监控。

虚拟蜜网使用VMM(Virtual Machine Monitor)进行虚拟平台管理,为每一个蜜罐提供独立可用的VM(Virtual Machine)系统环境,在保证系统复杂度的同时可以降低失效蜜罐对整个蜜网产生的威胁。这种管理架构通过VMM协助实施蜜网的数据控制和数据捕获,大幅降低了蜜网的部署和管理难度,有效解决了经典蜜网架构中的诸多问题,使蜜网应用得到迅速普及。

虚拟化技术的引入也会带来一些新的问题。受限于现有x86体系结构中的硬件特征,全虚拟化(Full Virtualization)的实现非常复杂,难以消除所有的“指纹”信息,有可能导致蜜网系统的暴露[4]。此外,虚拟化软件的引入带来了新的系统风险,软件实现中的未知漏洞有可能被恶意利用进而导致整个蜜网系统失效。但是,随着虚拟化技术的不断进步,上述问题并不会影响虚拟蜜网应用的成熟发展。

二、虚拟蜜网取证的应用部署

(一)虚拟蜜网取证应用分析

传统保密检查与取证活动多是一种事后取证,具有周期性和阶段性特点,属于标准的静态取证。本文提出的虚拟蜜网取证则参考动态取证模式,通过对蜜网空间的实时监控分析,将威胁行为证据信息进行固化保存,从而保证证据信息的原始性和完整性。

虚拟蜜网取证过程中,虚拟蜜网本身只是一种前端信息采集工具,负责收集、汇总蜜网空间中所有的网络以及主机状态、数据信息,并将这些信息通过隐秘通道发送至Honeywall进行统一的数据管理。取证功能模块在Honeywall数据基础上进行数据清洗和关联分析,依照相应的取证策略对关键行为特征信息进行固化保全,经签名后存储至标准证据库。

虚拟蜜网取证要优先考虑证据信息的证明力和证据能力,也就是证据的价值和可用性。虚拟蜜网提供的数据控制机制和数据捕获机制很好地保证了捕获信息的原始性和完整性,确保了证据能力有效。同时,虚拟蜜网作为一种信息安全工具,可以将大量网络行为数据信息进行汇总,通过关联分析进而得到完整的威胁行为特征信息,具有很强的证明力。

实施虚拟蜜网取证应当以知识库为核心,在知识库基础上区分证据发现层、证据保全层、证据分析层以及证据呈现层,并根据每层技术特点分别建设。知识库主要包含系统的基本配置数据信息、取证策略以及标准证据格式。证据发现层用于发现和提取网络及终端的原始证据信息,系统建设中,这部分工作主要交由Honeywall来实施,同时也需要取证策略知识库的支持。证据保全层主要是解决证据的完整性验证问题,即通过数字签名的形式来确保捕获信息的真实性和完整性,使留存的证据信息具备基础的法律效力。证据保全层需根据标准证据格式建立标准证据库,一般应单独部署在取证服务器中。证据分析层主要是为重构行为过程,定位出真实的行为主体。在复杂的网络事件中,行为过程往往会经过多个中间节点的跳转,因此,证据分析层需要将来源于主机和网络的两部分证据以一定逻辑条件进行关联分析,进而还原行为过程,形成完整证据链。证据分析层应作为单独的取证功能模块独立部署。证据呈现层在证据分析层基础上将分析结论以直观方式进行展示,并结合系统基本信息提供决策支持服务。

虚拟蜜网取证具有实时高效的特点,可以在威胁行为发生同时对关键行为特征信息进行固化保存,确保捕获证据信息的真实性。同时,虚拟蜜网取证捕获证据信息十分完整,可通过关联分析重现整个行为过程。相比传统保密检查与取证手段,虚拟蜜网取证可以将离散的行为信息进行主动串联,形成一条完整的证据链,为攻击溯源、责任认定提供明确依据。

(二)部署实施方案

根据以上分析结论,本文构建了一个面向应用的虚拟蜜网取证部署实施方案,对实施环节中所应满足的技术要求提出了相应的解决办法,具体内容如下:

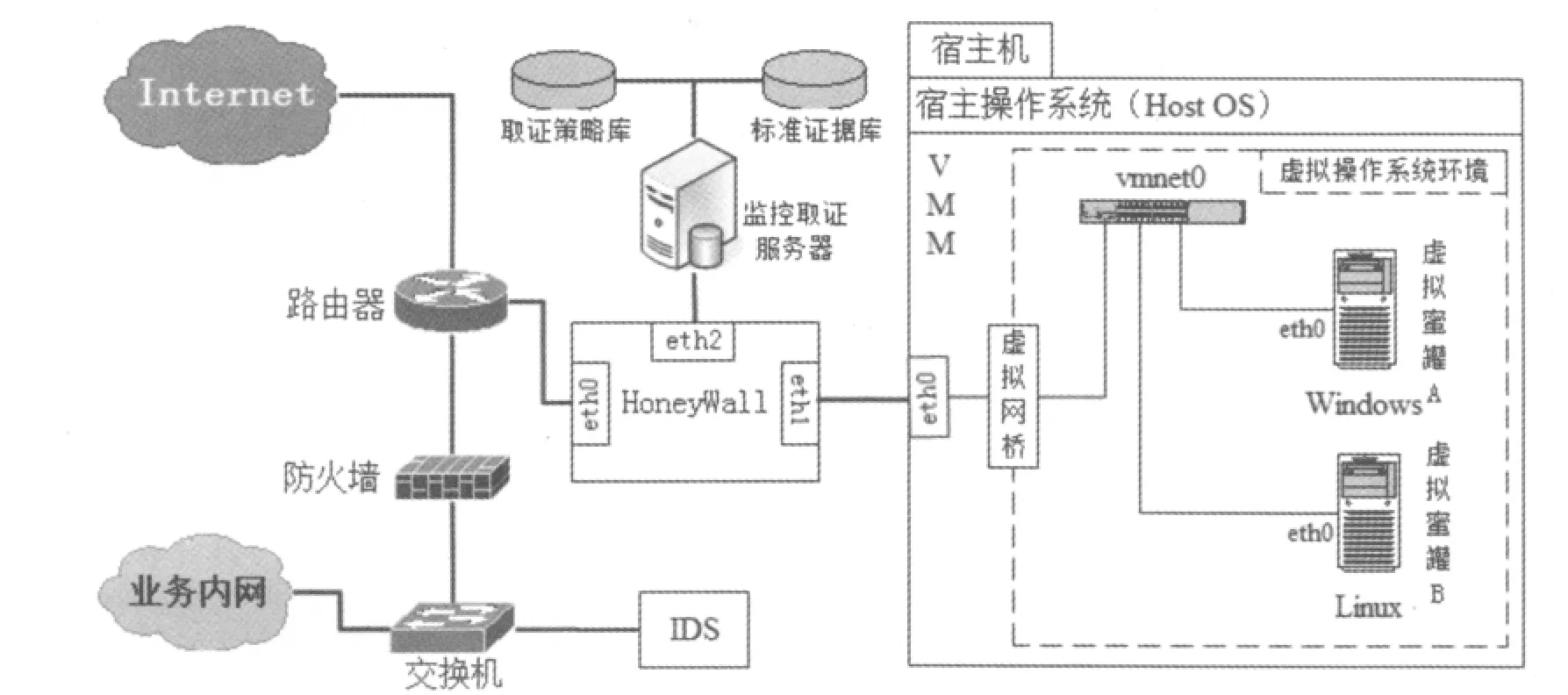

在系统架构层面,为满足计算机取证的基本要求,需要对相关数据信息进行全面捕获和分析,因此采用研究型蜜罐网络,以信息获取作为首要目标[3]。同时,为保证捕获证据信息的原始性和真实性,需要将虚拟蜜网部署在实际业务网络当中,从而在关键的网络节点截获可能的违规泄密信息。此外,从易用性角度出发,在实际部署中建议采用混杂型虚拟蜜网(Hybrid Virtual Honeynet)结构,将蜜罐系统同网关系统进行隔离,以提高蜜网系统灵活性,消除单点故障。综合以上需求,构建虚拟蜜网取证网络结构图如下:

图2 虚拟蜜网取证网络结构图

如图2所示,本方案将虚拟蜜网取证系统接入外网边界的路由器,并通过防火墙、交换机以及IDS等防护设备与业务内网进行隔离,在保证内网安全的同时也为外网入侵者提供了虚假目标,为隐秘取证创造了前提。虚拟蜜网构建使用混杂型虚拟蜜网结构,将Honeywall独立为一台监控取证服务器,承担所有的证据识别分析与固化保存任务。所有的蜜罐系统均以虚拟机的形式部署在宿主机操作系统中,由VMM进行统一管理。蜜罐使用独立的VM,采用Bridge方式组成虚拟网络。通过vmnet0组建的虚拟蜜网,每一个虚拟蜜罐都具有对外可见的独立IP,可进行所有的网络交互行为,保证了虚拟蜜网取证数据的真实性。

技术实现方面,虚拟平台的搭建可借助虚拟机软件,一方面简化VM的配置管理工作,另一方面也易于组建虚拟网络,常见的虚拟机软件有VMware等。Honeywall的部署可使用蜜网项目组提供的Honeynet Roo,Roo提供了完善的数据控制和数据捕获功能模块,其中数据控制模块用于限制入侵者对虚拟蜜网的滥用,从而保证取证信息的安全性。数据捕获模块用于证据信息的采集和汇总,通过将受控网络中的各种状态、数据信息进行汇总,并通过eth2隐秘端口发送至监控取证服务器,可以保证取证信息的机密性和完整性。

Honeywall中的数据控制模块通常采用对外连接数限制和攻击包抑制等技术手段,对外连接数限制主要针对网络探测(Probe)和拒绝服务攻击(DoS),攻击包抑制则针对使用少量连接即能奏效的已知攻击(如权限提升攻击等)。数据捕获模块需区分网络与主机数据进行分别抓取,网络数据采集可通过防火墙、sniffer等工具进行分层捕获,主机数据采集可使用Roo提供的Sebek客户端进行实时捕获。

上述网络架构中,监控取证服务器是整个系统的核心。一方面是由于其承担了虚拟蜜网中的Honeywall功能,另一方面其负责对所有蜜网数据信息的实时监控和分析,并依据取证策略库的指导对威胁行为进行固化保存,形成标准证据库。

取证策略库源于对标准行为的规则化描述,从保密检查角度出发,主要是参照保密法、行业法规以及内部保密制度,制订网络行为的白名单和黑名单,确定涉密关键词,进而对网络中的数据行为信息进行识别匹配,确定威胁特征[5]。标准证据库是将取证策略库中匹配的关键行为特征信息进行固化保全,经签名保护后以标准证据格式进行存储。

在标准证据库基础上,可进行深入的数据挖掘和关联分析,进而完整重现整个威胁行为过程,形成完整证据链。同时,根据用户需求,可自定义证据呈现方式,为责任认定和整体决策提供支持。

本文通过对蜜罐、蜜网以及虚拟化技术的概述性分析,提出了虚拟蜜网取证的概念。虚拟蜜网取证以上述技术手段为基础,结合计算机取证的相关要求,构建了可部署实施的虚拟蜜网基础网络架构,重点分析了数据控制、数据捕获以及监控取证环节的技术实现,为证据信息的识别分析与固化保存提供支撑。虚拟蜜网取证主要适用于保密检查中的网络漏洞检测,不仅可以有效防止因网络漏洞引起的信息泄密,也为后续的责任认定以及整改维护提供明确依据。虚拟蜜网取证是一项系统工程,本文仅探讨了实施蜜网取证所必需的关键技术手段,对应的证据法理分析有待进一步补充研究。

[1](美)Lance Spitzner.Honeypot:追踪黑客[M].北京:清华大学出版社,2004:76.

[2]曹爱娟,刘宝旭等.网络陷阱与诱捕防御技术综述[J].计算机工程,2004,(9):1 ~3.

[3]李冬冬,冯雁.一种研究型虚拟蜜罐网络的设计与实现[J].通信技术,2007,(12):288 ~293.

[4]Derek Bem,Ewa Huebner.Computer Forensic Analysis in a Virtual Environment[J].International Journal of Digital Evidence,2007,Volume 6:Issue 2.

[5]胡晓荷.计算机取证:保密检查的重要手段[J].信息安全与通信保密,2010,(8):18 ~19.

Research on Virtual Honeynet Application in Security Forensic

ZHANG Yu1,WU Rui2

(1.State Information Center,Beijing China 100045;2.Beijing University of Posts and Telecommunications,Beijing China 100876)

In order to adapt to the new situation aroused by the PRC Guarding State Secrets Law,we have proposed the virtual honeynet forensic concept.Through the study on network architecture and key technology in honeynet forensic,we created a settlement program to indicate the virtual honeynet forensic practice,which will give practical technology support on the secret inspection and forensic.

Virtual Honeynet;Security Inspection;Honeywall

DF713

A

1008-2433(2012)01-0092-03

2011-10-15

张 羽(1983— ),男,河南许昌人,国家信息中心网络安全部工程师,物证技术学博士;吴 瑞(1975— ),男,安徽合肥人,北京邮电大学博士后研究人员。