防火墙发展现状及未来展望

2012-10-17荣二虎

荣二虎

中山大学信息科学与技术学院 广东 510006

0 引言

随着信息技术的飞速发展,计算机网络得到了广泛的应用,越来越多的生产活动已经离不开网络。同时,基于网络的安全威胁引起了越来越广泛的关注。作为内部网络和外部网络的屏障,防火墙在应对来自网络的威胁显得尤为重要,吸引了广泛的研究兴趣。

1 防火墙的基本概念

1.1 防火墙

防火墙是计算机硬件与软件的结合,它是在内部网络和外部网络之间、专用网和公用网之间构建的一道双向流量都必须经过的屏障,从而保证内部网或专用网不受来自外部网络或公用网的非法访问。

防火墙本质上是一种隔离技术,主要作用是在内部网络或专用网与外网或公用网通信时,既能允许合法的访问和数据进出,同时阻止非法的访问和数据。

1.2 防火墙的必要

对于一个组织,互联网的连通性的必要的。但是互联网访问为组织带来益处时,也给组织带来了来自外部世界的非法交互的威胁。尽管可以为组织内的各个工作站和服务器配备强大的安全措施,如入侵检测系统,但这却是一种极为不实用的策略。防火墙设置在内部网和外部网之间,提供内部网与外部网的可控连接,有效地应对了来自网络的安全威胁。防火墙对于网络安全已经显得非常必要。

1.3 防火墙的设计目标

防火墙的设计有以下目标:

(1) 所有进入和离开的网络流量都必须通过防火墙;

(2) 只有合法的网络流量才被允许通过防火墙。

(3) 防火墙本身不能被攻破。

2 防火墙技术

防火墙主要采用包过滤、状态检测、应用层代理和链路层代理等技术。

2.1 包过滤防火墙

包过滤防火墙的思想是将防火墙作为过滤器使用。包过滤防火墙建立一个规则库,对每个经过防火墙的IP包应用其中的规则。防火墙既可以设计为允许满足特定条件的包通过,也可以设计为拒绝满足一定条件的包通过。这取决于对过滤规则的配置设计。

过滤规则主要关注的IP包信息包括源IP地址、目的IP地址、源端口、目的端口和IP协议域等。

典型的配置是将过滤规则设置成与IP和TCP协议中头部信息域匹配的规则。如果被检测的包与其中的某条规则匹配,则调用此规则决定丢弃还是传递该包。如果没有匹配的规则,执行默认操作。默认操作可设置为丢弃,也可设置为传递,这取决于对安全性的需求。

2.2 状态检测防火墙

包过滤防火墙仅仅对单个包进行判断,不能考虑上下文的信息。状态检测防火墙检查的信息与包过滤防火墙相同,但却同时记录有关通信状态的TCP连接信息,能够实现动态的过滤机制,增强了对网络流量的控制能力。

2.3 应用层网关

应用层网关也称为代理服务器,能够对来自应用层的流量提供缓冲。

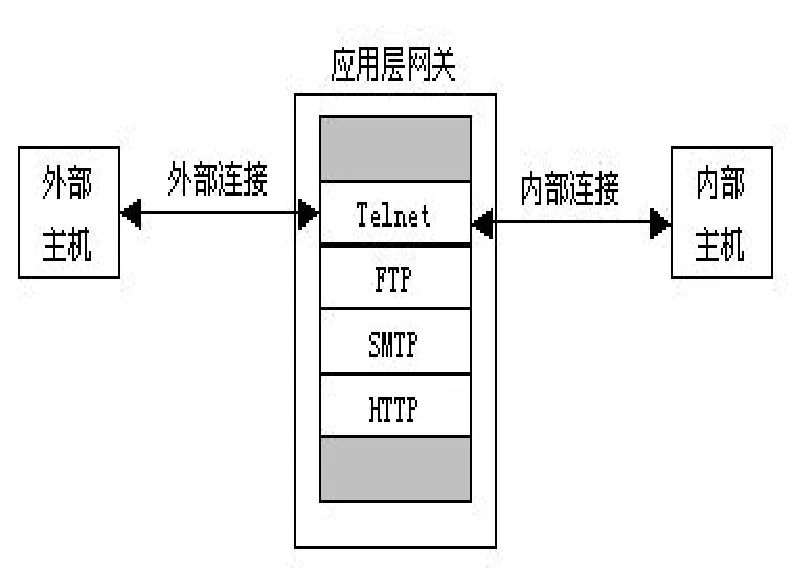

当内部网的用户请求访问外部网络上的服务时,该应用被引导至防火墙中的代理服务器。代理服务器将自己视为外部网络的服务器,对请求进行评估,并根据一套规则决定允许或拒绝该请求。图1为应用层网关示意图。

图1 应用层网关示意图

2.4 链路层网关

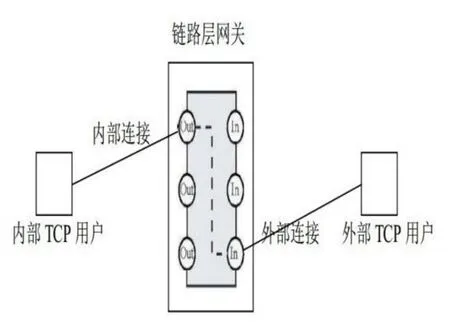

链路层网关又称链路层代理。链路层网关建立自身与内部主机TCP用户的连接,自身与外部主机TCP用户的连接,不允许内部主机TCP用户与外部主机TCP用户建立点对点的连接。其主要安全功能是判断哪些连接是合法的,并且只为合法连接建立代理连接。一旦代理连接建立,不需要检查这两个连接之间传递的内容。图2为链路层网关示意图。

图2 链路层网关示意图

3 防火墙的位置

一个防火墙的定位决定了不可信任的外部网络和可信的内部网之间的边界。针对内部网的安全需求,安全管理者需要决策防火墙的部署位置。典型的防火墙部署位置有以下几种。

3.1 非军事区网段

非军事区网段采用两种防火墙:内部防火墙放在内部网需要保护部分的边缘;外部防火墙放置在外部网与整个网的边界。两种防火墙之间的区域被称为非军事区网段(DMZ Networks),在该区域放置的设备通常允许来自外部网络的访问,如该组织的Web服务器、FTP服务器和邮件服务器等。

3.2 虚拟专用网

在分布式环境中,虚拟专用网(VPN)提供一种极具吸引力的网络管理方式。在低协议层,VPN使用加密和认证并通过因特网实现安全连接。这比真正使用私有线路的网络廉价,但同时需要两端具有相同的加解密和认证系统以实现安全性。目前,加密主要通过防火墙来执行,最常用的机制为IPSec。

3.3 分布式防火墙

网络管理员可以在组织的服务器和工作站上配置主机防火墙,也可以在内部网的主机上配置个人防火墙。这些防火墙在管理员的策略下与独立防火墙协同工作。独立防火墙提供对整个内部网的全局保护,主机防火墙和个人防火墙则与独立防火墙形成了内部的非军事区,提供对服务器和主机更严格的保护。

4 防火墙的优缺点

4.1 防火墙的优点

(1) 防火墙能强化安全策略。

(2) 防火墙能有效地记录Internet上的活动。

(3) 防火墙限制暴露用户点。防火墙能够用来隔开网络中一个网段与另一个网段。这样,能够防止影响一个网段的问题通过整个网络传播。

(4) 防火墙是一个安全策略的检查站。所有进出的信息都必须通过防火墙,防火墙便成为安全问题的检查点,使可疑的访问被拒绝于门外。

4.2 防火墙的局限性

(1) 防火墙对绕开防火墙的攻击无能为力;

(2) 防火墙不能完全防止内部威胁。

5 防火墙的未来发展趋势

(1) 自身安全性提升

未来防火墙的操作系统会更安全。随着算法和芯片技术的发展,防火墙本身的安全会得到有效地解决方案,为防火墙的应用提供更安全的保障。

(2) 检测速度高速化

大量的测试数据表明,防火墙一个很大的局限性是速度,往往造成网络堵塞。检测速度是防火墙应用必须解决的问题之一。目前针对检测的算法、硬件的研究不断深入,检测速度不断提升,也正朝着高速化的方向迈进。

(1) 功能多样性增加

多功能也是防火墙的发展方向之一。现在,组网环境越来越复杂,网络设备种类逐渐增多。用尽量少的设备可以提供尽量多的功能,不仅节约组网成本,也能给组网带来方便。

(2) 对非法访问智能切断

对于入侵行为的预见和智能切断,也是防火墙发展的一个方向。及早地切断非法访问,不仅能使防火墙的检测效率大为提升,也能有效地节约系统资源。

(3) 多端口并适合灵活配置

多端口的防火墙能够为用户提供更为全面、灵活的安全解决方案。多端口、灵活配置的防火墙,也是未来防火墙发展的趋势。

6 结束语

在计算机网络高速发展的今天,网络安全是一个不容忽视的研究课题。近年来,关于防火墙的研究不断深入,也取得了一系列的重大成果。我们有理由相信,在未来的网络世界里,防火墙必将发挥巨大的作用。

[1]庄健平.防火墙技术与网络安全[J].计算机安全技术.2010.

[2]Audin,G.Next-Gen Firewalls:What to Expect [J].Business Communications Review,June.2004.

[3]Bellovin,Cheswick. Network Firewalls [C]IEEE Communic ations Magazine,September 1994.

[4]Chapman,D.and Zwicky,E.Building Internet Firewalls [C].Sebastopol,CA:O’Reilly.2000.

[5]Wilson,J.The future of Firewall[J].Business Communications Review.May 2004.

[6]Lodin,S.and Schuba,C.Firewalls Fend Off Invasion from the Net[J].IEEE Spectrum,February 1998.

[7]Oppliger,R.Internet Security:Firewalls and Beyond[C].Communi cations of ACM.May 1997.

[8]Wack,J.;Cutler,K.;and Pole,J.Guidelines on Firewalls and Firewall Policy[M].NIST Special Publication SP 800-41.January.2002.

[9]William Stallings.Network Security Essentials–Application and Standard[M].Forth Edition.Tsinghua University Press.2011.

[10]玄文启.基于计算机网络的防火墙及实现[J].中国科技信息.2010.

[11]毛锦庚,甘卫民,黄伟继.防火墙技术的研究与发展[J].商场现代化.2005.

[12]贾铁军.新型智能防火墙的关键技术及特殊应用[J].上海电机学院学报.2007.

[13]杨丹.嵌入式防火墙的研究[J].计算机与网络.2008.

[14]黄力.分布式防火墙的配置与性能分析[J].微计算机信息.2007.