基于Ad Hoc的虫洞攻击与防御研究综述

2012-10-17黄成兵

黄成兵

阿坝师专计科系 四川 637002

0 引言

无线Ad Hoc网络又称为移动自组网、多跳网络或对等网。最初起源于20世纪70年代的美国军事研究领域,是一种在没有骨干网络的条件下,由网络中既充当通信节点,又充当路由功能的各终端通过相应的分布式协议互相组织起来的网络系统。其基本特点是节点的随机移动性,带来拓扑的随时改变,同时受无线传输的影响,链路带宽相比有线网络低很多。常因电源能量不足而中断网络,安全性较差。但因其是一种开放的,无须基础设施及人工干预的开放网络,因而广泛应用于军事通讯、灾后营救、传感器网络、深海探索及车载网络等不方便搭建网络基础设施的场合和领域。

自组网是基于无线通信的,其特点是安全性较差,容易遭受攻击和数据窃听。网络中缺少统一的管理中心,对网络安全策略的实施也比较困难。在众多安全问题中,Ad Hoc网络的路由安全显得特别重要。路由被攻击,网络中各项性能将严重恶化,甚至直接导致整个网络瘫痪。而现有的安全路由协议虽然在路由表的机密性、完整性、身份认证和不可抵赖性上作了一些改进,但这些安全措施均需要单独的密钥管理支持,增加了额外的网络通信开销,所以Ad Hoc网络的路由安全问题一直是研究的一个热点。本文将结合无线自组网路由特点,着重分析针对无线自组网路由发起的最为严重攻击形式即虫洞攻击。

1 无线Ad Hoc网络路由特点、研究现状及弱点分析

在Ad Hoc网络中,当需要把数据跨过几个中间节点才能传输到目标节点时,必须借助路由协议的功能才能实现。然而,与传统有线固定网和单跳无线网相比,Ad Hoc网络在多方面面临着挑战,移动自组网比传统网络要复杂得多,这就意味着传统网络中的路由协议不能直接使用在无线 Ad Hoc网络中,因而需要为无线Ad Hoc网络单独设计路由。而这些路由协议在设计时通常没有考虑安全问题,很容易受到恶意节点的攻击,导致网络故障。目前,针对Ad hoc 网络路由安全问题的研究还处于起步阶段,主要是包括对几个较成熟的Ad hoc 网络路由协议进行安全改进,增加一定的加密认证机制等。另外的研究工作就是集中在利用多路径协议来提高路由协议的安全性。例如文献[4]使用门限方法来实现基于多路径的数据传输时可容忍一定的数据分片丢失。文献[5]提出使用“失效安全”的思想来使实现多路径来的同时还能够实现最短路径的安全性。但这些安全方案为了能够找到多路径而需要携带大量的路径信息,导致性能降低的同时还会带来因暴露拓扑而带来另外的安全隐患。另外,文献[6]也提到了可以通过隐藏拓扑而实现安全路由的思想,但却很遗憾,它只是一种单路径的安全路由协议,相对多路径而言,单路径路由协议在容错、路由可靠性、QoS等方面都存在很多劣势。

以上这些路由协议安全措施都没有从路由协议本身的算法去分析其安全性,问题始终没有从根本上得到解决,对安全路由协议的研究仍然是国际上的研究热点之一。Ad Hoc网络路由协议经常遭受各种各样的网络攻击,如虫洞攻击、Rushing(抢占攻击)、Sybil(女巫攻击)、黑洞攻击等。而在众多路由安全威胁中,虫洞攻击是一种最主要的严重攻击形式。

2 虫洞攻击原理

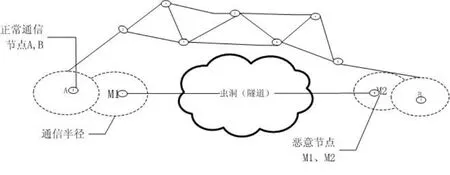

虫洞攻击,又叫隧道攻击,是指在Ad Hoc网络中,攻击节点利用在网络中已经建立好的私有通道,把在网络中窃取到的信息通过此私有通道传递到网络的另一个位置,而不是通过正常的网络连接来传递。通过这种虚拟路径的方式来建立错误的通信路径,从而发起对Ad Hoc网络路由协议的干扰和破坏的行为。因此,虫洞攻击主要是针对网络中带防御性的路由协议发起的一种严重攻击形式。其具体攻击原理如图1所示。

图1 虫洞攻击原理

在图1中,节点A和B是无线Ad Hoc网络中相隔很远的两个通信节点,彼此都不在对方无线信号覆盖范围内,需要中间节点利用路由协议进行转发。M1、M2是发起虫洞攻击的两个恶意节点,当A需要把信息传递给B时,就向网络广播一个消息用以寻找中间节点进行消息的传送。由于 M1在A的通信半径内,当M1收到这个广播信息之后,将信息通过隧道快速地传给M2,M2又将此信息传播给节点B。当B收到信息以后,误认为A是其邻居节点,回复一个确认消息。此确认消息又经 M2通过隧道传递给 M1,再传递给节点A。当A最终收到确认消息后,就误认为B是它的邻居节点了。这样,错误的邻居关系被建立起来并在后面的路由通信过程中使用,将会扰乱Ad Hoc网络路由的正常运行,M1、M2能够对经过虫洞隧道的数据发起任何可能的进攻及修改,例如把数据包丢弃、数据篡改、流量分析等。因此,虫洞攻击的危害性十分巨大。

3 当前虫洞攻击的检测与防御分析

虫洞攻击的防御是极难的,即使在网络所有通信过程中都启用了加密和认证, 但仍然可以发起虫洞攻击。因此如何防御虫洞攻击就成了当前研究Ad Hoc网络安全的一个重要方向,目前已有一些应对Ad Hoc网络虫洞攻击的检测方法。

文献[10]提出了一种简便的使用网络拓扑分析算法来检测虫洞攻击的方法,并基于该算法提出了针对OLSR 路由协议安全的改进机制。文献[11]提出一种基于端到端的虫洞攻击检测方法,即先估算好源节点到目的节点的最短跳数,如果收到的跳数值比估计值小,就认为受到了虫洞攻击,该方法在源和目的节点相隔不远时是有效的。针对当前研究较多的多路径Ad Hoc路由协议,文献[12]提出了一种新的检测方法,通过对数据包中已有的路由信息进行统计和分析,结合样本数据进行比较,以此判断网络是否受到虫洞攻击并找出恶意节点的位置,从而避免遭受虫洞攻击的危害。

TTM 是一种通过逐跳计算通信节点间的传输距离来检测虫洞攻击的方法。它的理论依据是当节点如果是通过隧道传输数据时,它的一跳传输的距离将远远大于其它的一跳,从而判断出是否有不正常的链路(即隧道)存在。另外,Farid Nait-Abdesselam 等针对虫洞攻击的路由防御方法也是基于此原理而提出来的。虽然这些方法对虫洞攻击比较有效,但加重了路由信息的开销,导致路由效率严重下降,最终检测难度也相应加大。

Ning Song 等也提出一种针对DSR和AODV路由协议的虫洞检测方法。即通过分析在源和目的节点之间多条路径的使用频率,如果某条路径的使用频率远远高于其它路径,说明该路径为可疑路径。但此种方法很有可能因统计信息的不足而带来误判和效率低下等问题。

针对虫洞攻击,我们不仅仅是要检测出攻击行为的产生,更重要的是如何去防御。目前针对Ad Hoc虫洞攻击的防御方法研究已取得一定成果。

限制数据包法是一种比较经典的通过保护反应式路由协议来抵御虫洞攻击的方法。它的基本原理是通过在数据包中附加上地理限制或时间限制的信息,用以限制数据包的最大传输距离,从而防御虫洞攻击的产生。

SECTOR协议提供了一种应对虫洞攻击的策略,即在通信过程中,让节点去证实与领近节点交互的真实性,但这个协议工作的前提条件是需要各节点间精确的时钟同步以及中心认证系统的支持。

虽然还有其它一些防御虫洞攻击的方法,不过这些方法大多都需要依赖同步时间或特殊设备的支持才能完成,很难在现实网络中被使用起来。因此,针对移动Ad Hoc网络中路由协议的虫洞攻击问题仍需做进一步的研究。

4 结语

无线Ad Hoc网络以其灵活的组网方式和较好健壮性等特点,在日常工作和生活中具有广泛的应用前景。但由于其路由协议的脆弱性,常因容易遭到各种各样的攻击而限制其发展。虽然当前已经有相当的解决方法,但都并不是很理想,离真正的现实使用还有一定的距离。因此,移动Ad Hoc网络安全路由协议的研究仍是当前研究移动自组网的一个热点。

[1]刘菁华,耿鹏.路由攻击对移动Ad Hoc网络的影响分析[J].华侨大学学报(自然科学版).2009.

[2]王敏.Ad hoc网络安全路由探索[J].科技风.2011.

[3]刘巧平,董军堂.移动Ad Hoc网络安全路由协议综述[J].中国新通信.2010.

[4]Lou WJ,Liu W,Zhang YC,Fang YG.SPREAD:Improving network security by multipath routing in mobile ad hoc networks.Journal on Wireless Networks.2009.

[5]Khabbazian M,Mercier H,Bhargava V K.Severity analysis and countermeasure for the wormhole attack in wireless Ad Hoc networks[J].IEEETrans.Wireless Commun.2009.

[6]Sanzgiri K,Dahill B,Levine BN,Shields C,Belding-Royer EM. A secure routing protocol for ad hoc networks.In:Proc.of the 2002 IEEE Int’l Conf. on Network Protocols.2002.

[7]Hu Y C,Perrig A,Johnson D BWormhole attacks in wireless networks[J].IEEE Journal on Selected Areas in Communications 2006.

[8] Reddy LR,Raghavan SV.SMORT:Scalable multipath on-demand routing for mobile ad hoc networks. Elsevier Ad hoc Networks Journal.2007.

[9]刘玉,殷辉.无线传感器网络中一种基于簇结构的虫洞检测协议[J].中国科学技术大学学报.2011.

[10]滕萍.Ad Hoc无线网络虫洞攻击安全策略研究[J].网络安全技术与应用.2011.

[11]Wang X,Wong J.An End-to-end Detection of Wormhole Attack in Wireless Ad-Hoc Networks.31st Annual International Computer Software and Applications Conference-VOL.1-(COMPSAC 2007).2007.

[12]周龙飞.检测多径路由 Ad Hoc 网络中的虫洞攻击[J].微计算机信息.

[13]Phuong Van Tran,Le Xuan Hung,Young-Koo Lee, Sungyoung Lee,and Heejo Lee.TTM:An Efficient Mechanism to Detect Wormhole Attacks in Wireless Ad-hoc Networks.CCNC.IEEE.2007.

[14]Farid Nait-Abdesselam,Brahim Bensaou,Jinkyu Yoo.Detecting and Avoiding Wormhole Attacks in Optimized Link State Routing Protocol. WCNC,IEEE.2007.

[15]Lijun Qian,Ning Song,Xiangfang Li.Detecting and Locating Wormhole Attacks in Wireless Ad Hoc Networks through Statistical Analysis of Multi-path.WCNC.IEEE.2005.

[16]Yih-Chun,Adrian Perrig,David B.Johnson.Packet Leashes:A Defense against Wormhole Attacks in Wireless Networks.INFOCOM.IEEE.2003.

[17]S.Capkun,L.Buttyan,and J.Hubaux.SECTOR:Secure Tracking of Node Encounters in Multi-hop Wireless Networks.In ACM Workshop on Security of Ad Hoc and Sensor Networks(ACM SASN).Oct. 2003.