校园网接入层安全策略研究

2012-08-06申继年李毅治邢雪梅

申继年 李毅治 邢雪梅

中国药科大学现代教育技术中心 江苏 210009

0 前言

本文将介绍校园网的接入层的相关技术策略,从而构建一个安全高效的网络,不但要让用户方便易用,还要让校园网管理者能够有效管理,从接入层解决校园网的安全隐患。

1 IP地址的分配与管理

1.1 全网DHCP动态分配IP

在计算机数量众多并且划分多个子网的网络中,DHCP服务的优势更加明显,其优点如下:

(1) 减小输入错误的可能;

(2) 避免IP冲突;

(3) 减小管理员的工作量;

(4) 当网络更改IP地址段时,不需要重新配置每台计算机的IP;

(5) 计算机移动到其它子网不必重新配置IP。

1.2 DHCP服务所带来新问题

随着DHCP服务的广泛应用,也给网络管理带来一些新的问题,具体表现在:

(1) 私自架设非法的DHCP服务器

由于DHCP报文在客户端和服务器的交互过程中并没有认证机制,如果网络中存在非法DHCP服务器,管理员将无法保证客户端从管理员指定的DHCP服务器获取合法地址,客户机有可能从非法DHCP服务器获得IP地址等配置信息,导致网络地址分配混乱。

(2) 私自指定IP地址

在部署DHCP服务的子网中,如果出现用户私自设置IP地址,将有可能造成网络地址冲突,影响IP地址的正常分配。

(3) 为特定主机分配固定IP

校园网中有些主机由于要提供服务,需要固定IP地址,比如服务器,这就需要在DHCP服务器和接入交换机上构建一个IP和MAC绑定的跨网DHCP强制分配机制。

通过以上分析,必须采取有效措施来应对上述三个问题。我们利用接入交换机的DHCP-Snooping功能屏蔽非法DHCP 服务器、过滤非法DHCP报文、防止用户私设IP,还可以为用户指定固定的IP地址,可以有效解决非法DHCP服务器扰乱用户网络和防止私设IP用户使用网络。

2 DHCP防护

2.1 DHCP-Snooping技术简介

DHCP-Snooping 技术就像是在非信任端口的主机和DHCP服务器之间安装了一道防火墙,通过DHCP Snooping来区分连接到终端客户的非信任端口和连接到DHCP 服务器或者其他交换机的信任端口。

DHCP-Snooping具有屏蔽非法DHCP 服务器和过滤非法DHCP报文的功能,解决了DHCP Client和DHCP Server之间DHCP报文交互的安全问题。DHCP-Snooping简称DHCP侦听,接入交换启动DHCP-Snooping功能后可实现对DHCP Client和DHCP Server之间DHCP交互报文的窥探。通过窥探,DHCP-Snooping记录合法DHCP用户的信息(IP、MAC、所属VLAN、端口、租约时间等),形成DHCP-Snooping数据库。借助DHCP侦听功能,通过只允许来自面对不可信用户的端口的DHCP请求(而非响应),进而阻止DHCP欺骗。

2.2 防止私设DHCP

(1) 打开DHCP-Snooping 全局开关

configure terminal

ip dhcp snooping

end

(2) DHCP服务器与DHCP 客户端不在同一子网时,需要打开DHCP中继功能,并配置DHCP 服务器地址

configure terminal

service dhcp

ip helper-address 192.168.1.100

end

(3) 将连接合法DHCP 服务器的端口配置为信任口,连接用户的端口默认为非信任口

configure terminal

interface gig 1/1

ip dhcp snooping trust

end

2.3 防止私设静态IP

为了防止私设IP 地址的用户使用网络,需要打开接口上的地址绑定开关,通过硬件对非法 IP 报文进行过滤

configure terminal

interface range fastethernet 0/1-24

ip dhcp snooping address-bind

end

2.4 为用户指定固定IP

对于需要使用静态IP 地址的用户,可以通过添加静态绑定实现(假设一台服务器需要使用静态IP 地址,其MAC为:00d0.fa88.5687;VLAN 号为:1;IP 为:192.168.11.3;端口为:2)。

configure terminal

ip dhcp snooping binding 00d0.fa88.5687 vlan 1 ip 192.168.11.3 interface fastethernet 0/2

end

3 ARP欺骗

3.1 ARP欺骗原理

ARP协议(Address Resolution Protocol)的基本功能就是通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的进行。ARP协议是简单的报文交互而没有认证机制的,基于ARP协议的这一工作特性,任何人通过向计算机或者网络设备发送虚假的ARP报文便可达到ARP欺骗的目的。

当前校园网大都采用VLAN技术,多台主机同处于一个VLAN,致使ARP病毒冒充主机欺骗网关或冒充网关欺骗主机,造成的危害较大。针对这一问题,采用DHCP-Snooping+ ARP-Check方案可以有效拦截非法的ARP报文,抵御ARP欺骗,保证网络的畅通。

3.2 防御APR欺骗

ARP-Check通过硬件过滤ARP欺骗报文,保证送到CPU的ARP报文都是合法的,有效降低了CPU 的负荷。DHCPSnooping功能在将DHCP-Snooping 数据库用户信息添加到IP报文硬件过滤表时,同时添加到ARP报文硬件过滤表。ARP-Check根据ARP报文硬件过滤表对ARP欺骗报文进行过滤。

DHCP-Snooping + ARP-Check方案同样也部署于接入层交换机。

(1) 网关欺骗

在各端口上绑定正确的网关,防止针对网关的ARP欺骗。

configure terminal

interface rang fastEthernet 0/1-24

Anti-ARP-Spoofing ip 192.168.200.1

(2) 主机欺骗

ARP-Check 应用于端口模式下,需要对该端口上收到的ARP 欺骗报文进行硬件过滤时,在该端口上启用ARP-Check功能,进行端口的ARP校验,比如需要在端口1 和端口2 上启用该功能。

configure terminal

interface range fastethernet 0/1-24

port-security arp-check

port-security arp-check cpu

end

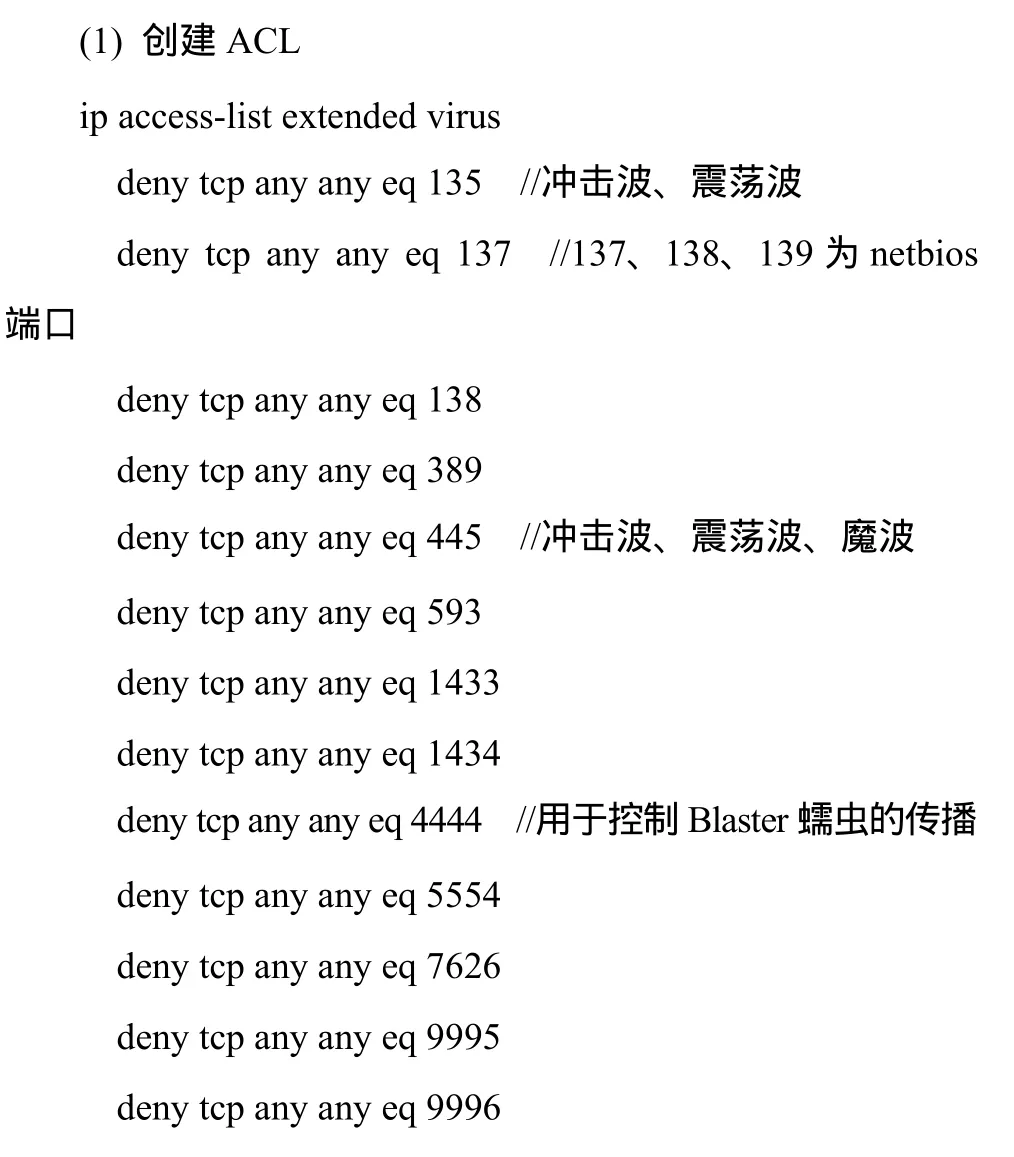

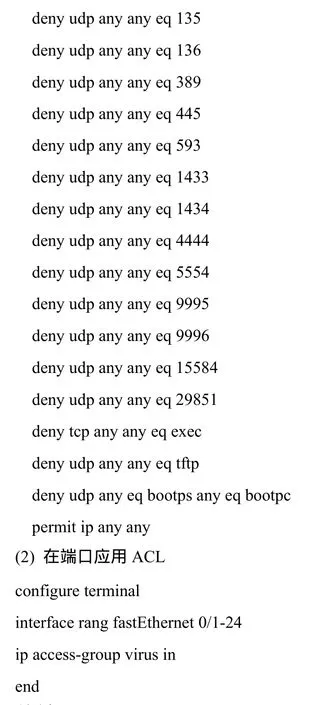

4 ACL—病毒防护

4.1 来自接入层的网络威胁

与其它园区网相比,校园网由于其客户群体的特殊性,安全问题也存在显著特点。校园网中学生群体占绝大比重,学生好奇心强,电脑水平高,应用也比较复杂,所以来自校园网内部的威胁比较多。例如:有些学生由于好奇心的驱动会主动的在校园网内部试验各种扫描软件、攻击软件、木马或病毒;由于其应用复杂,被动感染木马和病毒的比例也相当高。这些都给校园网带来了巨大的安全隐患。为了防止这种攻击和病毒蔓延到整个校园网,最好的解决方法就是利用ACL将来自攻击者的端口扫描和恶意数据流阻挡在接入层。

4.2 ACL部署

木马、病毒等网络攻击都是利用一些特殊的端口进行的。所以,利用ACL限制这些特殊口访问,可以很大程度上保证安全性。

ACL查找是在硬件中完成的,所以,当实现基于ACL的安全性时,转发性能不会受到影响。针对第二层接口的基于端口的ACL,允许在每个交换机端口上应用安全性策略。

5 总结

本文根据校园网的实际情况,针对IP地址的管理、DHCP防护、ARP欺骗以及病毒与攻击等主要问题,提出了在接入层的安全解决方案。通过实际测试表明,部署在接入层的安全策略可以有效的解决以上主要问题,从而为校园网络提供了一个安全有效的网络管理模式。