基于间接信息流约束的访问控制模型

2012-07-25王超

王 超

(解放军信息工程大学 电子技术学院信息安全系,河南 郑州450000)

0 引 言

在信息系统中,不同用户的多次访问行为之间会形成间接信息流,这种间接信息流的单个环节虽然都符合安全策略,但是从信息的最终流向上看却有可能违反了安全策略,这种违反安全策略的间接信息流是一种非授权访问行为,对重要信息资源的安全管控造成很大威胁,尤其是在跨域垮系统环境中。以往的安全理论和技术通常适用于单个信息系统,无法解决该难题。

1 相关研究

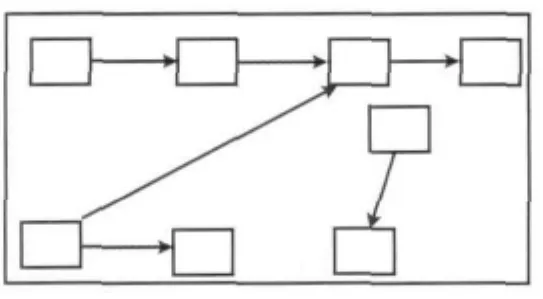

下面给出一个违规间接信息流的示例,如图1所示。有两个应用系统:销售系统和财务系统。销售系统中保存有每个人的销售报表,财务系统的财务人员会根据每个人的销售报表发放奖金。

图1 违规间接信息流

为防止公司的销售人员进行内部价格竞争或拉对方客户现象,在销售系统中设置了安全限制,禁止查看他人的销售报表,因此销售人员李明无法查看刘军的销售报表。

但是在跨系统环境中,销售系统所制订的安全限制有可能被突破。如财务人员将刘军的销售报表读取出来,然后 (有意或无意地)写入到共享文件中,李明再从该文件中将刘军的销售报表读出,其后果是:李明间接获知了刘军的销售报表。该间接访问行为符合销售系统和财务系统的安全策略,但是事实上却违反了销售系统的安全策略。造成该现象的原因是两个系统的访问控制机制都是单独实施的,系统间无法形成配合。

目前无论自主访问控制模型还是强制访问控制模型,都无法解决该问题。图1所采用的访问控制策略是典型的自主访问控制,显然自主访问控制的安全性较低,无法解决违规间接信息流问题。RBAC模型[1]通过引入角色简化了授权,但是访问控制方式与自主访问控制类似,只是对用户的某次访问请求是否符合角色的安全权限进行了检测,也无法防止违规间接信息流。

强制访问控制模型的安全强度高于自主访问控制模型,最具有代表性的是BLP模型[2],它为主客体分配安全级,通过定义简单安全公理、*特性公理和自主安全性公理使得信息只能从低安全级流向高安全级。但是,BLP模型的安全状态由 (b,M,f,H)组成,其中b表示当前访问行为的集合,由 (主体×客体×行为)构成。也就是说b中所记录的仅仅是每个直接访问的行为,并未记录访问行为之间的传递关系,而这种传递关系是造成间接信息流的前提。众多BLP改进模型[3-6]以及其他强制访问控制模型也都未能以间接信息流为背景进行研究,无法检测和防止违规间接信息流行为。

Denning提出了一种基于格的信息流模型[7],他将信息流模型定义为五元组<N,P,SC,⊕,→>,其中SC表示主客体安全级,P和N分别表示主体和客体集合,符号“⊕”是一个满足结合律和交换律的运算符,符号 “→”表示信息流策略。该模型规定操作行为符合信息流策略 “→”时,模型是安全。信息流模型主要用于分析隐蔽通道,通常基于编译器来完成,给程序中的变量分配一个安全级,通过判别变量间的信息传递是否违背安全策略。信息流模型也只分析了一次操作和执行是否违规,并未分析多操作所形成的间接访问所带来的信息泄漏威胁。

本文提出了一种基于信息流图的联合访问控制模型。该模型以信息流图作为辅助决策依据,对系统中的访问行为进行关联分析,可以实现对间接信息流的安全性检测,从而解决了违规间接信息流所带来的信息失泄密和管理失控风险。

2 信息流图

2.1 信息流图的定义

定义1 信息流φ= (x1,x2,…,xt)∈ (X×X×…×X),X∈Uor O,表示一条x1→x2→…→xt的信息流。信息流由多个信息流向组成,信息流φ中相邻元素之间构成直接信息流向,不相邻元素之间构成间接流向。

符号→:(xi,xj)∈ (X×X)。表示一个从xi到xj的信息流向,记为xi→xj。

其中X∈Uor O。U= {u1,u2,...um},表示用户的有限集合,包括所有信息系统中的用户。O= {o1,o2,...,on}。表示资源的有限集合,包括所有信息系统中的资源。一个信息流向可以由读操作产生,也可以由一个写操作产生。如用户u1读资源o1,则产生信息流向o1→u1,用户u1写资源o1,则产生信息流向u1→o1。

定义2 信息流图T = (φ1,φ2,…,φt)。信息流图由1条或多条信息流构成,如图2所示。图中的每一个节点为一个用户或资源,有向边为一个信息流向→,每一条路径都是一个信息流φ。本模型中,信息流图T记录了跨级跨系统的访问状态,从信息流图T中可以得到每个直接信息流向和间接信息流向,从而为分析违规间接信息流打下了基础。

图2 信息流

定义3 流策略#x1→#x2,表示允许一个信息流向x1→x2的策略。流策略是判定信息流向是否安全的依据之一。访问控制矩阵中的每个元素都构成了一条流策略,如M12=r表示允许信息流向o2→u1的流策略#o2→#u1,若M12=w,则表示允许信息流向u1→o2的流策略#u1→#o2。在强制访问控制模型中,主客体的安全级之间也隐性地存在一条流策略,如主体u1的安全级为f (u1)=l1,客体o2的安全级为f (o2)=l2,且有l1▷l2,即l1支配l2,则存在一条流策略#l2→#u1。

2.2 信息流图的安全特性与安全定理

特性1:直接流向安全特性。T满足直接流向安全特性,iff →:(x,y)∈T,-#x→#y

信息流图T满足直接流向安全特性,当且仅当信息流图T中的任意一个信息流向→:(x,y),都存在允许信息从x流向y的流策略。

特性2:间接流向安全特性:T满足间接流向安全特性

信息流图T满足直接流向安全特性,当且仅当信息流图T中,任意信息流中的任意间接信息流:: (x,y),在双方信息系统中都存在允许信息从x流向y的流策略。

定理1 当且仅当任意信息流图T满足直接流向安全特性和间接流向安全特性时,信息流图T为安全的。

3 系统建模及安全性定理

定义4 规则ρ:(R×T×C) D×T*。

其中:R为访问请求,R= (U×O×op),op∈ {r,w,d,…},在本模型中R可以是本地访问请求,也可以是跨系统访问请求。C为条件集合,D为判定集,D∈{yes,no}。

对规则的解释为:在当前状态下,给出一个请求,在规则的作用下产生一个响应和下一个状态。如ρi:(rj,Tc,c1)= (dn,T*)表示,当信息流图为Tc时,系统发出一个访问请求rj,若满足条件c1,规则ρi将产生一个响应dn,信息流图变化为T*。

定理2 规则ρi: (rj,Tc,c1)= (dn,T*)为安全规则,当前仅当若当前信息流图Tc是安全的,T*也是安全的。

定义5 跨系统访问控制系统∑= (R,D,W,T0,P)。

其中P为信息系统的流策略,在本模型中P包括所有信息系统的流策略;T0为初始信息流图;W= {ρ1,ρ2,…,ρi}为规则集合。

定理3 ∑ = (R,D,W,T0,P)是安全系统,当且仅当W 为安全规则集且初始信息流图T0为安全的。

由于空信息流图是安全的,并且我们总能在信息系统中找到一个信息流图为空的初始时刻,因此可以认为T0恒为真。根据安全性定理3,访问控制系统的安全性主要取决于规则集W的安全性,下面给出常用规则的定义,并进行安全性证明。

4 主要规则及其安全性证明

4.1 读规则

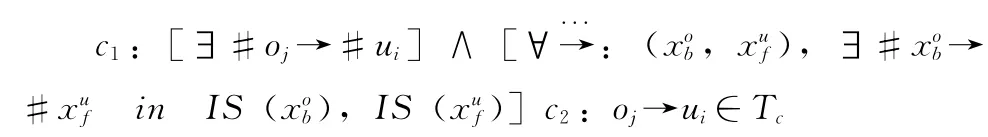

规则

其中:R1= (ui,oj,read)∈R,表示主体ui请求对oj的读操作。符号表示在信息流图Tc中,所有包含oj节点的信息流中oj的任意后向节点,oj的后向节点指在信息流方向位于oj后方的节点。符号表示在信息流图Tc中,所有包含ui节点的信息流中ui的任意前向节点,ui的前向节点指在信息流方向位于ui前方的节点。

读规则ρ1表示:若满足条件c1,即存在信息流策略#oj→#ui和#,规则ρ1给出yes响应,允许执行所请求的读操作,并在信息流图Tc中增加一条新的信息流向oj→ui;若满足条件c2,即信息流图Tc中已经存在信息流向oj→ui,规则ρ1给出yes响应,允许执行所请求的读操作,且信息流图Tc不发生变化;若不符合条件c1和c2,规则ρ1给出no响应,不允许执行所请求的读操作,信息流图Tc保持不变。

证明:根据定理1和定理2,需要证明变化后的信息流图为安全的,在规则中仅在条件c1时信息流图发生了变化,只需证明信息流图Tc+oj→ui符合特性1和特性2,由于根据假设信息流图Tc是安全的,因此只需证明新增加的信息流向符合特性1和特性2即可。

信息流图Tc+oj→ui相比Tc来说,新增了一条直接信息流向oj→ui和若干间接信息流向,在本模型中新增的间接信息流向统一由表示。由规则的条件可知,系统中存在流策略#oj→#ui和#,因此新增加的间接信息流和直接信息流都不会违背系统的安全策略,符合特性1和特性2。得证。

4.2 写规则

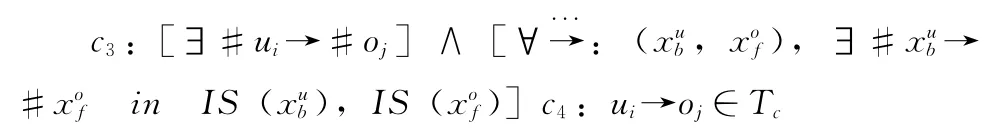

规则

其中:R2= (ui,oj,write)∈R,表示主体ui请求对oj的写操作。符号表示在信息流图Tc中,所有包含ui节点的信息流中ui的任意后向节点。符号表示在信息流图Tc中,所有包含oj节点的信息流中oj的任意前向节点。

读规则ρ2表示:若满足条件c3,即存在信息流策略#ui→#oj和#,规则ρ2给出yes响应,允许执行所请求的写操作,并在信息流图Tc中增加一条新的信息流向ui→oj;若满足条件c4,即系统的信息流图中已经存在ui→oj,规则ρ2给出yes响应,允许执行所请求的亵操作,且信息流图Tc不发生变化;若不符合条件c3和c4,规则ρ2不允许执行所请求的写操作,给出no响应,信息流图Tc保持不变。

证明:根据定理1和定理2,需要证明变化后的信息流图为安全的,在规则中仅在条件c3时信息流图发生了变化,只需证明信息流图Tc+ui→oj符合特性1和特性2,由于根据假设信息流图Tc是安全的,因此只需证明新增加的信息流向符合特性1和特性2即可。

通过分析可知,信息流图Tc+ui→oj相比Tc来说,新增了一条直接信息流向ui→oj和若干间接信息流向,在本模型中新增的间接信息流向由表示。由于系统中存在流策略#ui→#oj和#,因此新增加的间接信息流和直接信息流都不会违背系统的安全策略,符合特性1和特性2。得证。

4.3 其他规则

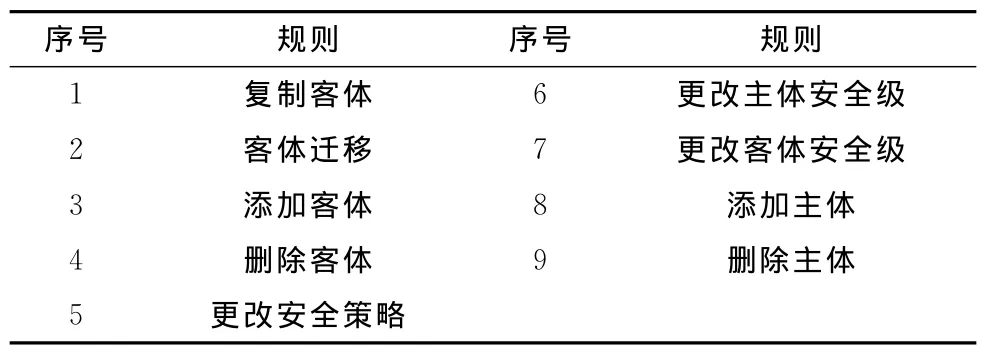

一个完整的模型除了最基本的读写规则外,还应该定义和证明其他访问和管理操作,受篇幅所限,在此仅给出规则列表,见表1。

表1 模型的其他规则

5 模型的安全性分析

5.1 模型的安全熵

信息熵是信息无序程度和事务不确定的度量[7],越来越多的学者将其引入到对信息安全风险和事件不确定性的量化分析上[8-11]。本文利用熵来分析和度量模型中存在违规信息流 (包括直接和间接信息流)的不确定性,称之为安全熵。

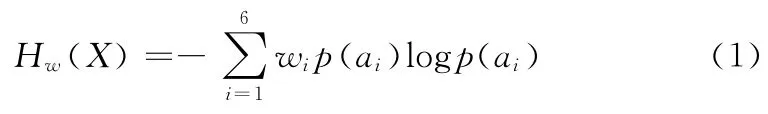

将访问行为当作随机事件记为ai(i=1 2,…,q),其发生的概率记为P (ai)。将访问事件ai对判定安全熵的影响程度记为wi,。则违规信息流发生的可能性即为事件X[ai]的加权熵。

若访问事件的概率空间 [X,p (x)]和熵权空间[X,]如下

其中,p (ai)≥0 (i=1,2,…,q)且p(ai)=1,wi= {0,1},wi为1表示事件ai为违规信息流,为0表示合法信息流。

安全熵计算公式为

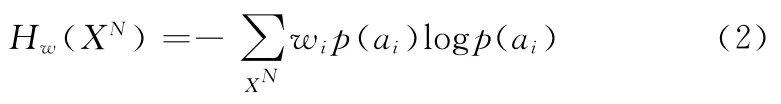

式 (1)只能反映由单次访问事件造成违规信息流的可能性,即违规直接信息流的可能性。要度量间接信息流需要对多个访问事件作为整体进行考察,这就相当于信息论中的离散无记忆信源的N次扩展信源 (N次扩展信源)。

设N次扩展信源XN的概率空间为

其中,ai= (ai1,ai2,…,aiN)(i1,i2,…,iN=1,2,…,q),并满足

根据熵的定义,N次扩展信源的加权熵为

式 (2)即为模型安全熵的计算公式。

5.2 模型的安全性分析与比较

若安全熵大于0,则说明系统必然存在发生违规信息流的可能性,安全熵越小,可能性越小;若安全熵为0,则发生违规信息流的可能性为0,模型的安全性最高。考察式(2),使得安全熵的充要条件是:对于每个事件ai,其发生的概率为0或熵权为0。我们可将随机N维事件分为合规事件am和违规事件an,则式 (2)可变形为

在自主访问控制模型中,显然无法从理论上保证P(an)=0,因此其安全熵必然大于0。在BLP模型中,实现了强制访问控制和自主访问控制,由BLP模型的安全定理和规则可知,不同安全级之间的违规信息流的可能性为0,但是对于平级的信息流来说,主要依靠自主安全特性进行约束,无法保证P (an)=0。因此对于BLP模型来说尽管其安全熵要小于自主访问控制模型的安全熵,但是仍然不等于0。

在本模型中,使用了信息流图,提出了安全特性、安全定理和安全规则,从理论上保证了无法形成违规信息流,因此其P (an)=0,模型的安全熵始终为0,安全性显然高于其它模型。

以第1节的例子来说,若 “财务人员读刘军的销售报表”、“财务人员写共享文件”两个操作可以顺利执行,按照模型的规则此时在信息流图将形成信息流 “刘军的销售报表→财务人员→共享文件”,此时事件 “李明读共享文件”发生时,读规则将发现一条间接信息流向 “李明刘军的销售报表”,该间接信息流向与系统的安全策略违背,不允许该操作执行。

6 结束语

本模型提出的安全特性、定理和规则可以有效防止违规信息流的发生,并具有间接信息流的安全性检测和预防能力。通过对模型安全熵的分析可知,本模型在间接信息流的安全防护方面优于传统的安全模型,从理论上解决了传统安全模型无法解决的违规间接信息流问题。本模型可广泛适用于信息资源安全防护要求较高的场合和跨域跨系统环境中,提高了重要信息资源的安全管控能力。

[1]Saddhu R.Rationale for the RBAC96family of access control models[C].Proceedings of the 1st ACM Workshop on Role-Based Access Control.New York:ACM Press,1997.

[2]Bel L D E,Lapadula L J.Secure computer systems:A mathematical model[R].Bedford,Massachusetts:Technical Report M74-244,The MITRE Corporation,1973.

[3]LIU Ke-long,DING Li.Reconstruction of BLP model based on secure subject access [J].Journal on Communication,2007,28 (12):25-32 (in Chinese).[刘克龙,丁丽.基于 “安全主体访问”概念对BLP模型的改造 [J].通信学报,2007,28(12):25-32.]

[4]LIU Wei-peng,ZHANG Xing.Research of duality and multilevel security model Based on intransitive noninterference [J].Journal on Communication,2009,30 (2):53-58 (in Chinese).[刘威鹏,张兴.基于非传递无干扰理论的二元多级安全模型研究 [J].通信学报,2009,30 (2):53-58.]

[5]CHEN Jin,LV Hong-bing,PAN Xue-zeng.Hybrid mandatory model composed of BLP and Clark-Wilson policy [J].Computer Engineering and Applications,2011,47 (5):65-68 (in Chinese).[陈进,吕红兵,潘雪增.基于BLP和Clark-Wilson策略的混合强制模型 [J].计算机工程与应用,2011,47(5):65-68.]

[6]YU Sheng,ZHU Lu,SHEN Chang-xiang.Multilevel security model [J].Computer Engineering and Design,2010,31(13):2939-2942 (in Chinese). [于舁,祝璐,沈昌祥.多级安 全 模 型 [J]. 计 算 机 工 程 与 设 计,2010,31 (13):2939-2942.]

[7]Denning D.A lattice model of secure information flow [J].Communications of the ACM,l976,19 (5):236-243.

[8]FU Yu,WU Xiao-ping,YE Qing,et al.An approach for information systems security risk assessment on fuzzy set and entropy-weigh [J].ACTA Electronica Sinica,2010,38 (7):1489-1494(in Chinese).[付钰,吴晓平,叶清,等.基于模糊集与熵权理论的信息系统安全风险评估研究 [J].电子学报.2010,38 (7):1489-1494.]

[9]ZHAO Dong-mei,MA Jian-feng,WANG Yue-sheng.Model of fuzzy risk assessment of the information system [J].Journal on Communication,2007,28 (4):51-56 (in Chinese). [赵冬梅,马建峰,王跃生.信息系统的模糊风险评估模型 [J].通信学报,2007,28 (4):51-56.]

[10]ZHAO Dong-mei,ZHANG Yu-qing,MA Jian-feng.Fuzzy risk assessment of Entropy-weight coefficient method applied in network security [J].Computer Engineering,2004,30(18):21-23 (in Chinese). [赵冬梅,张玉清,马建峰.熵权系数法应用于网络安全的模糊风险评估 [J].计算机工程,2004,30 (18):21-23.]

[11]HU Jun,SHEN Chang-xiang,ZHANG Xing.Quantitative analysis method to blp model[J].Journal of Chinese Computer Systems,2009,30 (8):1605-1610 (in Chinese).[胡 俊,沈昌祥,张兴.一种BLP模型的量化分析方法 [J].小型微型计算机系统,2009,30 (8):1605-1610.]