分簇无线传感器网络安全多路径路由协议

2012-06-23白恩健葛华勇杨阳

白恩健,葛华勇,杨阳

(1.东华大学信息科学与技术学院,上海201620;2.数字化纺织服装技术教育部工程研究中心,上海201620)

无线传感器网络是由大量具有特定功能的传感器节点通过自组织的无线通信方式,协同完成特定功能的智能专用网络[1].它面临着众多针对网络层的安全攻击.多路径路由在保障数据传输的可靠性、均衡节点能耗、解决传输过程的容错性、满足网络服务质量QoS等方面与单路径路由相比具有更多优势.多路径路由与其他安全机制相结合是实现安全路由的有效方法[2-4].Nasser提出安全和能量有效的多路径路由协议[5-6];Abu-Ghazaleh 等[7]提出基于地理位置的安全路由协议;Khalil等[8]提出可以检测并排除恶意节点的安全路由协议;Madria等[9]提出可以抵抗Wormhole攻击路由协议;Deng等[10]采用最大距离可分加密来解决安全路由问题.上述协议都只针对特定的网络攻击方式,忽略了网络分簇的重要性.本文结合多路径路由和节点可信度提出了一种基于可信簇头的安全多路径路由协议,有效地实现了无线传感器网络的安全路由.该协议在分簇阶段选择剩余能量多的节点作为簇头,成簇后通过邻居节点对簇头进行可信度评价,在多路径路由选择时将簇头信任值作为路由选择的标准,根据所期望的安全性要求、节点信任值以及传感器节点到汇聚节点的跳数来确定下一跳节点的数目.信任值仅在簇头节点之间产生、交流,具有很好的安全性和网络性能.

1 分簇网络结构

在分簇网络结构中,整个网络被分成若干簇,每个簇由一个簇头节点及多个普通节点组成.同一个簇内的普通节点可以互相进行通信、交换数据,同时可以向簇头节点发送监测到的信息,省去了维护复杂的路由信息而产生的开销,工作量减小,也降低了能量的消耗.而簇头节点则负责整个簇内数据的融合、转发,协调簇内普通节点的正常工作,并将预处理的数据发送给基站,同时还可以与其他簇头之间互相通信交换信息,其功能及开销相对普通节点会比较大,因此需要选择存储能力及运算能力相对较强的节点作为簇头节点,或者周期性更换簇头,以避免簇头因能量耗尽而失效.分簇网络结构具有较高的抗毁性,同时能很好的满足无线传器网络的动态拓扑变化,较适用于目前无线传感器网络越来越广泛的应用及逐步扩大的规模.图1为无线传感器网络的分簇结构示意图.

图1 无线传感器网络分簇结构Fig.1 Hierarchical wireless sensor network

2 安全多路径路由协议

2.1 分簇算法

基站附近的节点承担较多的信息传递工作,能量消耗比其他节点大.因此,首先把节点分为基站附近节点集合SR和网内其他节点集合SUR,然后再进行分簇.基站根据具体应用选择一个发送功率,以通信半径R播信息,接收到该信息的节点即属于SR.分簇算法:

1)判断节点xi是否属于集合SR.如果属于集合SR,该节点自动升级为簇头节点;其他节点成为备选节点,参与接下来的簇头选举.

2)为了使剩余能量多的节点优先当选为簇头,节点当选为簇头的概率:

式中:p是簇头节点所占所有传感器节点的百分比,En-current为节点的当前能量,En-max为节点的初始能量,r为当前轮数,G是这一轮循环中未当选簇头的节点集合.一旦当选了簇头,T(n)重置为0,在一个选簇周期中该节点就不再当选为簇头.

3)该轮选举的簇头还不是最终的簇头,该轮簇头一经选定,以其通信半径R向外广播ADV消息,收到此消息的簇头节点就是发送消息的簇头节点的簇内节点.普通节点一旦已经收到ADV消息,再接收到其他簇头节点的ADV消息都予以丢弃,这样处于2个簇头节点通信重叠区域的普通节点就成为首次接到信息来源簇头的簇内节点.然后该簇头计算其区域内的节点密度DL,如果DL大于整个无线传感网络区域内的平均节点密度,则重新从2)开始选簇,否则选簇成功.这是为了防止簇内节点过于集中,导致能量消耗失衡.

2.2 信任模型

通过建立有效的信任模型对节点之间的交互行为进行总结量化,就可以判断出该节点是否为不良节点或恶意节点,从而在选择路由下一跳节点的时候选择出值得信任的节点,可以避开不良节点或者恶意节点.

2.2.1 节点可信度来源

网络中每个簇头节点都保留其对邻居节点的直接信任值,该信任值是建立在节点在过去的一段时间内与其他节点的交互情况基础之上的,通过观察邻居节点的数据转发过程中的表现来衡量其是否值得信任.文中选取以下2个因素作为信任来源:

1)数据包转发成功率Sp=Nf/Nr,衡量邻居节点的数据转发合作情况.其中,Nr为公告节点实际收到的数据包的统计值,Nf为公告节点实际转发的数据包总数.

2)包重传率Rij=n/m,其中,n为节点i到j的重传包个数,m为总包数.

2.2.2 节点可信度量化

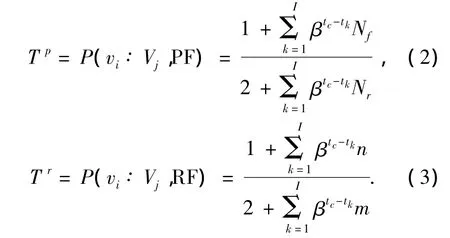

节点直接信任值Td量化为Td=θ1Tp+θ2Tr,其中 θ1,θ2∈[0,1],且 θ1+ θ2=1.θ1、θ2的值可根据实际应用情况进行设定.根据文献[11]的模型,本文引入时间因子来描述信任Tp和Tr:

式中:PF为数据包转发,RF为数据包重传.遗忘因子β∈[0,1]的值取决于vj行为变化的快慢程度,vj行为越不稳定,β取值越小;tc表示计算信任值的当前时刻;tk表示每次观察的时刻.

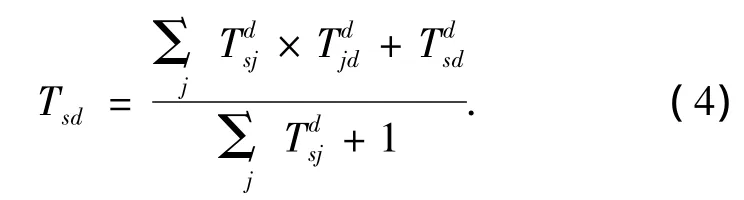

2.2.3 节点可信度合成

当一个节点需要对邻节点进行信任度评价的时候,如果完全依靠自身信息进行判断,可能会因恶意节点的欺骗而导致判断出现误差,因此节点S对节点D的总体信任值Tsd来源于通过对D行为的观察建立的直接信任以及其他实体对D的推荐,即S对D的间接信任.信任评估节点将不同推荐者提供的间接信任与自己对节点的直接信任进行合并,得到最终的信任值:

2.3 路径数目计算

根据文献[12]的方法,用节点信任值来衡量下一跳节点的可靠性,计算能保证期望安全性要求的下一跳节点数目.

设ss表示系统要求的数据源发送数据分组到汇聚节点的成功概率,ts表示节点安全程度,hs表示源节点到汇聚节点的跳数.由于ts为一个节点可信任概率,对于数据源节点而言,经过hs跳后数据包安全到达汇聚节点的概率为,经过p条路径后数据包不能安全到达汇聚节点的概率为,而

若需要的成功传输路径数p大于数据源节点的邻居节点数目,则需要某些邻居节点发送多份数据拷贝来满足安全性需求.为降低节点计算量,预先计算出 ts=0.5∶0.05∶1,即 ts=0.50,0.55,…,0.95,1时对应的p值,将其储存在节点内,当计算p值的时候,将其信任值与预先设定的值进行比对即可.

2.4 路由算法设计

按照邻居节点到汇聚节点的跳数把邻居节点划分为H-、H0、H+这3个集合,其中H-中邻居节点到汇聚节点跳数比自身到汇聚节点的跳数少,H0中邻居节点到汇聚节点跳数与自身节点到汇聚节点的跳数相等,H+中邻居节点到汇聚节点跳数比自身节点到汇聚节点的跳数多.

2.4.1 安全多路径路由建立

源节点负责发起路由.当源节点收到上层协议发送的数据流请求时,将数据流信息登记在数据流信息表中,并在本地路由缓存表中查找是否有满足条件的可信路由,如果有则利用这条路由进行数据包发送,如果没有则发起路由发现过程.

1)源节点根据ts,寻找对应的p值,得到源节点需要的转发路径数后,在邻居节点中选择下一跳节点,并分配相应的转发路径.源节点首先在H-节点集合中选择作为默认的下一跳节点的邻居节点,判断H-集合中的节点最高信任值是否大于定义的信任阈值tlim,小于信任阈值的节点一律不参与下一跳节点竞选,只有当按照式(5)计算出的路径数p值大于H-节点集合中可供选取的节点数量时,才需要从H0、H+节点集合中选取节点.在H0、H+节点集合中选取下一跳节点时也需要把信任值低于信任阈值的节点予以排除.

2)源节点的邻居节点i在收到路由请求后将自己作为源节点,按照1)的方法得到需要的转发路径,同样的路径选择方法一直到达汇聚节点为止.这样路径上的每一个节点都具有可信性,整个传输路径就保证了数据传输的安全性需求.

3)基站接收到主路径发送的路由请求,发送路由回复给源节点,路径上每个节点都保存足够安全个数的下一跳节点和下一条备用路径.至此,多路径路由建立完成.图2描述了源节点和中间节点处理路由请求的过程.安全性参数为ss,故可得,从而

图2 源节点发起路由发现、中间节点处理路由请求流程Fig.2 Route discovery by the source node and route request processing by intermediate node

2.4.2 安全多路径路由维护

当某一节点发现链路连接失败时,它将从路由缓存区中寻找到达目标节点的另外一条路径,如果存在则直接用新的路由来发送分组,否则源节点将启动到目标节点的一个新的路由发现过程.当某一节点的可用带宽不足以发送数据包时,它将通知基站,基站从路由缓存区中挑选不包含该节点的次优路径,并对源节点进行路由更新回复,提示更换路由,使用次优路径来发送分组.当传输超时,发现超时的节点向源节点发送路由错误分组,并且继续传送数据包.

稳定的数据通信阶段结束后,一轮周期循环结束.开始执行新的周期,重新选举簇头,本轮簇头保存的邻居簇头节点信任值全部失效,予以丢弃.新一轮的信任机制重新展开,这样恶意节点参与评价的概率较低而且不固定,即使有恶意节点参与数据传输,其影响最多持续一个周期,从而限制了对网络性能的破坏作用.

3 多路径路由协议安全性能分析

3.1 直接恶意行为抵御分析

直接恶意行为指恶意节点直接干预网络中数据传输的行为,一般包括丢弃数据包、更改数据内容、更改数据包地址、不按源路由规定而随意转发数据包、频繁发送伪造数据包等.

信任模型能够很好地防范恶意节点的直接恶意行为.网络中节点信任值量化的来源就是监测得到的节点行为,节点的任何直接恶意行为都会造成自身信任值的下降.在DOS攻击模型中,恶意节点拒绝其相邻节点发起的合作请求,这将导致恶意节点在其相邻节点中记录的信任值大幅下降,而最终被相邻的节点抛弃,被迫退出网络系统.在Sinkhole攻击模型中,攻击的目的是进行选择性转发,这将造成数据包丢失,也同样会使该恶意节点的信任值下降,最终被系统识别.在Hello泛洪攻击模型中,恶意节点不断地向它能访问到的所有相邻节点发送连接请求,从而消耗节点的资源,当相邻节点在短时间处理的数据包过多时,也会拒绝与该节点的合作,使恶意节点没有发挥攻击作用的基础.

3.2 间接恶意行为抵御分析

间接恶意行为是指恶意节点通过发布虚假信任信息,降低正常节点的信任值,或者提高恶意节点的信任值来干扰正常节点对信任度的评价.

在信任模型中,并不能直接识别恶意节点的这类行为.但是信任模型中每个节点都不会单凭一个节点提供的数值对信任值做出决定,每个节点都只相信自己对其他节点的行为判断,通过参照其他信任节点对待评价节点的信任值,综合得出对待评价节点的信任度.由于合并信任参考了多个对评估对象有直接经验的节点推荐,避免了一个节点对其他节点信任值的主观量化,而其信任值通过多个节点得出,恶意节点要想篡改节点信任度需要联合多个节点共同发布虚假信任值,才能对总体信任值有细微的影响,单个恶意节点更是很难影响到节点的信任度的评价.

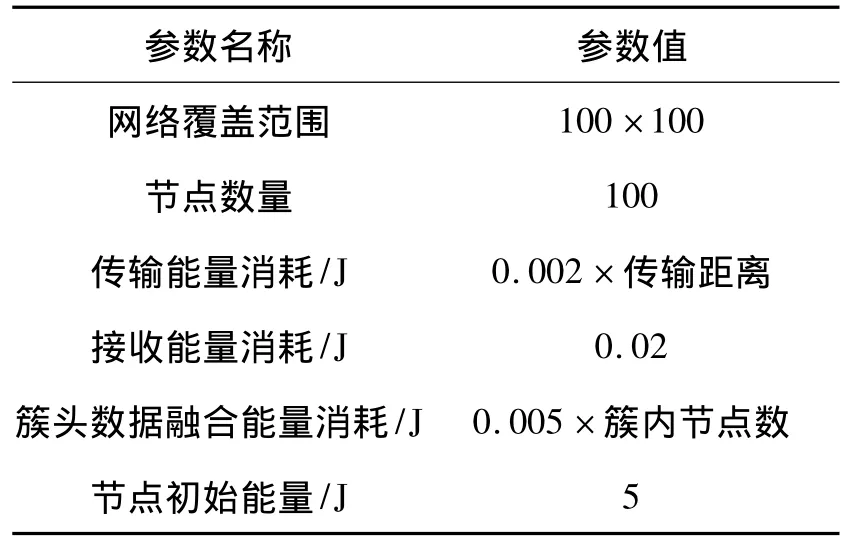

4 性能仿真及分析

仿真工具采用Omnet++3.2,仿真网络由100个无线传感器节点组成,通过生存周期和吞吐量指标对网络性能进行评价.如果仿真中网络节点过半死亡,则认为网络仿真结束,网络仿真结束时间定义为网络生存期.网络仿真时间内数据包接收和发送的比率定义为网络吞吐量.生存周期和吞吐量越大,说明协议性能越好.网络参数设置详见表1.

表1 仿真参数Table 1 Simulation parameters

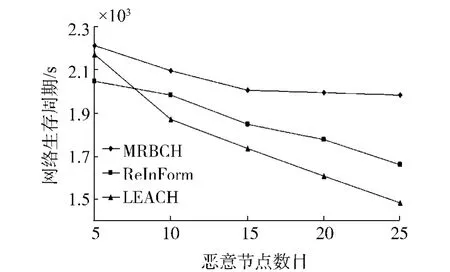

图3~5分别显示了恶意节点数目对网络生存周期、受影响节点比例和吞吐量的影响.图中用MRBCH(multipath routing protocol based on credible cluster heads for wireless sensor networks)表示所提出的协议,恶意节点的恶意行为设置为丢弃接收到的数据包.

图3 网络生存周期随恶意节点数目的变化Fig.3 The network lifetime changes with the number of malicious nodes

由图3可以看出,当网络中恶意节点较少时,MRBCH跟LEACH(low energy adaptive clustering hierarchy)相比优势并不明显,这是因为在信任值产生阶段有计算和存储上的开销.当恶意节点增加时,LEACH消耗大量的能量对数据包进行复制重传,MRBCH则利用信任评价和多路径在恶意节点产生攻击行为的开始阶段将其排除出去,因此能够在恶意节点数目增加的情况下将网络生存周期维持在较高的水平上.

由图4可以看出,在LEACH的分簇式拓扑结构中,若恶意节点被选为簇头,该簇的簇内节点均会受影响,因此LEACH中受恶意节点影响的节点很多.ReInform为平面式拓扑结构,而且对路径选择有一套有效的可靠性算法,因而受到影响的节点数少于LEACH协议.MRBCH协议中对簇头节点进行了有效地信任评估,受影响的节点范围基本上控制在恶意节点的数量上.

图4 受影响节点随恶意节点数目的变化Fig.4 Effected nodes changes with the malicious nodes

图5 网络吞吐量随恶意节点数目的变化Fig.5 Network throughput changes with the number of malicious nodes

上述的仿真结果表明,在恶意节点数目较多的网络中,MRBCH的路由性能优于LEACH协议和ReInForM协议.

5 结束语

提出了一种基于可信簇头的多路径路由协议,通过引入信任机制对簇头节点进行安全认证,节约节点能量;利用信任值计算下一跳节点数目;利用多路径平衡网络负载,增强安全性.对路由选择实施信任机制和多路径双重保证,达到节能与安全的平衡,在保证了网络安全性能的同时尽量延长网络的生存周期.仿真结果表明在恶意节点数目较多的网络环境中,MRBCH协议的安全性与路由性能均优于LEACH和 ReInForM协议.下一步的研究可以在MARCH协议的基础上,结合数据加密机制和安全认证机制,进一步提高无线传感器网络的安全性.

[1]AKYILDIZ I F,SU W,SANKARASUBRAMANIAM Y,et al.Wireless sensor networks:a survey[J].Computer Networks,2002,38(4):393-422.

[2]STAVROU E,PITSILLIDES A.A survey on secure multipath routing protocols in WSNs[J].Computer Networks,2010,54(13):2215-2238.

[3]OTHMAN J B,MOKDAD L.Enhancing data security in ad hoc networks based on multipath routhing[J].Journal of Parallel andDistributedComputing, 2010, 70(3):309-316.

[4]YANG Y W,ZHONG C S,SUN Y M,et al.Network coding based reliable disjoint and braided multipath routing for sensor networks[J].Journal of Network and Computer Applications,2010,33(4):422-432.

[5]NASSER N,CHEN Y.Secure multipath routing protocol for wireless sensor networks[C]//27th International Conference on Distributed Computing Systems Workshops.Toronto,Canada,2007:12.

[6]NASSER N,CHEN Y.SEEM:secure and energy-efficient multipath routing protocol for wireless sensor networks[J].Computer Communications,2007,30(11/12):2401-2412.

[7]ABU-GHAZALEH N,KANG K,LIU K.Towards resilient geographic routing in WSNs[C]//Proceedings of the First ACM Workshop on Q2S and Security for Wireless and Mobile Networks.Montreal,Canada,2005:71-78.

[8]KHALIL I,BAGCHI S,ROTARU C N,et al.UNMASK:utilizing neighbor monitoring for attack mitigation in multihop wireless sensor networks[J].Ad Hoc Networks,2010,8(1):148-164.

[9]MADRIA S,YIN J.SeRWA:a secure routing protocol against wormhole attacks in sensor networks[J].Ad Hoc Networks,2009,7(6):1051-1063.

[10]DENG J,HAN Y S.Multipath key establishment for wireless sensor networks using just-enough redundancy transmission[J].IEEE Transactions on Dependable and Secure Computing,2008,5(3):177-190.

[11]SUN Y,YU W,HAN Z,et al.Trust modeling and evaluation in ad hoc networks[C]//IEEE Global Telecommunications Conference.St.Louis,USA,2005:1862-1867.

[12]DEB B,BHATNAGAR S,NATH B.ReInForm:reliable information forwarding using multiple paths in sensor networks[C]//28th Annual IEEE International Conference on Local Computer Networks.Bonn,Germany,2003:406-415.