无线Mesh网中的伪装节点检测研究

2012-05-04黄晓辉郭渊博

黄晓辉,郭渊博,刘 伟

(解放军信息工程大学 电子技术学院,河南 郑州450001)

0 引 言

无线网状网(wireless mesh network,WMN)是一种具有动态网络拓扑、自组织和自配置特性的新型低投入、分布式公用宽带网络技术[1]。网络中各节点自动建立拓扑连接,保持多种网络网状互连的连接状态。802.11s是当前研究的主流 Mesh网络协议。在IEEE 802.11sWMN中,定义了由大量相互连接的节点构成的扩展服务集(ESS),通过多跳的Mesh设备连接形成分布式的无线网状架构,网络中配置有网关节点接入Internet[2]。这种自适应和多跳的特性,大大减小了网络维护的开销,也增加了网络节点受到的攻击的危险性。伪装节点攻击就是其中十分危险的攻击方式[3]。在 WMN中,入侵者通过侦听、嗅探合法节点的MAC地址、Mesh profile等信息,修改自己的配置,将自己伪装成合法Mesh节点,引诱用户站点接入以捕获网络密钥和登录口令,即可绕过网络的访问控制机制接入骨干网络。这是一种主动攻击,一旦这些伪装节点设置在一些关键区域,攻击者就可以控制用户节点、断开网络连接甚至危害路由安全,造成严重的网络安全事故或是发动中间人攻击[4],尤其是在数据链路层利用伪造的大量管理帧迷惑用户,致使用户无法接入网络最终形成大范围的DoS攻击[5-6]。而且伪装后的节点对网络来说是不被查觉的。因此伪装节点检测对无线Mesh网的安全有着很重要的意义。目前对节点的安全检测主要还停留在无线局域网环境下对无线欺骗攻击[7]进行检测,且技术已经相对成熟,但由于Mesh网自身的多跳特性,对节点的安全要求要比一般无线网络高的多,因此本文通过研究与实践,对Mesh网中的伪装节点攻击模型进行了讨论,并提出了相应的检测方法,最后通过实验验证了方法的可行性。

1 相关工作

针对伪装节点攻击,目前应用较多的是基于序列号异常跳变的检测方法,主要应用于无线局域网的MAC地址欺骗攻击,但这种方法是不能直接在无线Mesh网中运用的,而针对WMN中的伪装节点攻击检测还很少涉及。在文献 [8]中,作者提出了利用邻居节点检测机制对WMN网络拓扑改变的反馈信息结合网关节点访问控制列表进行伪装节点的检测,这种方法无法对不接入骨干网络的伪装节点进行检测,存在检测 “盲区”。文献 [9]和文献 [10]使用基于帧序列号的跟踪技术来检测伪装攻击的方法,通过发现帧序列号递增关系出现碰撞或异常跳变,来确认攻击的发生。但由于重传机制和WMN中数据传输的多跳特性会造成各种延迟和丢包,序列号会频繁出现正常的跳变,误报率很高。文献 [11]提出利用网络设备的各种硬件特征和射频信号发射模式等一些在软件层面无法修改的特征作为设备的指纹,以区分出攻击者。而在文献 [12]和文献 [13]中,作者就通过时间戳来计算合法网络设备的本地时钟偏差作为无线设备的指纹来区别不同的无线设备。时钟特征也是设备的物理属性,,即使专门定制的设备也无法与原设备完全相同,因此从理论上说这种方法是最可靠的检测方法,但是要发现这些特征需要非常精密的测量分析仪器,高昂的造价限制了这种方法的普遍应用,同时实际测量时误差的存在也使其误报率很高,而且目前已经证明此方法所计算出的偏差根本不足以区分不同的设备。文献 [14]和文献 [15]提出了基于信号强度分析的检测方法,这种检测方法通过傅立叶变换将数据变换到频域,再通过观察接收信号强度值的分布规律因攻击节点信号的干扰而出现异常的高频部分,判断攻击者的存在,利用信号强度值随距离的变化还可实现定位功能。然而由于Mesh网中无线信号过于密集,导致信号间发生干扰和衰减在所难免,极易发生误判。因此在Mesh网中效果很差,检测效果很不理想。

因此,从误报率、漏报率和实现难度各方面考虑,目前还没有针对WMN的有效的伪装节点检测方法,本文基于此问题提出了新的检测机制并通过实验与其他方法进行了分析与比较,验证了本方法的可行性和优越性。

2 WMN中伪装节点攻击模型

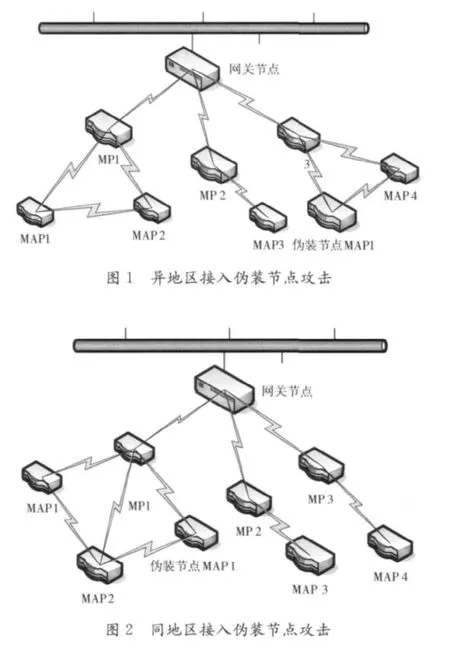

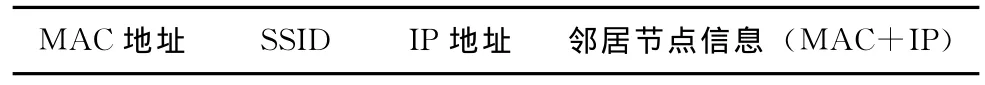

由于WMN网状互连的特殊结构,针对WMN的伪装节点攻击也出现了两种特有的场景:一是攻击者通过侦听等方式获取合法MAP1的接入认证信息后,伪装成MAP1,在MP3和MP4的区域接入网络;另一种就是攻击者伪装成合法节点MAP1后,与MAP1在同一区域运行。如图1、2所示。

在图1场景下,攻击者具有和MAP1相同的MAC地址、BSSID和SSID,攻击者已经获取了接入网络所需要的网络密钥等认证信息,邻居节点MP3和MAP4对攻击者进行接入认证后,攻击者将成为合法用户接入网络,参与信息中转和终端接入,然而此时攻击节点的邻居节点已经发生变化,对于邻居节点来说,当有新的节点接入时,必然要进行认证,这样的攻击可以通过设置邻居节点和网关节点访问控制列表的方法就可以轻易的检测到。

在图2场景下,攻击者具有与MAP1一样的邻居节点。攻击者不仅可以进行被动的消息侦听,还可以伪造断开连接请求,断开真实MAP1与主网络的连接,再自己接入网络,接管MAP1的基本服务集,进而发动主动的数据丢弃或选择转发,甚至进行更加严重的DoS攻击,造成网络连接的中断甚至是整个区域网络的隔离。

3 伪装节点检测机制

我们的基本检测思想是采用基于异常的检测方法,利用手持式移动终端,在无线Mesh网中动态的移动,捕获节点附近的无线传输数据包,并根据802.11s协议对数据包进行协议解析,分析出节点的静态和动态特性,从而发现伪装节点存在时出现的不合理网络数据现象。

3.1 异地区接入伪装节点攻击检测

由于移动节点以任意速度和任意方式在网中移动会带来拓扑结构的变化,加之无线信道间的相互干扰因素、天气地形等的影响,节点间通过无线信道形成的网络拓扑结构随时都会发生变化,因此针对异地接入的伪装节点,我们采用基于终端节点和网关节点访问控制机制相结合的方法进行非授权可疑节点检测,过程如下:

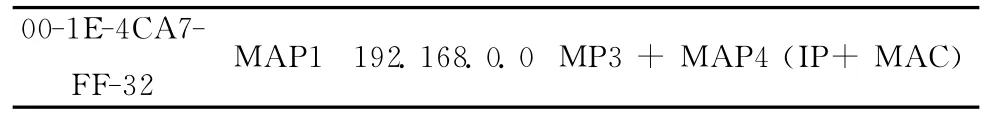

(1)作为网关节点必然要对接入的网络节点进行认证,因此我们在网关节点上以绑定MAC地址、SSID、IP地址和邻居节点信息的方式存储所有合法节点信息。其中邻居节点信息为MAC地址和IP地址,绑定信息表如表1所示。

表1 节点信息格式

(2)利用智能终端进行射频信号监听,捕获802.11数据包,获取区域内正在运行的网络节点信息和邻居节点信息。

(3)智能终端通过网络向网关节点发送请求,获取合法节点信息表,并与捕获到的节点信息进行比对,一旦发现与表中信息不符合的违规节点即可发出威胁警报。

3.2 同地区接入伪装节点检测

对同地区接入的伪装节点,我们根据来自同一MAC地址的信标帧的序列号与发送时间递增关系的破坏判断攻击者的存在。

无线Mesh网中的各个节点需要定期发送信标帧来维持动态的拓扑连接关系,更新路由信息。理想情况下它发送的信标帧的序列号和发送时间是呈递增关系的,且间隔分别为1和beacon interval,只有当设备重启或是序列号到达4095后,序列号才回跳到0。当伪装MAP存在时,攻击者的发送序列或发送时间必然会与合法MP发生碰撞,造成信标帧序列号与发送时间之间递增关系的改变。因此我们可以通过检测来自同一MAC地址的信标帧序列号和发送时间之间一对一递增关系的改变来判断伪装节点的存在。信标帧的发送时间通过Beacon Timing字段获取,它是由MP主时钟产生的同步时间信息。无论MP是否同步,它都要维持一个TSF计时器,它的值就是发送时间,也就是beacon帧到达物理层开始传输的时间。

3.2.1 检测算法描述

算法描述如下:

定义1(N,t,T),作为新接收到的信标帧信息,N为序列号,t=Self Beacon Timing为发送时间,T为beacon interval值;

定义2三元组链表P=(pi|i>=0),作为帧记录。其中pi=(Ni,ti,Ti),表示第i个元组的序列号Ni、时间信息ti以及发送下一帧的时间间隔Ti;

定义3二元组链表Q=(Qj|j>=0),存储P中的跳变记录。其中Qj=(n,k),表示P中发生跳变的位置n和跳变的值k,k大于1;

过程如下:

步骤1:初始化P、Q,将P、Q清零。

步骤2:接收新的(N,t,T),若(N >Nmax&&t>=tmax+Tmax)为真,转步骤3。若(N <Nmax&&t<tmax)为真,转步骤4。若(N <3 &&t>=tmax+T)为真,设备可能发生重启或序列号发生回跳,转步骤1;否则转步骤5;

步骤3:序列号与时间戮都大于最后一个元组,直接加入链表:Pmax+1=(N ,t,T),max=max+1;若产生跳变,修改跳变记录,转步骤2,否则直接转步骤2;

步骤4:若Q!=null,链表中存在跳变,且存在n,使得(Nn+1>N > Nn&&Nn+1>t>=tn+Tn),在跳变处加入链表,并修改该位置跳变记录,转步骤2;否则转步骤5;

步骤5:违反序列号与时间戮的一对一递增关系,发出攻击警报;

4 测试与性能分析

要验证方法的可行性,关键是要有建立可信的Mesh网测试环境,并运用本文所提出的方法开发移动终端检测设备。由于无线Mesh网络还处于研究和试验阶段,并没有普及推广,甚至大部分科研单位还没有真实的实验测试环境,因此很多实验还是通过OPNET 10.5A进行模拟仿真来完成的。然而本文的实验需要智能终端对网络数据进行捕获进而分析出伪装节点的存在,因此本文在简易的Mesh网络环境下,对局部数个节点进行了攻击实验测试,试验测试环境包括:

WH-2530X-DAG无线 Mesh AP 8台:其中一台作为网关节点,其它作为合法MAP进行mesh连接,另设一台作为伪装节点,可以进行相应的配置,伪装成其它节点;

WinCE操作系统下PDA一台:作为检测终端,进行主动探测与射频信号监听。我们通过NDIS中间层驱动,捕空间中的无线网络传输数据,并对数据包进行了协议解析,提取802.11s数据包的相关参数,进行分析检测。

4.1 异地区接入伪装攻击检测试验测试

如图1中所示,攻击节点伪装成MAP1在另一区域试图接入网络。我们的检测终端发现MAP1发送的数据后,首先获知节点配置信息及其邻居节点,伪装节点信息见表2。

检测终端再通过网络与网关节点进行交互获取MAP1的节点信息,如表3所示。

经过对比后很明显,邻居节点不对,检测终端成功的发出警报,告知网络当前要接入的MAP1为伪装的攻击节点。

合同条款一般应具备八个要素:当事人的名称或者姓名和住所(必须是全称);标的;数量;质量标准;价款或者报酬;履行期限、地点和方式;违约责任;解决争议的方法。除以上条款外视具体合同而设置应有的条款。

表2 伪装节点信息

表3 节点MAP1信息

4.2 同地区接入伪装攻击检测试验测试

如图2所示的同地区接入的伪装节点攻击场景,伪装节点与MAP1在同一邻居节点区域内接入网络,我们使用不同的方法进行了误报和漏报测试以及性能分析,测试结果如下:

4.2.1 误报率测试

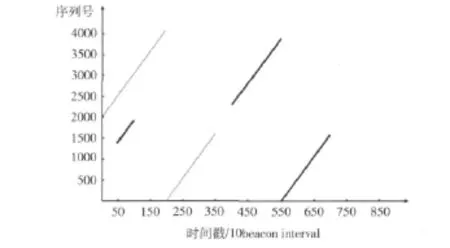

我们在只有MAP1开启的情况下,设置各种复杂环境造成帧的乱序或是跳变以及信号强度的异常变化,形成疑似于出现攻击者的假象并将检测终端置于节点附近进行测试,检测数据分布如图3所示。

图3 单一节点数据分布

(1)序列号回跳测试:图中横坐标单位为1个beacon interval,从相对时刻0开始,在时刻150时,序列号到达4095回跳至0,从250至550时间段内,我们了重启MAP,检测终端都没有产生误报。

(2)丢包使序列跳变:将监听终端移出再移进MAP信号覆盖范围,出现了数据包丢失造成的序列跳变,但这种跳变并没有违反序列号与时间的一对一递增关系,系统没有发出警报;

(3)延迟造成帧乱序到达:由于传送时间及路径的影响,致使某些帧没有按照序列号的顺序到达,按算法将其插入链表后,也没有违反序列号与时间之间的关系,所以也没有发生误报;

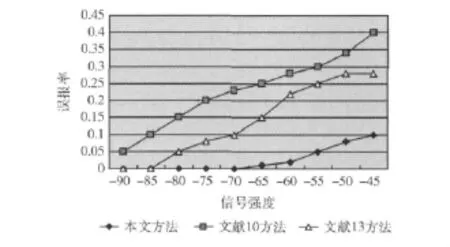

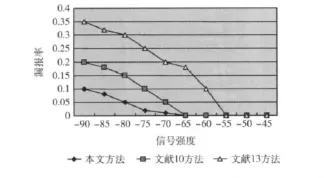

我们以信号发射强度的强弱为参考变量,与使用文献10和13中方法所开发的系统进行了检测效果比较,检测误报情况化如图4所示。

图4 不同方法误报率测试对比

开启伪装成合法Mesh节点的伪装节点,并置于合法节点附近,设置不同的时钟与合法MAP1同时工作,将检测终端置于两者之间,若终端没有发出警报,即为漏报。检测数据分布如图5所示。

图5 伪装节点存在时数据分布

(1)相近(不同)的时钟,不同(相近)的序列:如图5所示,黑色线条为攻击者的帧序列分布,红色为合法节点的帧序列分布,系统检测到发送时间与序列号递增关系的破坏,在相同的时间段内出现了不同的序列号;

(2)滞后(超前)的时钟,滞后(超前)的序列:如图5所示,在起始阶段,终端由于没有检测到时间或是序列号的碰撞,因此并没有发出警报,随着检测时间延长,最终检测到序列号出现了碰撞,导致发送时间与序列号递增关系的破坏;

我们与文献10和15中的方法进行了性能比较,检测漏报情况随发射信号强度变化如图6所示。

实验证明,新的设计方法和文献10-15中的方法相比不仅检测标准明确,误报率和漏报率都大大降低,而且该方法易于实现,算法复杂度低,受信号强度影响最小。

5 结束语

本文通过分析WMN中伪装节点攻击的特点,阐述了WMN中伪装节点异地区接入和同地区接入的两种攻击场景,设计了WMN中伪装节点的检测方法,并通过实验验证该方法的可行性,得出结论:本文提出的方法可以及时的发现伪装节点攻击,且不会因乱序或正常丢包产生误报,与常见的几种方法相比,大大降低了误报率,有效地提高了检测效率和检测精度。但是,由于Mesh网试验测试平台的不完善以及实验环境的简陋,本文提出的方法还没有对大范围内的网络节点进行全面深入的检测试验,并且由于自身性能的有限,还无法对检测到的攻击做出有效的响应,因此今后在检测的时效性和防御措施方面还有待进一步的研究。

图6 不同方法漏报率测试对比

[1]ZHANG Y,LUO J,HU H.Wireless mesh networking architectures protocols and standards [M].Auer Bach Publications,Taylor &Francis Group,First Edition,NY,2006.

[2]Bruno R,Conti M,Gregori E.Mesh networks:Commodity multi-hop ad-hoc networks[J].IEEE Communications Magazine,2005,43(3):123-131.

[3]Santhanam L,Nandiraju N,Agrawal P.Distributed self-policing architecture fostering node cooperation in wireless Mesh networks [G].LNCS 4217:The Proc of the Personal Wireless Communication,2006:147-158.

[4]FU Yingfang,ZHANG Xing,ZHANG Ting.Research on wormhole attacks in wireless Mesh networks [J].Journal on Communications,2011,32(1):59-65(in Chinese).[付 颖芳,张兴,张婷.无线Mesh网络中jhb的虫洞攻击检测研究[J].通信学报,2011,32(1):59-65.]

[5]KHAN S,LOO K-k,NAEEM T,et al.Denial of service attacks and challenges in broadband wireless network [J].International Journal of Computer Science and Network Security,2008,8(7):1-6.

[6]Santhanam L,Nandiraju D,Agrawal D P.Active cache based defense against DoS attacks in wireless Mesh network [C].2nd IEEE International Symposium on Wireless Pervasive Computing,2007.

[7]SI Jifeng,WANG Meiqin,CAO Baoxiang.Detecting wireless lan MAC address spoofing attack [J].Computer Technology And Development,2006,L6(2):232-234(in Chinese). [司纪锋,王美琴,曹宝香,无线局域网MAC地址欺骗攻击的检测 [J].计算机技术与发展,2006,L6(2):232-234.]

[8]Shafiullah KHAN,Noor MAST,Kok Keong Loo1.Cloned access point detection and prevention mechanism in IEEE 802.11 wireless Mesh networks [J].Journal of Information Assurance and Security,2008,3(4):257-262.

[9]MANO C,BLAICH A,LETAL Q Ripps.Rogue identifying packet payload slice detecting unauthorized wireless hosts through network traffic conditioning [J].ACM Transactions on Information and System Security,2008,11(2):doi>10.1145/1330332.1330334.

[10]GUO F,CKER CHIUEH T.Sequence number-based MAC address spoof detection[C].Seattle,WA,USA:Proceedings of the 8th International Symposium on Recent Advances in Intrusion Detection,2005.

[11]Marechal N,Pierrot J B,Gorce J M.Fine synchronization for wireless sensor networks using gossip averaging algorithms[C].IEEE International Conference on Communications,2008:4963-4967.

[12]Franklin J,Mccoy D,Tabriz P.Passive data link layer 802.11wireless device driver fingerprinting [C].Berkeley,CA,USA:Proceedings of the 15th conference on USENIX Security Symposium,2006:12-16.

[13]Faria D B,Cheriton D R.Detecting identity-based attacks in wireless networks using signal fingerprints [C].Proceedings of WiSe’06:ACM Workshop on Wireless Security,2006:43-52.

[14]CHEN Y,Trappe W,Martin R P.Detecting and localizing wireless spoofing attacks [C].Proceedings of the 4th Annual IEEE Conference on Sensor Mesh and Ad Hoc Communications and Networks,2007.

[15]Kucuksille E U,Tuncay Yigit,Ali Gunes.A system for the detection and reporting of wireless modem signals [J].Scientific Research and Essays,2010,5(11):1346-1350.