基于Schnorr体制的前向安全代理签名方案

2010-08-27冯建平

夏 峰,冯建平,张 瑜

(海南师范大学 信息科学技术学院,海南 海口 571158)

基于Schnorr体制的前向安全代理签名方案

夏 峰,冯建平,张 瑜

(海南师范大学 信息科学技术学院,海南 海口 571158)

在分析私钥进化算法在代理签名中的不同使用情况的基础上,指出仅在代理者中使用私钥进化算法的代理签名方案并不具备前向安全性.提出一种基于Schnorr签名体制的授权者私钥进化的前向安全代理签名方案.可将授权者的私钥的有效性分为若干时段,每个时段的代理密钥由该时段对应的私钥生成,在验证签名时需用到时段参数,确保代理签名的前向安全性.另外,在代理签名过程增加了授权消息,用以明确代理者的身份及代理权限的范围,有效地防止代理者转让或滥用代理权.

代理签名;前向安全;私钥进化;Schnorr签名

传统的代理签名方案构造的代理签名[1-3]的有效性是基于授权者的私钥尚未泄露的基础,若授权者的私钥泄露,则攻击者可伪造代理密钥,进而伪造代理签名,授权者将无法否认所伪造的代理签名,而且私钥泄露前的代理签名也变得不可信.授权者的私钥泄露后,针对如何保证在此之前的代理签名的有效性的问题,1997年,Anderson提出了前向安全签名的概念[4],将签名密钥的有效期分为若干时段,若签名密钥在某个时段泄露,对手可伪造该时段以后的数字签名,但不能伪造该时段以前的数字签名,即保证在此之前的数字签名的安全性.代理签名中,也可引入前向安全签名算法.一般地说,代理签名可分为授权过程和代理签名过程,根据代理签名中对前向安全算法的不同使用,可以将其分为以下3种:1)授权者使用私钥单向进化算法,将授权者的私钥有效性分为若干阶段,每个时段的代理密钥由该时段对应的私钥生成,在验证时要用到与私钥对应的时段参数,即使某个时期授权者的私钥泄露,攻击者也无法伪造在此之前的代理密钥,因此可确保在此前的代理签名的安全性.同时,因为代理密钥只是由授权者某个时段的私钥生成的,在此时段之前或之后该代理密钥均无效,可起到限制代理签名者的代理签名期限作用,即自动地在签名文件上加了时戳.2)代理签名者进行代理签名时使用私钥进化算法,即假设代理密钥不变化,代理者的私钥不断单向进化,这种情况可在代理密钥与代理签名者的某个时段的私钥失效的情况下,确保在此之前该代理签名者的代理签名有效,文献[5-9]的方案就属于这种情况.但使用这种方式不能防止在授权者的私钥或代理密钥泄露的情况下,攻击者通过伪造代理密钥而伪造代理签名,因此文献[5-9]并不具备真正的前向安全性.3)同时在授权者与代理签名者中使用前向安全算法,两者的私钥的有效性均分为若干段,并采用单向函数进化,使用这种方式的安全性是要好的多的.基于以上思想,本文构造了一个基于Schnorr体制的授权者私钥单向进化的前向安全代理签名方案,为防止代理者滥用代理权,该方案中,在签名时增加了授权消息用以明确代理者的身份及代理权限的范围.

1 基于Schnorr体制的授权者私钥进化的前向安全代理签名方案

1.3 委托过程

1)A进行以下步骤:

a生成授权消息mw,该消息包括指定的代理签名者的身份,签名授权的有效期限,代理者可代理签名的信息范围等信息.

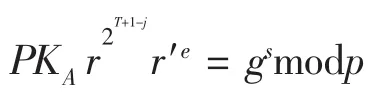

b选择随机数k和k′,计算r=SKjgkmod p,然后计算出r=H(r,mw),其中,H(·)是一个强碰撞自由的杂凑函数.再计算k′=gk′mod p.

d将(j,r,r′,mw,s)秘密地发给B;

2)B进行以下步骤:

2 安全性分析

防止代理权的滥用:授权者用授权消息mw明确了代理者的身份和代理权限范围及代理期限,并由 mw生成了 σ=H(j,ej,y,mw),代理密钥由授权者的私钥及σ生成,接收者验证签名时必须用到σ,若代理签名者伪造mw′,因为H(·)是一个强碰撞自由的杂凑函数,由mw′生成的σ1=H(j,ej,y,mw′)肯定与σ不相等,使得接收者无法通过签名验证.因此代理签名者无法伪造授权消息mw′,从而有效地防止了代理者转让和滥用代理权.

代理权的自动撤消:授权者的私钥是不断进化的,且在验证者验证时需用到与时段j对应的参数ej,因此代理者的签名权限只限于授权者授予其代理密钥的那个时段j,即代理权在超过该时段后自动撤消.

代理签名时间的可追踪性:授权者可根据授予代理者代理权限的时段来确定代理签名者在文件上的签名时间段.

强不可伪造性:代理签名者同时使用了代理密钥和自己的私钥在文件上签名,因而授权者和其他人均不能代替代理签名者伪造代理签名.

强可验证性:签名接收人在验证签名的过程中,需要使用原始签名人的公钥,因而能够确信授权者认同了这份文件.

强可识别性:签名接收人在验证签名的过程中,需要使用代理签名人的公钥,且授权消息中也说明了代理者的身份,因而接收者能够确定代理人身份.

强不可否认性:代理签名人一旦生成一个代理签名以后,不能否认自己的行为,因为代理签名者在签名中使用了自己的私钥,在验证过程中必须要使用其公钥才能通过验证.

可区分性:容易看出,代理签名在形式上不同于普通的签名,所以代理签名与普通签名可以区分.

3 结论

安全性分析表明,新方案满足代理签名方案的基本安全要求,并且对授权者采用私钥进化算法,确保了某个时段授权者私钥泄露的情况下,在此之前的代理签名的有效性,同时还可起到自动撤消代理权和在签名上加盖时戳的作用.为防止代理者滥用代理权,方案增加了授权消息明确代理者的身份及代理权限范围.此外,该方案的构造方法可运用到构造其他基于离散对数的前向安全代理签名方案中.

[1]Mambo M,Usuda K,Okamoto E.Proxy signatures for delegating signing operation[C]//ACM.Proc 3rd ACMConference on Computer and Communications Secutity,NeWDelhi:ACMPress,1996:48-57.

[2]Lee B,KiMH,KiMK.Secure mobile agent using strong non-designated proxy signature[C]//Springer.Proc of ACISP'2001,Heidelberg:Springer Berlin,2001:474-486.

[3]Zhang K.Threshold proxy signature schemes[C]// Springer.1997 Information Security Workshop,Japan:Springer Berlin,1997:191-197.

[4]Anderson R.Two remarks on public key cryptology.Invited Lecture[C]//Springer.The fourth ACMComputer and Communication Security,Zurich:SWitzerland,1997:1-7.

[5]蔡晓秋,王天银,张建中.基于Guillou-Quisquater体制的前向安全代理签名方案[J].西北师范大学学报:自然科学版,2005,41(4):27-30.

[6]王晓明,陈火炎,符方伟.前向安全的代理签名方案[J].通信学报,2005,26(11):38-42.

[7]张波,徐秋亮.一个强前向安全的代理签名方案[J].计算机工程与应用,2006,9:109-110.

[8]牛江品,张建中.基于双线性对的前向安全代理签名方案[J].计算机工程,2009,35(6):164-169.

[9]夏祥胜,洪帆,耿永军,等.一个基于双线性对的前向安全的代理签名方案[J].计算机科学,2009,36(4):90-92.

责任编辑:黄 澜

Forward Secure Proxy Signature Scheme Based on Schnorr Signature

XIA Feng,FENG Jianping,ZHANG Yu(School of Information Science and Technology,Hainnan Normal University,Haikou 571158,China)

The paper deeply analyzes the different use of secret key's evolution in the proxy signature scheme and points out that the secret key's evolution of proxy signer can't ensure the proxy signature scheme is forward secure.A forward secure proxy signature scheme based on the Schnorr signature scheme is proposed.In the scheme,valid of the original signer's secret key is compartmentalized to some phases,and current secret key generates proxy's secret key which is valid only at current phase.Time parameter will be necessary in the validation to ensure the proxy signature is forward security.In the paper,warrant information is used,which include the proxy's ID and the limit of proxy's authority.It can prevent the proxy froMtransferring and abusing proxy's authority.

Proxy signature;Forward secure;secret key's evolution;Schnorr signature

TP 309

A

1674-4942(2010)02-0158-03

2010-03-29

海南师范大学青年教师科研启动项目(QN 0808)