6LoWPAN网络安全问题的分析*

2010-08-10刘外喜,唐冬,胡晓等

1 前言

无线传感器网络(wireless sensor network,WSN)是近年来多学科交叉的热点研究领域,它综合了传感器技术、嵌入式计算技术及无线通信技术等,能够通过各类集成化的 微 型 传 感 器 构 成 的WPAN (wireless personal area network)协作地实时监测、感知和采集各种环境或监测对象的信息。但IEEE 802.15.4只定义了WPAN的物理层和数据链路层,因此需要一个网络层使WPAN能够真正地网络化,从而可以更加广泛地用于网络化家庭、工业监控、军事侦察和环境监测等领域。

WPAN特点之一是节点数目巨大,分布在户外并且位置是动态变化的。IPv6由于具有地址空间大、地址自动配置、邻居发现等特性,特别适合做WPAN的网络层,它们的结合将开创一个无处不在的计算时代。基于IPv6的WPAN将具有新的优越特性,主要包括以下两点:

·利用IPv6以及架构于IPv6上的各种上层协议,可使其与当前普遍存在的各种网络互联互通;

·可以充分利用已有的各种基于IP网络的管理、配置、诊断等成熟技术。

正是基于以上考虑,IETF于2004年11月成立6LoWPAN (IPv6 over low-power wireless personal area network)工作组,致力于将TCP/IPv6协议栈构建于IEEE 802.15.4标准之上,并且通过路由协议构建起自组方式的低功耗、低速率的6LoWPAN网络。

将IPv6引入到无线传感网络是一把双刃剑,它不仅带来了IP网络的优点,同时也带来了在当前IP网络中存在的一些安全问题。无线传感网络中节点受到以下条件的约束:节点的各种资源有限,如能量有限,MCU计算能力小,RAM/ROM空间较小等;通信不可靠;节点的物理安全无法保证;节点的布置随机性;安全需求与应用相关,所以当前在IP网络中以及无线网络中使用的各种安全策略技术并不完全适合6LoWPAN网络。

6LoWPAN网络有着广泛的应用前景,如工业监控、网络化家庭、建筑监控、智能运输系统、军事侦察和环境监测等,其中涉及到的数据需要得到安全的保障,所以研究适合6LoWPAN网络的安全策略技术是一个非常有价值的研究课题,它的研究成果将直接决定6LoWPAN网络的应用进程。

2 国内外研究现状分析

2.1 6LoWPAN网络面临的攻击

6LoWPAN网络面临的攻击从不同的角度可以分为不同的种类[1,2]。

从攻击者与6LoWPAN网络的关系可分为外攻击和内攻击。所谓外攻击是指攻击者不是6LoWPAN网络的一部分,主要通过窃听信号、篡改网络数据包、向网络发送攻击数据包等手段进行攻击。所谓内攻击是指攻击者伺机成为6LoWPAN网络的一部分,它通过分析从网络上收集的数据,获得用于认证、鉴权、保密的各种加密算法。

攻击行为也可分为非入侵性和入侵性攻击,非入侵性攻击主要是旁路攻击,针对这种攻击方法在6LoWPAN网络上的应用研究成果较少。下面将介绍入侵性攻击的主要类型。

(1)拒绝服务(DoS)攻击

在6LoWPAN网络上实现DoS攻击可以从物理层、数据链路层、网络层、传输层等4个层面实施。在物理层,攻击者可以通过发射与传感器所使用频率相同的信号来干扰传感器的工作。在数据链路层,IEEE 802.15.4使用CSMA/CA(载波侦听多路访问/冲突避免)机制解决信道分配问题,在这种机制中如果检测到冲突就需要重发,所以攻击者可以发送数据包故意引起冲突导致节点不断地重发数据,从而可以使传感器节点为此消耗掉有限的能量而停止工作。在网络层,主要通过发送突发的数据包干扰路由协议。在传输层,利用TCP三次握手机制中的漏洞,攻击者向目标节点发出很多连接请求而从不确认,从而使节点的监听队列很快被填满,停止接收新的连接,或者不断地启动超时重传机制而使TCP吞吐量严重下降。

(2)信息传输途中的攻击(attack oninformationintransit)

由于6LoWPAN网络是一个无线网络,所以信息在传输的过程中最易受到攻击,主要包括窃听、篡改、植入、中断以及流量分析等。前三种可以通过认证、鉴权、加密、重播保护等方法予以防范,但攻击者利用流量分析可以通晓整个网络的拓扑图从而发起更加有效的攻击。

(3)节点复制攻击(node replication attack)

由于6LoWPAN网络一般都布置在一个无人管理的开放的环境中,并且节点便宜,设计简单,所以攻击者完全可以根据已有节点复制一个可以接受控制的节点加入到网络中,从而可以收集所需要的信息。

(4)路由攻击(routing attack)

它主要包括以下几种。

·选择性传递(selective forwarding):这种攻击手段具有很大的隐蔽性,因为恶意节点在大多数时间里表现得像正常节点一样,然而它们会选择性地丢弃一些敏感的且重要的包,从而破坏路由协议[3]。

·Sybil攻击:网络节点之间的信息交换通常是基于身份进行的,现有网络默认假设实体与身份之间存在确定的对应关系,发动该 Sybil攻击的节点(称为Sybil节点)通过声明远多于实体数的大量身份主动破坏身份与实体的对应关系。在Sybil攻击中,一个恶意节点具有多个身份ID,一旦Sybil攻击成功,攻击者将破坏传感器网络分布式存储机制、路由机制、数据融合机制和恶意行为检测机制等。在传统的无线网络中,防御Sybil攻击的方法包括多通信信道技术、分布式散列表身份注册技术、无线节点位置确认技术、可信任的代码证明技术 等[4,5]。

·虫洞(wormhole)攻击:它在两个恶意节点间建立一条隧道,攻击者在隧道的一端记录接收到的数据包,通过此隧道将数据包传递到隧道的另一端,然后再重放。对选择最短路径的路由协议来说,虫洞将吸引较大的网络流量。因为在一般情况下,隧道的长度大于一跳距离,但在路由上却表现为一跳距离,这样,节点在选择路由时肯定倾向于虫洞所在的路径。更重要的是,虫洞攻击如果成功,攻击者就能够以此进行更多的攻击。例如,攻击者可以主动丢包或者改变数据包内容[6]。

·污水池(sinkhole)攻击:Karlof最先指出了无线传感器网络中的sinkhole攻击,该攻击的发起者声称能够提供一条到基站节点的单跳高质量路径,从而吸引攻击节点的每个邻居节点改变网络传输方向,将发往基站节点的包转发给sinkhole攻击者,从而严重破坏了网络的负载平衡,也为其他攻击方式提供了平台[7]。

· 虚假路由信息(false routing information):攻击者通过发送一些虚假的路由信息来影响路由协议的工作,比如改变路径拓扑,消耗节点资源,形成循环路由等。

2.2 针对6LoWPAN网络所面临攻击的防御

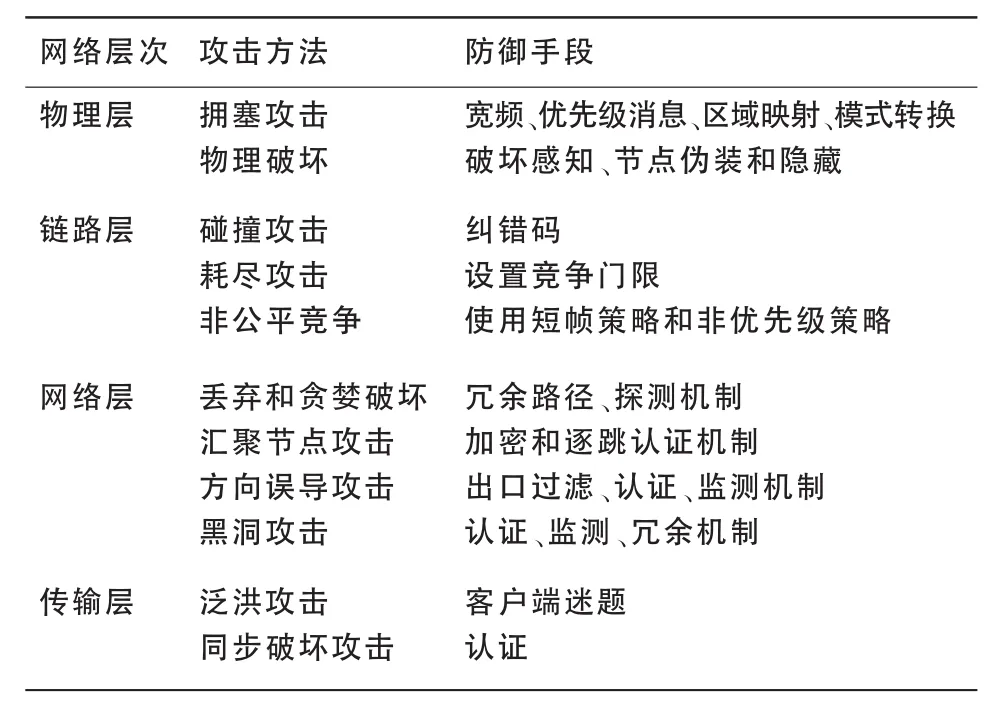

从上面可以看出,6LoWPAN网络的安全面临着巨大的挑战。针对WSN网络的安全防御问题,国内外均有研究,也出现了一些有意义的成果,主要的研究成果如表1所示[8]。

表1 传感器网络攻防手段

虽然6LoWPAN技术来源于WSN,但由于6LoWPAN在WSN的基础上增加了IPv6以及上层协议栈,所以6LoWPAN带来了IP网络中的一些固有安全隐患,并且IPv6也有许多区别于IPv4的特性,所以表1中的网络层和传输层的防御措施并不完全适合6LoWPAN。

到目前为止,国内外专门针对6LoWPAN网络的安全问题所作的研究还不是很多,主要有以下成果。

[9]中,Mustafa Hasan等人研究了公共密钥基础结构(public-key infrastructure)中修正的ECC算法,并在 TelosB、EccM1.0、EccM2.0、TinyEcc 等平台做了实践,证明修正的ECC算法可以在资源受限的6LoWPAN网络节点中使用。

在参考文献[10]中,Wooyoung Jung等人提出并实现了一整套在6LoWPAN网络中实现SSL(secure sockets layer,安全套接层协议层)的方案,他们在密钥分发上对ECC和RSA做了比较,在密码算法上对RC4、DES、3DES做了比较,在消息认证上使用MD5和SHA1函数,最后发现ECC-RC4-MD5的组合消耗的资源最小,分别占用64 KB的flash和7 KB的RAM,实现一次完整的SSL握手需要2 s。

6LoWPAN技术底层采用IEEE 802.15.4规定的PHY层和MAC层,网络层采用IPv6协议。由于IPv6中,MAC支持的载荷长度远大于6LoWPAN底层所能提供的载荷长度,为了实现MAC层与网络层的无缝连接,6LoWPAN工作组在网络层和MAC层之间增加一个网络适配层,用来完成包头压缩、分片与重组以及网状路由转发等工作[11]。正是因为分片与重组的存在,报文中与分片/重组过程相关的参数有可能会被攻击者修改或重构,如数据长度(datagram_size)、数 据 标 签 (datagram_tag)、数 据 偏 移(datagram_offset)等,从而引起意外重组、重组溢出、重组乱序等问题,进而使节点资源被消耗、停止工作、重启等,以这些现象为表现的攻击被称为IP包碎片攻击(IPpacket fragmentation attack),进而可引发DoS攻击和重播攻击。所以,在参考文献 [12]中,HyunGon Kim等人提出了在6LoWPAN适配层增加时间戳 (timestamp)和随机序列(nonce)选项来保证收到的数据包是最新的,从而防止数据包在传输过程被攻击者修改或重构,进而有效地防止IP包碎片攻击。

3 基于隐半马尔科夫分析模型的蜜网防御方案

3.1 蜜网的研究现状

从上面分析可知,专门针对6LoWPAN网络的安全问题的研究任重而道远,目前已有的研究都是静态的被动的防御措施,对网络环境下日新月异的攻击手段缺乏主动的反应,无法得知入侵者真正的入侵方式。俗话说“知己知彼,百战百胜”,为了更好地进行防御,需要了解攻击者的攻击行为,蜜罐技术应运而生。

L.Spitmer对蜜罐的定义是:蜜罐是一种资源,它的价值就是通过被攻击来收集攻击者的信息,并且这种信息是纯粹的有价值的攻击信息,而不需要像其他的防御系统那样在浩瀚的数据量中甄别出正常的和非正常的数据。它从新的角度去解决网络安全问题,通过建立一个或多个陷阱网络,牵制和转移黑客的攻击,通过收集信息对入侵方法进行技术分析,对网络入侵进行取证甚至对入侵者进行跟踪。蜜网是蜜罐的一种,它是由多个蜜罐组成的高交互的诱捕网络体系架构。它将蜜罐纳入到一个完整的蜜网体系中,并融入数据控制、数据捕获和数据采集等元素,使得安全研究人员能够方便地追踪入侵到蜜网中的攻击者并对他们的攻击行为进行控制和分析[13]。

蜜网技术诞生10年来,已经经历了三代的发展。蜜网技术在互联网的安全防御中有着良好的表现,其研究成果主要涉及以下5类关键技术[14]。

在网络欺骗方面:可以实现蜜罐/蜜网与真实主机一致,如蜜网项目组 (The Honeynet Project)推出的第3代蜜网(GenⅢ)结构、Provos实现的虚拟蜜网以及 Honeyd、KFSensor、Specter和ManTrap等虚拟蜜罐都可以实现这一点。

在攻击捕获方面:可以实现访问接入层、网络层、系统层等3个层次的捕获,如Sebek。

在数据控制方面:Jiang等人实现了一个用于检测服务器和客户端的安全威胁的蜜网系统Collapsar。

在攻击分析与特征提取方面:针对蜜罐或蜜网自动提取攻击特征的研究,Yegneswaran等人利用协议的语义实现从Honeynet数据中自动提取攻击特征。

在预警防御方面:GenⅢ通过使用Swatch以E-mail或者打电话方式自动报警。

3.2 新方案的几个关键要点

本文提出了一个完全新的、适合于6LoWPAN网络的主动防御系统和状态跟踪技术,它的基本思想是:通过在6LoWPAN网络部署可动态配置的蜜网收集信息,在信息分析的过程中使用一个隐半马尔科夫模型 (hidden semi-Markov model,HsMM)来描述攻击行为的状态化的协议过程 并 实 现异常检测[15,16]。

本方案实现的关键点如下。

(1)蜜网系统的建立

蜜网系统的建立主要从5个关键领域着手:网络欺骗、攻击捕获、数据控制、攻击分析与特征提取、预警防御技术。

(2)减少蜜网系统资源的占用以及实现蜜网的动态配置

我们在蜜罐节点中引入操作系统TinyOS来管理节点的资源。伯克利大学开发的TinyOS采用了轻线程、主动消息、事件驱动和组件化编程等技术[17,18]。

轻线程:蜜网中各节点需要互相通告各自捕获的信息,比较频繁并且线程较短,所以采用轻线程比较合适。

主动消息:蜜网中各节点受攻击的概率并不均等,亦即并不总是需要通信,因此利用主动消息机制减少通信量,减少能量消耗。

事件驱动:整个系统是由事件驱动而运行的。没有攻击事件发生时可使微处理器进入半睡眠状态从而达到节能的目的,同时也可以减少内存资源的占用。

组件化编程:蜜罐软件可以设计成应用组件放到传感器网络中的所有节点上,可以根据需要进行加载和卸载,这样就可以实现蜜网的动态配置,如增加、减少蜜罐数量,改变蜜网的拓扑结构。同时利用其他的应用组件改变蜜罐提供的服务从而改变蜜网的入侵诱骗策略。

(3)隐半马尔科夫模型的建立

隐马尔科夫模型(hidden Markov model,HMM)已经在语音识别、手写体/文字识别、数字通信编解码、DNA序列分类等许多重要领域获得了广泛和成功的应用。与HMM相比,HsMM更适合于描述状态持续时间为任意分布的隐马尔科夫过程[15]。

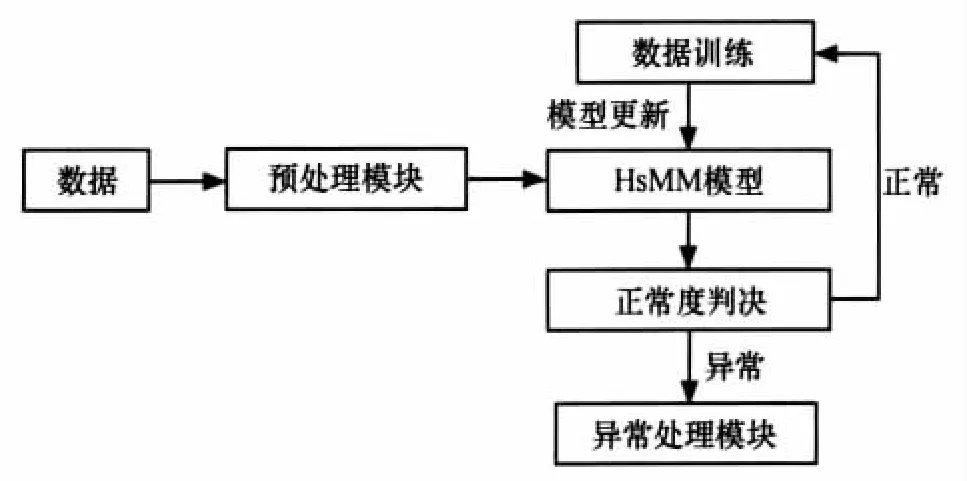

系统的实现方法如图1所示,首先采集攻击用户数据作为系统的观测序列,经过预处理后形成训练序列对模型进行训练。在模型参数确定之后,该模型即可用于入侵检测。实测数据通过预处理后即成为所需的观测值,通过调用HsMM算法模块计算得到平均对数或然概率。然后,在正常度判决模块中得到该用户行为的正常度值。如果该用户的正常度处于正常范围,则用户数据将被加入到训练数据集中用于在后台更新HsMM参数,并进入服务队列;否则,该用户将被认为是异常,并交给其他模块(异常处理模块)进行处理。

图1 异常检测系统

本方案的重要意义有以下几点:

·6LoWPAN网络由众多造价便宜的节点组成的,所以可以以很小的代价从中设置一些蜜罐节点组成蜜网;

·通过设置数量众多的蜜罐,使攻击者能用于攻击其他受保护目标的资源和时间减少,极大地增强网络的安全性和生存能力;

·由于节点众多,所以可以通过远程控制对蜜网进行动态的配置,如增加或减少蜜罐数量,改变蜜网的拓扑结构,改变蜜罐提供的服务从而改变蜜网的入侵诱骗策略;

·在对所采集到的数据进行分析后,再利用一种参数化的HsMM来实现对用户攻击行为的描述与检测,之后可以对攻击者进行跟踪,观察入侵者的行为,研究入侵者的水平、入侵目的、所用的工具、入侵手段等。

4 结束语

6LoWPAN网络有着广阔的应用前景,但是要使6LoWPAN得到更加快速的发展和应用,就需要解决6LoWPAN网络的安全问题。当前关于6LoWPAN网络安全问题的研究还不是很多,主要针对6LoWPAN中密钥算法以及防止IP碎片攻击。本文提出了一个完全新的、适合于6LoWPAN网络的主动防御系统和状态跟踪技术,它通过在6LoWPAN网络中部署可动态配置的蜜网收集信息,在信息分析的过程中使用一个隐半马尔科夫模型来描述攻击行为的状态化的协议过程。

参考文献

1 Park SD,Kim K.IPv6 over low power WPAN security analysis.draft-daniel-6lowpan-security-analysis-02.txt,IETF draft,February 2008

2 Michael Healy,Thomas Newe,Elfed Lewis.Security for wireless sensor networks:a review.In:IEEE Sensors Applications Symposium New Orleans,LA,USA,February 2009

3 冯涛,马建峰.防御无线传感器网络Sybil攻击的新方法.通信学报,2008,29(6):13~19

4 Douceur J R.The Sybil attack.In:Proceeding of First International Workshop on Peer-to-Peer Systems.London,UK,2002

5 俞波,杨珉,王治等.选择传递攻击中的异常丢包检测.计算机学报,2006,29(7):1542~1552

6 陈剑,曾凡平.虫洞攻击检测与防御技术.计算机工程,2008,34(7):139~141

7 Karlof C,Wagner D.Secure routing in wireless sensor networks:attacks and countermeasures.IEEE International Workshop on Sensor Network Protocols and Applications,2003,1(5):113~127

8 朱政坚,谭庆平,朱培栋.无线传感器网络安全研究综述.计算机工程与科学,2008,130(14):101~105

9 Mustafa Hasan,Ali Hammad Akbar,Rabia Riaz.Key management in IP-based ubiquitous sensor networks:issues,challenges and solutions, http://mhmunna.googlepages.com/CCPROFF_2007-01-20KeyManagementinIP-.pdf,2008

10 Wooyoung Jung,Sungmin Hong,Minkeun Ha.SSL-based lightweight security of IP-based wireless sensor networks.In:2009 International Conference on Advanced Information Networking and Applications Workshops,2009

11 Kushalnagar N.6LoWPAN:overview,assumptions,problem statement and goals.RFC4919

12 HyunGon Kim.Protection against packet fragmentation attacks at 6LoWPAN adaptation layer.In:International Conference on Convergence and Hybrid Information Technology,2008

13 Know your enemy:honeynets,http://www.honeynet.org/papers/honeynet,2005-05-12

14肖军弼,刘广祎.分布式蜜罐系统的设计与实现.计算机工程与设计,2007,28(19):4628~4630

15谢逸,余顺争.基于Web用户浏览行为的统计异常检测.软件学报,2007,18(4):967~977

16 Yu S Z,Kobayashi H.An efficient forward-backward algorithm for an explicit duration hidden Markov model.IEEE Signal Processing Letters,2003,10(1):11~14

17 TinyOSCommunity Forum,http://www.tinyos.net

18刘外喜,胡晓.基于Zigbee的无线温度传感网络的设计.传感器与微系统,2009,4(28):69~71