基于Portal认证的校园WLAN安全设计及应用

2010-07-17董兆殷

董兆殷

(广东轻工职业技术学院网络信息中心,广东 广州 510300)

1 前言

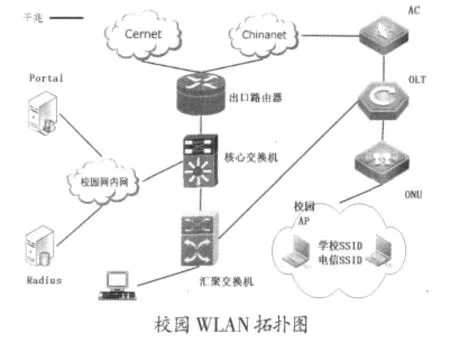

随着数字化校园建设需要,建设校园WLAN,完善校园的无线覆盖,为学生和教职工提供更多学习、工作和生活上的便利,是一个发展必然道路。校园WLAN采用EPON方式组网,以双SSID方式广播,一个SSID为校方无线网络标识(如XX_WLAN),另一个标识可采用中国电信无线网络标识ChinaNet。接入校方SSID标识的用户认证由校方校园网的认证服务器完成,接入电信SSID标识的用户认证由电信认证服务器完成。

2 WLAN简介

WLAN(无线局域网络)是一种利用射频技术进行据传输的系统,取代旧式碍手碍脚的双绞铜线所构成的局域网络,使得无线局域网络能利用简单的存取架构让用户透过它,达到“信息随身化、便利走天下”的理想境界。无线WLAN是高校建设数字化校园的基础建设之一,有利扩大社会影响,更好开展对外学术交流与培训。对于在校师生而言,可随时随地获取到教学资源。

3 校园WLAN设计方案

由于采用EPON组网方式,OLT和AC的位置在一个层面。所有的流量采用EPON组网方式,OLT在局方机房,ONU部署在校园。

3.1 所有无线流量通过CAPWAP隧道转发到AC,由于校园网一般有线网络在接入交换机端口上做了基于MAC的802.1X认证,因此需要在AP上连的交换机端口上配置AP的MAC地址允许接入或者配置接入AP的楼道交换机端口为开放端口。从而保证所有无线隧道流量正常转发到AC。

3.2 如果用户为ChinaNet用户,则用户数据由隧道封装后上传到AC,AC解开封装,根据不同的SSID打上不同的VLAN,由AC二层转发给校园网汇聚交换机,将报文对应到ChinaNet业务VLAN上传到WAN上BAS进行认证。

3.3 如果是用户通过校园 SSID上网,采用集中转发,流量通过ONU网络上传到OLT,再上传到AC解开封装,将二层用户数据报文转发给OLT,由OLT二层转发给校园网汇聚交换机。

校园 SSID的数据流由AC打上校园网无线业务VLAN,由AC二层转发给汇聚交换机,汇聚交换机终结二层报文。汇聚交换机作为Portal网关,控制校园WLAN用户的http请求重定向到Portal服务器,Portal服务器向STA推送认证页面,用户输入用户名、密码,提交给Radius验证用户身份,如果为合法用户,汇聚交换机开放用户网络访问权限;如果不合法则不能使用校园网账号登入,需通过电信SSID的接入来认证。

3.4 该设计方案中需要汇聚层交换机支持Portal网关功能(或者WEB重定向功能)。目前有些汇聚交换机甚至支持Portal Server功能。

3.5 由于采用Portal认证方式,属于应用层协议,认证过程有重传机制,保证了及时在无线网络的环境下,也可以有较好的认证过程体验。该方式是无线认证普遍采用的方式。

4 Portal认证方式配置内容

4.1 配置Radius服务器与AC相连的端口为开放端口,或者静态写入AC的MAC地址。在AC中添加Radius认证服务器与IP地址,并设置路由。考虑到Portal认证时需要在认证前自动分配私有的IP地址,需添加DHCP中继。

4.2 如果汇聚交换机可以做Portal网关,则配置汇聚交换机为Portal网关,开启WEB重定向功能;如果汇聚交换机不具备Portal网关功能,则在校园WLAN中选择某台设备(主流交换机、路由器等一般都具备此功能)作为Portal网关;如果校园网中没有合适的可作为Portal网关的设备,则需要新增Portal网关。在Portal网关上配置Portal Server相关信息及Radius相关信息,包括SNMP等密钥。

4.3 在校园网中配置Portal Server服务器,一般有些主流交换机和路由器具备本地Portal Server功能,可以直接借用;如果网内交换机不支持Portal Server功能或者性能不够,只能外置Portal Server。

5 校园WLAN安全

校园内的网络环境更为复杂,存在ARP攻击、MAC欺骗、地址扫描、伪DHCP服务器接入等多种不安全因素,并且无线网本身属于开放式接入方式,更是有可能存在信息泄漏等安全隐患。我们从多个方面对校园WLAN安全进行控制和防范:

5.1 用户溯源

用户使用账号登陆后,后台即记录该账号的上网时间和占用的线路,根据线路追溯出用户的上网地点,最后根据账号找到对应的用户。

5.2 源地址过滤

通过在BRAS和AP设备进行配置,除网管服务器外,对互联网上其它路由指向AP IP地址的访问请求,BRAS直接进行过滤。在AP设备上,也设置只对网管IP地址进行回应,丢弃其他非法IP地址。使得仅WLAN网管能对AP进行访问,而AP也仅对WLAN网管进行回应。

5.3 业务数据流与网管数据流分离

为防止攻击网管系统、恶意修改配置的发生,校园WLAN采用业务数据流与网管数据流相分离的方式。如LAN接入方式中,AP采用Trunk上联,使用双VLAN方式,VLAN1用于WLAN业务,另外一个VLAN2用于AP网管。

5.4 AP无线侧安全设置

在AP上打开二层隔离设置,启用该功能可保证同一AP下的用户不能在AP上直接二层互通,从而保密WLAN用户数据,抵御站点之间的病毒扩散。AP上还开启防DOS攻击功能 。 能 够 防 止 LAND、SYN Flooding、ICMP Redirection、Smurf等类型的攻击,并可通过软件升级。

5.5 用户数据及帐号安全

无线侧、数据层、应用层分别应用不同的加密认证措施。

6 校园WLAN管理

通过WLAN网管监控、统计和查询功能。AC和无线AP将接入网管系统中,可实时监控和查询AP及整个校园WLAN网络的运行情况。但考虑到安全生产的要求,无线网管平台的功能不直接开放,而是采用中间服务器的方式,则无线网管平台将统计数据发送到一指定的服务器(可以是Portal服务器),然后再由这个服务器向网管员提供查询统计功能(统计查询用户数、流量、工作状态三种功能);如果是通过校园账号认证的用户,可通过Radius服务器的计费平台查看信息。

7 结束语

校园WLAN覆盖络以后,用户只需简单的设置就可以连接到校园网,从而实现上网功能。网管员做好校园WLAN的安全治理工作,并完成全校无线网络的统一身份验证,做到无线网络与有线网络的无缝对接,确保校园WLAN的高安全性。

[1]杨峰,张浩军.无线局域网安全协议的研究和实现.计算机应用,2007.

[2]张圣,陈伟.基于WIAN技术的无线校园网组网研究[J].武汉信息技术,2005.

[3]黄劲荣.无线局域网在校园网的应用.教育信息化,2006:1.

[4]余智,汤旭翔.无线网络在校园网中的应用[J].计算机时代,2007(3):30-31.