UCON访问控制的研究

2009-10-26赵君萍

赵君萍

摘要:UCON模型是一种新型的访问控制模型,它包含了传统访问控制模型并能适应现代信息系统的访问控制要求,为研究下一代访问控制提供了新思路,被认为是当前很具有潜力的访问控制技术。本文较为全面的介绍了UCON模型,重点介绍了UCON核心模型的组成元素,UCONABC模型,阐述了UCON模型的新特性,以及它的使用范围,最后分析了UCON的优点以及实际应用中存在的不足。

关键词:UCON;ABC模型;连续性;可变性

中图分类号:TP309文献标识码:A文章编号:1009-3044(2009)22-pppp-0c

现代信息系统面向的是一个开放网络环境,传统的访问控制(DAC、MAC、RBAC)主要关注在一个信息系统封闭环境中资源机密性和完整性的保护,不能很好地满足开放式网络环境中动态、连续的访问控制需求,在此情况下,建立一个面向开放网络环境的访问控制模型已经成为亟待解决的问题。2002年,GeorgeMason大学著名的信息安全专家Ravi Sandhu和Jaehong Park博士在Towards usage control models:beyond traditional access control[1]一文中首次提出使用控制(UCON,UsageControl)的概念。该文较为全面的研究了下一代访问控制模型-UCON模型。

1 UCON核心模型组成

UCON对传统的存取控制进行了扩展,定义了授权(Authorization)、义务(oBligation)和条件(Condition)三个决定性因素,同时提出了存取控制的连续性(Continuity)和可变性(Mutability)两个重要属性。UCON不仅集合了传统的访问控制、信任管理以及数字版权管理,并且超越了它们的定义和范围,能更好地满足现代信息系统对数字资源的保护要求。

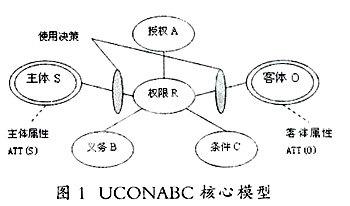

ABC模型是UCON的核心模型,由八种元素组成,如图1。

UCON模型中的主体、主体属性、客体和客体属性的概念都来自于传统访问控制模型,它们的应用方式也和传统访问控制中类似。主体(Subject)是具有某些属性,对客体拥有某些使用权限的主动的实体,简记为S。主体属性(Subject Attribute)标识了主体能力和特征,是权限决策过程中的重要参数,简记为ATT(S)。客体(Object)是按权限集合的规定接受主体访问的被动的实体,简记为O。客体属性(Object Arttbiutes)是标识客体的重要信息,简记为ATT(O)。

权限(Rights)指一个主体以特定的方式(如读或写)访问某个客体的权利。UCON模型不像传统的访问控制,把权限看成独立于主体活动的访问控制矩阵的静态元素,而是在主体试图访问客体时才跟据主客体属性和授权、义务、条件三大决策因素动态的确定用户的操作权限。

授权(Authoriaztion)是UCON模型中重要组成部分,简记为A,它用于使用决策,并返回主体是否能够对客体进行操作的决策。授权是基于主、客体的属性和所请求的权限(如:读或写等权限)并依据权限规则集进行的权限判断操作。UCON中的授权既包括传统的预先授权,也可以根据不同的控制规则访问过程中进行授权判断操作。此外,执行授权谓词可能会在访问之前、访问中或在访问结束之后引起主、客体可变属性值的更新,进而将对本次或其它的访问决策产生影响。例如:用户在购买一本电子图书后其信用卡上的金额会相应减少,这一结果将是用户本次或以后使用该卡进行电子交易的权限判断的重要依据。

义务(oBligation)是主体在访问之前或者访问过程中必须执行的动作,简记为B。在访问之前执行(preB)是在访问请求执行前主体必须满足某种条件,例如:用户必须提供个人信息才能下载网站上的资源。在访问过程中执行(onB)是在权限行使的过程中必须持续性满足或是周期性满足的条件,例如:要求用户必须处于登录状态才能在执行事务性操作。主体履行何种义务不是预先静态设置的,而是根据主客体的属性动态确定的,义务的履行也可能会更新主客体的可变属性,同时这些更新能影响现在或将来使用决策。

条件(Condition)是面向环境或是面向系统的决策因素,简记为C。条件评估当前的硬件环境或与系统有关的限制以决定是否满足用户请求。例如:用户必须在规定的终端、规定的时间段使用服务;也可以对网络流量进行一定的限制等。主客体属性可以用来判断用户需要满足何种条件,比如:在网络拥塞的情况下只需要特定ID进入系统。但条件的评估并不改变任何主体或客体的属性,这一点与授权和义务规则不同。

2 UCON的新特征

UCON区别于传统的访问控制模型的两个显著特性是:“连续性”和“可变性”。

连续性意味着使用控制决策不仅可以在访问前进行,在访问过程中也可以。沿时间线可将一个完整的使用过程分为三个阶段:使用前,使用中和使用后。使用控制决策可以对前两个阶段进行授权,分别称为预先授权和过程授权[2]。但却不能发生在访问资源之后,因为此时对客体资源的操作已经完全结束,访问控制也就没有任何意义可言。

易变性意味着主体、客体属性作为访问执行的结果而发生改变。根据上述的三个阶段可将属性的变化分为三种类型:使用前更新,使用中更新,使用后更新。可变属性的更新对本次或是下次的权限决策起重要依据作用。

连续性控制和可变属性使得基于历史的授权决策更容易实施。

3 UCONABC核心模式

ABC模型假设有一个访问客体资源的请求,根据连续性,请求的权利可在行使该权利之前进行判断,也可在行使该权利过程中判断。可变属性作为使用资源的结果,允许更新主体或客体的属性。如果在访问控制过程中不存在可变属性,则使用决策过程中不可改变属性,用O表示,存在可变属性的访问控制模型中,属性的更新可能在权限行使之前,行使过程中或行使之后,分别用1、2、3表示。对于不可能实现的情况用“N”表示,可能实现的情况用“Y”表示。有16种可能的模式作为使用控制模型的核心模式。

表1中都是以单纯的模式为例,但在实际系统中可能根据不同应用的需求产生不同的组合模型,例如UCONPreC0onC0。就表示既要在访问使用前执行“条件”,决策因素的检测又要在访问过程中检测,并且都不改变主客体的任何属性。具体的模型组合情况[3]如图2所示:

4 UCON模型的使用范围

UCON模型主要保护数据资源,对计算机系统资源和网络资源也可以针对具体的应用需求配合其它相关技术达到资源保护的目的。在UCON系统中不仅可以保护服务器端的数据资源,对于下载的客户端的数字资源也可以起到保护作用,比如控制其使用期限、使用次数和防拷贝等。UCON模型主要实现数据资源安全性预防的目标,防止零安全操作的发生。

5 UCON的优点及不足

UCON实现了传统访问控制,信任管理,以及数字版权管理并引入了授权的连续性、属性的易变性、义务、条件等诸多概念,将多个因素继承到统一的框架中来克服传统访问控制模型的不足,用一种统一的、系统化的方式来刻画现代访问控制和数字权限管理[4]。

UCON虽然从理论上解决了以往访问控制中存在的问题且具有很好的理论模型。但是目前的研究大多集中在理论层面,面向应用的研究不足,未能给出UCON应用的具体模型,以及针对具体问题的解决方案。文献[5]中给出了采用动态描述逻辑对UCON模型在面向实际应用建模方面进行系统化的逻辑表述与推理的实例。

6 结论

UCON不仅集合了传统的访问控制、信任管理以及数字版权管理,并且超越了它们的定义和范围,能更好地满足现代信息系统对数字资源的保护要求。一定程度上说,UCON模型用系统的方式提供了一个保护数字资源的统一标准的框架,为研究下一代访问控制提供了新思路,被认为是当前很具有潜力的访问控制技术。

该文主要介绍了-UCON模型,包括UCON核心模型的组成要素、UCONABC模型、UCON的新特性以及使用范围等。UCON在各类信息安全系统中有着良好的应用前景,但是在实际应用中还存在不足,还有待在应用中做进一步的探索。

参考文献:

[1] Park J,Sandhu R.Towards usage control models: beyond traditional access control[C].ACM Symposium on Acesscontrol Models and Technologies,2002,2(3):57-64.

[2] JaehongPark,XinwenZhang,Ravi Sandhu.ATTRIBUTE MUTABILITY IN USAGE CONTROL.GeorgeMasonUniversity,2005.

[3] 聂丽平.基于UCON访问控制模型的分析与研究[D].合肥:合肥工业大学,2006.

[4] 袁磊.使用控制模型的研究[J].计算机工程,2005,31(12):146-148.

[5] 田光辉.使用控制理论及应用研究[D].西安:西北大学,2008.