安防系统效能评估中视频探测概率研究

2024-12-31张漂洋陈文静司广道陈成瑜宋旭升

摘" 要:科学的效能评估是衡量安全防范系统有效性的重要手段。安全防范系统对于非法入侵人员的探测概率是影响其安全效能的重要因素。然而,在大多数模型与场景中仅仅将视频监控设备作为报警复核装置,未考虑其对入侵人员的主动探测概率。该文在充分考虑目标距离对视频监控设备探测概率影响的基础上,构建“视频探测概率量化模型”。该模型能够对安全防范系统中的视频监控设备探测概率进行量化,从而丰富安全防范系统效能评估中探测能力的计算,有助于实现更加全面的效能评估。

关键词:安全防范系统;视频探测概率;效能评估;目标距离;视频监控设备

中图分类号:TP391.4" " " 文献标志码:A" " " " " 文章编号:2095-2945(2024)36-0001-06

Abstract: Scientific effectiveness evaluation is an important means to measure the effectiveness of security systems. The detection probability of a security system for illegal intruders is an important factor affecting its security efficiency. However, in most models and scenarios, only video surveillance equipment is used as an alarm review device, and its probability of active detection of intruders is not considered. This paper builds a \"video detection probability quantitative model\" based on fully considering the impact of target distance on the detection probability of video surveillance equipment. This model can quantify the detection probability of video surveillance equipment in the security system, thus enriching the calculation of detection capabilities in the effectiveness evaluation of the security system and helping to achieve a more comprehensive effectiveness evaluation.

Keywords: security system; video detection probability; effectiveness evaluation; target distance; video surveillance equipment

安全防范系统(以下简称“安防系统”)是以安全为目的,综合运用实体防护、电子防护等技术构成的防范系统[1]。合格的安防系统能够有效地拦截入侵人员,保护目标免遭盗窃、破坏或其他袭击[2]。安防系统完成对目标的保护依赖于系统的三大功能:探测、延迟和响应,及三者之间的时间约束关系:T探测+T响应lt;T延迟。对安防系统的效能评估则是指综合运用安防系统的探测、延迟和响应功能对入侵人员进行拦截与中和,使其满足系统管理者对安全需求的程度度量。其中,中和是指在拦截入侵人员后,响应人员采取的旨在使入侵者丧失入侵能力的相关行动。

为对安防系统进行科学的效能评估,研究人员提出了许多评估方法和模型,其中由美国桑迪亚国家实验室提出的EASI(Estimate of Adversary Sequence Interruption)模型[2]是最为经典的模型之一,Garcia[3]对该模型进行了详细的研究。1988年桑迪亚国家实验室再次开发出SAVI(Systematic Analysis of Vulnerability to Intrusion)模型[4],并基于临界探测点的思想计算各薄弱路径的中断概率。1989年,ASSESS(Analytic System and Software for Evaluating Safeguards and Security)模型[5]在外部人员入侵的基础上,增加了内部人员威胁和内外串通威胁模块,使安防系统效能评估更加全面。2009年韩国核不扩散研究所提出了SAPE(Systematic Analysis of Physical Protection Effectiveness)算法[6],并在入侵分析过程中使用二维地图代替ASD(Adversary Sequence Diagram)图。2014年郑舟毅等[7]在对入侵环境进行二维地图建模的基础上,利用路径寻优算法寻找最薄弱路径,并将保护元件的防护能力转化为元件灵敏度。2017年Zou等[8]提出了HAPPS(Heuristic Approach for the Evaluation of Physical Protection System Effectiveness)模型,该模型能够搜索易受攻击路径和敌人最可能的逃跑路径。2018年Song等[9]运用图形屏障解释了多种入侵场景下的入侵过程,利用贝叶斯网络对屏障和不同入侵场景的交互作用进行了研究。2020年Setiawan等[10]提出MAPPS(Multi-path Analysis of Physical Protection Systems)模型,该模型提出了对不同入侵策略下安防系统效能进行研究的方法,并对安防系统中断概率的尾部分布进行了研究。2022年Andiwijayakusuma等[11]利用蒙特卡洛模拟对探测概率和通信概率的可变性与不确定性进行了研究。

上述诸多模型和算法对安防系统的效能评估进行了研究与改进,但现有研究中安防系统效能评估中的探测概率主要来自于入侵报警设备和出入口控制设备,鲜有研究关注视频监控设备的主动探测能力,通常只将其作为报警复核的手段。目前智能视频探测技术已经日趋成熟,具备了出色的主动探测入侵人员的能力[12-15]。因此,本文构建出一个定量计算视频监控设备面对入侵人员探测概率的模型——视频探测概率量化模型。该模型实现了对安防系统中视频探测概率的量化,有助于丰富效能评估中探测概率的种类,从而完成更加全面的效能评估工作。

1" 视频探测概率量化模型

1.1" 监控覆盖区域

视频探测概率是视频监控设备探测到目标的可能性度量[16],而视频监控设备的监控覆盖区域是研究其探测概率的先决条件。此前Mavrinac、Altahir和梁烨等[17-19]许多学者均对这一问题展开过相关研究。其中,梁烨等[19]提出的公安专用视频监控系统前端覆盖模型聚焦于公安应用场景下的监控覆盖区域。从应用场景和应用需求的角度考虑,该模型更加契合安防系统中的监控覆盖区域研究目标。基于该模型的监控覆盖区域计算过程如下。

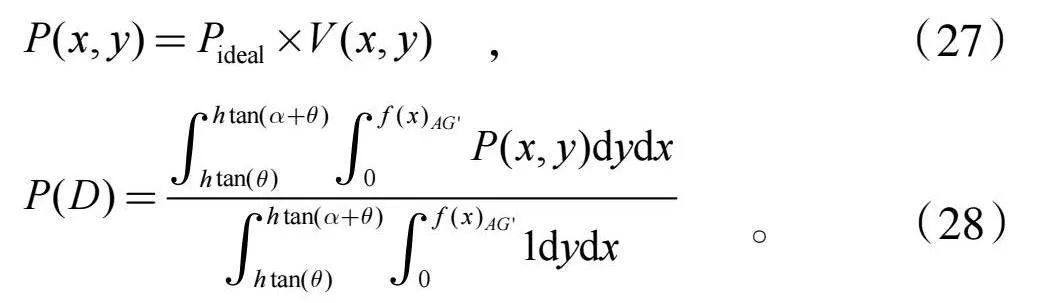

视频监控设备内感光元件与成像区域的关系如图1(a)所示,为方便本文后续研究,将传感成像区域的关键点位用相应字母表示,如图1(b)所示。

在安防系统监控应用场景中,前端摄像机通常安装在具有一定高度和俯视角度的位置,其真实覆盖区域侧视图如图2(a)所示,俯视图如图2(b)所示,其中细黑线部分为成像区域,粗黑线部分为实际覆盖区域。

由于监控覆盖区域的对称性,ACI′G′所围成的监控覆盖区域为等腰梯形。该区域与监控设备的相对位置和该区域形状大小可由O′B、AC、G′I′和BH′唯一确定。为方便计算做出如下符号定义:设备安装高度h;设备安装俯角?兹;图像宽高比k;视场角?琢和?茁;焦距f;感光元件宽a;感光元件高b;线段长度L(*)。

经过运算求得如下参数

式(1)—式(4)可确定监控覆盖区域的位置和大小。

1.2 目标距离对探测概率的影响

目标距离是影响视频探测概率的重要因素之一。由于镜头限制、环境噪声等因素,随着目标距离的增加,目标成像清晰度下降,导致视频探测概率逐渐降低。

为量化目标距离对视频探测概率的影响,本文根据设备探测精度不同将监控覆盖区域划分为精确识别范围、可识别范围和不可识别范围。为量化视频探测概率在监控覆盖区域内的变化情况,假设视频探测概率最佳值为Pideal,视频探测概率P(D)与距离L的关系函数V(L)函数如式(5)、式(6)所示

, (5)

本文认为在精确识别范围内,视频监控设备的探测概率处于最佳值,不会发生衰减,在可识别范围内视频探测概率随着目标距离的增加而逐渐衰减,而在不可识别范围内视频监控设备无法识别入侵人员。Q(L)是可识别范围内视频探测概率退化过程的量化函数。由于距离、光线、视线阻挡等因素的影响,视频监控设备探测概率的退化过程并非简单的线性降低过程,本文提出将视频探测概率退化过程看作以距离为自变量,探测概率为因变量的衰减过程。可识别范围内视频探测概率退化过程Q(L)的计算过程为

式中:?孜up是波动上限系数,?孜down是波动下限系数,D(L)是探测概率的退化量,?姿是漂移参数,?棕是扩散参数。W(L)是标准布朗运动,满足W(L)~N(0,L)[20],该过程有如下性质。

1)D(0)=0。其物理意义是在距离为零时该设备的探测概率退化量为零,即所有样本在距离为零时为无损伤的集合样本。

2)ΔD(Li)=D(Li)-D(Li-1),ΔD(Li)符合正态分布,且ΔD(Li)相互独立,即设备探测概率的退化量增量符合正态分布。

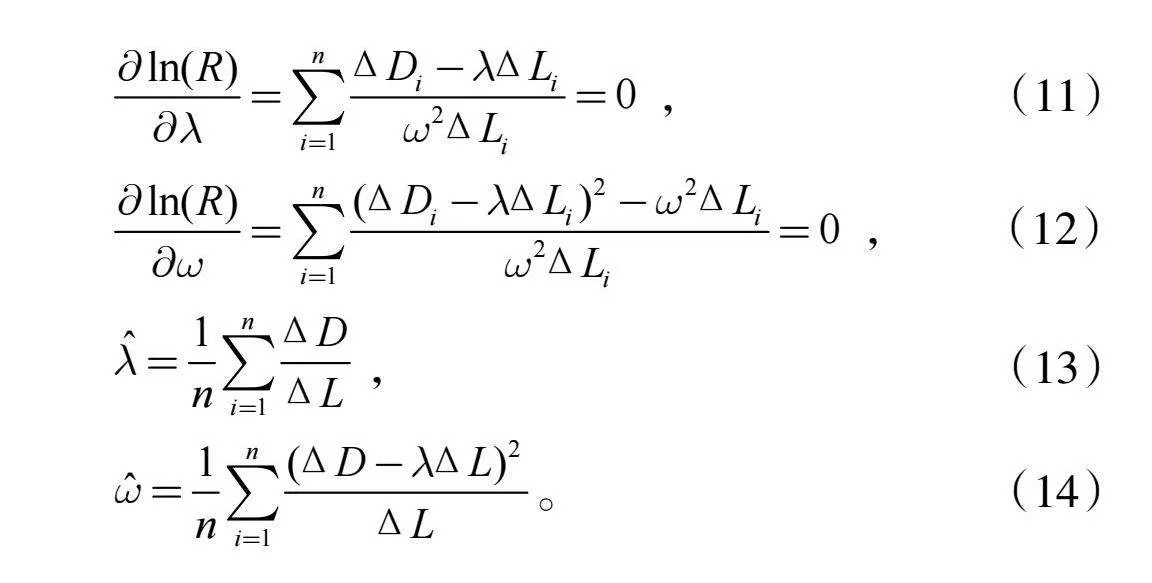

本文采取极大似然法对参数进行估计。在参数估计过程中采集的数据信息有Y(Ln)=[(L1,D1),(L2,D2)…(Ln,Dn)],其中Dn是在Ln距离下的视频探测概率退化量,Y(Ln)是n个距离区间内的距离与视频探测概率退化量的集合。ΔY(L)=?撞[Y(Li)-Y(Li-1)]={(ΔL1,ΔD1),(ΔL2,ΔD2)…(ΔLi,ΔDi)},是以ΔL为测量距离的退化探测概率变化情况,并且有?姿(ΔLn)=(Ln-Ln-1),=,其中ΔL=Li-Li-1,ΔD=Di-Di-1,由此可得

对R(?姿,?棕)两边进行求偏分可得

由此可得到视频探测概率与目标距离的关系函数V(L)。为进一步确定视频探测概率在监控覆盖范围内的变化过程,还需确定不同精度识别范围的距离节点。

1.3" 不同精度识别范围的距离节点

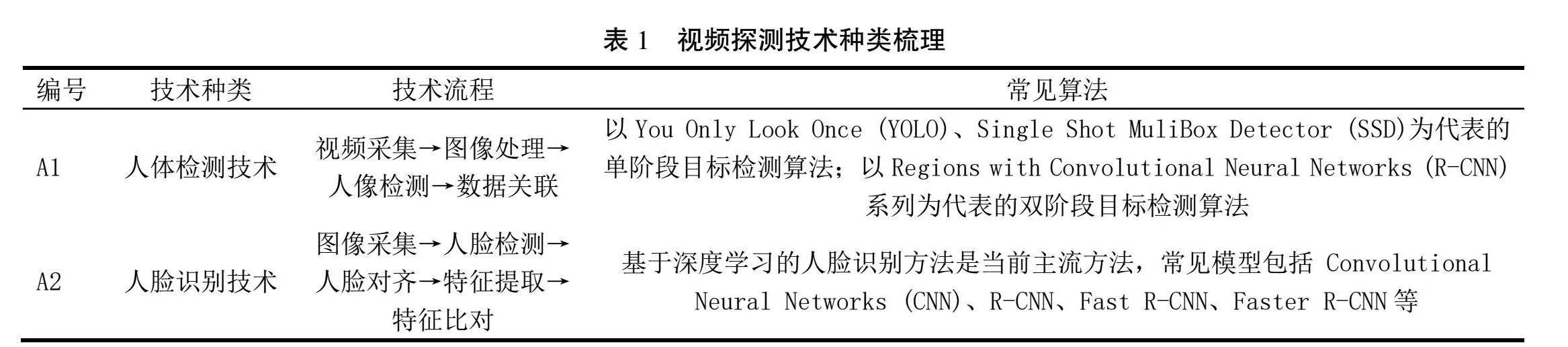

视频监控设备的不同精度识别范围距离节点与其运用的技术种类有关。视频探测技术在安防系统中的运用主要有以下2类[21],见表1。

A1:基于人体检测技术的主动探测[22],可适用于布防条件下监控区域内不允许有人员活动的情况。利用人体检测技术对采集的视频图像进行处理,一旦探测到有人员进入设防区域即发送报警信号,从而实现基于人体检测技术的视频监控设备对于入侵人员的主动探测。

A2:基于人脸识别技术的主动探测[23],可适用于布防条件下监控区域内仅允许授权人员活动的情况。对进入设防区域的人员进行人脸信息的采集和提取,利用人脸识别技术对采集到的视频图像进行处理,并将其与信息库中的授权人员人脸信息进行比对。若采集的人脸信息不在信息库中,则判定此时区域内活动人员是入侵人员并发送报警信号,从而实现基于人脸识别技术的视频监控设备对于入侵人员的主动探测。

为量化不同精度识别范围的距离节点,提出以下几个参数:Lmin,监控设备垂直投影与视频监控覆盖区域最近点的距离,同时是精确识别范围的起始距离;Lrb,精确识别范围的终止距离,同时是可识别范围的起始距离;Lre,可识别范围的终止距离,同时是不可识别范围的起始距离;Lmax,监控覆盖范围的最远距离。不同距离节点之间的数量关系可分为以下几种情况,见表2。

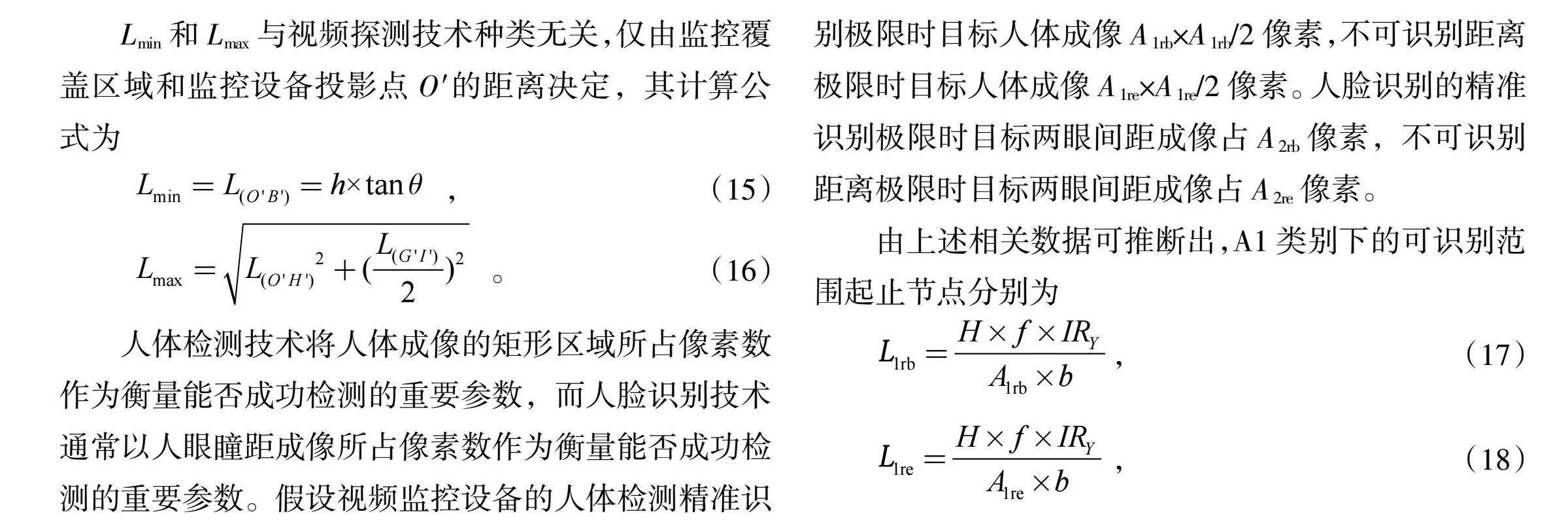

Lmin和Lmax与视频探测技术种类无关,仅由监控覆盖区域和监控设备投影点O′的距离决定,其计算公式为

, (15)

人体检测技术将人体成像的矩形区域所占像素数作为衡量能否成功检测的重要参数,而人脸识别技术通常以人眼瞳距成像所占像素数作为衡量能否成功检测的重要参数。假设视频监控设备的人体检测精准识别极限时目标人体成像A1rb×A1rb/2像素,不可识别距离极限时目标人体成像A1re×A1re/2像素。人脸识别的精准识别极限时目标两眼间距成像占A2rb像素,不可识别距离极限时目标两眼间距成像占A2re像素。

由上述相关数据可推断出,A1类别下的可识别范围起止节点分别为

A2类别下的可识别范围起止节点分别为

式中:H是人体高度;f是视频监控设备的焦距;IRY是视频监控设备图像垂直方向的分辨率;b是视频监控设备靶面高;TG是瞳距;IRX是视频监控设备图像水平方向的分辨率;a是视频监控设备靶面宽。

1.4" 模型构建

前面小节对视频探测概率退化过程和不同精度识别范围的距离节点进行了研究,本节将根据上述研究构建视频探测概率量化模型。为有效量化目标距离对视频探测概率的影响,本节构建了三维坐标系下的视频探测概率量化模型,监控覆盖区域如图3所示。

视频监控设备坐标为O(0,0,h),原点坐标为O′(0,0,0),由ACI′G′围成的等腰梯形即为视频监控设备的实际覆盖区域。

图3" 监控覆盖区域示意图

由视频监控覆盖区域模型可知各点坐标:

在XY平面上由A和G′ 2点连成的直线斜率表达式mAG′为

由A、G'点和式(22)可得在XY平面上由A和G′2点连成的直线表达式f(x)AG′为

忽略垂直方向引起的误差,视频探测概率和目标距离的关系函数可进一步表达为

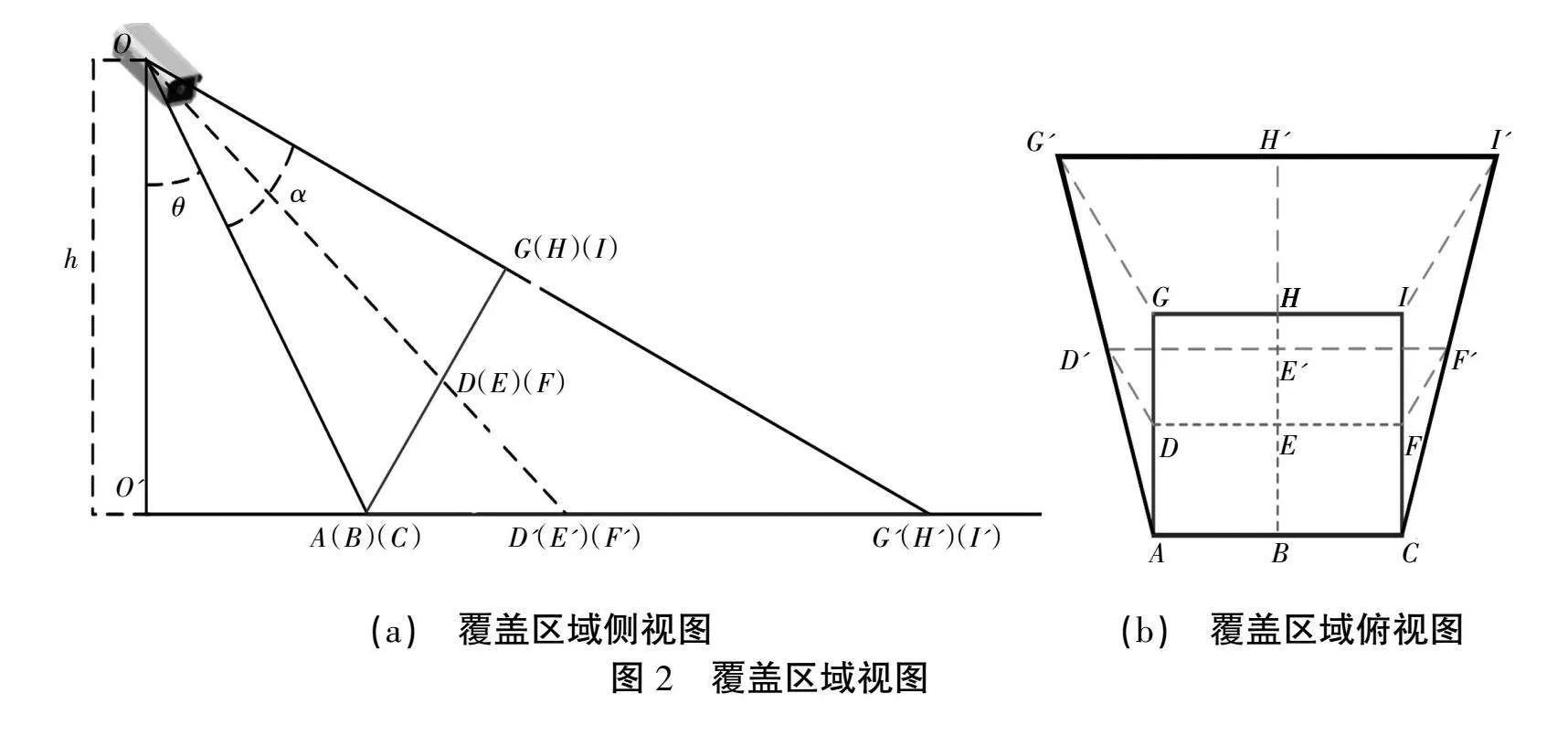

视频监控设备的探测概率P(x,y)函数如式(27)。根据对称性,采用二重积分可得视频监控设备的最终探测概率,如式(28)所示。

, (27)

2" 结束语

本文创新性地提出了安全防范视角下的视频探测概率量化模型,该模型以监控覆盖区域为研究基础,实现了视频监控设备对入侵人员探测概率的量化。该模型根据视频监控设备的指标数据和安装数据确定其监控覆盖区域,并根据设备所运用的技术种类分别确定不同精度识别范围的距离节点,继而根据探测概率与目标距离关系函数,确定监控覆盖区域内每个点的概率,再以积分思想获得最终的视频探测概率。

本文模型作为计算视频监控设备探测概率的模型,拓宽了安全防范系统中探测概率的来源途径,有助于实现更加全面科学的安防系统效能评估工作。然而该研究仍存在值得改进和优化的地方,如监控覆盖区域模型、视频探测概率退化过程以及不同精度识别范围的距离节点的计算过程都存在进一步优化的空间等。

参考文献:

[1] 住房和城乡建设部,国家市场监督管理总局.安全防范工程技术标准:GB 50348—2018[S].北京:中国计划出版社,2018.

[2] BENNET H. EASI-An evaluation method for physical security system[J].Nuclear Materials Management,1977,6(3): 371-379.

[3] GARCIA M L. Design and evaluation of physical protection systems [M]. Elsevier,2007.

[4] MATTER J. SAVI: A PC-Based Vulnerability Assessment Program:SAND88-1279 [R]. Albuquerque, NM: Sandia National Laboratory, 1988.

[5] AL-AYAT R, COUSINS T, MATTER J. An overview of ASSESS-analytic system and software for evaluating safeguards and security [J].1989.

[6] JANGS S, KWAK S, YOO J, et al. Development of a Vulnerability Assessment Code for a Physical Protection System: Systematic Analysis of Physical Protection (SAPE) [J]. IN: Nuclear Engineering and Technology,2009,41:747-752.

[7] 郑舟毅,杜治国,王欣.安防系统弱点评估算法的可视化实现[J].计算机工程与应用,2014(5):70-73.

[8] ZOU B W, YANG M, GUO J, et al. A heuristic approach for the evaluation of physical protection system effectiveness [J].Annals of Nuclear Energy,2017,105:302-310.

[9] SONG G Z, KHAN F, YANG M. Security assessment of process facilities-Intrusion modeling [J]. Process Safety and Environmental Protection,2018,117:639-650.

[10] SETIAWAN Y A, CHIRAYATH S S, KITCHER E D. MAPPS: A stochastic computational tool for multi-path analysis of physical protection systems[J].Annals of Nuclear Energy,2020,137:107074.

[11] ANDIWIJAYAKUSUMA D, SETIADIPURA T, PURQON A, et al. The development of EASI-based multi-path analysis code for nuclear security system with variability extension [J].Nuclear Engineering and Technology,2022,54(10):3604-3613.

[12] KUMAR A, KAUR A, KUMAR M. Face detection techniques: a review[J].Artificial Intelligence Review,2019, 52:927-948.

[13] MANSOUR A E, MOHAMMED A, ELSAYED H A E A, et al. Spatial-net for human-object interaction detection [J]. IEEE Access,2022,10:88920-88931.

[14] HABIB S, HUSSAIN A, ALBATTAH W, et al. Abnormal activity recognition from surveillance videos using convolutional neural network [J]. Sensors,2021,21(24):8291.

[15] WIECZOREK M, SIKA J, WO NIAK M, et al. Lightweight convolutional neural network model for human face detection in risk situations [J]. IEEE Transactions on Industrial Informatics,2021,18(7):4820-4829.

[16] 熊武一,周卓,厉新光,等.军事大辞海(下)[M].北京:长城出版社,2000.

[17] MAVRINAC A, CHEN X. Modeling coverage in camera networks: A survey[J].International journal of computer vision,2013,101:205-226.

[18] ALTAHIR A A, ASIRVADAM V S, HAMID N H B, et al. Modeling camera coverage using imagery techniques for surveillance applications; proceedings of the 2014 IEEE International Conference on Control System, Computing and Engineering (ICCSCE 2014),F,2014 [C].IEEE.

[19] 梁烨,张鸿洲.公安专用视频监控系统前端覆盖影响因素[J].科学技术与工程,2018,18(23):242-251.

[20] WEN Y, WU J, DAS D, et al. Degradation modeling and RUL prediction using Wiener process subject to multiple change points and unit heterogeneity [J]. Reliability Engineering amp; System Safety,2018,176:113-124.

[21] TSAKANIKAS V, DAGIUKLAS T. Video surveillance systems-current status and future trends [J].Computers amp; Electrical Engineering,2018,70:736-753.

[22] BRUNETTI A, BUONGIORNO D, TROTTA G F, et al. Computer vision and deep learning techniques for pedestrian detection and tracking:A survey[J].Neurocomputing,2018,300:17-33.

[23] LU P J, CHUANG J H. Fusion of multi-intensity image for deep learning-based human and face detection [J]. IEEE Access, 2022,10:8816-8823.