基于下一代防火墙的L2TP VPN远程接入服务的建构

2024-12-20严海洲

关键词:下一代防火墙;L2TP VPN;远程接入服务

0 引言

传统的拨号接入方式中,远程办公用户通过直接呼叫网络访问服务器(NAS) 建立点对点链路。用户端设备与NAS 之间通常使用 PPP 协议(Point to PointProtocol) ,以实现身份验证并支持多种网络层相关协议。但这种方式存在着长途通信费用高昂、NAS端口资源占用多等问题。此外,因为数据在互联网上传输时缺乏有效的安全保障,这种方式还存在着严重的安全隐患。为了解决上述问题,VPN技术应运而生。

VPN是一种构建在公共网络之上的虚拟专用网络,用于构建VPN的公共网络可以是 Internet,也可以是网际网络服务供货商(Internet Service Provider,ISP) 的 IP主干网络,甚至可以是企事业单位私有的 IP主干网络。

VPN的核心是隧道技术,它可以通过一种协议封装和传输另一种协议的数据,较好地保障企业内部数据在公共网络上的安全传输。本文将重点介绍基于下一代防火墙的L2TP VPN远程用户接入服务的配置方法。

1 L2TP VPN 的基本架构与网络协议

L2TP VPN是一种二层VPN技术,它允许在IP隧道内封装数据链路帧,例如PPP帧和以太帧。L2TP协议由IETF起草,结合了PPTP和L2F协议的优点,已被广泛应用并成为标准RFC [1]。L2TP协议最初定义于RFC 2661,最新版本V3定义于RFC 3931 [2]。

L2TP协议本身不具备数据加密和完整性校验功能,但可以与IPsec等安全协议结合使用,以增强数据传输的安全性。IPsec协议套件通过身份验证、数据加密和完整性校验等机制,保障数据传输的安全。

L2TP协议支持多种网络环境,在IP网络中使用UDP1701端口。虽然L2TP属于数据链路层协议,但在IP 网络中也表现出会话层协议的特性。

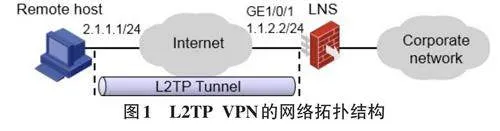

L2TP VPN远程用户访问公司总部过程如图1所示,远程主机首先通过Internet向LNS发起L2TP隧道连接请求;然后在LNS接受请求以后,与远程主机建立L2TP隧道;最后,远程主机通过该隧道与公司内网进行通信[3]。

2 在下一代防火墙上实现L2TP VPN 时遇到的主要挑战和解决策略

与传统防火墙相比,下一代防火墙(NGFW) 在功能、性能和安全性方面均有显著提升。在选择和部署NGFW时,需要考虑其性能、可扩展性以及与现有安全设备的兼容性等因素。以下列举了NGFW与传统防火墙之间的一些关键区别。

1) 数据包检查:传统防火墙主要检查数据包头部信息,例如端口号、源地址和目标地址等;而NGFW能够深入检查数据包内容,识别并拦截潜在的恶意流量。

2) 应用识别与控制:传统防火墙通常基于端口号和协议类型进行访问控制,难以识别特定应用程序及其功能;而NGFW能够通过应用程序签名、行为和上下文分析等技术,实现对各种应用的精确识别和控制,从而制定更精细的安全策略。

3) 集成安全功能:传统防火墙通常只提供状态检测、NAT等基本安全功能;而NGFW集成了入侵防御系统(IDS) 、防病毒、防垃圾邮件等高级安全功能,能够提供更全面的网络安全防护。

4) SSL/TLS解密与检查:传统防火墙无法解密和检查SSL/TLS加密流量;而NGFW具备此功能,可以更好地保障网络安全。

5) 集成式管理与报告:传统防火墙通常缺乏集中化的管理界面和详细的报告功能;而NGFW提供集中化的管理界面,方便管理员配置策略、查看报告和监控网络状况[4]。

下一代防火墙代表了网络安全技术的进步,它在传统防火墙的基础上增加了许多高级功能,提供了更全面的网络安全解决方案。然而,在下一代防火墙上实现L2TP VPN时,用户仍可能面临一些挑战。以下为一些常见问题及相应的解决策略。

1) VPN拨入后无法访问内网资源:可能原因包括VPN连接失败、资源网段冲突、防火墙安全策略配置错误、路由配置错误等。建议优先排查这些问题,并查看设备日志、使用ping、tracert等网络诊断工具进行测试。

2) L2TP连接问题:可能原因包括配置错误、缺少证书或预共享密钥等。建议检查L2TP服务器和客户端的配置,包括IP地址、认证方式、加密设置等;检查证书或预共享密钥是否正确配置;如有必要,向网络管理员提供isakmp日志进行排查。

3) NAT问题:NAT环境下,VPN连接可能会出现问题。建议在配置VPN时考虑到NAT的存在,并进行相应的配置调整以避免冲突;确保VPN服务器和客户端之间的NAT设置正确。

总之,在下一代防火墙上实现L2TP VPN时,需要关注访问控制、网络连接、NAT等问题。解决这些问题需要仔细检查和调整网络和安全设置,并进行必要的调试和故障排查,以确保VPN服务的正常运行和远程访问的安全性。

3 基于Web 界面的Client-Initiated L2TP VPN配置

3.1 配置 LNS 侧

LNS位于公司总部网络的边缘,承担着网关的重要角色,可按如下配置步骤LNS的L2TP参数。

1) 配置 LNS 外部接口的IP 地址和路由,确保LNS与用户侧的远程主机之间路由通畅。

2) 配置 LNS 的内部接口 IP 地址、子网掩码和所属安全域,并将内部接口加入相应的安全区域。

3) 配置安全策略,允许来自外部接口的 L2TP 流量(UDP 端口 1701) 进入 LNS,并允许来自内部接口的流量访问外部网络。

4) 登录 LNS 的 Web 管理界面。

5) 导航至“ 用户管理” >“ 本地用户” 页面。

6) 点击“ 新建用户” 按钮, 如图2 所示。

7) 在对话框中,设置用户名为“ vpdnuser”,密码为“ Hello”,授权用户组为“system”,并选择用户服务类型为“ PPP”。

8) 点击“ 确定” 按钮完成用户创建。

9) 导航至“启用 L2TP” 选项。

10) 点击“ 新建” 按钮创建 L2TP VPN 实例。

11) 在弹出的“ 编辑 L2TP” 对话框中,如图3 所示,进行如下配置:① L2TP 组号:1② 本端隧道名称:LNS③ PPP 认证方式:CHAP④ PPP 服务器地址:192.168.0.1⑤ 子网掩码:255.255.255.0⑥ 用户地址池:192.168.0.212) 点击“ 确定” 按钮完成 L2TP VPN 实例的创建。

3.2 配置用户侧

1) 配置用户侧主机的 IP 地址为 2.1.1.1,子网掩码为 255.255.255.0,默认网关为用户侧网络的出口网关地址。

2) 配置路由,使得 Remote host 与 LNS(IP 地址为1.1.2.2) 之间路由可达。

3) 设置用户名为“vpdnuser”,密码为“Hello”。

4) 将LNS 的 IP 地址设为网关的互联网接口地址1.1.2.2。

5) 修改隧道连接属性,设置隧道协议为 L2TP,设置加密属性为自定义,设置验证方式为 CHAP。

4 基于命令行的Client-Initiated L2TP VPN配置

4.1 配置 LNS 侧

基于命令行配置Client-Initiated L2TP VPN 的LNS侧的基本步骤和基于Web界面的配置内容基本相同。首先,配置 LNS 外部接口的IP 地址和路由,确保 LNS与用户侧的远程主机之间路由通畅。然后配置各接口的 IP 地址、所属安全域和各区域间的安全策略。然后通过以下命令行创建和配置本地PPP 用户、开启L2TP 功能、创建和配置虚拟模板、创建L2TP 组 1,配置隧道本端以接受L2TP隧道建立请求。

在完成LNS侧的配置后,管理员可根据网络安全的实际需求,选择是否设置隧道验证以控制隧道连接过程。在两端都启用了隧道验证的情况下,需两端密钥检验一致,才能建立隧道连接。否则,隧道连接不能建立。但如果两端均未选择隧道验证,那么隧道连接就不经过隧道验证,也不受其影响。通常为了保证隧道建立的安全,建议不要禁用隧道验证功能。通过如下配置命令,可在LNS侧增加隧道认证设置,修改隧道认证密钥,用户侧也可同样操作。

4.2 配置用户侧

基于命令行的Client-Initiated L2TP VPN用户侧的配置步骤和基于Web界面的配置步骤完全相同,此处从略。

5 L2TP VPN 配置验证

6 结束语

L2TP VPN是一种经济高效的二层VPN技术,适用于单个或少量远程用户接入企业内部网络的场景。但需要注意的是,L2TP VPN本身不提供数据加密功能,建议与IPSec等加密技术结合使用,以增强数据传输的安全性[5]。在实际部署 L2TP VPN 时,需要根据具体的网络环境和设备型号选择合适的配置参数,并进行必要的测试和验证。