基于被动分簇算法的无线通信网络漏洞深度挖掘方法

2024-10-31伍慧怡梁焕桢陈虹安梁炎新吕松松郑欣健

摘 要:无线通信网络漏洞类型复杂,传统方法难以准确同时检测不同类型的漏洞,为此提出基于被动分簇算法的无线通信网络漏洞深度挖掘方法。采用基于被动分簇的网关节点计算方法,在网络出现通信需求时,通过被动式分簇算法设置簇头,遵循网络健壮性和能量有效性间的均衡原则,明确网关节点。使用基于信息熵的异常网关节点聚类筛选机制,锁定网络中异常网关节点,通过基于自回归模型的漏洞节点深度挖掘方法,在异常网关节点所连接簇头的管辖范围中,结合漏洞判断阈值条件,识别存在漏洞的底层普通节点,实现无线通信网络漏洞深度挖掘。实验结果表明,该方法可在0.3 s之内完成无线通信网络漏洞深度挖掘,且挖掘结果准确无误。

关键词:被动分簇算法;无线通信;网络漏洞;深度挖掘;簇头节点;网关节点

中图分类号:TP393.0 文献标识码:A 文章编号:2096-4706(2024)17-0036-07

0 引 言

随着无线通信网络的广泛应用,越来越多的人依赖于无线通信网络进行信息传输和交流[1-3]。当下无线便捷装备使用量日渐增多,无线通信网络的应用,遍布于人们生活的各个角落[4]。和有线通信网络相比,无线通信网络在为人们提供服务时,灵活性、快捷性更显优势。但无线通信网络的传输路径分布于空中,其安全性面临的威胁因素较多[5]。此通信网络中,节点之间信息传输,主要由网络负载波段完成,无须导体、线缆等实体传输结构的协助,此时入侵者在不具备物理连线的条件下,便可通过网络安全漏洞攻击网络[6]。无线通信网络也存在着一系列的安全隐患和漏洞,这些漏洞可能会被黑客利用,造成严重的数据泄露和信息安全问题[7]。因此,如何及时、准确地发现和修复无线通信网络中的漏洞,成为当前无线通信网络安全保障的重要环节。

当下针对无线通信网络漏洞挖掘方法的研究中,已有不少成熟的研究资料。如参考文献[8]提出研究中,在分析网络节点漏洞属性信息后,以聚类方式将漏洞节点进行聚类,完成漏洞检测。但此方法操作过程复杂,需遍历全部网络节点,操作耗时较长,实时性较差。参考文献[9]提出研究中设计了漏洞挖掘系统,从硬件结构设计、软件结构设计的角度,使用机器学习方法挖掘网络漏洞信息,但此研究设计成本较高,且操作过程复杂。参考文献[10]提出使用集中式漏洞挖掘方法,处理网络漏洞挖掘问题,因无线通信网络数据量较多,通信节点带宽有限,且功率、计算能力都存在局限,集中式漏洞挖掘方法不能快速挖掘存在漏洞的网络节点,导致无线通信网络漏洞挖掘深度不够。

本文结合目前已有的分簇算法,提出基于被动分簇算法的无线通信网络漏洞深度挖掘方法,被动分簇算法是一种有效的网络数据分析方法,其通过对网络数据进行聚类分析,能够发现网络中存在的异常行为和潜在的漏洞。此方法主要研究内容如下:

首先,提出基于被动分簇的网关节点计算方法,由此方法将无线通信网络结构划分为多个簇,各簇由1个簇头管理多个普通节点,并设置簇头之间连接节点为网关节点,将网关节点作为漏洞挖掘的首个决策条件。

其次,使用基于信息熵的异常网关节点聚类筛选机制,筛选无线通信网络结构中异常网关节点,进一步缩小漏洞挖掘范围。

最后,通过基于自回归模型的漏洞节点深度挖掘方法,由异常网关节点所连接簇头,进行管辖节点的漏洞深度挖掘,识别存在漏洞的节点。

1 无线通信网络漏洞深度挖掘

无线通信网络中,普通的网络节点主要分布于计算能力受限的设备上,也正因其性能受限,导致其受到恶意入侵的概率显著[11]。在无线通信网络中,能量消耗主要来自此类通信节点之间的通信行为,在此环境中,漏洞挖掘的难题是准确挖掘存在漏洞的普通节点,并需要实现通信需求最小化,以免影响无线通信网络的正常运行[12]。集中式漏洞挖掘方式,需要把全部通信节点的运行数据,发送至指定节点执行集中式态势感知与分析,此行为会耗损过多网络能量,导致网络生命周期缩短。所以,本文以分簇的方式,将无线通信网络分为多个簇头,由簇头管理多个通信节点,簇与簇之间构建合理的网关节点,由网关节点执行漏洞异常态势感知,以此避免网络通信损耗过多[13]。

1.1 基于被动分簇的网关节点计算方法

无线通信网络属于自组织式网络,网络结构中存在大量传感器设备,此类设备在无线信道的协助下,由多跳形式相互连接,组建为无线通信网络[14]。

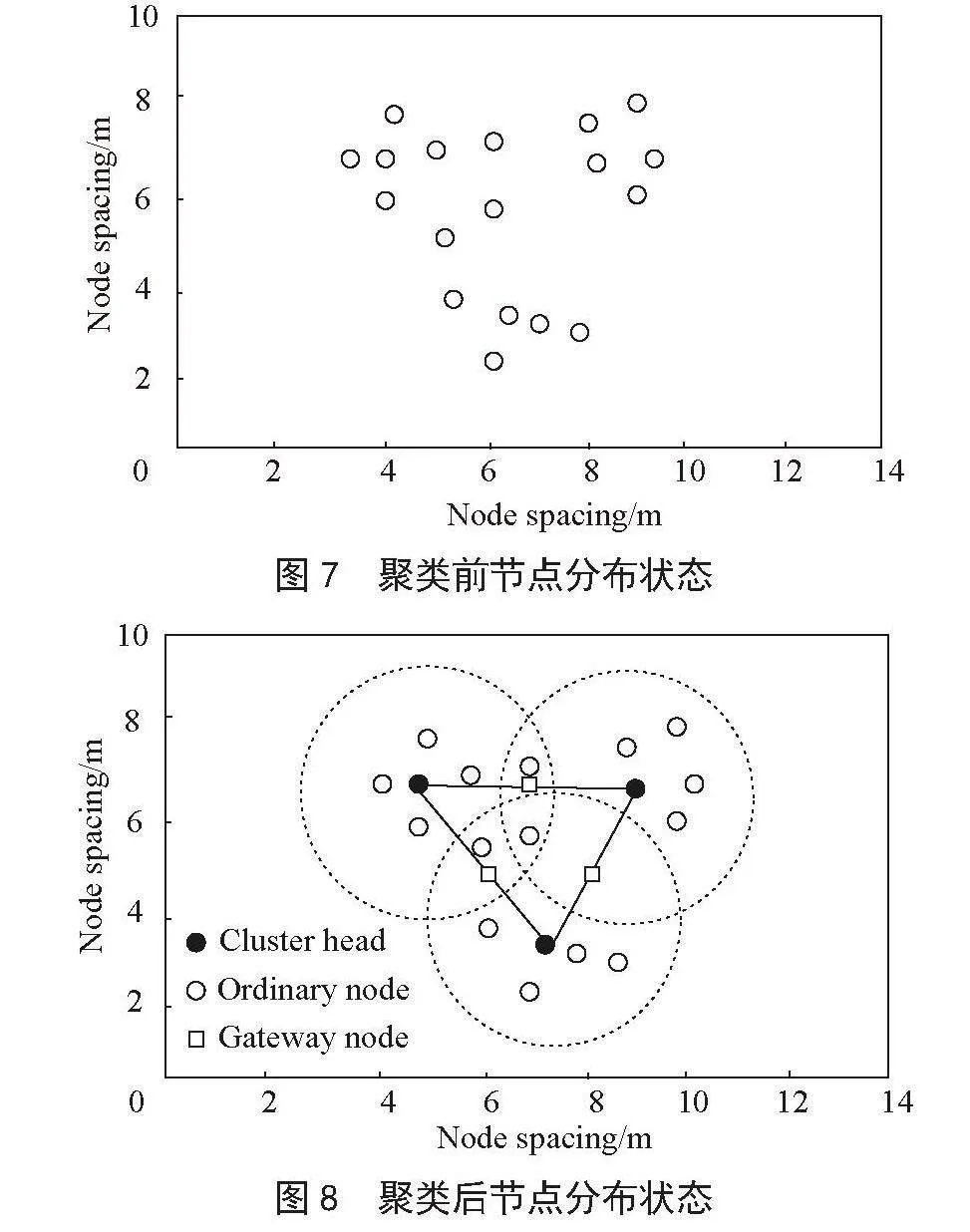

无线通信网络的逻辑结构类型主要分为平面式、层次式。层次式网络结构会使用分簇算法,把无线通信节点执行分簇处理,由簇头传输信息数据。基于层次式无线通信网络中,分簇算法十分重要,簇内节点主要分为普通节点、簇首节点(也称簇头节点)。普通节点把信息数据发送至簇首节点后,由簇首节点进行簇间通信[15]。分簇处理具备较好的网络能耗削弱作用,可将网络负载执行均分化处理[16],无线通信网络分簇层次式网络结构如图1所示。

无线通信网络簇内层与簇间层的结构如图2、图3所示,如图中将某范围中无线通信普通节点集聚,便可组建为一个簇,在簇中使用合理的方法,抽取一个节点设成簇头,负责和其他簇头通信。多个簇构建的网络即为网关,网关中全部节点传输的数据,均需要发送至基站。簇内层表示多个无线通信普通节点构建的簇内结构,簇内全部节点均由簇头管理与协调。簇间层表示簇头、网关以及基站构建的层次拓扑。

本文使用基于被动分簇的网关节点计算方法,只在无线通信网络中出现通信需求时,才开始执行分簇处理,且被动式分簇操作无须设置针对性的控制命令,能量损耗较小[17]。无线通信网络分簇时,簇头选择与网关节点选择十分重要,本文使用“先声明者胜”这一机制,作为簇头选择宗旨;设置网关节点时,主要结合无线通信网络健壮性、能量有效性之间均衡关系完成[18]。

1.1.1 簇头设置方法

被动式分簇不必在固定时间段中,反复抽取节点信息而设置簇头,只在无线通信网络中出现通信需求时,才开始设置簇头。在整个无线通信网络中,全部通信节点均可设置为簇头,在设置簇头时,首个声明自己是簇头的节点,即为簇头设置结果。而此簇中普通节点只能受此簇头的控制,与此簇头交换信息数据。与其他簇头不存在信息数据交换功能。簇头节点将簇内普通节点发送的信息数据,执行数据整合与加密等处理后,由网关节点转发至基站或其他簇头节点,完成无线通信[19]。

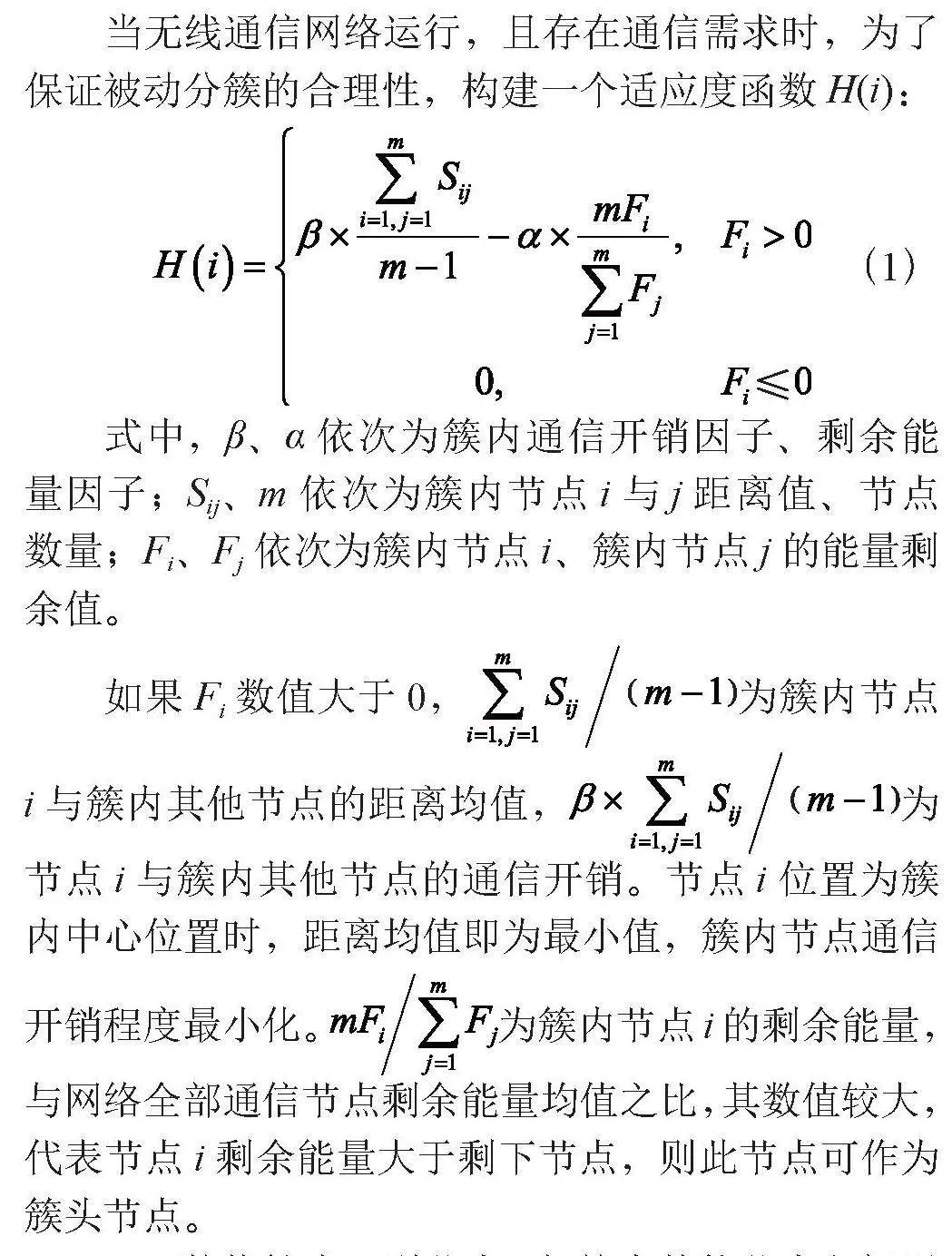

当无线通信网络运行,且存在通信需求时,为了保证被动分簇的合理性,构建一个适应度函数H(i):

(1)

式中,β、α依次为簇内通信开销因子、剩余能量因子;Sij、m依次为簇内节点i与j距离值、节点数量;Fi、Fj依次为簇内节点i、簇内节点j的能量剩余值。

如果Fi数值大于0,为簇内节点i与簇内其他节点的距离均值,为节点i与簇内其他节点的通信开销。节点i位置为簇内中心位置时,距离均值即为最小值,簇内节点通信开销程度最小化。为簇内节点i的剩余能量,与网络全部通信节点剩余能量均值之比,其数值较大,代表节点i剩余能量大于剩下节点,则此节点可作为簇头节点。

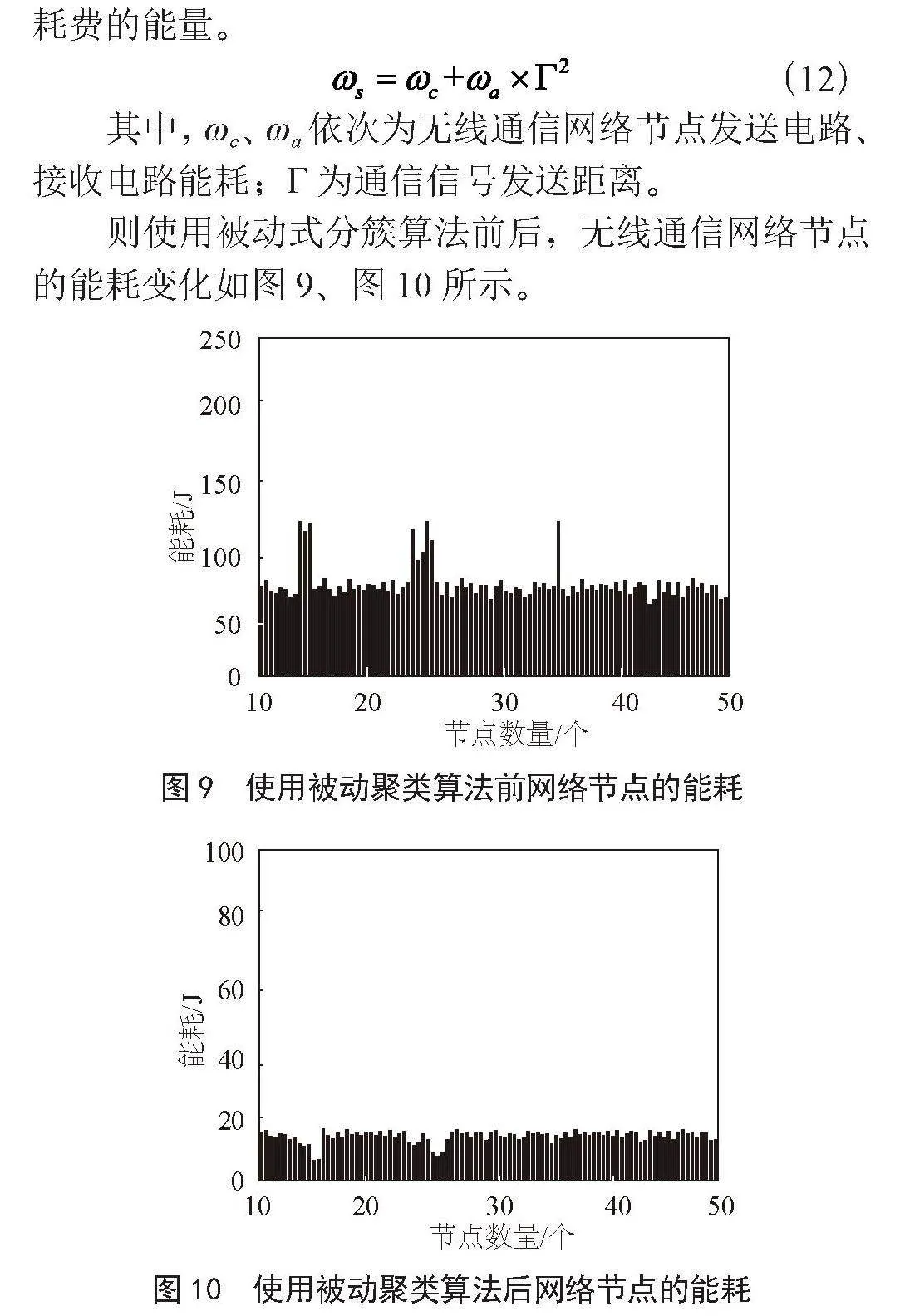

H(i)数值较小,则节点i与簇内其他节点之间通信距离越小,为此,将适应度函数H(i)最小化所属节点i,设置为簇头节点。被动分簇后通信节点分布详情如图4所示。

1.1.2 网关节点设置

小节设置簇头节点后,2个簇头之间的连接问题,由网关节点完成。网关节点设置过程中,近邻2个簇头射频范围需保证一致,如果2个簇头节点不处于对方的射频范围,便需要由中间节点连接通信,但此中间节点也需处于2个簇头节点的射频范围。而中间节点的位置是在近邻簇头节点管辖范围的交集处,交集中节点数目是0时,则2个簇头不属于邻居关系。

在交集处设置1个或多个节点,作为2个交集所在簇头节点的网关。网关设置机制内容是:设置中间节点是y,y节点射频区域中簇头数目是K(y),中间节点y作为网关节点的概率设成Q(y):

Q(y)=bK(y) (2)

式中,b为可调节的比例系数,用于调节网络健壮性与能量有效性之间的关系。

1.2 基于信息熵的异常网关节点聚类筛选机制

无线通信网络出现漏洞时,网关状态便会出现异常[20]。为此,本文使用基于信息熵的异常网关节点聚类筛选机制,对1.1小节所构建的网关节点进行异常聚类筛选,若某网关节点状态异常,说明此网关节点连接的簇头节点存在漏洞,在深度挖掘漏洞所在节点时,便可在状态异常网关节点连接簇头范围,进行漏洞深度挖掘即可。此方法可减少漏洞深度挖掘的操作任务量,缩小挖掘范围,从而提高挖掘速度。

信息熵能够描述研究目标的状态信息,体现研究目标的不确定性,在本文研究内容中,使用信息熵描述网关节点运行状态的不确定性。

把网关节点集合Y划分为k个网关节点子集KY={KY1,KY2,…,KYj,KYk},各个网关节点子集数目是{k1,k2,…,kn}。将每个网关节点子集转换为一个矩形框A,把此矩形框进行网格分解,结合网格中网关节点个体分布状态,计算每个网格的网关节点个体数目KYn,提取每个网格的网关节点个体所占比例pj,以此提取每个网关节点个体信息熵。

无线通信网络的网格构建方法是:把n维无线通信网络空间分解成N1×N2×…×Nn个网关节点聚类网格,每个网格第Ω维目标宽度ci是:

(3)

式中,第Ω∈n维网关节点网格宽度与异常网关节点聚类目标函数值分别设成cΩ、AΩ;第Ω维网关节点划分数目是NΩ。简化运算难度,设置:

(4)

(5)

式中,、依次为第Ω维网关节点子集聚类时,目标函数值上限与下限。

在无线通信网络网关节点子集中,网关节点 的位置是:

(6)

(7)

式中,、依次为无线通信网络网关节点的横、纵坐标。

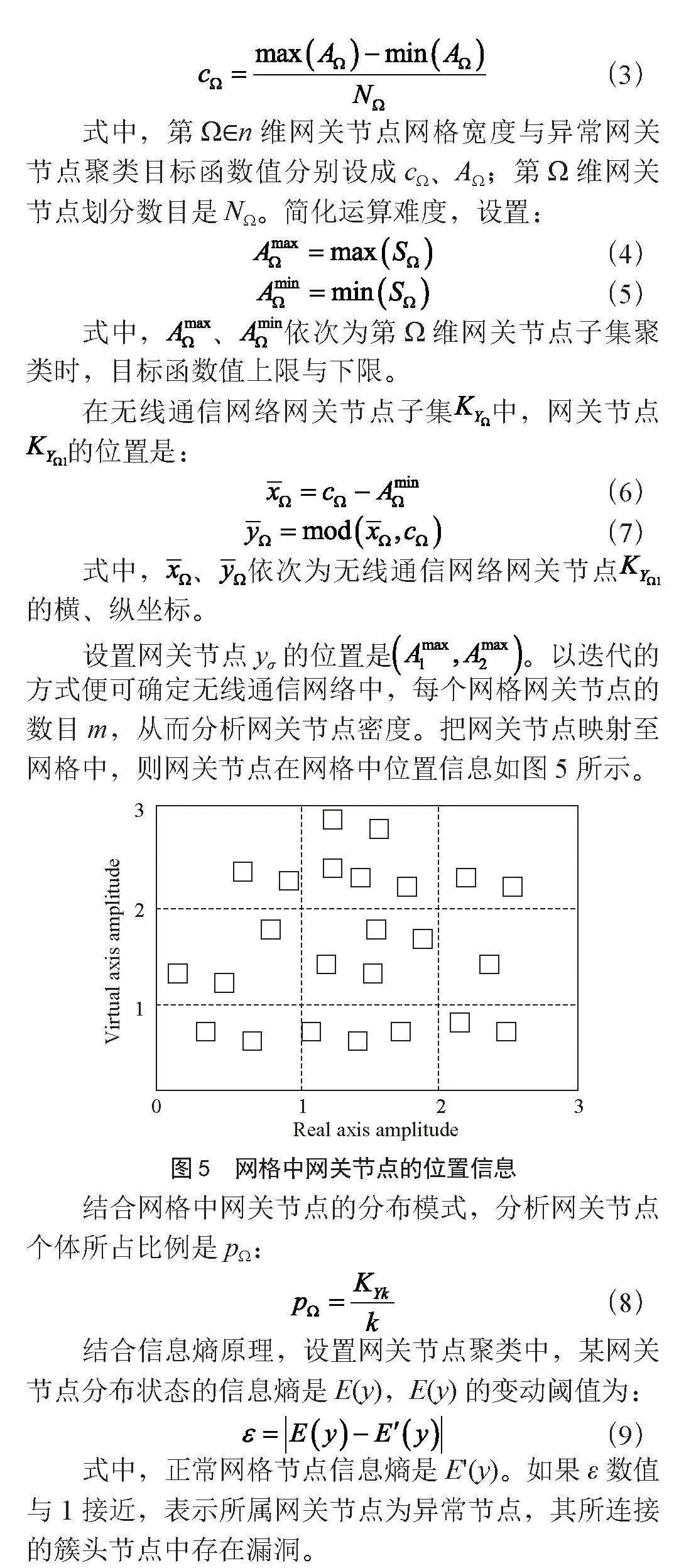

设置网关节点yσ的位置是。以迭代的方式便可确定无线通信网络中,每个网格网关节点的数目m,从而分析网关节点密度。把网关节点映射至网格中,则网关节点在网格中位置信息如图5所示。

结合网格中网关节点的分布模式,分析网关节点个体所占比例是pΩ:

(8)

结合信息熵原理,设置网关节点聚类中,某网关节点分布状态的信息熵是E(y),E(y)的变动阈值为:

(9)

式中,正常网格节点信息熵是E'(y)。如果ε数值与1接近,表示所属网关节点为异常节点,其所连接的簇头节点中存在漏洞。

1.3 基于自回归模型的漏洞节点深度挖掘方法

由1.2小节所检测的异常网关节点连接的簇头节点信息,使用基于自回归模型的漏洞节点深度挖掘方法,挖掘自己所管理的普通节点中是否存在漏洞节点,完成漏洞深度挖掘。

把普通节点发送至簇头节点的通信数据信息,看作一个漏洞样本,设计自回归模型。将模型中数据执行零均值处理后拟合时间序列,结合漏洞数据信息的决策标准,将普通节点发送至簇头节点的通信数据信息,执行漏洞挖掘判断,完成漏洞节点深度挖掘。

将普通节点i'发送至簇头节点i的通信数据信息观测值序列局部信息,设为滑动时间窗,此窗尺寸是M'+1,使用自回归模型,分析M'+1个通信数据信息观测值序列局部信息是否存在异常,若后移算子是Ψ,则:

(10)

设置,为时间序列中目前时刻后移M'个对应残差μt的平方和均值;b1、b2为回归系数;O为已知常数矩阵。设置无线通信网络漏洞目前时刻观测残差与μt之间的比值是Φ,将其作为无线通信网络漏洞挖掘的判断阈值,则无线通信网络中,底层普通节点漏洞挖掘的判断方法是:

(11)

式中,λ'、Q为数值不小于0的常数,需结合实际无线通信网络环境安全标准设置。在无线通信网络中,若异常网关节点所连接的簇头节点中,簇头节点管理的底层普通节点满足式(11)条件,那么此节点即为存在漏洞的节点,由此便可实现无线通信网络漏洞节点的深度挖掘。

2 实验结果与分析

2.1 实验环境

为测试本文方法的使用效果,搭建无线通信网络实验场景,如图6所示。

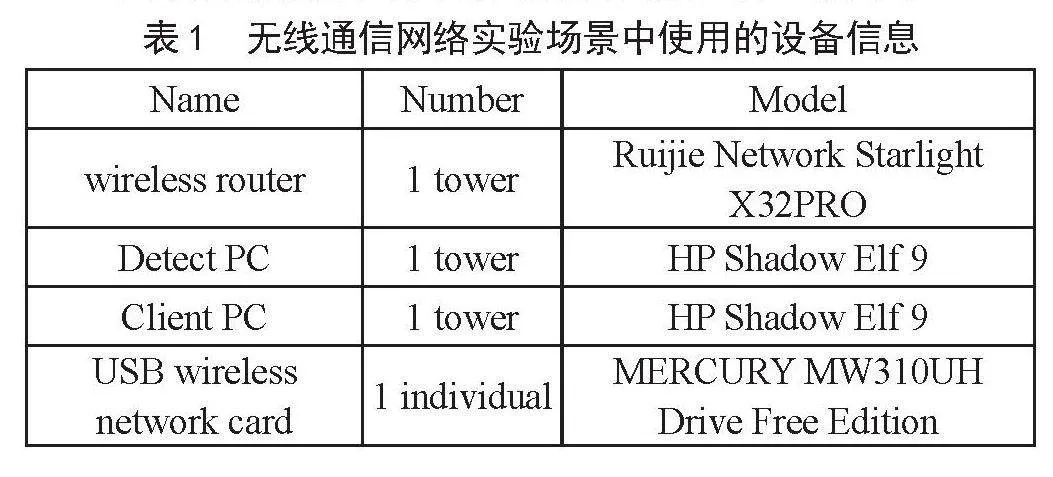

此场景所用无线通信设备详情如表1所示。

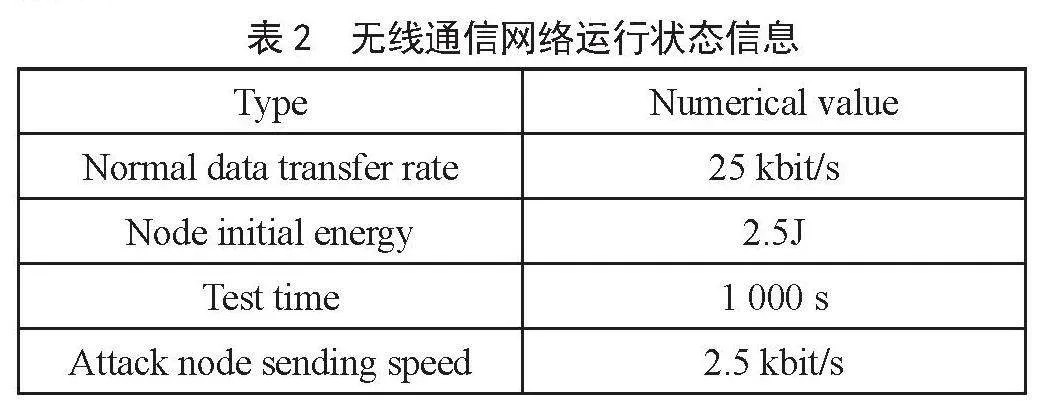

此实验场景中无线通信网络运行状态信息如表2所示。

2.2 无线通信网络漏洞挖掘效果分析

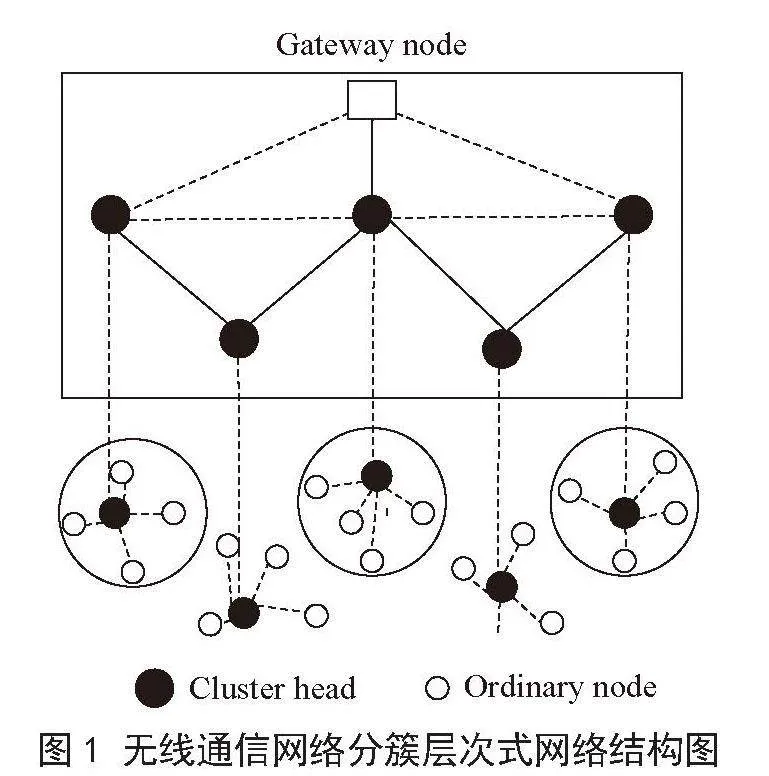

所构建的无线通信网络实验场景中,初始节点分布图如图7所示。本文方法使用基于被动分簇的网关节点计算方法,将图7中的通信节点进行被动式分簇,分簇后节点分布状态如图8所示。

比较图7、图8可知,分簇之前,无线通信网络节点随机分布在网络覆盖范围,网络节点分布状态不均匀,在此场景中想要深度挖掘存在漏洞的节点,需要以遍历检测的方式,逐一检测各个节点的运行状态。分簇之后,无线通信网络节点被均匀划分为多个簇结构,且均由簇头管理普通节点。在漏洞挖掘时,簇头节点作为管理节点,簇头节点之间的连接点为网关节点,仅通过网关节点状态检测,便可锁定漏洞所在区域,异常网关节点连接的簇头,仅需检测自己管辖范围内节点是否存在漏洞,无须以遍历检测的方式,逐一检测,便可完成漏洞挖掘任务。

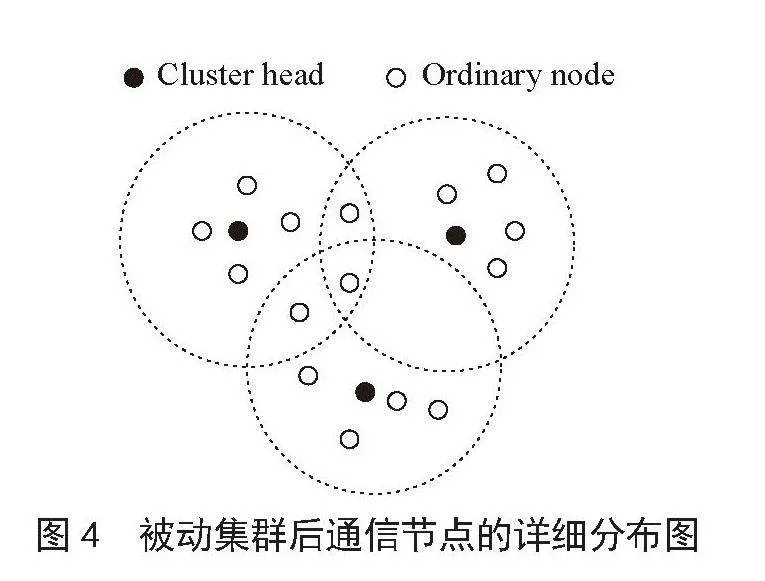

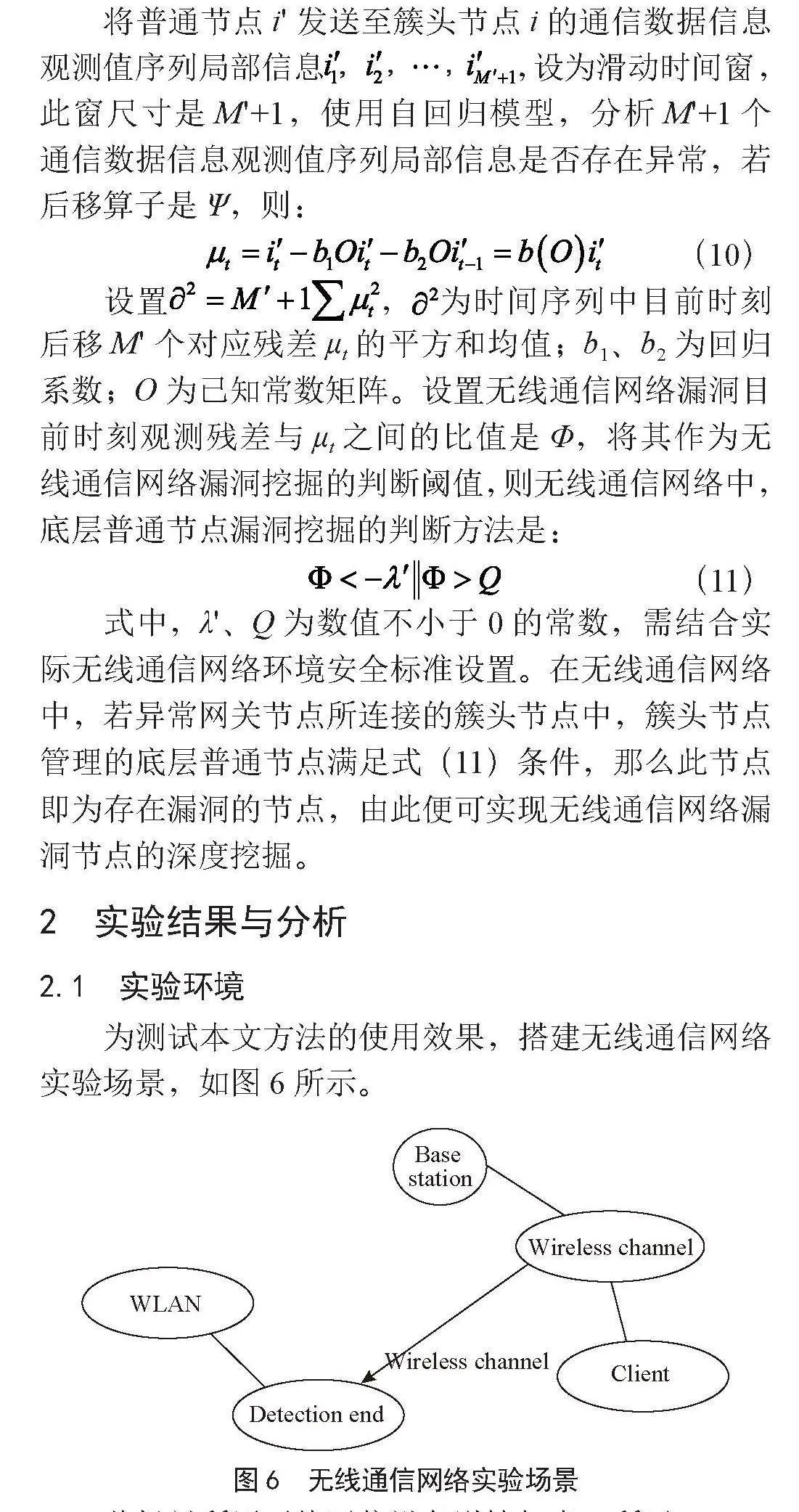

测试本文方法所用被动式分簇算法的具体效果,以通信节点能耗为测试指标,被动式分簇算法是仅在出现通信需求时,才进行网络节点分簇处理,为此,测试被动式分簇算法使用前后,无线通信网络节点的能量消耗ωs,能量消耗是通信节点传输信息数据所耗费的能量。

(12)

其中,ωc、ωa依次为无线通信网络节点发送电路、接收电路能耗;Γ为通信信号发送距离。

则使用被动式分簇算法前后,无线通信网络节点的能耗变化如图9、图10所示。

比较图9、图10可知,本文方法使用被动式分簇算法后,无线通信网络节点能耗明显缩小,说明被动式分簇算法使用后,网络节点使用寿命延长。原因是此算法仅在出现通信需求时,再执行节点分簇处理,在不存在通信需求时,各节点均处于休眠状态,不会出现能量损耗,且各个普通节点均由簇头节点管理,网络节点的通信信号发送距离缩短,能量耗损也随之减小。

无线通信网络节点分簇后,本文方法使用基于信息熵的异常网关节点聚类筛选机制,锁定存在异常状态的网关节点,由基于自回归模型的漏洞节点深度挖掘方法,挖掘异常网关节点连接的簇头管理区间中,存在漏洞的节点。为凸显本文方法对无线通信网络漏洞挖掘效果,将参考文献[8]方法、参考文献[9]方法、参考文献[10]方法作为对比方法,四种方法对无线通信网络漏洞挖掘结果如表3所示。

分析3数据可知,本文方法、参考文献[8]方法、参考文献[9]方法、参考文献[10]方法对比之下,本文方法对无线通信网络漏洞挖掘结果最准确,挖掘的漏洞节点数目不存在遗漏,也不存在错误,而参考文献[8]方法、参考文献[9]方法、参考文献[10]方法的挖掘结果显示,这三种方法不能全面挖掘漏洞节点,挖掘能力有限。由此可知,本文方法可实现无线通信网络漏洞的深度挖掘。

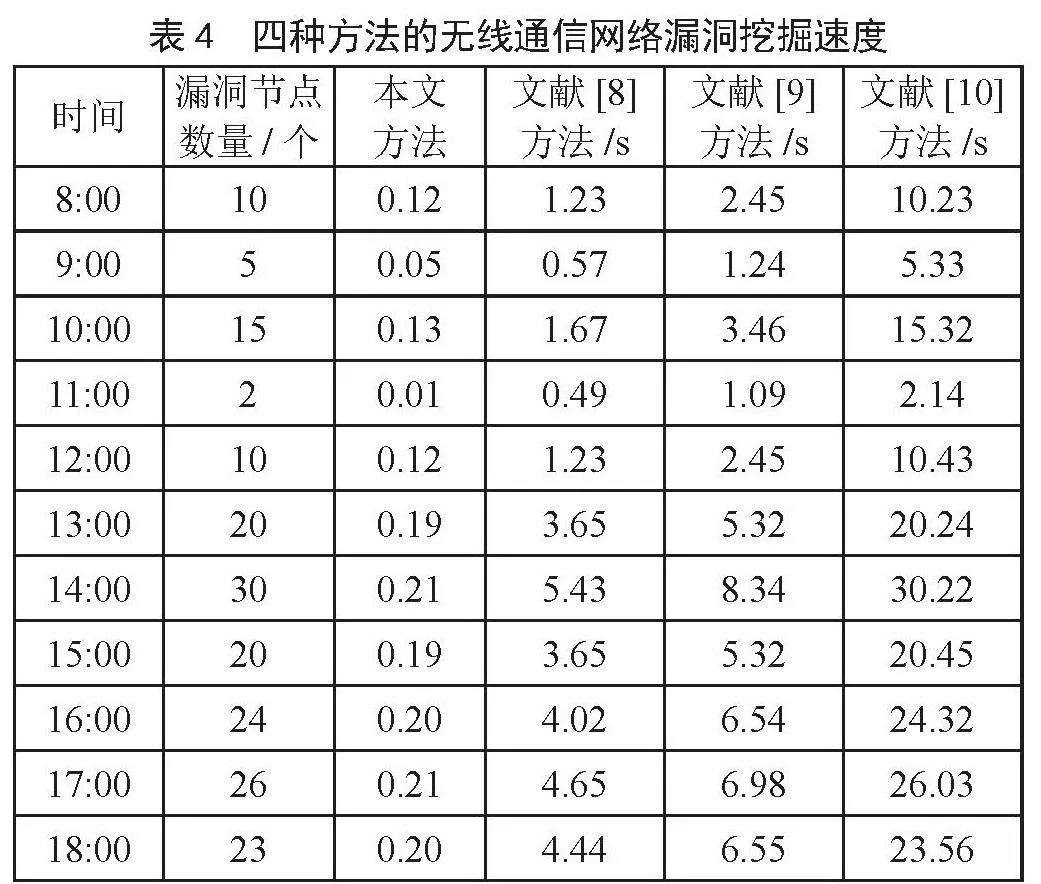

测试本文方法、参考文献[8]方法、参考文献[9]方法、参考文献[10]方法对网络漏洞的挖掘速度,结果如表4所示。

分析表4数据可知,本文方法、参考文献[8]方法、参考文献[9]方法、参考文献[10]方法对比之下,本文方法对无线通信网络漏洞挖掘速度最快,挖掘耗时小于0.3 s,挖掘耗时始终小于参考文献[8]方法、参考文献[9]方法、参考文献[10]方法的挖掘耗时。由此可知,本文方法可实现无线通信网络漏洞的快速挖掘。原因是本文方法无须遍历全部节点进行漏洞挖掘,仅对异常网关节点连接中簇头管辖范围中节点,进行深度漏洞挖掘即可,挖掘范围得到有效控制,加快了漏洞挖掘速度。

3 结 论

无线通信网络具有无线化、灵活性、便携性、覆盖范围广等特点,因此在各个领域都得到了广泛的应用。为及时、准确检测无线通信网络漏洞,本文研究一种基于被动分簇算法的无线通信网络漏洞深度挖掘方法,此方法能够以被动式分簇、异常网关节点聚类筛选、漏洞节点深度挖掘三步骤,深度挖掘无线通信网络底层普通节点的漏洞状态。此方法在实验中被证实具有可用价值,总结如下几点:

1)本文方法使用被动式分簇算法,将无线通信网络分层后,无线通信网络节点能耗明显缩小,说明本文方法使用被动式分簇算法,延长了无线通信网络节点使用寿命。

2)与多种方法相比,本文方法对无线通信网络漏洞挖掘结果最准确,挖掘的漏洞节点数目无遗漏、无错误。

3)本文方法对无线通信网络漏洞挖掘速度最快,漏洞挖掘耗时小于0.3 s,在多种对比方法比较下,本文方法对无线通信网络漏洞挖掘效率显著。

参考文献:

[1] KHAN T,RAHMAN M U. Wearable Tri-Band Antenna for Switching Between WLAN and Bluetooth for Body Centric Wireless Communication [J].Wireless Personal Communications,2020,117(2):1459-1470.

[2] SUSHMA P,GOPAL V. Techniques and Limitations in Securing the Log Files to Enhance Network Security and Monitoring [J].Solid State Technology,2021,64:411-418.

[3] LIU Y,WANG J,HE H,et al. Identifying Important Nodes Affecting Network Security in Complex Networks [J].International Journal of Distributed Sensor Networks,2021,17(2):1560-1571.

[4] ZHU Y,GABA G S,ALMANSOUR F M. Application of Data Mining Technology in Detecting Network Intrusion and Security Maintenance [J].Journal of Intelligent Systems,2021,30(1):664-676.

[5] PADHY J B,PATNAIK B. CO-OFDM and DP-QPSK Based DWDM Optical Wireless Communication System [J].Journal of Optical Communications,2021,42(2):311-323.

[6] YUAN L,CHEN H J,GONG J. Interactive Communication with Clustering Collaboration for Wireless Powered Communication Networks [J].International Journal of Distributed Sensor Networks,2022,18(2):261-267.

[7] REVIRIEGO P,TING D. Security of HyperLogLog (HLL) Cardinality Estimation: Vulnerabilities and Protection [J].IEEE Communications Letters,2020,24(5):976-980.

[8] FAN B,ZHENG C X,TANG L R. Critical Nodes Identification for Vulnerability Analysis of Power Communication Networks [J].IET Communications,2020,14(4):703-713.

[9] MERYEM A,OUAHIDI B E. Hybrid Intrusion Detection System Using Machine Learning [J].Network Security,2020(5):8-19.

[10] CHEN L,LI Y G,LIU L,et al. Feature Based Injection Vulnerability Detection Approach for Power Information System [J].Computer Engineering and Design,2021,42(8):2115-2123.

[11] MA Y,WU Y T,YU D. Vulnerability Association Evaluation of Internet of Thing Devices Based on Attack Graph [J].International Journal of Distributed Sensor Networks,2022,18(5):288-294.

[12] HEGLAND A M,HAUGE M,HOLTZER A. Federating Tactical Edge Networks: Ways to Improve Connectivity, Security, and Network Efficiency in Tactical Heterogeneous Networks [J].IEEE Communications Magazine,2020,58(2):72-78.

[13] YUAN L,CHEN H,GONG J. Interactive Communication with Clustering Collaboration for Wireless Powered Communication Networks [J].International Journal of Distributed Sensor Networks,2022,18(2):261-267.

[14] MAHDI O A,GHAZI A B,AL-MAYOUF Y R B. Void-hole Aware and Reliable Data Forwarding Strategy for Underwater Wireless Sensor Networks [J].Journal of Intelligent Systems,2021,30(1):564-577.

[15] 许知博,段新.考虑网络吞吐量的异构无线传感器网络分簇路由算法 [J].沈阳工业大学学报,2022,44(3):326-330.

[16] 张本宏,江贺训.基于二分K-means的无线传感器网络分簇方法 [J].合肥工业大学学报:自然科学版,2020,43(1):39-44+123.

[17] 戴剑勇,邓先红,王彬,等.基于改进萤火虫优化神经网络的WSNs分簇路由协议 [J].北京邮电大学学报,2020,43(3):131-137.

[18] SHI Y,SHEN H. Anomaly Detection for Network Flow Using Immune Network and Density Peak [J]. International Journal of Network Security,2020,22(2):337-346.

[19] 沈国良.网络系统资源数据的脆弱性漏洞防御控制仿真 [J].计算机仿真,2020,37(4):308-311.

[20] 张铁纯,连泽伟,胡建强,等.复合材料天线结构低速冲击损伤与剩余强度 [J].兵器材料科学与工程,2023,46(1):19-27.

作者简介:伍慧怡(1994—),女,汉族,广东新会人,硕士,研究方向:信息系统与农业信息化;梁焕桢(1973—),男,汉族,广东开平人,副教授,硕士,研究方向:教育技术和信息技术;陈虹安(1989—),男,汉族,广东茂名人,讲师,硕士,副教授,研究方向:电子产品开发、信号处理及控制;梁炎新(1984—),男,汉族,广东江门人,副教授,硕士,研究方向:思想政治教育和计算机技术;吕松松(1992—),男,汉族,广东信宜人,本科,研究方向:教育技术和网络工程;郑欣健(1991—),男,汉族,广东江门人,本科,研究方向:教育技术。

收稿日期:2024-03-07

DOI:10.19850/j.cnki.2096-4706.2024.17.008

基金项目:江门市科学技术局2023年度江门市基础与理论科学研究类科技计划项目(江科〔2023〕111号)

Deep Mining Method for Wireless Communication Network Vulnerability Based on Passive Clustering Algorithm

WU Huiyi1, LIANG Huanzhen1, CHEN Hongan2, LIANG Yanxin1, LYU Songsong1, ZHENG Xinjian1

(1.Jiangmen Preschool Education College, Jiangmen 529000, China; 2.Jiangmen Polytechnic, Jiangmen 529090, China)

Abstract: The types of vulnerabilities in wireless communication networks are complex, and traditional methods are difficult to accurately detect different types of vulnerabilities simultaneously. Therefore, a deep mining method for wireless communication network vulnerability based on passive clustering algorithm is proposed. This paper adopts gateway node calculation method based on passive clustering. When there is a communication demand in the network, the cluster head is set through the passive clustering algorithm, following the principle of balancing network robustness and energy efficiency to clarify the gateway nodes. It uses the clustering and filtering mechanism for abnormal gateway nodes based on information entropy to lock the abnormal gateway nodes in the network. Through a vulnerability node deep mining method based on autoregressive models, it identifies the underlying ordinary nodes within the jurisdiction of the cluster heads connected to the abnormal network nodes, combined with vulnerability judgment threshold conditions, so as to achieve deep mining in wireless communication network vulnerability. The experimental results show that this method can complete deep mining of wireless communication network vulnerability within 0.3 seconds, and the mining results are accurate.

Keywords: passive clustering algorithm; wireless communication; network vulnerability; deep mining; cluster head node; gateway node