基于微分段的数据中心网络安全隔离技术研究与运用

2024-04-14左一男

DOI:10.19850/j.cnki.2096-4706.2024.01.039

收稿日期:2023-06-19

基金项目:中国国家铁路集团有限公司科研项目(P2021S005)

摘 要:随着数据中心内部应用及数据存储增多、网络内部流量的增大,所面临的安全性风险也在不断增加,传统网络安全防护技术中可以通过划分业务子网、配置防火墙策略等方式,来实现业务之间的隔离,无法满足不同业务虚拟机之间的隔离。在零信任安全背景下,数据中心云计算环境中产生了新的网络安全需求,SDN网络环境下通过微分段技术可以在数据中心内创建更加精细的安全区域,进而部署更加灵活的安全策略,提升网络安全性。

关键词:数据中心;安全隔离;微分段

中图分类号:TP309.2 文献标识码:A 文章编号:2096-4706(2024)01-0185-04

Research and Application of Network Security Isolation Technology for Data Center Based on Micro-segmentation

ZUO Yinan

(China Railway Information Technology Group Co., Ltd., Beijing 100038, China)

Abstract: With the increase in internal applications and data storage in data centers, as well as the increase in internal network traffic, the security risks are also constantly increasing. In traditional network security protection technologies, isolation between services can be achieved by dividing business subnets, configuring ACL and other strategies, and it is unable to meet the isolation between different business virtual machines. New network security requirements have emerged in the data center cloud computing environment under in the context of zero-trust security. In the SDN network environment, micro-segmentation technology can be used to create more refined security zones within the data center, so as to deploy more flexible security strategies to enhance network security.

Keywords: data center; security isolation; micro-segmentation

0 引 言

随着信息化建设加快推进,信息网络规模不断扩大,信息基础设施全天候不间断运行,重要信息系统安全风险压力巨大。面对新的安全形势和安全环境,进一步强化网络安全管理、补强网络安全防护措施,建设和完善网络安全综合防御体系,成为网络安全工作面临的主要任务。数据中心内部数据存储以及應用的增多、网络内部流量的增大[1],面临的安全性风险也在不断增加,传统网络安全防护技术中可以通过划分业务子网、配置ACL等方式,来实现业务之间的隔离,但无法满足不同业务虚拟机之间需要隔离的需求。因此在零信任安全背景下,数据中心计算环境中产生了新的网络安全需求[2]。本文对微分段进行研究,通过微分段技术可以在数据中心内创建更加精细的安全区域,进而部署更加灵活的安全策略,提升网络安全性[3]。

1 数据中心内部安全需求

1.1 传统边界安全技术

在过去的数据中心网络中,我们的安全策略普遍基于这样一个认识,即认为数据中心内部产生的流量是安全的,而数据中心外部产生的流量是不安全的[4],因此我们需在数据中心内、外部部署防火墙对网络边界进行隔离。通过对从数据中心外部向数据中心内部的流量(即南北向流量)引流到防火墙上进行分析,以确保只有通过安全策略审核的请求能够访问到数据中心内部的资源。这种通过将流量引流到边界防火墙进行分析的技术也称作边界安全技术。

随着数据存储、应用的不断增多,数据中心网络流量从以前的南北向流量为主转变为东西向流量为主,对内部流量进行安全管控就变得尤为重要。一旦攻击者冲破边界防护,那么数据中心内部的安全将受到严重威胁,攻击者可以随意攻击数据中心内部的服务。因此需要针对数据中心内外部的流量做全面的防护,如果将数据中心内部虚拟机间的流量全部绕行集中式防火墙,很难满足数据中心灵活分布式、可扩展部署的要求和挑战,容易形成性能和扩容的瓶颈。

1.2 传统边界安全技术面临的问题

随着数据、应用的增多,网络内部流量增大,网络防护面临的安全性风险也在不断增加。传统技术中可以通过划分业务子网、配置防火墙规则等方式,来实现业务之间的隔离,但是存在如下问题:通过VLAN、VNI等方式划分业务子网实现的业务隔离是基于子网的,其不能实现同一子网内不同服务器之间的隔离。同时,当不同子网共用同一个网关设备时,由于在网关设备上存在到各子网之间的路由信息,因此这种情况下,也无法实现不同子网内不同服务器之间的隔离。虽然通过配置防火墙规则可以实现不同服务器之间的隔离,但配置量大、维护复杂,且防火墙访问控制条目资源有限,无法满足需求。

2 微分段—数据中心内部安全隔离技术

微分段(Micro-segmentation),也称为基于精细分组的安全隔离,是指将数据中心网络中的服务器按照一定的原则进行分组,然后基于分组来部署流量控制策略,从而达到简化运维、安全管控的目的。传统数据中心是基于VLAN/VNI进行子网划分,粒度比较粗,而微分段可以提供更细粒度、更灵活的分组方式,例如基于IP、MAC、虚拟机名等。这样就可以进一步细化安全域的大小,实现更精细的业务隔离,提升网络安全性[5]。

微分段可以提供比子网粒度更细的分组规则,并对数据中心的内部网络进行分组,然后对所有分组之间的流量部署安全策略。这样就可以实现更精细的业务策略控制,限制攻击行为在网络内部横向移动的能力,以增强安全性[6]。

2.1 微分段的优势

微分段可基于IP地址、MAC地址、VM虚拟机名称等定义分组,相应的安全域划分更加细致、更灵活,因此具备更精细、灵活的安全隔离效果。微分段可以通过对业务资源进行分段管理,并采用最低权限原则严格控制业务间互访关系[7],来实现零信任安全模型,能够缩小受攻击面,防止攻击者以及异常数据在东西向移动,确保内部业务安全。

微分段方案实现了分布式的安全控制方案,在接入交换机实现对业务流量就近进行安全过滤,东西向流量不需要集中转发到防火墙后再进行安全隔离,减少了网络带宽的消耗,可以防止集中控制点成为流量瓶颈。

2.2 微分段与VLAN、ACL、防火墙对比

传统网络通常依赖防火墙、虚拟局域网(VLAN)和防火墙列表(ACL)用于网络分段,对业务流量进行隔离。但是这些技术存在其局限性:

VLAN只能基于子网进行隔离,其不能实现同一子网内不同服务器之间的隔离,是一种非常粗糙的分段方式。

配置ACL规则可以实现不同服务器之间的隔离。但是数据中心网络中,服务器的数量非常庞大,若要实现服务器之间的隔离,则需要部署海量的ACL规则,配置维护相当复杂。同时,网络设备的ACL资源有限,不能满足客户部署海量ACL规则的需求。

数据中心一般只在对外的网络边界上设置防火墙,因为原则上认为入侵风险来自外部,数据中心内部是相对安全的[8]。理论上,也可以在数据中心内每个互联节点上部署防火墙来进行内部隔离,但是这需要部署大量的防火墙,是一笔很大的硬件投资,而且防火墙的设置和维护也是一个巨大的工作量。

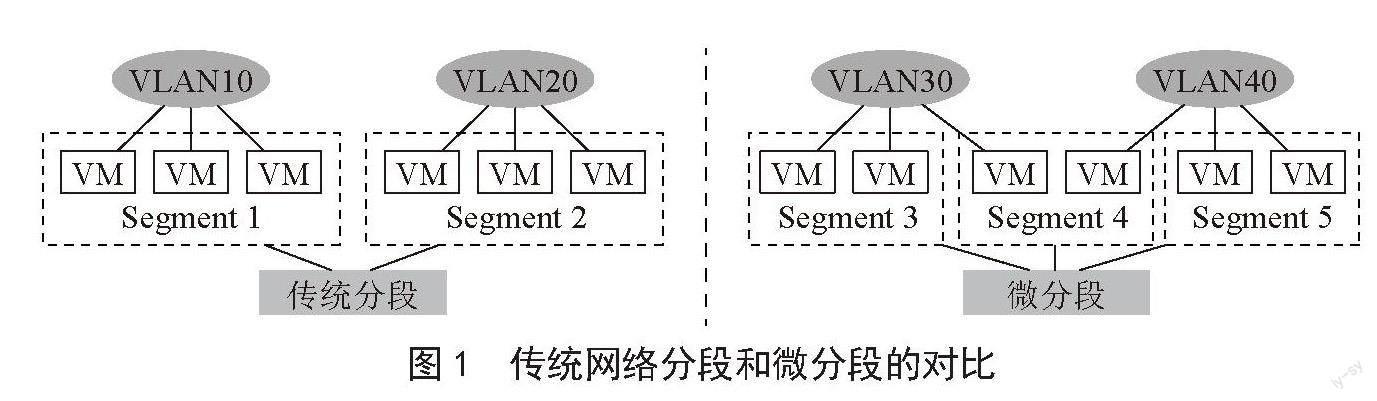

以上作为传统网络安全隔离基础技术与微分段进行对比。可以看到微分段可以提供更细粒度、更灵活的分段方式。微分段强调“微”和“分段”。如图1所示,传统分段部分的Segment1、Segment2通过Vlan子网划分将VLAN10与VLAN20内部的虚拟机进行隔离;微分段部分的Segment3、Segment4、Segment5内的虚拟机隔离不再局限于VLAN30、VALN40划分的子网限制,而是基于IP地址、IP网段、MAC地址、VM名等细粒度进行分段,这种策略下可将网络按照一定的分组规则划分为若干个子网络,不同子网络之间通过策略控制流量,从而实现数据报文仅能在约定的节点之间相互发送,而不是发送给所有节点[9,10]。

2.3 微分段工作原理

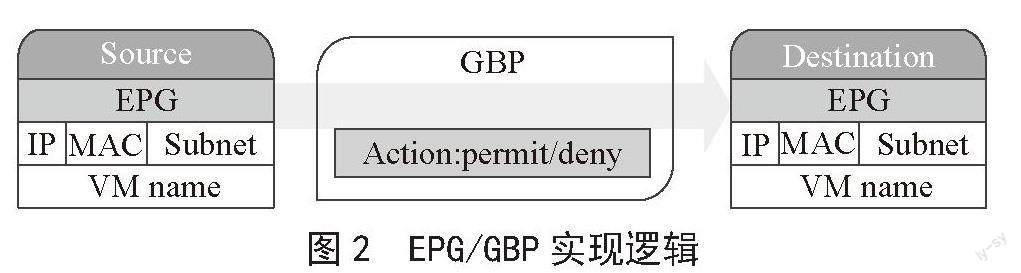

微分段借鉴了安全设备SecurityZone的概念,将数据中心业务单元按照一定的原则分组,然后通过分组间策略实现流量控制。微分段基于以下两个元素实现精细分组隔离:EPG(EndPointGroup)基于IP地址、MAC地址、VM名、应用等分组策略,对服务器、虚拟机等承载业务的实体进行的分组。GBP(GroupBasedPolicy)基于EPG分组的流量控制策略,规定了分组内部、分组之间的流量控制策略,EPG/GBP实现逻辑如图2所示。

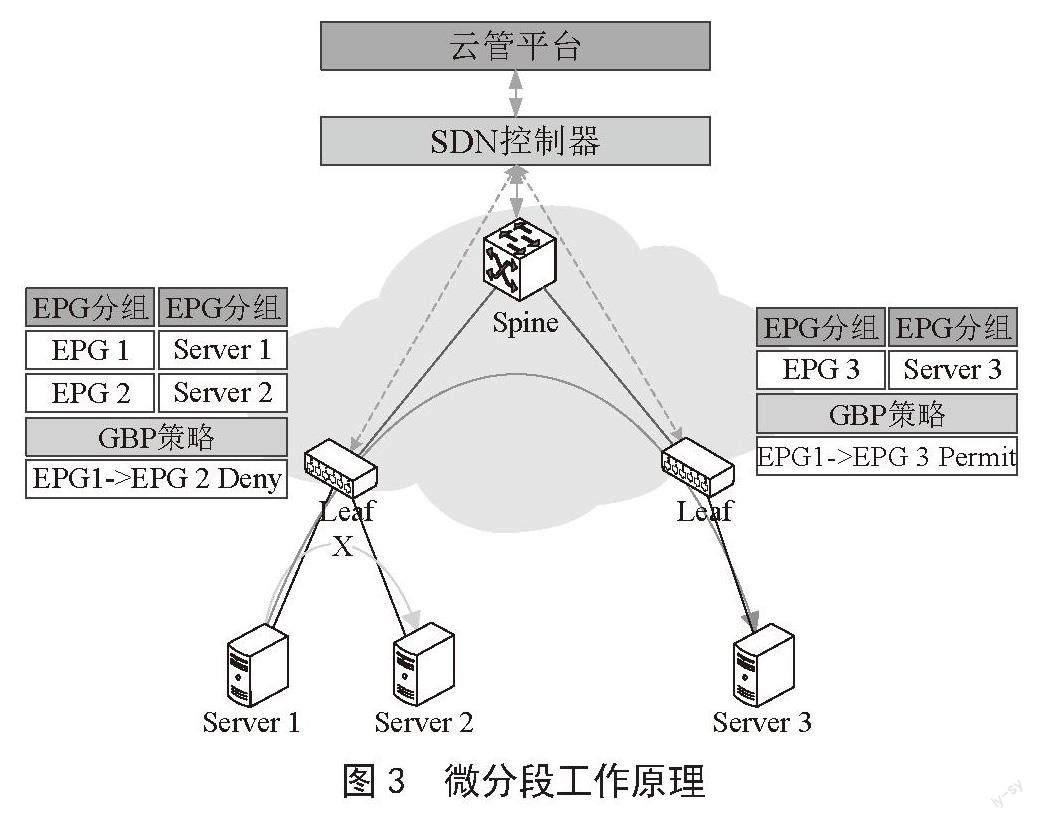

微分段通过云平台、SDN控制器与交換机之间的API接口,将EPG分组信息和GBP策略部署在VXLAN网络的Leaf节点上,在接入节点对业务流量就近进行安全过滤,如图3所示。

3 微分段在数据中心运用研究

3.1 数据中心网络安全隔离架构

随着机房资源紧张、计算存储资源配置分散、云计算和虚拟化技术应用程度不高、信息处理能力不足、不能满足业务快速变化需求等一系列问题,为了进一步提升信息基础设施服务能力,在数据中心局域网内部需采用SDN组网架构。

数据中心网络架构由云管平台对接SDN组网的SDN控制器以及传统组网的物理设备北向接口,从而统一纳管数据中心网络资源,将数据中心、同城/异地数据中心的多个接入单元组成网络资源池,满足业务应用的灵活部署。网络核心将接入单元、运维管理网络环境和外部连接网络环境互联。多个数据中心间连通东西向流量,实现资源调度;连通南北向流量实现业务应用信息交换,如图4所示。

由于网络业务的重要性以及网络结构的复杂性,在SDN的使用上,数据中心在应用类服务区内因地制宜的使用了接入单元的模式进行组网,如图5所示。

数据中心应用类服务区由多个接入单元(POD)组成,接入单元内又进一步通过虚拟化技术划分为由多个资源组组成的业务服务平面、分布式存储平面和云管平面。各接入单元通过连接网络核心,可实现业务服务南北向信息交换;通过连接POD核心,可实现接入单元间分布式存储、云管两个平面东西向流量的互通,并可动态的将部署相同应用的不同资源组直接连通,从而实现各业务应用在资源组中的灵活部署。

3.2 数据中心云内安全需求

近年来,随着服务器虚拟化技术不断发展,如何进一步对传统服务资源进行有效整合和再利用成了业界重点关注和深入研究的方向。在云计算平台高速发展的大环境下,围绕云计算基础资源的管理类平台的设计与优化在一定程度上提高了企业在基础设施服务层面的纳管和交付能力,大幅提升了信息化管理部门在传统虚拟化和物理环境方面的工作效率,但面对复杂的应用特别是云边协同体系下,探测端、边缘计算以及云计算分离,云端计算整合的业务场景中,如何进一步提升异构环境和多元化应用基础环境的交付能力成了难点问题[11]。

3.3 微分段技术运用

数据中心内部网络可通过微分段技术,根据应用需要进一步实现不同业务虚拟机之间的微隔离。通过进一步的下发,在VXLAN网络中,微分段提供了比子网粒度更细的分组规则(比如IP地址或IP段),其部署简单方便,只需按照规则将VXLAN网络中的服务器划分为不同的分组,然后基于分组来部署流量控制策略,就可以实现服务器与服务器之间的业务隔离[12]。

在新一代云边网络架构中,应用服务区依据信息系统的安全等级、信息系统所需的资源类型等原则划分多个接入单元。结合微分段技术,在网络云化资源池中部署了多个安全平台服务器、防火墙和网闸等设备,同步运行安全隔离系统、用户目录系统、认证授权系统及WEB安全代理等,由这些设备资源所构建而成的云安全平台就是云内微隔离。

云内微隔离覆盖云计算网络,每个网段上都存在计算资源,所有在云化网络间进行的数据交换都将经过微隔离系统。发生网络安全事件时,微隔离可以有效按需调用资源进行阻断,保障网络安全事件不扩散,不进入其他网段或者安全域。

应用服务区内部,在等保要求基础之上,按照应用具体情况,进行的接入单元的划分,依靠网络的静态边界防护技术,可将每个接入单元划分为前端负载,计算资源,后端数据等资源域。

为了更好地说明以上安全防护措施的方式,我们以图3中的网络架构拓扑举例说明,如Server1部署了应用1的应用服务,Server2部署了应用2的应用服务,Server3部署了应用1的数据库服务,并创建各自对应的EPG组,服务器与EPG组对应关系,如表1所示。

根据业务访问需求,应用1与应用2需进行隔离防护,应用1应用服务需访问应用1数据库服务,GBP间访问策略关系如表2所示。

通过设置GBP组策略,可以在在计算资源中,按照每个应用的安全等级与防护要求,分配不同的资源组,实现不同资源组间的动态微隔离。如发生某个应用被渗透攻击的安全事件时,可最大限度的限制被攻陷计算资源进一步横向攻击渗透。

4 结 论

微分段与传统网络安全隔离技术相结合,形成全新的网络安全隔离防护架构可提供更精细、灵活的安全隔离及分布式的安全控制,对云内隔离防护具有较高意义,提高了数据中心网络的安全性和稳定性。

参考文献:

[1] 庄怀东.基于SDN的数据中心网络流量调度与负载均衡研究 [D].南京:南京航空航天大学,2016.

[2] 诸葛程晨,王群,刘家银,等.零信任网络综述 [J].计算机工程与应用,2022,58(22):12-29.

[3] 李贺.微分段能为IoT安全带来什么? [J].网络安全和信息化,2020(4):122-124.

[4] 吴海涛,华铭轩,曹帅,等.SDN网络安全研究热点与演进趋势 [J].通信技术,2021,54(6):1492-1501.

[5] 陈晓帆,古亮.云环境下的动态微分段方法,系统,云服务器及存储介质:CN201810486085.7 [P].2018-05-18.

[6] 高洋洋.微分段 [EB/OL].(2021-08-05).https://support.huawei.com/enterprise.

[7] 段红秀,汤铭.基于微分段与组标记的安全校园网的设计 [J].电子制作,2021(22):43-45+67.

[8] 伟庆.虚拟化-SDDC软件定义数据中心 [EB/OL].(2020-07-23).https://www.cnblogs.com/xweiqing/p/13365712.html.

[9] 杰因,麦塔,沙鲁巴,等.异构软件定义网络环境中的微分段:CN201780025777.5 [P].2018-12-21.

[10] 马尔霍特拉,黄学东,蒋力,等.微分段安全语音转录:CN202180032695.X [P].2021-04-30.

[11] 王骏翔,徐一言.企业级云计算平台服务编排技术的设计与实现 [J].上海船舶运输科学研究所学报,2021,44(2):52-57+65.

[12] 萨尔曼,克利格尔,阿布加贝.用于网络微分段和纳分段的安全规则的自动生成:CN201980080050.6 [P].2019-11-26.

作者简介:左一男(1982.11—),男,汉族,北京人,高级工程师,硕士研究生,研究方向:通信工程、網络安全。