国外网络威胁情报研究综述

2024-04-14夏茹

DOI:10.19850/j.cnki.2096-4706.2024.01.040

收稿日期:2023-06-13

摘 要:旨在对国外网络威胁情报研究情况进行综述,以期对研究相关主题的研究人员提供参考价值。主要使用CiteSpace 6.1.4软件绘制图谱,借助图谱对该主题进行分析。首先对国外在网络威胁情报方面的每年的发文量和研究领域进行分析;然后通过关键词共现、关键词聚类、时间线和突现词对国外网络威胁情报研究的主题进行分析;最后阐述国外网络威胁情报研究的主要内容:网络威胁、网络入侵检测、网络威胁情报共享、解决网络威胁的技术和措施。国外对网络威胁情报这一研究主题比较关注,主要围绕计算机技术、网络和计算机安全、网络入侵、网络威胁情报共享、解决网络威胁的措施等方面展开。

关键词:网络威胁情报;威胁情报;网络安全;网络入侵检测;网络威胁情报共享

中图分类号:TP393 文献标识码:A 文章编号:2096-4706(2024)01-0189-05

Review of Research on Foreign Cyber Threat Intelligence

XIA Ru

(School of Management, Liaoning Normal University, Dalian 116029, China)

Abstract: The aim is to provide a review of the research on foreign cyber threat intelligence, so as to provide reference value for researchers studying related topics. This paper mainly uses CiteSpace 6.1.4 software to draw a graph and analyze the topic using the graph. Firstly, it analyzes the annual publication volume and research fields of foreign cyber threat intelligence. Then, it analyzes the themes of foreign cyber threat intelligence research through keyword co-occurrence, keyword clustering, timeline and emergent words. Finally, the main content of research on foreign cyber threat intelligence is elaborated: cyber threat, network intrusion detection, cyber threat intelligence sharing, and technologies and measures to solve cyber threat. The foreign countries pay more attention to the research topic of cyber threat intelligence, mainly focusing on computer technology, network and computer security, network intrusion, cyber threat intelligence sharing, and measures to solve cyber threat.

Keywords: cyber threat intelligence; threat intelligence; network security; network intrusion detection; network threat intelligence sharing

0 引 言

根據Gartner的说法,网络威胁情报(CTI)被定义为“基于证据的知识,包括背景、机制、指标、影响和可采取行动的建议,这些知识是关于资产的现有或新威胁或危害的,可用于通知决策者对该威胁或危害做出的决策”[1]。随着网络和科技的不断发展,网络威胁问题日渐突出。网络威胁情报可以帮助决策者有针对性地处理网络威胁问题,避免财产或重要信息数据的损失。国外对该方面一直比较关注,且有大量学者在网络威胁情报方面得出了研究成果。

本文首先对国外网络威胁情报的研究现状进行分析,包括每年的发文量和研究领域。其次对国外网络威胁情报研究的主题进行分析,包括关键词共现、关键词聚类、时间线和突现词。最后对国外网络威胁情报的主要研究内容进行阐述,包括网络威胁、网络入侵检测、网络威胁情报共享、解决网络威胁的技术和措施。

1 国外网络威胁情报研究现状

为了研究国外网络威胁情报的研究现状以及主题内容,本文在web of science核心库里对相关文献进行检索,选择主题为“cyber threat intelligence or threat intelligence”的文献,去除综述型论文,最后检索得到710篇文献。该710篇文献作为此次分析的样本。

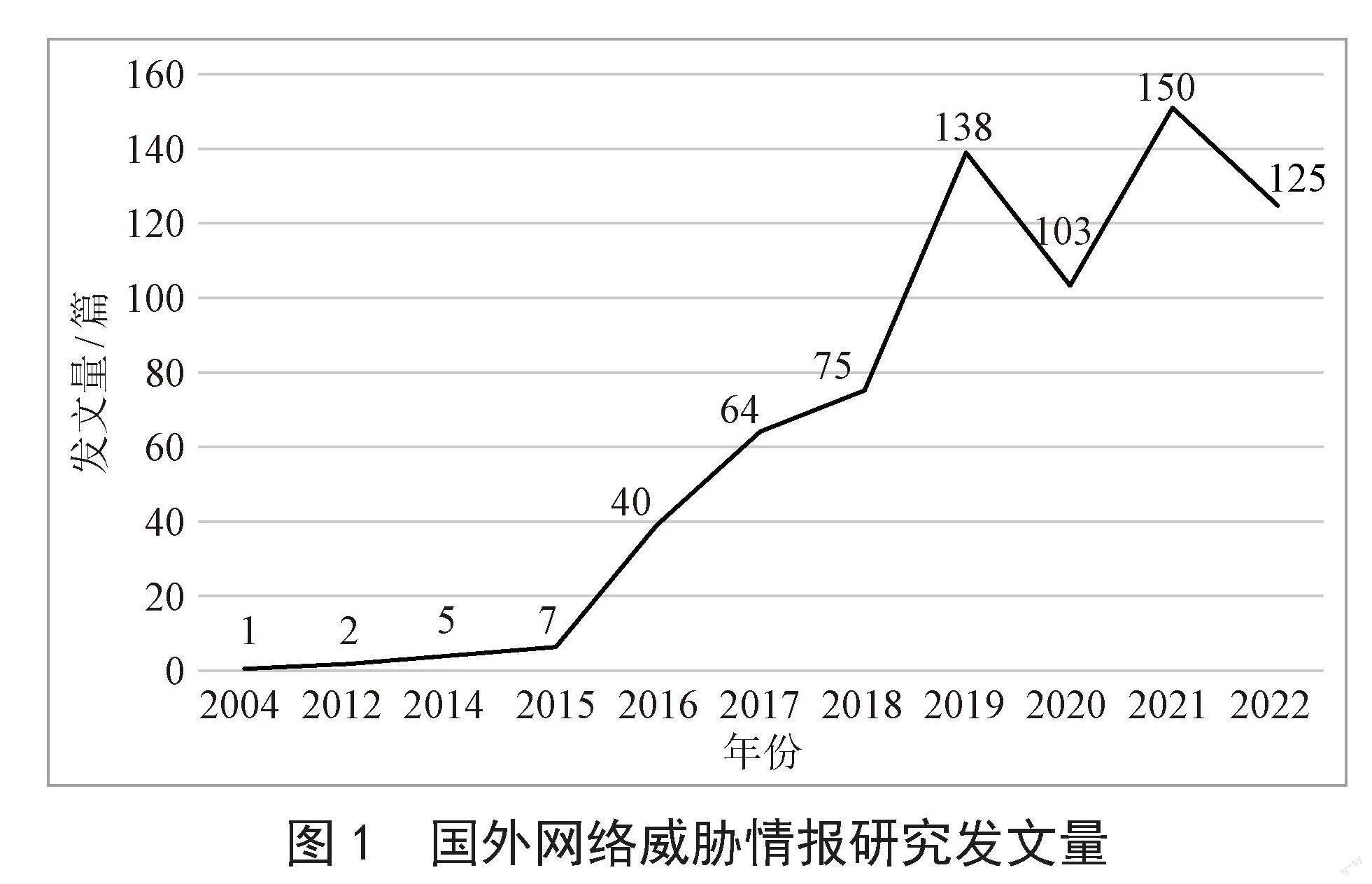

1.1 发文量分析

国外有关网络威胁情报的文献始于2004年,从图1可看出,至今为止,国外研究网络威胁情报的发文量分为三个阶段:第一个阶段(2004—2015年),发文量比较少,相关研究还不多;第二个阶段(2015—2019年),发文量开始大幅度增加,且逐年增加,国外在该阶段开始关注网络威胁情报这一主题;第三个阶段(2019—2022年),发文量相比第二阶段大幅增加,但是并未逐年增加,而是有升有降,但第三阶段的发文量整体较多。国外关于网络威胁情报的研究还处于比较关注的阶段,近几年的发文量都在100篇以上。

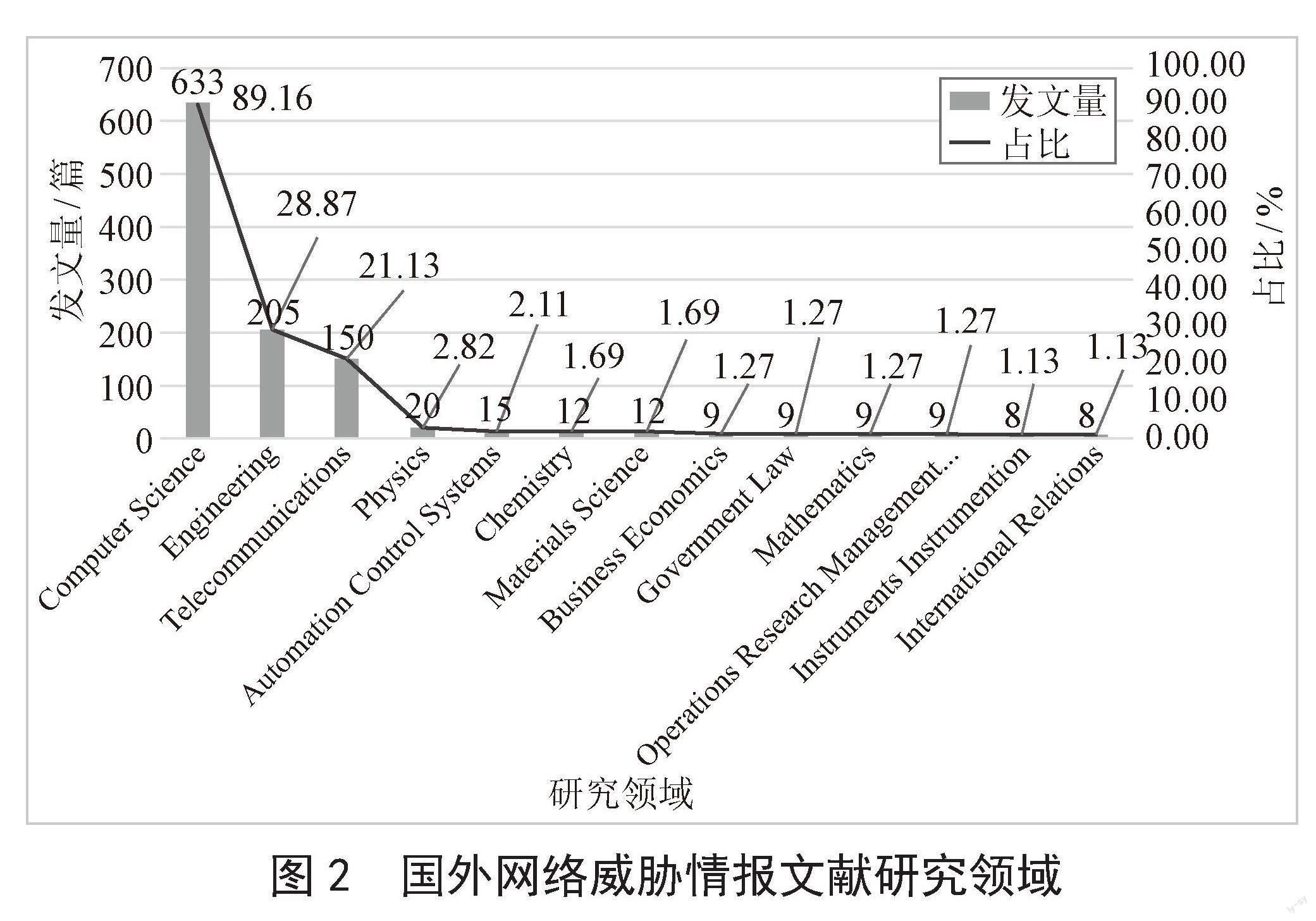

1.2 研究领域分析

将发文8篇及以上的领域进行统计,共有13个领域,如图2所示。计算机科学是国外网络威胁情报的主要研究领域,在710篇文献中占了633篇文献,占比89.16%,说明国外主要从计算机技术角度研究网络威胁情报。发文量排在其后的是工程学领域,发文量为205篇,占比28.87%;再次是电信学领域,发文量为150篇,占比21.13%;国外有关网络威胁情报的文献在其余领域发文量不多,均在20篇以下,分别是物理学、自动控制系统、化学、材料科学、商业经济学、政府法律、数学、运筹学管理科学、仪器仪表、国际关系学等领域。

2 国外网络威胁情报主题研究

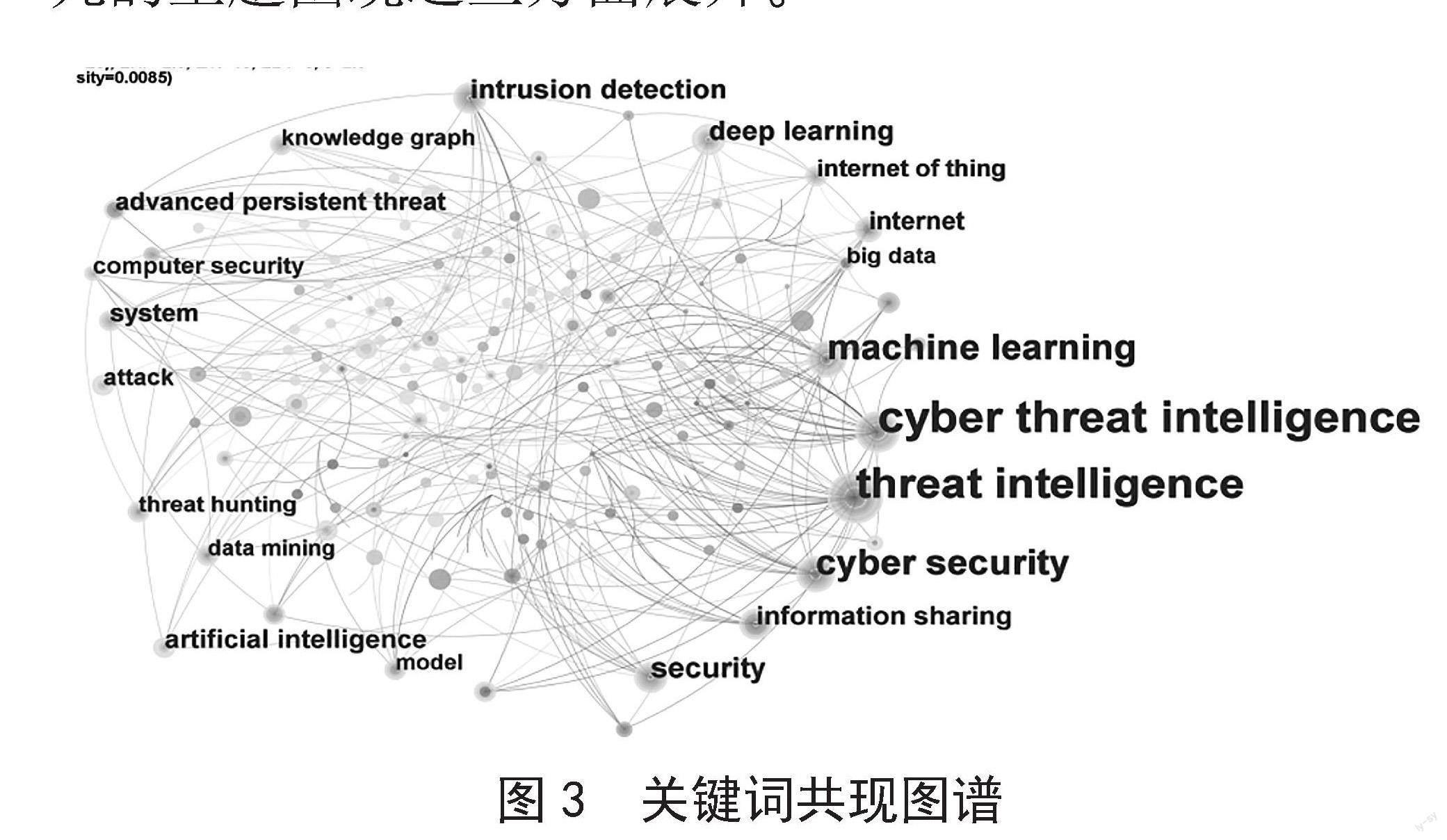

为了了解国外在网络威胁情报研究方面的热点话题,使用了CiteSpace 6.1.4绘制了关键词共现图谱和聚类图谱,以及对时间线和突现词进行分析。

2.1 关键词共现图谱

通过对国外网络威胁情报研究文献的关键词进行共现,如图3所示。可以知道国外在网络威胁情报研究中比较关注哪些主题。图3共有308个节点,401条边,节点越大,表示该关键词出现的频率越高,节点的颜色表示该关键词出现的年份。由图3可知,除了网络威胁情报(cyber threat intelligence和threat intelligence)这一检索词的频率最高以外,machine learning、cyber security、security、deep learning、intrusion detection、information sharing、artificial intelligence、internet、system、advanced persistent threat、internet of thing、attack、computer security、threat hunting、big data、knowlwdge graph、data mining、model等关键词出现的频率较高。这些关键词大都与计算机技术、网络安全、网络入侵等有关联,可知国外在网络威胁情报领域研究的主题围绕这些方面展开。

2.2 关键词聚类图谱

对关键词进行聚类,得出关键词聚类图谱,如图4所示。聚类结果的模块值(Q值)等于0.646 5,其值大于0.3,平均輪廓值等于0.874 5,其值大于0.5,表明该聚类效果是显著和合理的。一共有14个聚类结果,这些聚类分别是指物联网、网络威胁情报、网络安全、风险评估、入侵检测、计算机安全、访问控制、智能合约、威胁情报、计算建模、信息共享、高级持续威胁、数字取证和自动破帽。这些聚类的内容大致可分为计算机技术、网络和计算机安全、网络威胁源和类型等方面,主要围绕网络威胁和解决某一种网络威胁的技术或措施进行研究。

2.3 时间线分析

为了研究国外关于网络威胁情报研究的发展过程,绘制了时间线,如图5所示。可以看到,2012年开始大量出现网络威胁情报和高级持续攻击的关键词,且在之后也一直出现。2014年机器学习这个热点关键词开始出现,2016年网络攻击归因和信息共享这两个热点关键词开始出现,2017年安全和入侵检测这两个热点关键词开始出现,2018年深度学习、威胁搜寻、数据挖掘这三个热点关键词开始出现,2020年社交媒体、智能合约这两个热点关键词开始出现,2021年网络这个热点关键词开始出现,2022年计算建模出现的频次比较多。由此可以得出,国外关于网络威胁情报的研究内容刚开始是网络威胁的具体种类,然后是网络威胁的原因,接着是对网络威胁的检测,近几年主要是解决网络威胁问题的技术和方法措施。

2.4 突现词分析

对突现词进行分析,可以知道有哪些词语是突然在一段时间内激增的,如图6所示。2014—2018年,网络情报出现的强度比较高;2017—2019年,网络安全出现的强度很高;2017—2018年,黑客论坛出现的强度比较高;2019—2020年,威胁情报共享出现的强度比较高;2019—2020年,入侵检测系统出现的强度比较高;2020—2022年,命名实体识别出现的强度比较高。从中可看出近几年越来越关注解决网络威胁的办法和措施,可能是因为随着科技的不断发展,存在的网络威胁越来越多,人们亟须消除网络威胁,维护网络安全。

3 国外网络威胁情报主要研究内容

根据上一部分对国外网络威胁情报相关文献的主题研究,发现国外网络威胁情报的主要研究内容包括网络威胁、网络入侵检测、网络威胁情报共享以及解决网络威胁的技术和措施。

3.1 网络威胁

由上文的主题分析可以发现,网络攻击和高级持续威胁是国外学者们研究网络威胁情报的主要内容之一。计算机技术使现代组织能够以前所未有的便利和效率开展业务。但同时有许多具有非法网络意图的个人,也称为恶意黑客或网络罪犯,经常利用危险的网络工具或资产对技术驱动的组织进行破坏性网络攻击。网络攻击,或通过使用勒索软件、宙斯木马和键盘记录器等恶意工具和技术蓄意利用计算机系统,每年给全球经济造成高额的损失[2]。网络威胁主要涉及金融驱动的网络犯罪、网络战争、黑客活动和恐怖主义[3]。攻击形态可能不同,例如,网络犯罪可能会使用隐蔽的高级持续威胁进行盗窃知识产权,而网络战争或恐怖主义使用僵尸网络进行分布式拒绝服务攻击。网络攻击变得越来越复杂、有针对性和协调性,导致了所谓的高级持续威胁。

3.2 网络入侵检测

网络入侵检测及网络入侵检测系统也是国外学者研究网络威胁情报的主要内容之一。由于物联网的普及、计算机网络的巨大增长以及大量的相关应用,网络安全在当今的安全问题中受到了极大的关注。因此,检测网络中的各种网络攻击或异常,并建立有效的入侵检测系统[4],在当今的安全中发挥着重要的作用。在这种情况下,一般都会建立入侵检测系统。入侵检测系统通常用于识别网络上的恶意网络攻击行为,同时监控和评估网络或计算机系统中的日常活动,以检测安全风险或威胁。在网络安全领域进行了一些研究,这些研究能够检测和防止网络攻击或入侵。该系统考虑了已知的签名,并且已经被广泛采用。另一方面,与基于签名的方法相比,基于异常的方法在检测未知攻击方面具有优势,包括识别未知或零日攻击的能力。这种方法监控网络流量,并通过分析相关的安全数据来发现攻击行为模式。各种数据挖掘和机器学习技术被用来分析这种安全事件模式,以便做出有用的决策。基于异常的方法的主要缺点是,它可能会产生很高的误报率,因为它可能会将以前看不到的系统行为归类为异常。因此,限制入侵检测系统的误报率必须是当务之急。而基于机器学习的有效检测方法可以最小化这些问题。

3.3 网络威胁情报共享

网络威胁情报的共享也是国外学者重点研究的内容之一。随着网络攻击的快速增长,网络威胁情报共享对于提供提前威胁通知和及时响应网络攻击变得至关重要[3]。为了实现有效的信息共享,需要考虑多种维度。一是有效的合作与协调:现实世界的经验突出了协调网络防御的经济需求。例如,由于系统复杂性和攻击面增加,以及攻击的复杂性,这种协同网络防御主要通过信息共享来实现。对于广泛的利益相关者来说,存在各种各样的信息类别:妥协指标、技术漏洞、零日漏洞利用、社会工程攻击或关键服务中断。二是法律和监管环境:为了被大量利益相关者采用,信息共享需要法律基础。因此,欧盟[5]及其一些成员国和美国[6]最近开始制定一套指令和条例。三是标准化工作:作为实现信息共享的进一步步骤,需要制定符合法律要求的标准和规范。NIST、ENISA、ETSI和ISO已经发布了开始这项工作的文件,并将在不久的将来进一步制定现有指南。四是区域和国际实施:需要实现和整合这些标准和规范、组织措施和共享结构。五是技术集成到组织中:最终,需要选择一组技术层上的共享协议和管理工具并将其投入运行。所选择的技术手段必须与组织流程兼容,并且可以适当处理。

3.4 解决网络威胁的技术和措施

研究网络威胁情报的目的之一在于解决网络威胁问题,因此解决网络威胁的技术和措施也是国外学者目前研究的重点内容。云计算中的分布式拒绝服务(DDoS)攻击需要快速吸收攻击数据。DDoS攻擊缓解通常通过动态缩放云资源来实现,以便快速识别攻击特征以对抗攻击。资源扩展伴随着额外的成本以及重复性攻击,在更长、更复杂的情况下,这可能是一个巨大的破坏性成本。在这项工作中,解决了一个重要问题,即攻击期间的资源扩展是否总是导致DDoS快速缓解。为此,进行了实时DDoS攻击实验,以研究在动态云资源扩展的情况下,各种目标服务的攻击吸收和攻击缓解。结果发现,攻击吸收等活动为攻击分析提供及时的攻击数据输入,受到攻击所产生的大量资源使用的不利影响。如果在攻击期间减少操作系统级的本地资源争用,可以加快总体攻击缓解。否则,仅通过动态缩放资源无法完成攻击缓解。还设想了一种新的关系,将每个传入请求的“资源利用系数”称为形成资源争用的主要组成部分。为了克服这些问题,提出了一种新的“向内扩展”方法,该方法在攻击期间将“资源利用系数”降低到最小值,以快速吸收攻击。所提出的方法牺牲了受害者服务资源,并将这些资源提供给缓解服务以及其他位于同一地点的服务,以确保攻击期间的资源可用性[7]。

跨站点脚本(XSS)攻击是对Web安全最危险的攻击之一。传统的XSS检测方法主要关注漏洞本身,依赖于静态分析和动态分析,这在防御各种有效载荷的泛滥方面显得较弱。有学者提出了一种基于集成学习方法的XSS攻击检测方法,该方法利用一组贝叶斯网络,每个贝叶斯网络都是利用领域知识和威胁智能构建的。此外,还有一种分析方法进一步用来解释结果,该方法根据节点对输出节点的影响对贝叶斯网络中的节点进行排序。结果可向最终用户解释。为了验证所提出的方法,在关于XSS攻击的真实数据集上进行了实验。结果表明了所提出方法的优先级,特别是当攻击次数增加时。此外,节点排序结果可以帮助安全团队及时应对攻击[8]。

高级持续性威胁(APT)是网络攻击的一个新趋势,它具有集中的攻击目标和高度隐蔽的高级持续性攻击技术。威胁情报通过高效的数据共享收集大量数据并分析恶意行为,并保证信息交换的安全性和质量,从而帮助检测和预防高级持续性威胁。为了获得更好的保护,需要控制对情报信息的访问,并需要一个分级标准来修改安全漏洞的诊断标准。有学者分析了一种威胁情报共享社区模型,并通过重新考虑共享社区的规模和组成,提出了一种提高共享效率的改进方案。它基于各种外部环境变量,通过对一个社区成员的信任程度和一条情报的质量进行分级来过滤低质量的共享情报[9]。

4 结 论

本文旨在研究国外网络威胁情报的研究现状和重点内容。通过以上的研究,国外在网络威胁情报方面的研究是循序渐进的,最初研究网络威胁以及产生的原因,后来研究网络威胁的检测途径,近几年主要研究使用计算机技术去解决网络威胁问题。按照这样的发展趋势,国外在未来还会继续研究解决网络威胁的方法和技术,同时包括对网络威胁的检测以及网络威胁情报的共享。

参考文献:

[1] LIAO X J,YUAN K,WANG X F,et al. Acing the IOC Game:Toward Automatic Discovery and Analysis of Open-Source Cyber Threat Intelligence [C]//proceedings of the 23rd ACM Conference on Computer and Communications Security (CCS).Vienna:ACM,2016:755-765.

[2] LEWIS J A. Assessing the risks of cyber terrorism,cyber war and other cyber threats [M].Washington,DC:Center for Strategic & International Studies,2002.

[3] WAGNER T D,MAHBUB K,PALOMAR E,et al. Cyber threat intelligence sharing:Survey and research directions [J/OL].Computers & Security,2019,87:101589[2023-03-12].https://doi.org/10.1016/j.cose.2019.101589.

[4] BUCZAK A L,GUVEN E. A survey of data mining and machine learning methods for cyber security intrusion detection [J].IEEE Communications surveys & tutorials,2015,18(2):1153-1176.

[5]李留英.欧盟网络威胁情报共享进展及启示研究[J].情报杂志,2021,40(5):8-15.

[6]陶昱玮.美国网络威胁情报应用评析[J].情报杂志,2017,36(11):8-15.

[7] SOMANI G,GAUR M S,SANGHI D,et al. Scale Inside-Out:Rapid Mitigation of Cloud DDoS Attacks [J].IEEE Transactions on Dependable and Secure Computing,2018,15(6):959-973.

[8] ZHOU Y,WANG P C. An ensemble learning approach for XSS attack detection with domain knowledge and threat intelligence [J].Computers & Security,2019,82:261-269.

[9] CHANDEL S,YAN M D,CHEN S J,et al. Threat Intelligence Sharing Community:A countermeasure against Advanced Persistent Threat [C]//proceedings of the 2nd IEEE International Conference on Multimedia Information Processing and Retrieval (MIPR).NEW YORK:IEEE,2019:353-359.

作者简介:夏茹(1998.03—),女,汉族,安徽合肥人,硕士在读,研究方向:情报学。