基于属性加密算法的计算机数据安全访问控制技术

2024-04-09蔡斌

蔡斌

摘 要:该文针对云计算环境下计算机数据文件访问、传输存在的安全隐患,提出基于属性加密算法的计算机数据安全访问控制技术方案,假定在通信信道可靠、第三方审计机构可信和云计算数据中心忠实的前提下,在现有云计算数据存储安全体系架构基础上使用AES对称加密算法对CDC中的数据文件进行加密处理从而实现USER安全访问,与传统访问控制技术方案相比安全、可靠性更高。该文主要对上述技术方案的参与构成、主要定义、方案内容及重要程序的实现过程进行分析,又通过仿真实验模拟运行环境对该技术应用的可行性和优化路径进行探究,以期为计算机数据安全访问控制提供参考。

关键词:属性加密算法;数据文件;访问控制;安全访问控制技术;设计思想

中图分类号:TP309.7 文献标志码:A 文章编号:2095-2945(2024)10-0165-04

Abstract: Aiming at the security risks of computer data file access and transmission in cloud computing environment, this paper proposes a computer data security access control technology scheme based on attribute encryption algorithm. It assumes that the communication channel is reliable, the third-party audit institution is trustworthy and the cloud computing data center is reliable. On the basis of the existing cloud computing data storage security architecture, the AES symmetric encryption algorithm is used to encrypt the data files in CDC to achieve USER security access, which is more secure and reliable than the traditional access control technology. This paper mainly analyzes the participation structure, main definition, program content and the implementation process of important programs of the above technical solutions, and explores the feasibility and optimization path of the application of the technology through simulation experiments to simulate the operating environment, in order to provide reference for computer data security access control.

Keywords: attribute encryption algorithm; data file; access control; security access control technology; design idea

云計算环境下计算机网络中的应用软件和数据信息实现了统一管理,用户可以将多种类型数据信息存储到云服务器中,还可以进行备份、同步,方便用户管理和利用相关数据。但如果云计算服务器受到外部攻击或者黑客入侵,很容易造成用户数据丢失、泄露,所以保障计算机数据的安全性是云计算技术应用中需要加强重视的内容。目前运用的云服务器数据管理和控制方法无法保证安全访问控制精度,整体的控制效率也有待提升,应注重对新型计算机数据安全访问控制技术的研究与应用。基于属性加密算法的计算机数据安全访问控制技术为数据文件安全访问和共享应用提供了良好条件,应注重深入研究。

1 设计思想

在现有云计算数据存储安全体系架构的基础上,利用通信网络连接用户(USER)、云计算数据中心(CDC)和第三方审计机构(TPA),结合属性加密算法,从提高数据安全访问控制技术适用性、有效性的角度出发,设计基于密文策略的属性加密算法的计算机数据安全访问控制技术。该技术在云计算分布式环境下可解决数据文件共享中解密方处理期间的一系列问题,为计算机数据文件安全访问提供了良好条件,而且也能够满足权限撤销和误读脏数据问题的处理要求,进一步提升了云计算环境下计算机数据安全访问控制水平。为改善该技术加密大型数据文件时效率低的问题,本方案设计中使用128位的AES对称加密算法,通过对对称密钥加密处理以保证数据访问安全。所有加密处理都由云计算数据中心来完成,整个过程需要第三方审计机构监督管控,保证密钥生成、加密、解密的规范合理,降低了用户计算能力不足的影响。通过TPA的引入计算机数据安全访问监管、信息更新实现了实时开展,在USER不具备访问权限时可通过与TPA通信得到授权而后查询数据文件[1]。

2 安全假定

本文设计的技术方案假定在通信过程中不存在数据包恶意丢失的情况,而且CDC的忠实性强,可信度高,在参数计算、加密处理、密钥生成及分发工作中都能保证精准性,不会随意窥探用户数据文件,也不会欺骗用户,而且响应速度较快,不会受到时间限制能随时给予用户访问请求反馈,密钥生成、变更及分发过程都是以协议规定为依据,过程的规范性能够得到保障。另外,TPA可实现对CDC的实时监督,对云计算数据中心传送的各类信息和控制指令进行及时更新,各主体功能都得到稳定呈现。

3 基于属性加密算法的计算机数据安全访问控制技术方案

3.1 主要参与者

本文设计的技术方案参与者为USER、CDC和TPA。USER为数据文件的使用者和拥有者,其中拥有者可以对这类文件进行修改、更新和取用,而使用者只能读取数据文件;CDC是提供云存储服务的平台,整体开放性强,可支持不同USER数据文件共享传递,同时进行用户访问控制认证,及时响应用户请求,并根据用户权限控制其访问、操作请求。另外,CDC还会进行数据文件加密处理,为用户生成密钥并进行有序分发,并与TPA实时联系保证访问控制信息的准确性与有效性;TPA为第三方审计机构主要对USER数据文件访问控制信息进行管理与维护,并为用户提供身份验证、密钥更新等服务。该机构还有监督审查能力,帮助USER监管云存储服务平台中数据文件的安全性[2]。

3.2 方案相关定义

3.2.1 访问控制结构定义

该技术设计方案中的访问控制结构呈现树状型,可详细、准确描述所用算法的控制策略,不同叶片中所对应的属性不同,而不同属性节点则对应相应的门限函数。该访问控制结构中不同节点的权限不同,且越贴近树状结构根部位置的节点其权限也逐渐加大[3]。如圖1所示,该结构中的叶子节点为X、Y、Z,这3个属性分别由AND和OR门限函数进行控制,且AND在上部更靠近访问控制结构根部,所以与OR相比权限更大。

图1 访问控制结构举例

3.2.2 属性集合定义

利用属性加密算法生成密钥之前,CDC会根据数据文件类型生成专门的属性集合U,U={U1,U2,U3,…,Un},且数据文件拥有者也会形成相对应的私钥属性集合P,P={P1,P2,P3…,Pm},其中m不大于n,P为U的非空子集。

3.2.3 文件关键属性定义KA

该设计方案中,访问控制树由KA作为其根节点的唯一左孩子节点,其具有修改权限,为文件关键属性,如图2所示,基于属性加密算法的计算机数据安全访问控制技术通过KA引入数据文件,若需要修改或者撤销权限不会对其他属性节点产生影响,简化了操作流程。

图2 设计方案的访问控制树结构

3.2.4 文件标识属性 RA

设计方案中运用文件Merkle Hash Tree 根节点值作为文件标识属性RA(Root-Attribute),由图2可知,通过RA引入,在访问数据文件之前可使用私钥进行内容版本验证,确定是否出现修改情况。若发生变更可在读取前获知,以防用户读取到不在给定范围的数据。

3.3 方案实现过程分析

3.3.1 方案的初始化

本文设计的技术方案主要通过信道将USER、CDC和TPA连接在一起,所以技术应用和实现的过程中也需要三者协同作业,具体初始化流程如图3所示。

图3 方案的初始化过程

3.3.2 数据文件的访问

本文所用的云存储安全体系架构充分发挥了可信TPA的功能优势对CDC的数据文件访问控制进行监控管理,设计方案中的数据文件访问控制策略与以往运用的控制技术相比存在一定差异。实际运行时,数据文件拥有者在修改文件信息后,拥有相关访问权限的用户现有的私钥都不再有效,而导致这一现象的主要原因就是数据文件Merkle Hash Tree根节点值发生变化,用户访问权限也会重新设置[4]。若USER用已经失效的密钥发出访问申请后,会由TPA确认用户身份,确定是否拥有访问权限,根据确认结果会重新发放新的私钥或者拒绝相关请求。访问具体执行步骤如图4所示。

3.3.3 访问权限的变更

本文提出的计算机数据安全访问控制技术主要根据访问控制树结构和属性集合来决定访问控制,方案要求具有修改权限的用户其属性集合中要有KA和RA,具有读取权限的用户其属性集合中要有RA,实际进行数据文件安全访问控制时若撤销权限无需进行复杂繁琐操作,与传统控制技术相比简化了撤销过程,提高了操作效率。另外,在RA的作用下用户也可以提前了解数据文件是否发生修改,拥有读写权限的用户可在短时间内完成访问权限撤销或者修改,以防读取用户读到脏数据[5]。

3.4 技术方案分析

本文设计的技术方案主要使用了AES对称加密算法,该算法的安全性满足相关要求标准,在加密处理阶段可避免CDC窥探。属性加密算法主要采用密文策略,该策略提升了算法的机密性,也保障了密钥生成和权限信息的安全性。在安全假设的条件下,云存储安全体系架构中引入TPA后可保障USER访问控制权限变更后的密钥分配和权限验证过程安全可靠,而KA和RA的引入也可帮助USER及时发现数据文件变更,为一些敏感数据和特殊文件存储提供了安全条件。同时,在时间成本方面,CDC承担了所有加密、解密和密钥分配任务,无须USER进行计算分析,减少了用户时间和资源上的投入,而且能够将云计算数据中心的技术优势和计算能力充分体现出来。另外,TPA的引入实现了对CDC的监督审计,简化了数据文件储存、更改验证流程,节省了用户时间,而且数据文件审计的专业性得到了提升,最终审计结果的准确性可得到保障[6]。

图4 文件的访问执行步骤

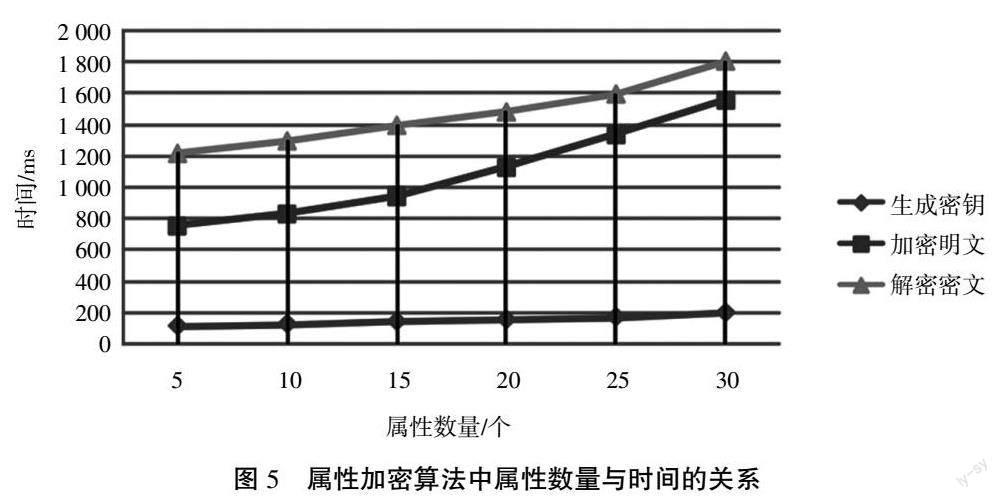

3.5 仿真分析

利用Linux下的cpabe-0.7进行仿真实验代码编写,模拟真实加密解密运行环境,而后对基于属性加密算法的计算机数据安全访问控制技术的功能性进行验证分析,记录不同属性数量条件下生成密钥、加密明文和解密密文所需要的时间,并用图形进行直观展示,具体情况如图5所示。根据所获的数据信息可以了解到该访问控制技术应用期间,加密和解密过程所需时间与不同属性数量成正比例关系,属性数量越多加密和解密的难度越大、时间越久。生成密钥的时间也逐渐增加,但时间增幅不大。在实际运用访问控制技术时,可通过控制上述操作次数的方式来提高该技术的应用效率,优化基于属性加密算法的计算机数据安全访问控制技术效果。

本文设计的技术方案,在KA和RA属性引进的作用下,不但可以满足门限函数的计算和应用要求,而且可以简化USER权限撤销流程,在实际操作过程中直接通过引入文件关键属性的方式完成相关操作,不用更改其他属性以及对应函数,其他USER的私钥组件无需更新,从而减少了密钥生成次数,也不用对用户的访问权限进行重新加密处理,整个过程中USER访问权限变更效率显著提升,可满足用户对各类数据文件的共享需求。基于属性加密算法的技术方案所用的存储空间,本文设计的技术方案增加了UKL、FAL和DIL,分別为用户私钥列表、文件属性列表和解密信息列表,每种列表数量为2,由云计算数据中心和第三方审计机构分别保管。用户私钥列表(UKL)所用的存储空间与数据文件拥有者(USER)的数量有关,文件属性列表(FAL)的存储空间则与数据文件属性集合大小有关,解密信息列表(DIL)的存储空间则与用户数量和目前需要进行更新处理的私钥数量有关。

4 结束语

现阶段许多学者所研究的云计算环境下数据安全访问控制技术无法很好地满足云计算环境下的应用需求,无法支持数据文件的安全访问。而本文研究的基于属性加密算法的计算机数据安全访问控制技术,充分发挥了基于密文策略的属性加密技算法在分布式环境下的功能作用,在属性集合和访问控制树结构的支持下提高了计算机数据的机密性与安全性。但是,该技术在属性数据数量持续增加的过程中密钥生成、加密明文及解密密文所耗费的时间随之增加,可通过减少加密解密次数的方式来提高安全访问控制效率。

参考文献:

[1] 张晓东,陈韬伟,余益民,等.基于区块链和密文属性加密的访问控制方案[J].计算机应用研究,2022,39(4):986-991.

[2] 刘啸,刘玉龙.基于属性基加密的云存储数据安全删重算法[J].计算机仿真,2022,39(11):487-490.

[3] 吴国威,樊宁,汪来富,等.云环境下基于属性加密体制算法加速方案[J].电信科学,2019,35(11):101-107.

[4] 任颖超,燕雪峰.基于属性加密的DDS访问控制方案[J].数据采集与处理,2023,38(2):314-323.

[5] 袁淑美,程圣铎,江坤.基于属性加密的云存储访问控制方法[J].通信技术,2023,56(2):214-217.

[6] 王静宇,张伟.结合属性和RBAC的访问控制模型及算法研究[J].小型微型计算机系统,2022,43(7):1523-1528.