基于零信任的5G网络切片安全研究

2024-03-14项海波鲍聪颖田亚伟

项海波,鲍聪颖,,孙 健,吴 昊,田亚伟

(1.宁波永耀电力投资集团有限公司,浙江 宁波 315099;2.国网浙江省电力有限公司宁波供电公司,浙江 宁波 315016;3.上海交通大学宁波人工智能研究院,浙江 宁波 315000;4.上海交通大学电子信息与电气工程学院,上海 200240)

0 引言

5G网络技术为应用场景的多样化提供了更多可能。第三代合作伙伴计划(3rd generation partnership project,3GPP)定义了5G网络的三大应用场景,分别是增强移动宽带(enhance mobile broadband,eMBB)、大规模机器类通信(massive machine type of communication,mMTC)和高可靠低时延通信(ultra-reliable low latency communication,uRLLC)。不同场景下的业务需求各不相同。为满足灵活、高效的运营需求,3GPP正式提出了网络切片(network slicing,NS)的概念。

NS[1]是按业务需求逻辑划分的独立网络。每个切片都具备定制化的网络资源。一方面,NS技术的发展有效满足了用户各自的业务需求,使得运营商能够提供定制化的服务、降低成本;另一方面,NS的引入使得网络结构愈加复杂,也引发了更加棘手的网络安全问题[2]。现有技术,如防火墙[3]、虚拟专网(virtual private network,VPN)[4]、入侵检测[5]等将网络划分为内外域,无法避免从内部信任域发起的恶意攻击;同时,内网中大量数据的交换也为攻击者提供了更广泛的攻击面。Li等[6]提出在5G网络中引入防篡改、可追溯的区块链技术,以保护网络通信过程数据隐私安全。但区块链只能保护链上数据,无法保证数据端到端的安全可靠。

针对NS现有安全技术存在的缺陷,本文基于零信任持续验证的理念、结合软件定义安全边界(software defined perimeter,SDP)技术设计切片的安全架构,建立虚拟边界,对网络访问业务进行实时监控并动态调整策略。这可有效保护访问客体资源安全。在零信任的信任管理中,本文基于服务质量(quality of service,QoS)参数提出了能够实时反映访问主体行为的可信度量方法。

1 5G NS安全分析

1.1 端到端的NS

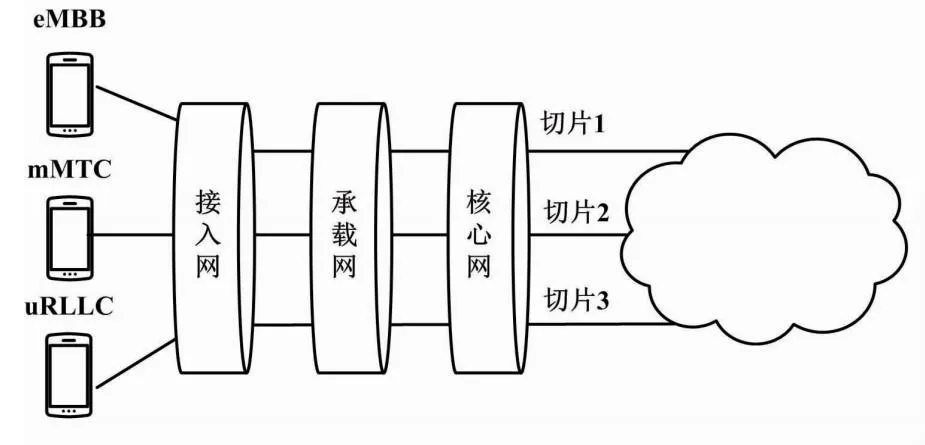

NS作为5G网络的重要特征之一,本质是一个端到端的网络。端到端的切片结构如图1所示。

图1 端到端的切片结构

切片网络由接入网、承载网、核心网组成,覆盖终端、云端,通过端管云协同为用户提供优质业务体验。当切片运行时,不可避免地会与不同用户、设备乃至不同切片通信。同一切片内的接入网子切片与核心网子切片也会进行交互。这些访问控制过程中,攻击者都有可能对切片发起攻击,造成严重后果[7]。

当前的切片安全方案主要有两个方面:一是切片的安全认证;二是切片的软、硬隔离。无论是切片的认证还是隔离,都在一定程度上提高了切片通信的安全性。但这并不能满足当下复杂5G网络环境中的动态安全需求。

1.2 切片的认证安全

切片普遍采用基于可扩展认证协议[8](extensible authentication protocol,EAP)框架下的认证协议,进行认证授权。终端用户通过无线接入网向核心网发送带有用户切片选择信息的注册请求,进而触发一系列认证响应过程,即主认证与二次认证过程。

基于EAP框架下的切片认证虽然有效避免了非法访问造成的切片信息泄漏、窃听等安全问题,提高了切片认证的安全性,但也存在很多不足。切片的认证体系在经过对用户进行验证授权后,并不能持续监测用户的后续行为、实时改进信任决策和访问权限。特别是对于已经授权的内网用户,其属于“一次认证,长期信任”。当攻击者对切片发起拒绝服务(denial of service,DoS)攻击与分布式拒绝服务(distributed DoS,DDoS)攻击时,现有的认证机制并不能区分正常用户请求与攻击请求,从而会极大地消耗网络计算资源。

1.3 切片的隔离安全

切片隔离有软、硬隔离之分。硬隔离即物理隔离,通过硬件资源的划分实现。软隔离即逻辑隔离,将不同切片功能虚拟化,使用虚拟机或容器建立隔离机制,保障切片内外安全[9]。NS的端到端隔离,一方面可以避免切片之间发生资源相互竞争,进而影响切片的正常部署和运行;另一方面也可以避免因单个切片的异常对其他切片安全产生影响。

无论是硬隔离还是软隔离,都是建立在传统的有内外之分的网络环境上的。当前,由于应用的设备、程序、资源等都在无处不在的云环境中,移动用户能够通过Wi-Fi、VPN等工具随时随地进入内网获得访问权限,即合法用户也能发起攻击;而非法用户可以绕过外网隔离措施,进入内网进行破坏活动。

2 基于零信任的NS安全

2.1 零信任模型

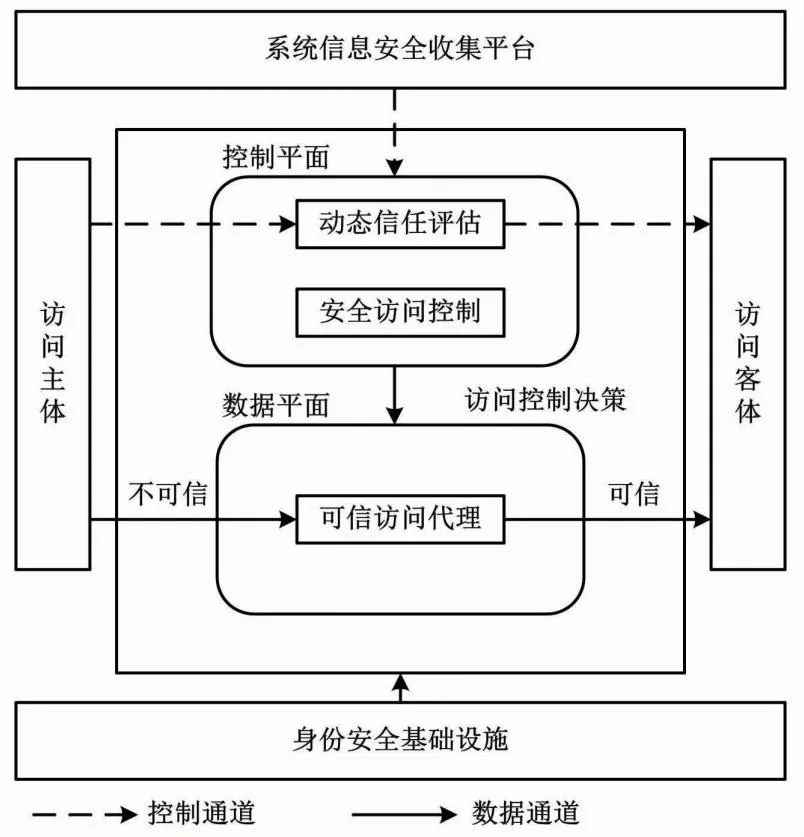

传统的网络环境根据网络资源本身的敏感性与保密级别,将资源部署在拥有不同信任等级的网络区域。零信任通用模型如图2所示。

图2 零信任通用模型

不同网络区域通过防火墙进行访问隔离。但随着接入设备种类、数量的不断增长,安全边界日益模糊,攻击者在通过身份认证后可以绕过访问系统、防火墙等检测,进而在内部网络进行一系列恶意操作。因此,这种区分不同信任等级的传统安全防护体系正在逐渐失效。

这种情况下,“永不信任”与“持续验证”的零信任理念应运而生。

在零信任安全架构中[10],假设所有网络区域都具有危险性,那么位于任何网络区域中的设备、设备间的通信、资源的访问主体均不可信。因此,必须对访问主体实时监测并动态授权,一旦发现异常行为就及时限制权限或者中断风险会话。

此外,美国国家标准与技术研究院(National Institute of Standards and Technology,NIST)还提出了另一种实现零信任的技术——SDP。SDP作为现有零信任架构的补充,用软件定义的边界作为覆盖网络保护资源,通过单包授权(single packet authorization,SPA)协议实现网络隐身。其通信端口默认不对主体开放,只有发送SPA数据包进行身份核验才能访问网关后的客体资源。

2.2 基于零信任的切片安全架构

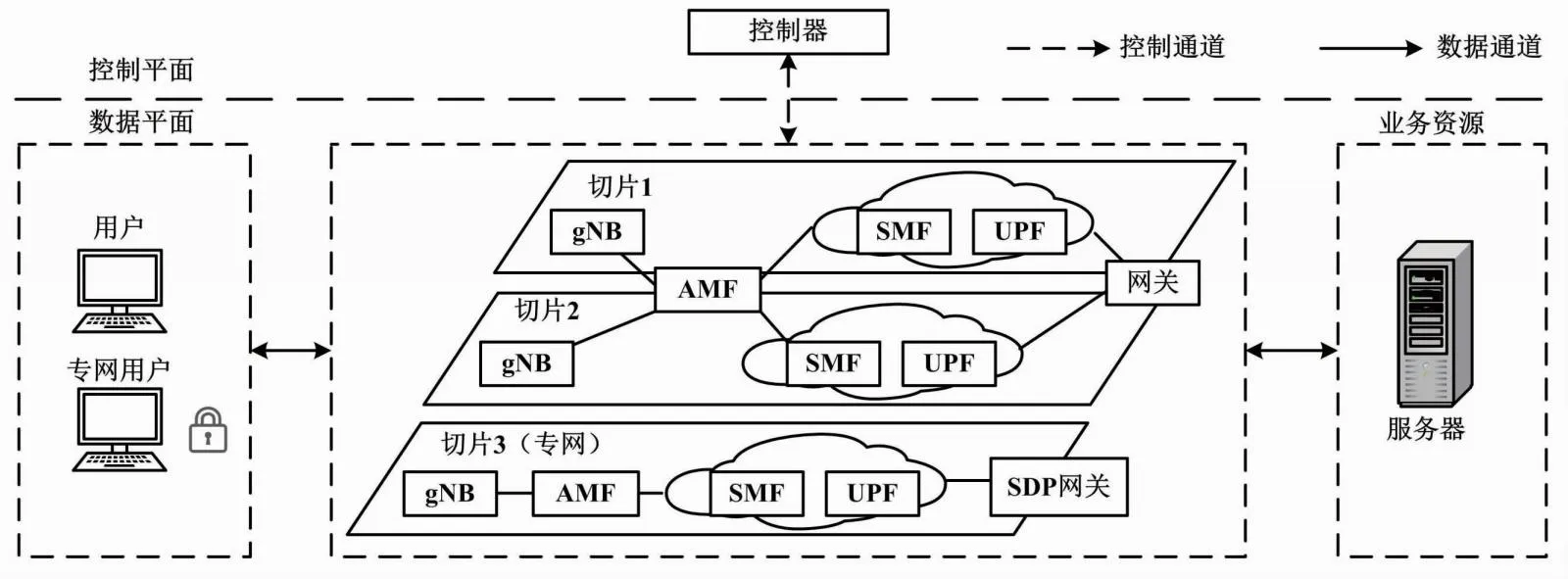

基于现有零信任方案加以改进,结合SDP技术的切片安全架构如图3所示。

图3 切片安全架构

整个架构划分为数据平面与控制平面。数据平面主要负责终端与业务资源的通信交互。控制平面是整个系统的关键部分,负责对数据平面进行策略制定与控制。

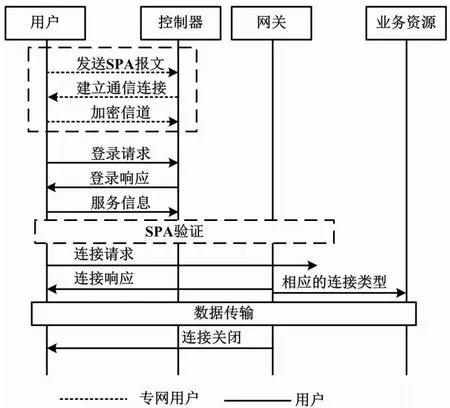

数据平面包含接入终端、切片、网关和业务资源。终端用户包括待接入的设备、系统和应用等。切片包括下一代基站(gNB)以及用户平面功能(user plane function,UPF)、接入和移动性管理功能(access and mobility management function,AMF)、会话管理功能(session management function,SMF)等网元。网关即访问代理则部署在资源侧,有效隔离切片网络与业务资源。其中,专网用户安装了定制的SDP客户端,在经过切片二次认证后还需要通过客户端向控制器和网关发送SPA报文进行身份核验后才能获取服务信息,以使用切片网络进行通信。控制平面则通过控制器实时监控访问主体,并根据可信度量算法动态授予访问权限。

所设计的基于零信任的切片安全架构结合切片原有的认证与隔离安全机制,可以利用控制器与网关充当“中间人”角色,有效隔离用户与资源。其中,控制器对用户的访问全过程进行实时监控,实现了“一次安全”到“实时安全”的转变。相比传统强调区域的安全,基于零信任的切片安全强调5G网络环境中的内生安全,旨在保持NS灵活性、可拓展性的同时,增强网络的安全性和可靠性。

零信任网络连接时序如图4所示。

图4 零信任网络连接时序

2.3 基于QoS的可信度量

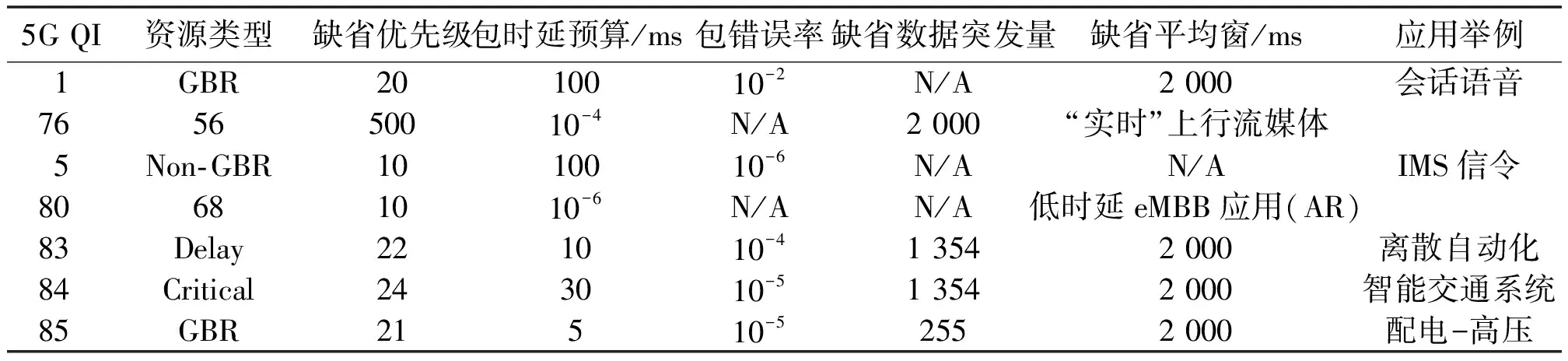

零信任切片安全架构的关键是判定用户行为的可信度量方法。在工业自动化场景下,其主要有运动控制、控制器间通信、过程自动化、移动机器人等用例。不同用例的业务需求各不相同[11]。例如,运动控制需求是传输速率大于1 bit/s、时延小于1 ms、通信服务可靠性99.999 9%~99.999 999%;控制器间通信需求是传速速率5~10 Mbit/s、时延小于10 ms、通信服务可靠性大于99.999 9%。用户在选择接入时,会按照业务需求选择对应的切片类别,即接入不同切片用户的QoS参数也不同。与预设切片参数区间偏离越大,代表用户的信任度越低、权限越小。一些信任度低的用户甚至没有访问权限。5G标准化QoS特征示例如表1所示[12]。

表1 5G标准化QoS特征示例

由于篇幅限制,表1只列举了部分特征描述。其中:5G服务质量标识(QoS identifier,QI)对应不同场景下的QoS属性要求;承载的保证比特率(guaranteed bit rate,GBR)类型表示要预留一定的带宽;互联网协议(internet protocol, IP)地址多媒体子系统(IP multimedia subsystem,IMS)表示在IP基础上构建开放核心网控制架构。

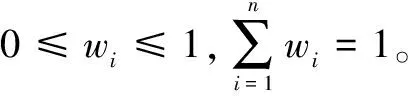

以任意切片为例,对于QoS参数,定义1组向量Q=(Q1,Qx,…,Qi,…,Qn)。其中,Qi为第i个QoS属性偏离程度归一化结果,0≤Qi≤1,1≤i≤n。参考表1中的QoS特征,本文选取可用性(Q1)、可靠性(Q2)和实时性(Q3)这3个指标参与信任计算。

(1)

式中:Vr、V0分别为当前实时监测的传输速率和切片的预置传输速率即期望的传输速率,Mbit/s;K1为灵敏度,根据容许偏差范围设置。

(2)

式中:Dr、Dt分别为接收到的数据包数与发送的总数据包数,byte;Pr、P0分别为当前丢包率与切片预置的丢包率,Pr、P0∈[0,1]。

(3)

式中:Tr、T0分别为当前实时监测得到的时延数据和切片的预期时延,ms;K2为灵敏度。

(4)

控制器根据计算得到信任度划分阈值Δ:大于Δ设为可信,允许访问切片资源;小于Δ设为不可信,拒绝或中断风险会话。

3 仿真与结果分析

3.1 试验设置

本文采用Matlab软件对基于QoS参数的可信度量计算式进行仿真试验。试验假设当前场景下传输速率偏差在10 Mbit/s内、丢包率偏差在0.2内、时延偏差在1.5 ms内为正常用户,超出偏差范围则为恶意用户。试验以t=1为初始时刻,观察20个单位时间内信任度变化,并将信任初始值均设为0。每次用户QoS参数更新代表新一次的通信。信任度动态更新。试验中初始参数设置如表2所示。

表2 初始参数设置

3.2 结果分析

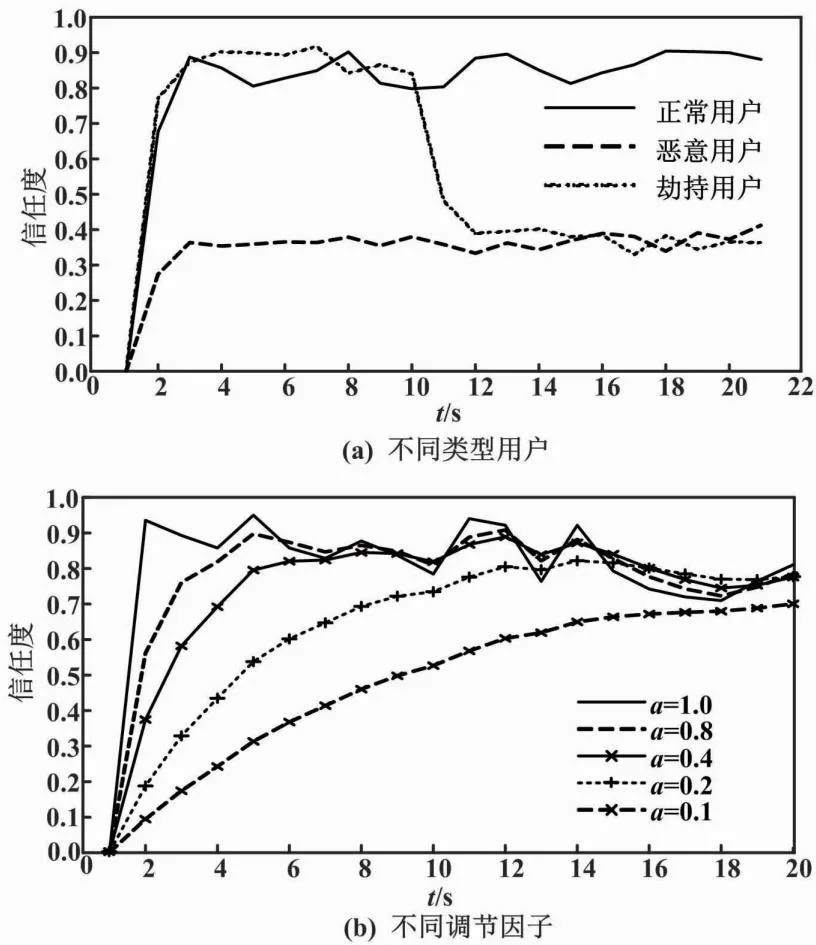

用户的信任度变化曲线如图5所示。

图5 用户的信任度变化曲线

由图5(a)可知:正常用户由于满足当前接入切片类型的QoS值区间,信任度在较高的区间波动;恶意用户偏离接入切片类型的QoS值区间,信任度始终维持在数值较低的区间;被攻击者恶意劫持的正常用户,初始经过身份验证为正常用户,被攻击者控制后行为偏离接入切片类型,信任度在某个时间点骤降。因此,无论是正常用户、恶意用户还是劫持用户,控制器都能够根据实时输出的信任度作出相应的判断。该结果验证了度量算法是实时、有效的。此外,试验允许的误差范围已经给出,不难计算得到阈值:

(5)

图5(a)中,正常用户信任度始终大于阈值,而恶意用户在阈值以下,符合试验设置。由图5(b)可知,调节因子越小,曲线滞后越明显,对历史信任度的参考越多。当α为1时,不考虑历史信任度的实时曲线。虽然实时性强,但未参考历史信任度导致波动较大。α为0.4、0.2、0.1时曲线更为平滑,滞后明显,与实时曲线差距大,实时性不足。零信任更多强调对用户的实时验证,但历史信任度反应用户的历史行为具有一定参考价值。当α为0.8时,曲线既接近实时曲线又能反映历史信任度的考量。因此,α取0.8较为合适。根据推导得到的阈值Δ=0.46。信任初值应该在阈值以下,否则会对未来时间内的信任度产生影响。试验中,信任初值设为0较合理,并且默认不信任任何用户。

现有的可信度量方法是基于信任属性的,因此信任属性的选择直接关系到度量结果的优劣。常见的信任属性包括设备、身份、位置等。但这类信任属性属于固有属性,并不能动态反映接入主体的行为。而基于QoS参数的可信度量算法中,QoS相关参数直接可以从切片网络中获取,是用户通过切片访问业务资源产生的数据。其实时跟踪主体的动态行为。这不易被伪造,因而能够满足零信任对于可信度量方法实时性与准确性的要求。这是其他信任属性难以达到的效果。

4 结论

本文针对5G NS的安全问题,分析现有认证与隔离技术存在的天然缺陷,提出了一种基于零信任的切片安全架构。该架构由传统“一次认证,长期信任”过渡为“永不信任,持续验证”,可以作为现有安全技术的补充,从而提高切片内生安全性。

用户与切片通信过程中,一旦发现异常,控制器会通过网关及时切断风险会话,能够有效保护切片认证访问过程的安全。为了实现对用户信任的实时度量,本文引入了基于QoS参数的可信度量方法,并通过仿真试验验证了该方法在度量过程中的有效性。这为实现细粒度的访问控制决策奠定了基础。虽然基于零信任的切片安全架构能够有效增强网络内生安全性,但零信任控制器本身也有可能遭到恶意攻击。因此,如何保证零信任控制器始终安全将是零信任未来的研究方向之一。