基于区块链技术的网络用户隐私信息安全防护研究

2024-02-03刘斯远王博琼

刘斯远,王博琼

(1 江西省委信息保障中心 江西 南昌 330036)

(2 江西省信息中心 江西 南昌 330036)

0 引言

部分区域和企业为确保网络环境的安全,提升网络的应用效率,会各自建立门户网站,将其与共享互联网进行关联,以此来提高数据的处理速度和效率,一定程度上也方便公众随时随地获取自身需要的信息资源。 但是这种形式也会给用户自身的信息安全埋下隐患。 为了减少这一问题造成的危害,相关人员设计了单向的网络用户隐私信息安全防护结构,如毛明扬等[1]设计了传统云计算网络用户隐私信息安全防护方法,李婕[2]设计了传统大数据网络用户隐私信息安全防护方法[3]。 此方法虽然可以完成预期的信息安全防护目标及任务,但是在实践的过程中缺乏针对性与稳定性,再加上网络的管控较容易受到外部环境及特定因素的影响,导致最终获取的信息防护效果难以达到预期的标准,形成不可控的防护问题。 为此提出对基于区块链技术的网络用户隐私信息安全防护方法的设计以及验证研究[4]。

1 设计网络用户隐私信息安全区块链防护方法

1.1 防护问题描述

结合当前的防护需求,进行基础问题的描述。 初始的公有链网络中,一旦用户信息受到攻击,便会自动启动防护程序,切断信息的传输信道,避免信息丢失或者受到攻击[5]。

假设一个防护的数据集,每一个用户的信息对应一个区块链。 区块链各自进行关联,形成一个完整的信息数据库。 在可控的范围之内设置防护的基础节点,主要用于日常防护数据以及信息的采集。 设定信息防护的目标,相当于对应的防护问题,在可控的程序之中写入可能出现的攻击程序。 当然,这部分需要注意的是,攻击程序自身一般是存在变化性的,因此,构建的捕捉程序需要具备一定的灵活度,以降低攻击程序对网络运行以及用户信息的损坏概率,更好地维护用户的信息安全以及良好的网络运行环境。

1.2 攻击标定及防护节点部署

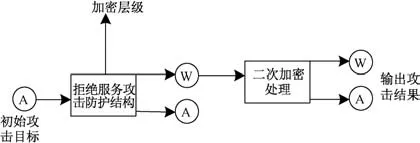

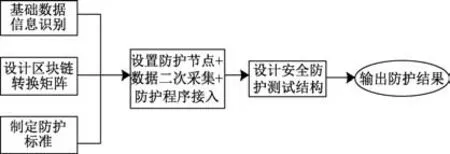

通过提高防护加密层级以及标准的形式强化信息的防护效果,具体如图1 所示。

图1 拒绝服务攻击防护加密层级设置图示

根据图1,完成对拒绝服务攻击防护加密层级的设置。 接下来,结合区块链技术,触发每一个区块的防护功能,强化当前的防护效果,同时对发生异常的位置作出对应的标定处理。 以此为基础,进行防护节点的部署。 一般来说,防护节点的设定均是独立的,但是此次在区块链技术的辅助和支持下,可以将区块链与防护节点进行连接,进一步扩大当前的防护范围,提升防护灵敏度。 通过交叉防护的节点布设方式,提升加密等级,可以在一定程度上缓解双花攻击以及拒绝服务攻击出现的频次。

1.3 建立多层级交叉信息安全防护矩阵

传统的网络用户安全防护矩阵多为单向的,虽然可以实现预期的防护目标,但是效率较低,防护的质量不高,对用户的网络应用造成了消极影响。 所以,此次结合区块链技术,建立多层级的交叉信息安全防护矩阵。 首先,需要在矩阵设计一个反攻击的异常信号捕捉程序。 其次,结合区块链程序,形成完整的信息安全防护结构。 此时,计算出异常入侵信号捕捉耗时,具体如公式(1)所示。

式(1)中:P表示异常入侵信号捕捉耗时,表示防护覆盖范围,ξ表示防护单元值,y表示响应频次,ρ表示定向信息转换比,a表示攻击识别差值。 将得出的异常入侵信号捕捉耗时设定为基础的防护基准值,以此为基础,对捕捉的信号进行解析和研究,设定多个安全防护目标以及交叉防护标准,导入矩阵中,强化矩阵的安全防护能力,同时还可以标定出异常信号的运行轨迹,为后续防护结构的升级奠定基础。

1.4 构建区块链网络用户隐私信息防护模型

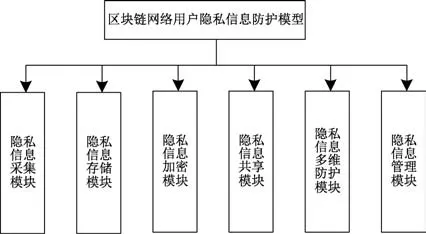

完成对多层级交叉信息安全防护矩阵的构建后,综合区块链技术,构建网络用户隐私信息防护模型。 可以结合网络用户的隐私信息防护需求,设计多个防护性的处理模块,分别为隐私信息采集模块、隐私信息存储模块、隐私信息加密模块、隐私信息共享模块、隐私信息多维防护模块以及隐私信息管理模块几部分。 具体的防护执行结构如图2 所示。

图2 区块链网络用户隐私信息防护模型模块结构

根据图2,完成对网络用户隐私信息防护模型模块结构的设计与实践应用分析。 然后,利用区块链技术,将各个环节的模块搭接关联,形成一个完整的信息防护模型结构,将所属设定的信息防护目标、标准、多层级矩阵导入模型的内部,进一步强化模型的应用防护能力。 此外,区块链的作用不仅是关联模块,在对网络用户的隐私信息进行防护的过程中,还可以建立溯源关系,形成二次防护加密程序。 一旦出现异常,在捕捉到异常信号的同时,也会对信息作出实时保护,降低信息的丢失或者损坏概率,提升模型的应用效率及安全防护质量。

1.5 区块链加密+IPFS 私有网络部署实现信息安全防护

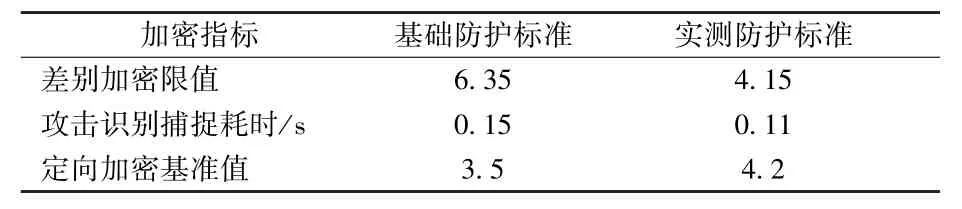

区块链加密一般是密钥加密,防护的效果是有限的,但是IPFS 私有网络部署却是范围性、覆盖性的加密,可以有效弥补区块链加密的缺点,形成更加完整、更高等级的加密防护结构。 设置基础的加密条件及参数,如表1所示。

表1 区块链加密+IPFS 私有网络部署防护指标设置

结合表1,完成对区块链加密+IPFS 私有网络部署防护指标的设置,将模型接入IPFS 私有网络之中,导入各个环节的信息防护目标,输出最终的防护结果。

2 实验

本次主要是对基于区块链技术的网络用户隐私信息安全防护的实际应用效果进行分析与验证研究。 考虑到最终测试结果的真实性与可靠性,采用对比的方式展开分析,设定传统云计算网络用户隐私信息安全防护测试组,传统大数据网络用户隐私信息安全防护测试组以及此次所设计的区块链网络用户隐私信息安全防护测试组。 根据当前的测试需求及标准的变化,对最终得出的测试结果比照研究,结合区块链技术,进行初始测试环境的搭建。

2.1 实验准备

结合区块链技术,对网络用户隐私信息安全防护的实际测试环境进行搭建。 为确保测试环境的稳定,所设计测试的平台采用Java、Go、JavaScript、HTML、CSS、Solidity 等作为开发语言,使用Node.js、Vue、Truffle 框架作为实际的应用支撑,选定G 企业的应用网络平台为测试的主要目标对象,将其接入公共互联网之中,扩大实际的防护测试范围。 选用Ubuntu 18.04 操作系统,搭接AMD Ryzen 7 4800H 处理器(搭载Radeon Graphics 集成显卡,主频2.9 GHz,内存16 GB)。 完成基础性的设置后,进行隐私防护节点的设定。

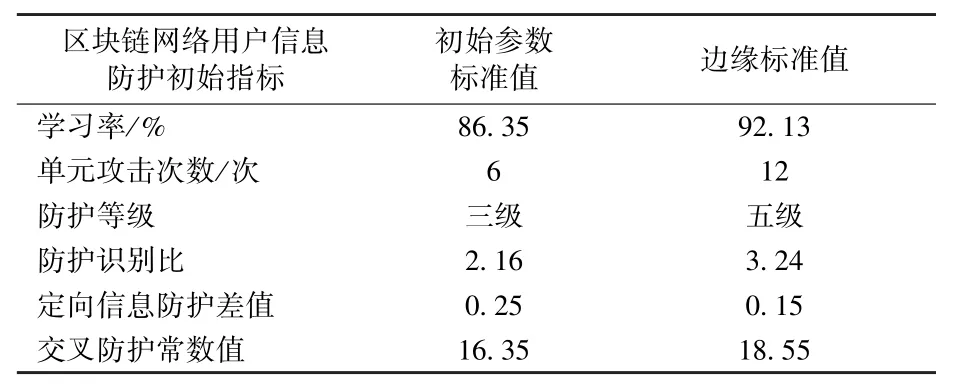

当前该企业的节点为独立节点,虽然可以采集信息,但是效率较低,针对性不高。 此次采用多层级的节点设定方式,在扩大安全防护范围的同时,还可以加快数据信息的采集速度。 将所设置的节点搭接,形成覆盖式的防护环境。 接下来,选定G 企业中的300 名用户作为测试的主要对象,将其划分为5 个小组,人数分别为20 人、40 人、60人、80 人和100 人。 结合区块链技术,进行初始测试环境及内容的设置,具体如表2 所示。

表2 区块链网络用户信息防护初始指标及内容设置

根据表2,完成区块链网络用户信息防护初始指标及内容的设置和分析。 设置基础的虚拟攻击测试指令,共6条指令。 每一个指令的攻击范围以及覆盖时间均是不同的。 导入测试系统中后,再进行具体的测试研究。

2.2 实验过程及结果分析

在上述搭建的测试环境中,结合区块链技术,对网络用户隐私信息安全防护效果进行测定以及验证分析。 首先,结合当前的网络用户隐私防护需求,设计一个定向的区块链防护矩阵,并将测试的网络用户信息导入矩阵中。其次,需要注意的是,为保证测试的稳定性和真实性,采用统一的格式以及标准,将网络用户的信息转化为数据包,便于后续防护框架的搭建。 最后,进行矩阵边缘异常识别精度比计算,具体如公式(2)所示。

式(2)中:D表示矩阵边缘异常识别精度比,φ表示覆盖防护范围,表示单元值,u表示矩阵识别次数,κ表示边缘定向比,m表示转换差值。 将计算得出的矩阵边缘异常识别精度比设定为矩阵的限制条件,再设计具体的网络用户隐私信息区块链安全防护结构,具体如图3所示。

图3 网络用户隐私信息区块链安全防护结构

根据图3,完成对网络用户隐私信息区块链安全防护结构的设计,再利用区块链矩阵对每一个网络用户的信息进行采集和存储,区块链之间互相关联,形成循环性的测试程序。 将设置的攻击指令导入模型中,按照预设顺序对选定的网络用户进行初始攻击。 此时,测定区块链对异常攻击的召回率,具体如公式(3)所示。

式(3)中:F表示异常召回率,β表示精准度,n表示堆叠度,表示单元整合值,q表示识别次数,e表示差值,l表示攻击速率。 在识别异常后,区块链会立即对内部存储的用户信息作出安全加密,降低数据的损失程度。结合当前的测试需求,对测试的五组用户的安全防护响应时间进行计算,具体如公式(4)所示。

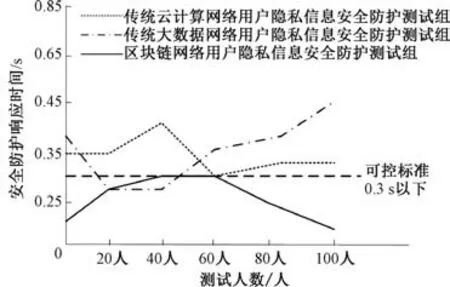

式(4)中:J表示安全防护响应时间,κ表示误报率,א表示收敛值,η表示异常标记耗时,ν表示防护覆盖范围,g表示重复防护差值。 结合当前的测试需求,对最终得出的测试结果比照研究,进行具体的测试分析,具体如图4 所示。

图4 测试结果对比分析

根据图4,完成对测试结果的分析与研究:对比于传统云计算网络用户隐私信息安全防护测试组,传统大数据网络用户隐私信息安全防护测试组,此次所设计的区块链网络用户隐私信息安全防护测试组最终得出网络用户安全防护响应时间被较好地控制在0.3 s 以下。 说明在区块链技术的辅助和支持下,当前的防护效率更高,针对性更强,防护的范围得到进一步延伸,具有实际的应用价值。

3 结语

综上所述,本文对基于区块链技术的网络用户隐私信息安全防护的设计与分析研究,与初始的网络信息安全防护结构相比对。 此次结合区块链技术,所构建的防护目标以及层级更加灵活、多变,针对性也更强。 区块链可以结合当前的用户信息处理需求,建立一个完整的处理矩阵,针对不同的场景实现信息的存储和加密。 此外,还可以综合节点的组网处理形式,逐步解决用户隐私数据处理过程中存在的攻击问题,避免引入额外的服务攻击,形成良好的网络服务应用环境,在统一框架下,逐步强化当前的安全防护性能,提升网络的安全性与稳定性,推动网络信息安全防护技术迈上一个新的发展台阶。