基于OODA环的作战体系网络重要节点识别方法

2024-01-18方艳红

杨 倩,方艳红,锁 斌

(西南科技大学信息工程学院,四川 绵阳 621000)

0 引言

随着信息技术在军事领域中的深入应用,战争模式已经由“平台中心战”快速转变为双方作战体系之间的对抗。有效识别出作战体系中的重要节点,一方面从攻的视角可以快速有效地打击敌方要害,另一方面从防守的视角可以识别出己方体系薄弱部分,加强防护,为体系防御及结构优化提供指导[1]。

基于复杂网络建模思想,将作战实体与实体之间的关联关系分别映射为节点和边,并根据其功能特征分析建模是当前作战体系建模主要方法之一[2-3]。相应地,识别作战体系中的重要装备实体就可以看作识别对应网络中的重要节点,显然这已成为研究的主要趋势[4-5]。目前,识别作战体系网络中重要节点的研究成果可大致分为三大类:一类是从网络结构特征出发,主要是从节点度[6]、介数[7]、PageRank[8]等显著性指标进行评估;另一类是从破坏性角度分析,通过移除节点后对网络整体的影响程度分析节点重要性,例如节点删除法[9]和节点收缩法[10]等;此外还有一类是运用构建的基于功能链[11]、OODA环[12]等指标度量作战体系节点重要性。

总体而言,基于复杂网络的作战体系重要节点识别方法目前还处于初始阶段,从现有研究成果来看,上述三类方法皆有不足之处:第一类方法是依据复杂网络的通用指标,其难以反映作战体系不同类型节点功能及其关联关系的异质特征;第二类方法计算复杂程度高,并不适用于大型网络,且评价指标单一;第三类方法充分考虑作战过程以及节点功能异质特性,具有一定的参考意义,但忽视了作战体系之间的对抗性凸显了敌方体系的威胁影响,导致不同敌方目标的重要程度不一的问题,存在一定缺陷。因此,为准确识别作战体系网络中的重要节点,必须充分考虑节点作战体系的整体影响,分析节点失效的关联关系,敌方目标重要性等实际作战要素的影响。

针对现有研究成果的不足,结合作战体系的特点,综合考虑各种因素影响,提出了以OODA环为核心的重要节点识别方法。

1 作战体系网络模型构建

1.1 节点建模

合理构建作战体系网络模型是准确识别体系重要节点的基础,在由敌我双方作战实体所构成的体系中,将各类作战实体及其之间的交互关系一一抽象为网络中的节点和边,结合OODA环循环理论以及国内外的相关研究[13-15]将节点分为四大类:

1) 侦察类节点(Sensor,S类节点)主要作战任务是探测监视进而获取敌方信息,然后将情报信息传递给其他节点;

2) 指控类节点(Decision,D类节点)主要作战任务是对情报信息进行处理,向其他节点实施命令;

3) 打击类节点(Act,A类节点)主要作战任务是对敌方目标节点实施打击或干扰;

4) 目标类节点(Target,T类节点),以红方视角出发,蓝方所有节点都可以视为目标节点。

1.2 边建模

为了深入理解战争的本质,文献[16]提出一种现代战略决策理论描述和分析体系内部作战活动,即OODA环。OODA环可以将作战过程抽象为由侦察节点探测到目标节点,将其情报信息上报至指控节点,指控节点对信息进行处理分析,进而指挥打击节点实施打击或干扰行为。因此将OODA作战环定义为:在面向特定作战任务时,作战体系中的侦察、指控、打击节点与敌方目标节点构成的代表作战行为关系的闭合环路,各类节点之间的有向边是节点之间作战关系的抽象。OODA作战环如图1所示,其中图1(a)为典型OODA作战环,图1(b)为广义OODA作战环。

图1 OODA作战环Fig.1 OODA operational ring

不难看出,随着OODA作战环的数量增多,作战体系的抗毁性越强,面对不同目标节点的打击手段,在战场中更能展示敌我优势。

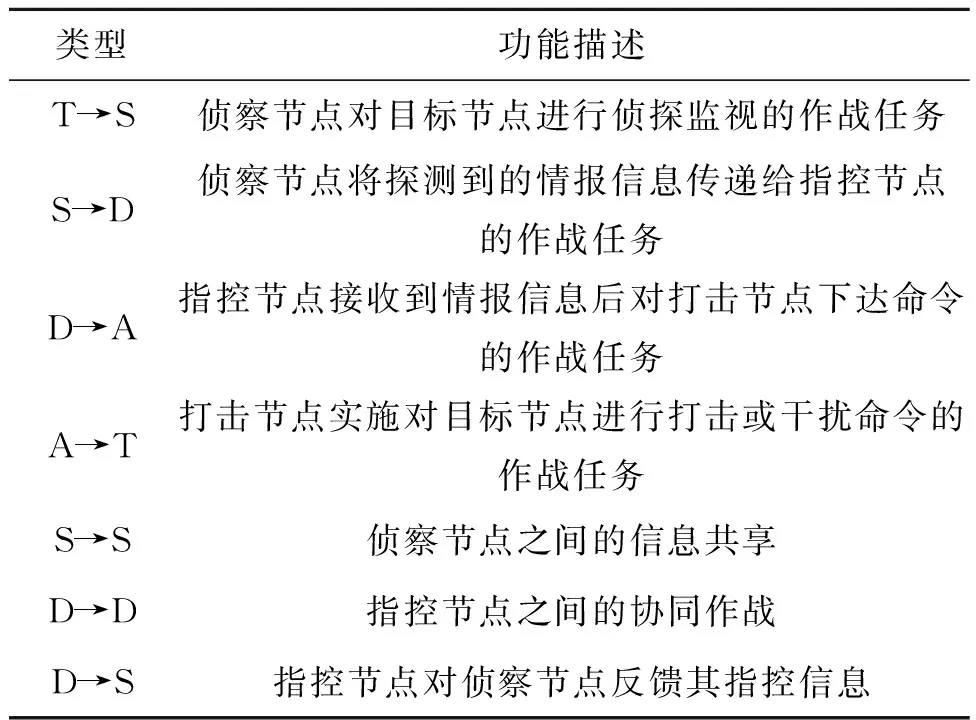

理论上,四类节点存在16条不同类型的有向边,但根据作战的实际情况分析,仅存在7条不同类型的有向边[17],如表1所示。

表1 作战体系网络中边的类型Tab.1 Types of edges in the combat system network

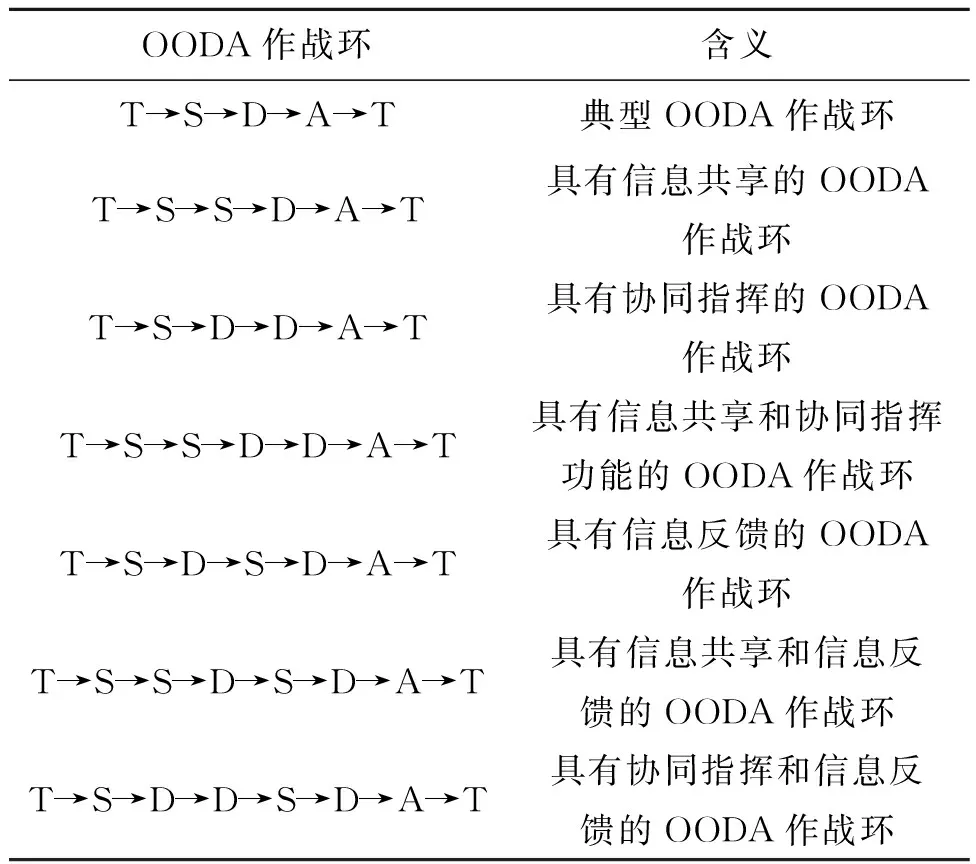

考虑到作战环路越长,作战效能越低的情况,因此本文主要考虑7种类型的OODA作战环,如表2所示。

表2 7种类型的OODA作战环Tab.2 7 types of OODA-loop

2 基于OODA环的重要节点识别

2.1 OODA作战环搜索算法

为定量分析各个节点对OODA作战环的影响程度,需利用子图同构匹配思想搜索网络中的OODA作战环。子图同构是一种用于在给定模式图和目标图的前提下,从目标图中搜索与模式图结构一致的子图的方法。而基于作战体系网络的OODA环搜索方法属于典型的子图同构问题,常用的方法包括Ullmann[18],Nauty[19],VF系列算法[20-21]。

本文使用VF3算法搜索网络中的OODA作战环主要原因在于,该算法可以根据不同属性进行分类匹配,从而节省搜索时间和空间,更加适用于作战体系网络。本文将7种类型的OODA环视为模式图G1,作战体系网络视为目标图G2,依据作战体系特点,设计成适用于作战体系的VF3算法,以实现OODA作战环的搜索。具体实现步骤如下:

1) 首先对G1和G2进行预处理,提取节点和边的类型信息,并将其转换为有向图表示;

2) 初始化VF3算法的数据结构,包括状态向量、搜索树和前缀节点等信息;

3) 考虑到OODA作战环是一种多元组结构,因此可以从G1中选取匹配概率较高的节点作为初始节点,尝试与G2中的所有节点进行匹配;

4) 将每个匹配成功的初始节点,根据其出入边信息扩展匹配;

5) 在匹配过程中,根据约束条件判断是否可以匹配,例如节点类型约束、边类型约束等;

6) 若无法匹配该节点,则进行回溯,重新寻找匹配节点;

7) 重复步骤3)~6),直到所有节点匹配完成,输出结果。

2.2 重要节点识别方法

根据2.1节中的步骤,在完成作战体系网络中包括所有目标节点的OODA作战环搜索后,从OODA作战环的数量和权重两方面,采用节点删除思想提出用于度量节点的重要程度指标ROLC(v),即

(1)

式(1)中,OLC(G)表示移除节点v前OODA作战环的综合作战能力,OLC(G-v)表示移除节点v后网络中剩余的综合作战能力。

(2)

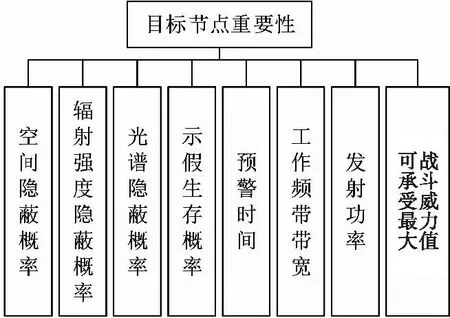

目标节点权重可用熵权TOPSIS计算获得。熵权TOPSIS算法在复杂网络领域应用相当广泛[22-24],评价同类节点比较适用,因此本文利用熵权TOPSIS来评估目标节点重要性。该方法主要分为两个步骤,首先要确定节点的指标权重,然后结合指标权重进行节点重要度排序。在此之前,需要构建影响目标节点的战技指标体系,本文结合对目标节点的建模分析构建的指标体系如图2所示。

图2 目标节点指标体系图Fig.2 Index system diagram of the target node

考虑到在作战体系网络中,删除某个节点可能导致其他节点失效,因此为弥补节点删除的不足,本文利用网络级联失效方法来实现节点重要性的全面评估。根据网络中节点属性及关联关系,主要对侦察节点、指控节点、打击节点三类节点的失效条件进行详细分析。

1) 侦察节点失效模型

侦察节点失效形式主要是因为失去上级指控节点的指挥控制,进而无法进行作战活动,其失效模型可表示为

∀i∈D,xij=0,

(3)

式(3)中,xij表示网络的邻接矩阵,若xij=1表示存在一条由节点i指向节点j的连边,反之亦然。

2) 指控节点失效模型

在上级指控节点失效的情况下,指控节点依然可以进行指挥,做出决策,控制其下辖节点进行相关的作战活动。但在建模过程可知,若指挥节点失去侦察节点的情报信息支撑,将无法指挥作战,下达命令,从而丧失指控能力,其失效模型可表示为

∀i∈S,xij=0。

(4)

3) 打击节点失效模型

从建模过程分析可知,打击节点失效形式有两种:一种因失去侦察节点的情报信息支持而失效。另一种因失去上级指控节点的指挥控制而失效,其失效模型可表示为

∀i∈S,xij=0或∀i∈D,xij=0。

(5)

2.3 识别方法流程

综合前文所述,基于OODA环的作战体系网络重要节点识别方法的具体步骤如下:

1) 首先构建作战体系网络模型,生成初始网络邻接矩阵X;

2) 根据OODA作战环搜索算法,挖掘出网络中的所有的OODA作战环;

3) 计算OODA环的作战能力;

4) 遍历待评估节点集,从网络中删除节点v以及相对应的边;

5) 根据级联失效方法移除因节点v失效而失效的节点以及相对应的连边,更新网络;

6) 通过以上步骤判断OODA作战环中是否存在失效节点,若存在,则将OODA作战环也视为失效;

7) 根据式(1)计算各节点的重要度。

3 实例分析

为验证本文方法的有效性和合理性,同时进一步说明本文方法的实施细节,以红蓝双方体系对抗为背景作案例分析,从红方视角出发,蓝方派出5架各型战机对红方实施袭击,红方随之派出19件各类装备拦截蓝方突击编队。针对该此拦截任务,对红方作战体系中的重要装备进行识别。

3.1 模型构建

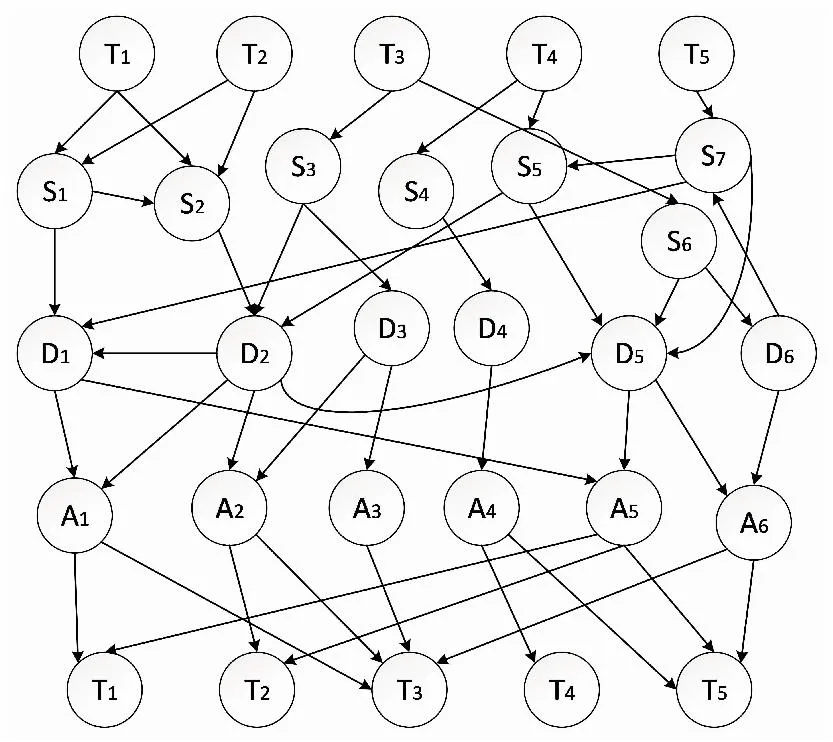

根据各类装备实体的作战功能及其之间的关联关系,将其通过复杂网络模型映射为如图3所示的网络模型。其中,T1-T5为蓝方目标节点,S1-S7表示红方侦察节点,D1-D6表示红方指控节点,A1-A6表示红方打击节点。

图3 红方拦截体系网络图Fig.3 Network diagram of the red square interception system

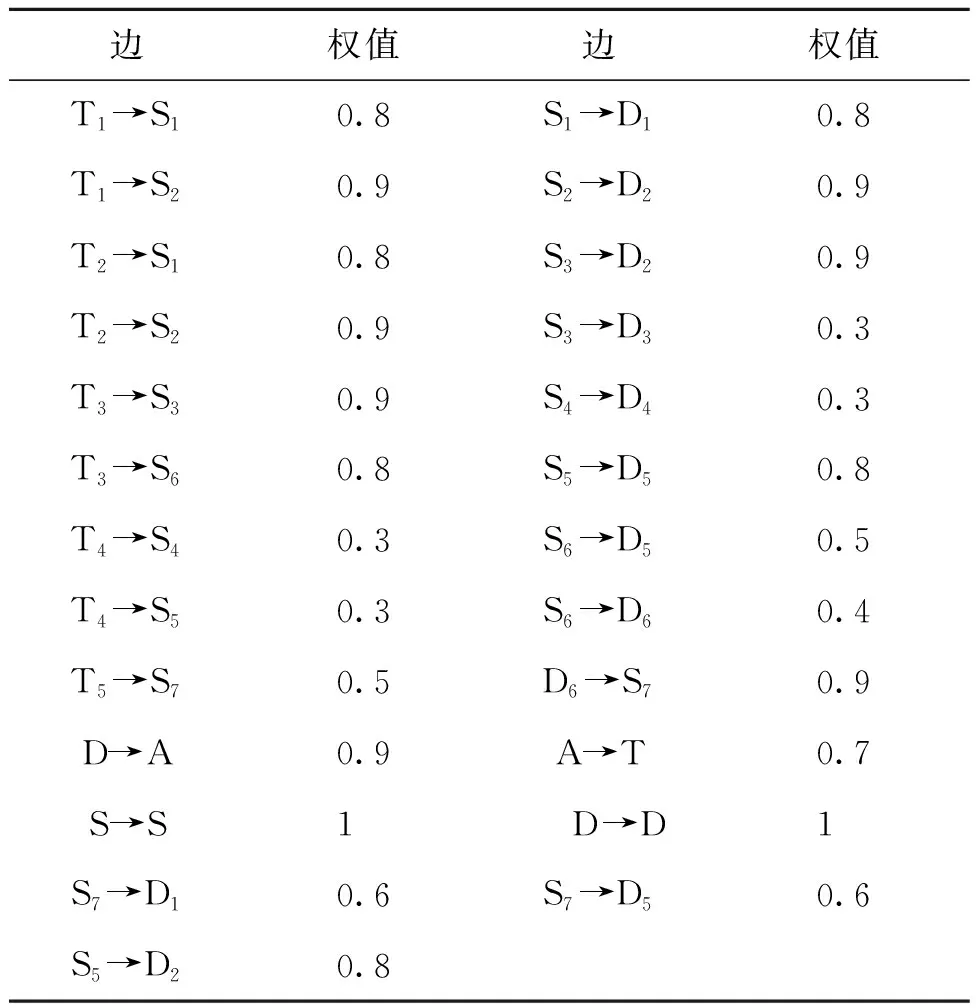

接下来根据专家经验为边赋予权值,如表3所示。

表3 边权值Tab.3 The weights of edges

表3中,D→A表示这类型的所有节点边权值均为0.9,A→T,S→S,D→D同理。

3.2 重要节点识别

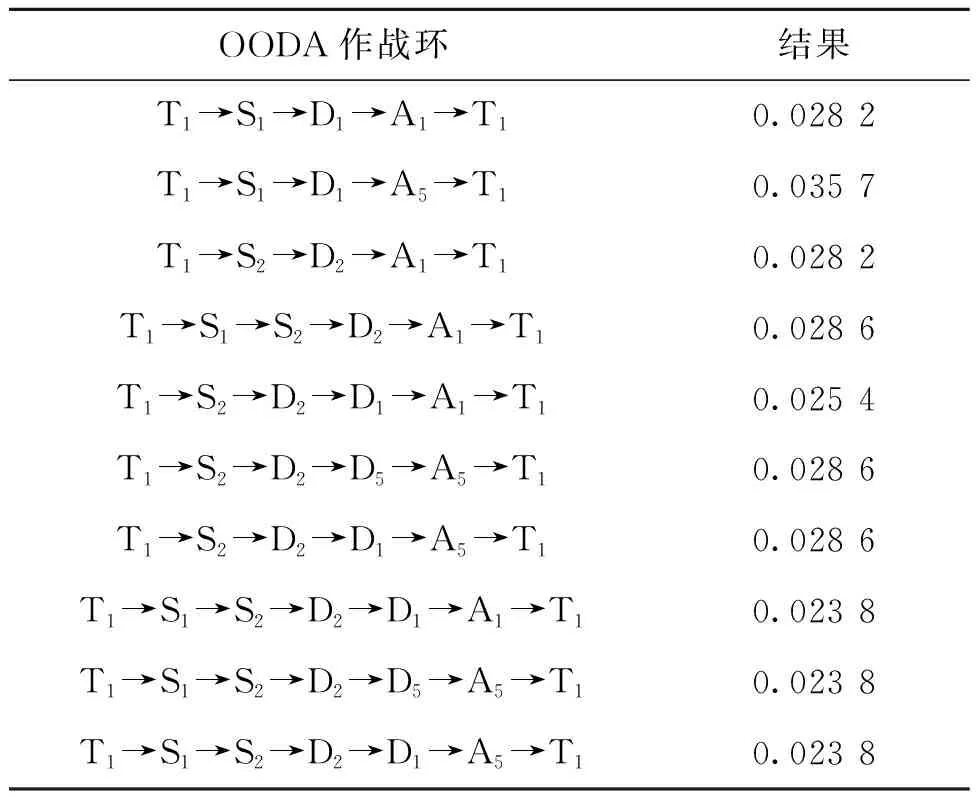

首先,利用2.1节搜索算法对网络中的OODA作战环进行搜索,总共搜索到36条OODA作战环,由于篇幅有限,仅展示关于目标节点T1的搜索结果,所得结果如表4所示。

表4 包含T1的所有OODA作战环Tab.4 All OODA operational rings containing T1

在搜索到的OODA作战环基础上,求各个OODA环的作战能力。关于T1的OODA环综合作战能力如表5所示。在此,首先确定OODA作战环的权重,根据图2构建的指标体系以及目标节点模型的相关数据,量纲归一后得到初始评价矩阵CT。

表5 OODA作战环综合作战能力Tab.5 OODA combat ring integrated combat capability

基于熵权TOPSIS法,可得目标节点重要性:wTi=[ 0.28 0.28 0.28 0.03 0.13]。

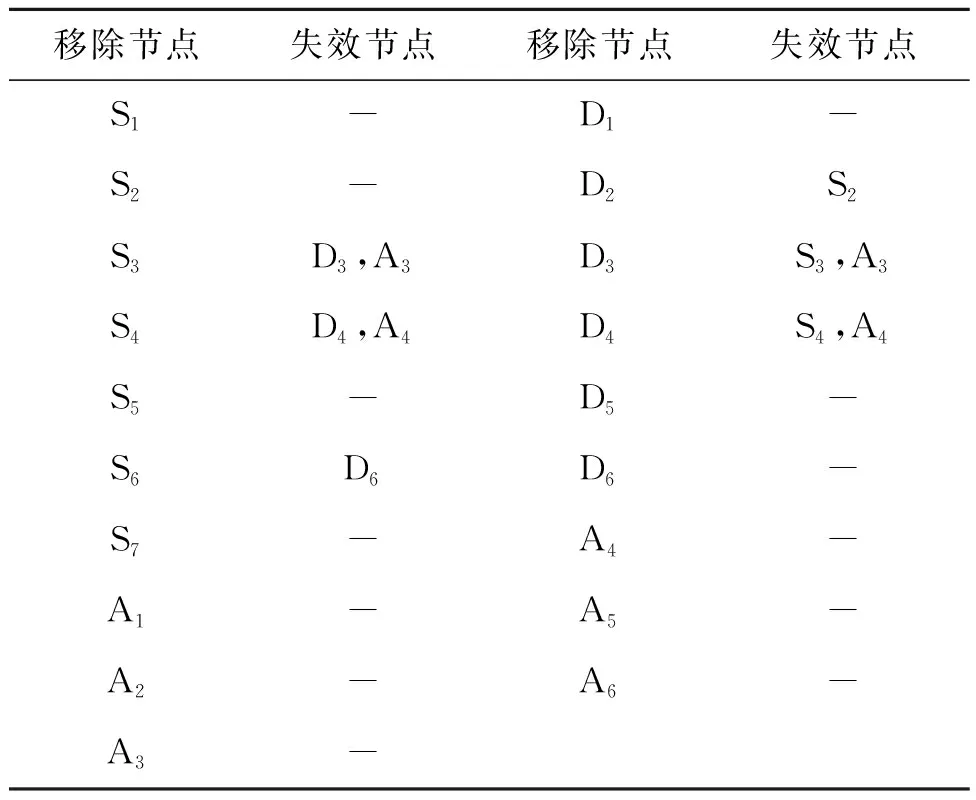

根据网络级联失效方法删除节点以及失效节点,结果如表6所示。

表6 节点失效级联反应结果Tab.6 Results of the node failure cascade

用S1和D2举例说明,从表6中可以看出,虽然移除节点S1后其他节点并未失效,但经过S1的10条OODA作战环全部失效,其作战能力均为0。移除节点D2后,节点S2失效,因此有6条OODA作战环综合作战能力为0。

根据式(1)对比删除节点网络前后的OODA作战环综合作战能力,进而可以度量该节点的重要性,识别结果如表7所示。

表7 识别结果Tab.7 Identify the results

3.3 不同识别方法对比分析

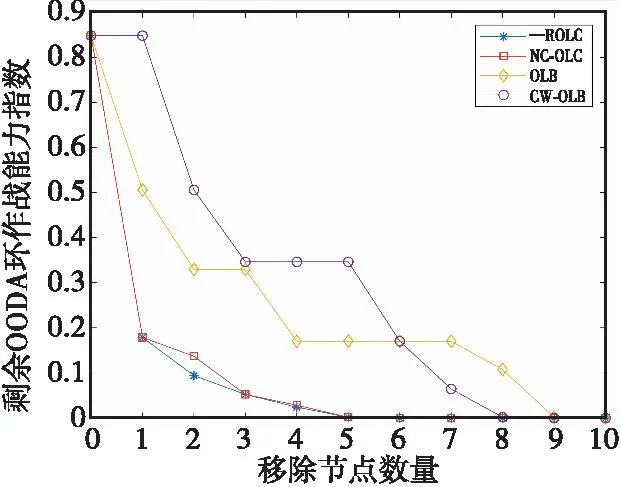

基于构建好的作战体系网络模型,使用OODA环数量(OLB)、带权OODA环数量(CW-OLB)、未考虑级联失效的本文算法(NC-OLC)等多种重要节点识别方法与本文算法(ROLC)进行对比,依据文献[25]的思想,利用OODA作战环剩余作战能力指数作为评估指标对比分析。具体来说,依次移除不同重要节点识别方法,直至OODA作战环剩余能力指数为0。最终的对比结果如图4所示。

图4 识别结果对比图Fig.4 Compatison of identification results

从图4中不难看出,通过不断移除本文所提方法识别的重要节点,随着节点移除数量的增加,网络中的OODA环剩余作战能力指数都在逐渐降低,其中NC-OLC和本文方法移除节点后下降速度最快、最为有效。尤其是本文算法表现出识别效果最好,这也验证了本文方法考虑网络级联失效的有效性。而OLB和CW-OLB方法移除节点后作战能力指数下降较慢,在本文中OLB方法是指作战体系网络中的OODA作战环的数量,根据节点参与的OODA作战环的数量越多,表明这个节点越重要。很显然,该方法只考虑节点参与的作战环的数量,而未综合反映边权值、目标重要性以及节点失效,导致识别结果不可靠。从整体上也可以看出,通过移除CW-OLB方法识别的重要节点中的作战能力指数下降要比OLB方法快的。

综上所述,本文所提方法能够合理有效地反映节点功能异质性、边权、敌方目标重要性的影响以及节点失效等异质作战要素的影响。

4 结论

针对当前研究的不足以及体系网络中节点异质性、交互关系复杂的特征,本文提出基于OODA环的作战体系网络重要节点识别方法,为识别体系中的重要装备实体提供了新的思路。该方法首先基于子图同构匹配思想,提出基于VF3算法的OODA作战环搜索算法;考虑到目标节点重要性的影响,利用熵权TOPSIS为OODA作战环赋权;然后引入网络级联失效法实现重要节点的识别。与现有方法进行分析比较,结果表明本文方法具有合理性和有效性。