基于属性加密的叛逆者追踪技术研究综述

2024-01-02朱江文杨春艳谢绒娜

李 莉,朱江文,杨春艳,谢绒娜

(1.北京电子科技学院 电子与通信工程系,北京 100070;2.西安电子科技大学 计算机科学与技术学院,陕西 西安 710071;3.北京电子科技学院 密码科学与技术系,北京 100070)

0 引言

随着网络和通信技术的快速发展,数据的重要性越来越凸显,但与此同时,数据的安全性和保密性问题也日益突出。例如,基于互联网的在线云服务提供了巨大的存储空间和计算资源,用户和企业都倾向于将数据存储在云服务器中。一旦数据所有者将数据上传到云服务器与其他用户进行分享,数据的存储和管理则完全由云提供商控制。由于云提供商是不完全可信的,为了保证数据安全,数据所有者将数据上传到云服务器之前,通常使用某种加密算法对数据进行加密,再与某个用户或一类用户进行共享。

自Sahai 等[1]于2006 年提出属性基加密(attributebased encrypted,ABE)的概念后,密钥策略ABE(key-policy ABE,KP-ABE)[2]和密文策略ABE(ciphertext-policy ABE,CP-ABE)[3]相继被提出,并在数据共享系统中广泛用于提供加密数据的细粒度访问控制。但在实际应用中,由于ABE 系统中的属性是由多个用户共享,若存在无意或故意泄露自己密钥的用户,则会导致文件在非授权用户中的访问,造成安全隐患,这里将无意或故意泄露自己密钥的用户定义为恶意用户或叛逆者。如何追踪到此类用户从而避免或降低安全风险是值得研究的问题。2008 年,Hinder 等[4]提出基于令牌的属性基加密方案,在密钥生成阶段引入用户身份,防止非法密钥克隆。但需要一个可信的第三方,为每次解密提供相应的交互服务。2011 年,Lewko 等[5]第一次提出无界ABE 的概念,即公共参数大小固定,不受全局属性集合限制,由于相关权限是用一系列属性加以描述,一旦叛逆者非法泄露其权限,就很难抓住叛逆者。威瑞森发布的2021 年数据泄露调查报告显示,85%的数据泄露涉及人的因素[6]。因此,发现并找到叛逆者,以及如何实现一个高效、可靠的叛逆者追踪技术尤为重要[7]。

1 基本概念与模型

2000 年,Chor 等[8]首次提出叛逆者追踪技术的概念。图1 显示了叛逆者追踪技术中加密数据的一般结构和单个块的处理流程。加密数据包含使能数据块和密文数据块两部分,其中使能数据块是对解密密钥的封装,密文数据块是对明文的封装。这样,用户首先利用自己的个人密钥处理使能数据块以获得解密密钥,然后通过解密密钥解密密文数据块获得明文。由于每个用户持有的个人密钥都不同,当获得盗版解密器时,可以通过输入输出间的关系分析出盗版解密器中包含的解密密钥,从而追踪到叛逆者。之后,各种叛逆者追踪方案相继被提出。

Fig.1 Data structure and processing flow in traitor tracking technology图1 叛逆者追踪技术中的数据结构与处理流程

在传统的公钥密码体制中,用户的公钥和私钥是一一对应。如果系统用户将其私钥泄露或售卖给其他用户,则可通过与证书相关的公钥轻松地追踪到该用户[9]。但在属性基加密的叛逆者追踪方案中,由于系统中的属性个数远小于用户个数,存在不同用户具有相同的属性,导致用户间可能存在相同的解密密钥,从而使得判定谁是真正的叛逆者非常困难[10]。

假设有一个文件只有密码学领域的用户才能访问,Alice 是密码学教授,Bob 是密码学副教授,他们都可以基于属性集合构造一个属性密钥。但目前,这个文件被其它领域的用户访问,由于Alice 和Bob 都拥有解密权限,因此无法确定谁泄露了解密密钥。针对该问题,提出基于属性基加密的叛逆者追踪方案,通过基于黑盒正向推导或白盒直接定位的方式追踪到叛逆者。当获得一个盗版解密器时,可以根据能否打开盗版解密器分为非黑盒追踪(白盒追踪)和黑盒追踪[11]。白盒追踪可以打开解密器并获取其中的解密密钥信息,再利用获取的解密密钥作为输入,从而追踪到叛逆者。如果获取的解密密钥不完整,则会导致追踪失败。白盒追踪是一种轻量级和高效的跟踪方法[12]。黑盒追踪无法打开解密器,是以嵌入密钥与解密算法的盗版解密器为输入,在追踪时需要用户身份和大量的双线性映射计算。

基于属性加密的叛逆者追踪方案(以CP-ABE 为例)主要包含Setup、KeyGen、Encrypt、Decrypt和Trace5 个算法。①Setup:系统初始化算法以安全参数为输入,输出系统的主密钥和公共参数;②KeyGen:密钥生成算法以主密钥、公共参数和用户的属性集为输入,输出用户的解密密钥;③Encrypt:加密算法以公共参数、访问策略、明文为输入,输出密文;④Decrypt:解密算法以用户的解密密钥、密文和公共参数为输入,若用户的解密密钥的属性集合满足密文中的访问策略,则输出明文,否则解密失败;⑤Trace:追踪算法以盗版解密器为输入,输出盗版解密器中所属用户的ID。

2 两类主流追踪技术

2.1 白盒追踪

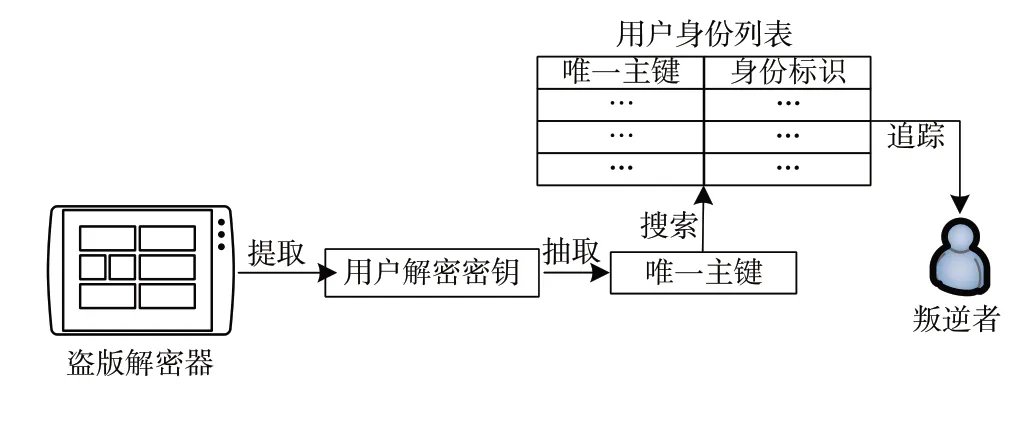

白盒追踪的对象为被泄露的密钥,根据被泄露的已知密钥追踪到叛逆者。但这种追踪方案存在一定局限性,需要解密密钥和解密算法都公开,且解密密钥必须满足某种特定的格式,才能追踪到叛逆者。目前,属性基加密中的白盒追踪方案主要有构造用户身份列表[13-14]和对用户的解密密钥与身份进行绑定[15-16]两种。

2.1.1 构造用户身份列表的叛逆者追踪方案

构造用户身份列表的叛逆者追踪流程如图2 所示,其过程为:在Setup阶段,生成一个身份列表;在KeyGen阶段,权威机构为用户生成解密密钥;在Trace阶段,从盗版解密器抽取泄露的解密密钥中的唯一主键,根据用户身份列表的身份信息,追踪到叛逆者。

Fig.2 Traitor tracking process for constructing user identity list图2 构造用户身份列表的叛逆者追踪流程

Liu 等[17]于2013 年第一次提出构造用户身份列表的可追踪CP-ABE 方案,通过线性秘密共享方案实现了支持任何单调访问结构策略。在Setup阶段,系统初始化一个用户身份列表T。在KeyGen阶段,生成一个随机整数c作为唯一主键,将用户身份标识ID和c一起添加到用于追踪的用户身份列表T中。并将c作为解密密钥中的一部分,从而解决了由于多个用户拥有相同权限导致的将解密权限泄露给第三方而不被发现的问题。方法如下:假设发现一个盗版解密器,首先对解密密钥进行完整性检查,如果它是一个格式良好的解密密钥,只需提取解密密钥中的组件c以查询用户身份列表T,就可以追踪到叛逆者ID。

基于文献[17]提出的方案,Zhou 等[18]将其应用于医疗文件的安全存储,并能追踪到滥用密钥的叛逆者的ID,提出一种在多级隐私保护电子医疗云计算系统中叛逆者可追踪多权限属性加密方案。2015 年,Ning 等[19]首次提出一个支持大属性域的可追踪CP-ABE 方案,在密钥生成阶段,将身份标识符和唯一主键进行绑定,并保存在用于追踪的身份列表中。大属性域是指公钥长度与属性无关,且任何一个字符串都可以作为一个新属性加入系统。当叛逆者被捕获后,需要将其从系统中剔除,上述方案都没考虑该问题。针对此问题,Liu 等[20]提出一种支持叛逆者可追踪和撤销的新型可更新CP-ABE 方案,该方案维护了身份列表和撤销列表两个表格,分别用于追踪和撤销。在文献[20]的基础上,Li 等[21]于2021 年提出一种高效、可追踪和可撤销的访问控制方案,实现对将权限泄露给非授权实体的叛逆者的精确追踪,并将其添加到撤销列表中,且最终密文的长度和用于解密的双线性不会造成运算时间的增长。

2.1.2 解密密钥嵌入用户身份组件的叛逆者追踪方案

由于构造用户身份列表的可追踪方案需要维护一个用户列表,庞大的用户数量会给系统带来非常大的搜索开销。Ning 等[22]和Zhang 等[23]对其进行改进,将用户的身份和密钥进行绑定,无需维护用户列表。其过程如图3 所示,在KeyGen阶段,权威机构为用户生成与用户身份进行绑定的解密密钥;在Trace阶段,从盗版解密器抽取泄露的解密密钥中与用户身份相关的组件,并从组件中提取用户身份,从而追踪到叛逆者。

Fig.3 Traitor tracking process where the decryption key is embedded in the user identity component图3 解密密钥嵌入用户身份组件的叛逆者追踪流程

Ning 等[24-25]改进了他们的方案,允许识别恶意机构,即非法分发密钥的机构。随后,Ning 等[26]基于同态承诺协议Pedersen[27]提出嵌入用户身份组件的叛逆者追踪白盒方案,有效地捕捉为了盈利而泄露解密密钥的授权用户。在Setup阶段,初始化3 个大素数p1、p2和p3、Gi是pi阶的循环乘法群,并生成一个整数k。在KeyGen阶段,随机选择一个整数r,h是一个双线性群G1的生成元,R0是一个双线性群G3的生成元。计算承诺L=,其中id是用户的唯一身份标识符,并将L作为用户解密密钥中的一个组件。在Trace阶段,首先对解密密钥进行完整性检查。如果它是一个格式良好的解密密钥,需从泄露的解密密钥中提取承诺L=。为了提取id,借鉴了Boneh 等[28]提出的一种同态加密思想,计算,令,并计算的离散对数即可。

2015 年,Xhafa 等[29]提出一种嵌入用户身份组件的可追踪CP-ABE 方案,可以追踪将解密密钥泄露给其他未授权用户的叛逆者身份,并且访问策略是隐藏的,保护了用户的访问隐私。Zeng 等[30]提出一种部分策略隐藏的具有公开可追踪的大属性域ABE 方案,用于构建一个实用的医疗物联网系统,但存在计算开销较大的问题。Sethi 等[31]提出一种实用的去中心化多机构可追踪和可撤销的ABE系统,具有大属性域和外包解密优势,保证了系统的前向和后向安全,且外包解密减少了用户解密的计算开销。Han 等[32]提出一种可撤销、可追踪和隐藏策略的CP-ABE方案,该密文由两部分组成:一部分嵌入访问策略,访问策略中只有属性名是明文显示的;另一部分与撤销信息相关,撤销信息由与用户相关的二叉树生成。解密密钥中二叉树的叶子节点值用于跟踪恶意用户。2021 年,Ziegler等[33]结合白盒追踪、策略隐藏和外包解密功能,提出一种可以在资源有限的环境中使用的CP-ABE 方案,计算开销较小。2022 年,Varri 等[34]为了解决现有大部分方案中只有单一的密钥生成权限,提出一种可追踪、可撤销的多机构CP-ABE 方案,该方案要求多个机构共同生成用户密钥,以限制任何个人权限对云数据的未授权访问。由于嵌入用户身份组件的叛逆者可追踪方案只关注用户的可追踪性,不适用于多域环境下的多层体系结构。Yan 等[35]提出一种多域环境中的可追踪CP-ABE 方案,在域名层面,利用短签名技术实现域名可追踪性,在用户层面,利用可链接环签名技术实现可追踪性。2022 年,Zhang 等[36]融合区块链技术和星际文件系统,构建一个可追踪和可撤销的多机构CP-ABE 方案,利用区块链技术确保数据的完整性和不可否认性,实现了对叛逆者的准确追踪,并且能够在不需要密钥或密文更新的情况下实现间接即时的用户和属性撤销。

2.2 黑盒追踪

基于属性基加密的黑盒可追踪方案的操作对象是解密黑盒,解密黑盒是由一个或多个恶意用户串通构建、无法打开的盗版解密器,用以获取非法利益。解密密钥和解密算法都嵌入在解密黑盒中,不被公开[37]。虽然解密黑盒的解密操作大部分时间都以失败告终,但审计者仍然希望通过将追踪密文发送到解密黑盒进行解密操作,并通过计算结果追踪到构建此解密设备的其中一个恶意用户的身份信息[38]。

文献[7]在属性基加密的基础上,提出了第一个抗合谋的黑盒可追踪方案,但该系统的密文大小与系统的用户总数呈线性关系。Zhao 等[39]提出一种具有黑盒和公共可追踪的多机构CP-ABE,其中私钥由一个中央权威机构和多个机构之间的合作进行配置。Ning 等[40]首先提出一种短密文的黑盒可追踪的CP-ABE 方案,随后又提出一种密文大小与访问策略大小呈线性关系,而不是与系统用户数呈线性关系的方案[41],可以实现针对特定访问策略的解密黑盒可追踪性。然而,这些黑盒可追踪方案的计算代价都很高,因为它们都是建立在复数阶双线性群上。基于Lewko[42]开发的双配对向量空间,Liu 等[43]提出一种在素数阶群下支持完全安全的黑盒追踪方案,该方案的效率达到了的次线性开销,其中n是系统的用户数。之后,Liu 等[44]借鉴了Garg 等[45]将部分密文分为两个正交分量的思想,提出一种新的基于素数阶群的黑盒追踪方案,在支持完全抗合谋的黑盒可追踪和撤销的同时,该方案的效率达到了次线性开销。

2018 年,Qiao 等[46]提出一种轻量级、可扩展的黑盒可追踪CP-ABE 方案,且敌手无法区分追踪密文和正常密文。在对解密黑盒进行追踪操作时,需要向解密黑盒发送带有陷门的追踪密文,并将结果与身份列表进行匹配。若匹配成功,则叛逆者为该身份记录所对应的用户。在Setup阶段,随机选择两个整数r和α、双线性群的一个生成元g和公共参数gα,以生成身份记录IDSK=e(ga,gr),并保存到身份列表中。追踪密文的生成和普通密文的生成类似,唯一不同的是,加密时随机选择两个整数s和s',并生成陷门trap=s-s'。然后,选择解密黑盒可以满足的访问结构,并随机选择消息M。利用Encrypt算法生成追踪密文。在追踪解密黑盒中存在的身份时,首先向解密黑盒发送追踪密文。如果能正确执行解密算法,则结果为M'=Me(g,g)ar(s'-s),并计算W=M'/M=e(g,g)ar(s'-s)。对 于身份列表的每个IDSK,计算(IDSK)trap并与W进行比较,直到相等,即可得出叛逆者为IDSK所对应的用户。

Qiao 等[47]在文献[46]的基础上提出了第一个适用于加密云存储的黑盒可跟踪CP-ABE 方案,该方案具有可扩展性和高效性,追踪的代价降低到O(N)或O(1),其中N是系统的用户数,其在选择性标准模型下被证明是安全的。2020 年,Zhandry[48]提出一个抗合谋交易者追踪方案,其追踪算法与文献[7]的方案类似,且公钥、密钥和密文开销更小。Ye 等[49]提出一种更灵活的具有黑盒可追踪性的密钥策略属性加密方案,该方案具有固定大小的公共参数,可以灵活地构造与属性相关的参数,并在广播加密中引入叛逆者追踪的方法以实现有效的恶意用户追踪。2021 年,Luo 等[50]提出第一个基于格的黑盒追踪ABE 方案,支持自适应安全的黑盒追踪,并且具有与用户数量无关的短密钥和短密文,在标准模型下被证明是弱选择性安全的。

3 分析与展望

现有的属性基加密叛逆者追踪方案优缺点分析与比较如表1 所示。可以发现,白盒追踪的对象是可以从盗版解密器提取出来的解密密钥,从而根据解密密钥定向追踪叛逆者。而黑盒追踪的对象是无法打开的盗版解密器,即解密黑盒。黑盒追踪算法将解密黑盒视为可以提供密文并从中获取明文的一个设备,可以至少正向追踪到一个参与制造解密黑盒的叛逆者。白盒追踪的前提是解密密钥和解密算法都公开,且解密密钥满足特定的格式。黑盒追踪方案也支持白盒追踪,反之则不然。白盒追踪计算开销较小,但黑盒追踪更具普遍性和安全性。

Table 1 Analysis and comparison of existing traitor tracking schemes based on attribute encryption表1 现有基于属性加密的叛逆者追踪方案分析与比较

ABE 机制中,用户或授权机构有意泄露密钥使得叛逆者难以追踪的问题制约着ABE 的应用与发展,因此成为研究的热点之一。从表1 可以看出,基于ABE 的叛逆者追踪主要有以下研究问题。

(1)目前,无论是白盒追踪还是黑盒追踪,都是通过已知盗版解密器追踪叛逆者,两者都没有提到如何定位和获取到盗版解密器,这是必须要考虑的问题。

(2)在ABE 的早期研究中,大多数方案的关注点在访问策略的表达和实现能力上,没有对用户属性撤销问题进行关注。在基于ABE 的叛逆者追踪中,当叛逆者被捕获时,身份标识符将会被禁用,需要从系统中撤销。目前,存在直接撤销、间接撤销和混合撤销3 种不同的撤销机制。直接撤销即数据拥有者在加密文件时将撤销信息添加到撤销列表中,并将撤销列表嵌入到密文中。间接撤销可以动态地发布撤销信息,对密文和用户的密钥进行更新。混合撤销是指结合间接撤销和直接撤销两种方式,实现撤销机制。目前,可撤销ABE 方案日益成熟,但在计算开销、密钥更新、系统安全性等方面仍需改进与发展,如在执行撤销的同时,如何保证文件的前后向安全性。后向安全性是指在撤销某个用户或者某个用户的某个属性后,被撤销的用户无法解密用新的公共属性密钥加密的密文。前向安全性是指在添加某个用户或者某个用户添加某个属性后,用户无法正确解密之前加密的密文。

(3)现有基于ABE 的叛逆者追踪方案中,用户的密钥依赖于权威机构的生成,未能抵御中心化属性权限带来的密钥托管和滥用问题。一旦权威机构伪造用户的合法密钥并分享给其他用户,会给合法用户及数据带来安全风险。采用多机构合作生成密钥的方案解决权威机构伪造密钥的问题,会存在计算开销大、机构间协调沟通困难等不足,这有待后续进一步研究解决。

(4)随着量子技术的发展,提出量子算法可以快速解决离散对数等数学难题,这使得属性基加密方案可能被量子计算攻击破解,从而带来安全隐患。目前,为了抵抗量子计算对属性基加密的威胁,提出将基于格的加密算法与属性基加密算法结合,并且通过基于格难题的数学归约确保抗量子计算的安全性能。但将格上的加密方案应用于ABE 方案,如何实现更灵活的属性门限操作、如何缩短用户私钥及密文大小、如何在多机构ABE 方案中确保抗量子计算的安全性能等,都是未来研究的方向。

4 结语

目前,属性基加密的理论研究虽然成果显著,在云计算、隐私保护、大数据领域都有着广阔的发展前景,但在实际应用层面还存在一定缺陷。本文针对属性基加密的共享系统中存在叛逆者无意或有意地泄露其解密密钥或非法构造盗版解密器以获取利益的情况,对现有基于属性加密的叛逆者追踪方案进行了回顾和分析,介绍了叛逆者追踪技术的基本概念、优缺点、研究进展、追踪流程等。重点从构造用户身份列表的白盒可追踪技术和嵌入用户身份组件的白盒可追踪技术,以及黑盒可追踪技术3 个方面进行了梳理和对比。最后,对基于属性加密的叛逆者追踪技术未来发展进行了展望。