VANETs中基于环签密和非交互式零知识证明的条件隐私保护方案

2023-12-04和斌涛王尚平刘丽华

和斌涛, 王尚平, 刘丽华

(1. 西安理工大学 自动化与信息工程学院, 陕西 西安710048;2. 陕西理工大学 数学与计算机科学学院, 陕西 汉中 723001)

车载自组织网络(VANETs)是智能交通系统的重要组成部分。在 VANETs 中,每辆车都配备了车载单元(OBU),OBU之间可以通过V2V模式进行通信交互,OBU 也可以与路边单元 (RSU) 等其他基础设施进行V2I模式通信交互[1-2]。 VANETs在给我们带来便利的同时也由于其支持无线通信而更容易遭受攻击,攻击者可以拦截、窃听、篡改通信消息,发布虚假信息,甚至泄露用户的身份隐私信息,危害驾驶人员安全。因此,在VANETs中设计安全高效的隐私保护方案非常重要。VANETs中通常有四种隐私保护方法:基于证书的隐私保护方案[3]、基于群签名的隐私保护方案[4]、基于假名的隐私保护方案[5]、基于环签名的隐私保护方案[6-7]。

与证书方案相比,环签名方案不需要证书权威,无需存储大量的证书;与基于群签名的隐私保护方案相比,环签名成员地位平等,不需要管理员;虽然基于假名的隐私保护方案在单次使用时比较方便,但是假名的生成、更新和撤销过程都需要与可信中心进行大量的通信交互,大大增加了各方的存储和通信负担[8-9]。

由于环签名具有灵活性、自发性、匿名性和成员身份平等的优点,利用环签名可以在VANETs中设计出实用性较强的隐私保护方案[10]。环签名方案本身只能保护通信双方的身份隐私,并不能保证所传递信息的机密性,而环签密技术可以将环签名和加密功能集成到一起,在保护通信双方身份隐私的同时保证信息传递的机密性,只有信息接收者才有权对传递信息进行解密,环签密使得VANETs中的通信安全得到加强[11-12]。然而,环签密在保护合法用户身份隐私的同时,也给攻击者留下了可乘之机,由于所有成员的身份都是完全匿名的,即使敌手发送虚假或者非法信息也不会得到惩罚。为了杜绝这种完全匿名性所带来的安全隐患,赋予监管权威在必要时追踪用户真实身份的权利是非常必要的。条件隐私保护方案可以保证合法用户的身份隐私,必要时追踪非法用户的真实身份,同时实现匿名认证和可追踪特性[13-15]。

一般的环签密方案并不具有追踪功能,不能实现条件隐私保护,一些文献通过在环签密中增加追踪标签来实现对非法签密者真实身份的追踪。赵楠等[16]在VANETs中设计了基于环签密的可认证隐私保护方案,通过在环签密中加入追踪标签可以实现条件隐私保护,但其追踪标签和环成员数相关,随着环成员数的增加,追踪标签将大大增加环签密的通信开销和计算开销,而且追踪非法签密者真实身份的过程需要所有参与环签名成员进行诚实交互和计算,方案的实用性不强。2020年,Cai等[17]也利用环签密在VANETs中设计了条件隐私保护方案,在追踪时采用遍历算法对所有环成员的公钥进行排查,当环成员数较多时,需要付出较大的计算和通信开销。非交互式零知识证明可以在不泄露某个秘密值的情况下,无需多次交互就可以使验证者相信证明者掌握该秘密。文献[18]利用非交互式零知识证明来保证交易的有效性,大大提高了交易验证的效率。文献[19]利用非交互式零知识证明设计了可审计的隐私保护方案,减少了交易双方的通信开销。文献[20]利用非交互式零知识证明保证了自主生成假名过程的合法性。

区块链具有公开透明、防窜改、分布式等良好特性,区块链技术是实现去中心化的有力工具。2021年,Tang等[21]在智能电网中提出了基于区块链的多授权可追溯环签名方案,设计了多中心的分布式密钥生成方案,但该环签名未考虑对明文消息的加密,不满足传递信息的机密性。2022年,黄丹[22]将区块链与环签密结合构造了电子证据认证方案,利用区块链设计了多中心的环签密方案,但该方案的密钥生成需要所有弱中心的同时参与,缺乏灵活性。沈华杰[23]用路边单元联盟维护的联盟区块链取代中心化的证书生成中心,采用了门限密钥生成方式,使得密钥生成过程更加灵活。

分析VANETs中现有的环签名方案不难发现,大部分环签名方案都需要完全可信的密钥生成中心,容易陷入单点失败问题。现有的环签名方案为了实现追踪功能,需要付出较多的通信开销和计算开销。为解决上述问题,基于文献[20]和[23],本文在VANETs中构造一个基于环签密和非交互式零知识证明的条件隐私保护方案。主要创新如下:

1) 针对现有环签名方案中心化的密钥生成方式容易陷入单点失败的问题,本文设计了联盟区块链,用来记录和发布公钥及各种公开参数,由路边单元联盟为车载单元生成多个私钥份额,车载单元利用门限机制自行合成系统可验证的私钥,使得密钥生成过程更加安全和灵活。

2) 针对现有环签密方案中实现追踪功能所需的通信和计算开销较大的问题,本文首次将非交互式零知识证明和环签密相结合,利用非交互式零知识证明来生成追踪标签,只需较小的通信和计算开销即可实现对非法签密者真实身份的追踪。

3) 分析了所提方案的正确性、安全性以及通信和计算开销,并与相关方案进行比较。分析结果表明,所提方案比同类环签密方案安全性更好,由于引入了非交互式零知识证明,使得本方案在追踪上更加高效,和其他支持条件隐私保护的环签密方案相比,本方案在通信开销和计算开销两方面都具有优势。

1 预备知识

1.1 双线性映射

设G1,G2是两个阶为q的循环群,P为群G1的生成元,定义双线性映射e:G1×G1→G2满足如下性质:

2) 非退化性:∃P1,P2∈G1,使得e(P1,P2)≠1G2。

3) 可计算性:∀P1,P2∈G1,存在有效算法来计算e(P1,P2)。

1.2 困难问题假设

1.3 非交互式零知识证明

在零知识证明中,证明者P向验证者V证明其知道秘密w这一陈述,除了证明该陈述是真的之外,不会向验证者V透露任何关于w的内容。应用 Fiat-Shamir非交互式零知识证明[24],证明者P可以通过给验证者V发送一个证明信息,不需多次交互就可以完成证明过程。

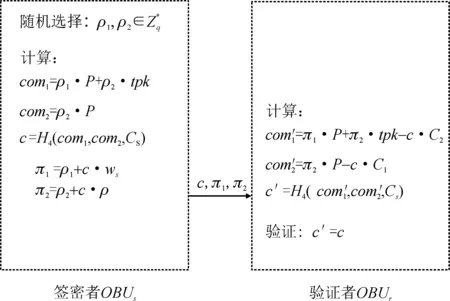

证明者选用与哈希(Hash)函数近似的模拟随机预言机,如图 1 所示,证明者P保持秘密w,公开W=w·P,随机选择r,生成承诺值com=r·P,计算com和W的哈希值c=hash(com,W),计算证据π=r+c·w,然后证明者P发送c、π给验证者V,验证者V重新计算com1=π·P-c·W,c1=hash(com1,W),判断c1=c是否成立。如果成立,则验证者V接受证明者P知道秘密w这一陈述。该非交互式零知识证明可以记作:NIZK{(w):W=w·P}。

图1 非交互式零知识证明Fig.1 Non-interactive zero-knowledge proof

2 系统模型

2.1 系统模型介绍

如图2所示,本方案主要包括4 个实体:路边单元(RSU)、联盟区块链、车载单元(OBU)和监管权威(TRA)。

1) 路边单元(road side unit, RSU):RSU是半可信的基础设施,安装在道路两侧,RSU 具有足够的处理性能、存储空间和良好的网络连接,RSU之间通过无线通信的方式共同维护区块链。

2) 车载单元(on board unit, OBU):网络中的每辆车都配备了可与其他设备进行交互的车载单元,车载单元需要向系统进行注册,两个车载单元可以通过V2V的通信模式进行交互,或者与路边单元等其他基础设施进行V2I模式的通信。

3) 联盟区块链:本方案为了实现去中心化的目标,由k个RSU来初始化联盟区块链,共同商定系统参数设置,k个RSU将自己的公钥和联合生成的系统公钥作为系统公共参数在区块链公开,监管权威的监管公钥也发布在区块链中,车载单元的真实身份信息和公钥之间的绑定关系也记录在联盟区块链中。

4) 监管权威(trace authority, TRA):监管权威负责监督路边单元联盟进行系统建立和维护。本文假定监管权威完全可信,监管权威不参与车载单元的注册、密钥生成及环签密过程,只有在必要时,监管权威才会对涉嫌非法签密者的真实身份进行追踪。

图2 环签密系统模型Fig.2 System model of ring signcryption

2.2 系统安全性目标

1) 匿名性:在正常通信情况下,消息发送者和消息接收者的真实身份都保持匿名,只有在必要时消息发送者的真实身份才能被追踪到。

2) 机密性:通信双方以密文形式进行通信,只有消息接收者才有权对传递信息进行正确解密。

3) 可认证性:系统成员身份的合法性、签密者追踪标签生成的正确性、传递消息的完整性、环签密的正确性都可认证。

4) 去中心化:系统不需要密钥生成中心,由k个RSU共同确定系统的主密钥,OBU私钥的第一项也是由OBU通过门限机制自行合成的。

5) 防伪造性:敌手不能伪造OBU的身份进行通信,也不能伪造环签密来通过接收者的验证。

6) 不可链接性:敌手不能从消息发送者的多次签密链接到同一签密者。

7) 可追踪性:执法权威TRA在必要时有权追踪到涉嫌非法行为签密者的真实身份。

3 方案描述

3.1 系统建立

(1)

系统公钥可以通过式(2)计算:

(2)

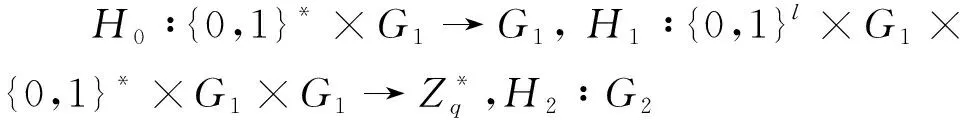

系统公钥pk、监管公钥tpk和每个RSUi的部分公钥rpki都作为公开参数公布到区块链中,则系统的公共参数为:params={q,G1,G2,P,e,H0,H1,H2,H3,H4,k,t,rpki{i=1,2,…,k},pk,tpk}。

3.2 车载单元注册

每个车载单元OBUj需要向RSU联盟进行注册以获得自己的公私钥对。

e(pski,j,P)=e(H0(UIDj,Wj),rpki)

(3)

如果式(3)不成立,则要求RSUi重新发送,如果式(3)成立,按照Pedersen秘密共享方案,当OBUj收集到来自RSU联盟的t个私钥份额后,可以生成自己私钥的第一项:

(4)

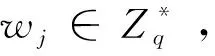

由此,OBUj的私钥为(uskj,wj),公钥为(Qj,Wj)。

3.3 环签密

设消息发送方OBUs和消息接收方OBUr的身份信息分别为UIDs和UIDr。发送方OBUs公钥为(Qs,Ws),私钥为(usks,ws), 接收方OBUr公钥为(Qr,Wr),私钥为 (uskr,wr)。Qs和usks用于环签名的生成和验证;ws、Wr和Qr用于对传递的明文消息m进行加密;Ws、uskr和wr用于对环签名中的消息密文进行解密;Ws加密后用于生成追踪标签;ws用于对Ws加密正确性的零知识证明。

环签密过程分为环签名准备、传递消息m加密、签密者的Ws加密、Ws加密的零知识证明生成、完整环签密生成5个步骤。

1) 环签名准备

R0=r0·P

(5)

Uj=rj·P

(6)

hj=H1(m,Uj,L,R0,Qr)

(7)

(8)

hs=H1(m,Us,L,R0,Qr)

(9)

V=(hs+α)usks

(10)

2) 传递消息m加密

为了保证传递消息的机密性,OBUs用自己的ws和接收者的公钥(Qr,Wr)、系统公钥pk和参数r0对明文消息m进行加密,得到明文消息m的密文C。

R′=e(r0·pk,Qr)

(11)

b=H2(R′)

(12)

C=m⊕H3(b,wsWr)

(13)

3) 签密者的Ws加密

Cs=(ρ·P,Ws+ρ·tpk)

(14)

4)Ws加密的零知识证明生成

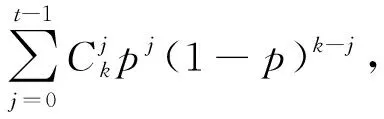

为了向接收者证明Ws加密的真实性和正确性,OBUs采用非交互式零知识证明:NIZK{(ws,ρ)∶C1=ρ·P∧C2=Ws+ρ·tpk}其中Ws=ws·P。在不泄露ws和ρ的情况下,OBUs向接收者证明确实选用了参数ρ和监管公钥tpk对Ws进行了正确加密,而且加密内容的确是和签密者OBUs私钥中的ws所对应的Ws。该非交互式零知识证明过程如图3所示。

图3 Ws加密的非交互式零知识证明Fig.3 Non-interactive zero-knowledge proof of Ws encryption

com1=ρ1·P+ρ2·tpk

(15)

com2=ρ2·P

(16)

c=H4(com1,com2,Cs)

(17)

π1=ρ1+c·ws

(18)

π2=ρ2+c·ρ

(19)

式(18)可以向验证者证明签密者知道与Ws对应的私钥部分是ws,从而证明EL-Gamal 加密的内容确实是Ws。式(19)可以向验证者证明签密者知道EL-Gamal 加密所选取的参数是ρ,可以保证EL-Gamal加密过程是诚实执行的,没有欺诈行为。把该非交互式零知识证明过程生成的证明记做proof=(c,π1,π2),把Ws的密文Cs和对应的证明proof进行绑定,生成追踪标签tag:

tag=(Cs,proof)

(20)

5) 完整环签密生成

OBUs最终生成关于明文消息m的环签密σ=(C,L,R0,{Uj}j=1,…,n,V,tag,T),其中C为明文消息m的密文,tag为追踪标签,T为签密当前时间戳,最后签密者OBUs发送完整的签密σ给接收者OBUr,等待OBUr对传递消息进行解密,并对环签密过程进行验证。

3.4 解签密

消息接收者OBUr收到环签密σ后进行解签密操作。解签密过程分为签密时效性验证、Ws加密的零知识证明验证、解密传递消息和环签密验证4个步骤。

1) 签密的时效性验证

消息接收者OBUr接收到环签密σ后首先解析出签密时间戳T,并判断|T-Tc|≤ΔT是否成立,其中Tc为当前时间,ΔT为消息有效的最大时间间隔。这样可以保证攻击者无法通过拦截重放带有新的时间戳的消息,可以实现抗重放攻击。

2)Ws加密的零知识证明验证

OBUr作为图3 中非交互式零知识证明的验证者,从签密σ中解析出追踪标签中的Cs=(C1,C2)和proof=(c,π1,π2),并按照图3重新计算:

(21)

(22)

(23)

OBUr判断c′=c是否成立,若c′=c,则可以确认签密者OBUs是用监管公钥tpk对Ws进行了诚实加密,可保证监管权威在必要时能追踪到签密者OBUs的真实身份。若c′≠c,则OBUr拒绝接受签密消息。

3) 解密传递消息

OBUr用自己的私钥(uskr,wr)解密σ中所传递的密文C,得到明文m′。

b′=H2(e(R0,uskr))

(24)

m′=C⊕H3(b′,Wswr)

(25)

4) 环签密验证

(26)

(27)

若式(27)成立,OBUr接受签密者的环签密,并确认m′就是签密者所发送的明文消息m;若式(27)不成立,则解签密失败,拒绝接受签密内容。

3.5 身份追踪

当消息接收者OBUr发现签密者OBUs发送非法信息时,可以向监管权威申请追踪消息发送者的真实身份。监管权威从签密σ中提取追踪标签tag,获取Ws的密文Cs,并利用监管私钥tsk解密得到Ws。

(28)

由于在注册时OBUs的真实身份UIDs和Ws已经绑定,监管权威利用Ws就可以追踪到签密者的真实身份UIDs。

4 方案分析

4.1 正确性分析

4.1.1私钥份额的正确性

(29)

4.1.2传递消息的正确性

消息接收者OBUr可以重新计算:

(30)

(31)

当b′=b,m′=m时,传递消息正确。

4.1.3Ws加密的零知识证明正确性

(32)

4.1.4环签密的正确性

(33)

4.2 安全性分析

4.2.1匿名性

本方案可以保证信息交互双方的匿名通信。签密者OBUs利用自己的私钥和包括自身在内的n个环成员的公钥集合进行环签密。消息接收者只能通过验证确认签密者是环中的某一个成员,但无法通过签密内容来确定签密者的具体身份。随着环规模的增大,签密者的匿名性将得到不断增强。环签密σ中不透漏消息接收者OBUr公钥的任何信息,只是通过式(11)和式(13)将消息接收者的公钥隐藏在消息的密文C中,攻击者无法通过截获σ来计算或者推测消息接收者OBUr的真实身份,从而确保了消息接收者身份的匿名性。

4.2.2机密性

通信双方所传递的消息m是以密文C的形式出现在环签密σ中,消息接收者OBUr通过计算b′和m′来进行解密,得到明文m′=m。本方案中只有同时拥有私钥(uskr,wr)两个部分的消息接收者才能正确解密出传递的明文信息,因此本方案可以确保环签密中消息传递的机密性。

4.2.3可认证性

本方案中OBU私钥是由两部分组成,即OBU自己选择的秘密值和RSU联盟产生的私钥份额经OBU合成后的部分私钥。在注册时,联盟中的RSU可以对OBU身份的真实性进行认证,OBU也可对RSU发送的部分私钥份额进行认证。消息接收者在收到环签密σ后可以通过验证c′=c对签密者自觉加密Ws的正确性进行认证,通过计算

和式(27),对传递消息的完整性和环签密的正确性进行全面认证。环签密过程中,对其任何一项进行篡改都将无法通过验证。

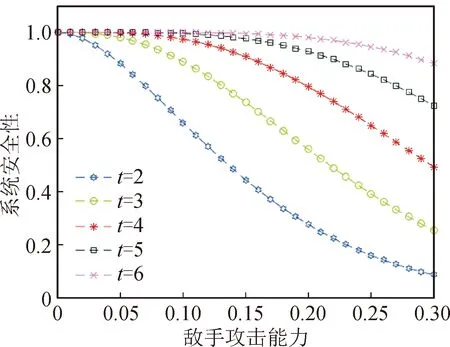

4.2.4去中心化

本方案的系统主密钥sk是由RSU联盟通过Pedersen秘密共享方案生成的,每个RSU只知道自己的部分私钥,都不掌握系统的主密钥,Pedersen (t,k)门限方案使得系统最多可以容忍t-1个 RSU 被腐化,与中心化的密钥生成方式相比,可以有效防止单点失败问题,增强了系统的安全性和可靠性。

图4 当k=12时Pedersen(t,k)门限方案的安全性Fig.4 Security of Pedersen(t,k)threshold scheme when k=12

4.2.5防伪造性

签密者的私钥(usks,ws)由两部分组成,usks需要RSU联盟认证才能生成,ws由签密者秘密选取,除了签密者自身,任何实体都不掌握ws,要从Ws计算出ws属于离散对数困难问题,签密者在掌握ws的前提下,使用非交互式零知识证明来展示对Ws加密的正确性,该零知识证明使用文献[26]中的随机预言模型,而攻击者只能通过伪造承诺的随机数来伪造零知识证明,在离散对数假设下,这种伪造发生的概率可以忽略不计。因此,敌手在不掌握签密者私钥的情况下,不可能伪造签密者的身份进行交互,也无法伪造出通过信息接收者验证的环签密。

4.2.6不可链接性

4.2.7可追踪性

本方案在环签密σ中增加了追踪标签tag=(Cs,proof),proof=(c,π1,π2)。其中Cs为Ws在监管公钥tpk加密下的密文。π1为签密者OBUs掌握ws的证据,π2为签密者掌握加密选取参数ρ的证据,通过非交互式零知识证明来保证签密者是用监管公钥对关联签密者身份的Ws进行了诚实加密。接收者则通过c′=c来验证签密者OBUs对Ws加密的正确性,从而保证监管权威可以追踪到签密者的真实身份。

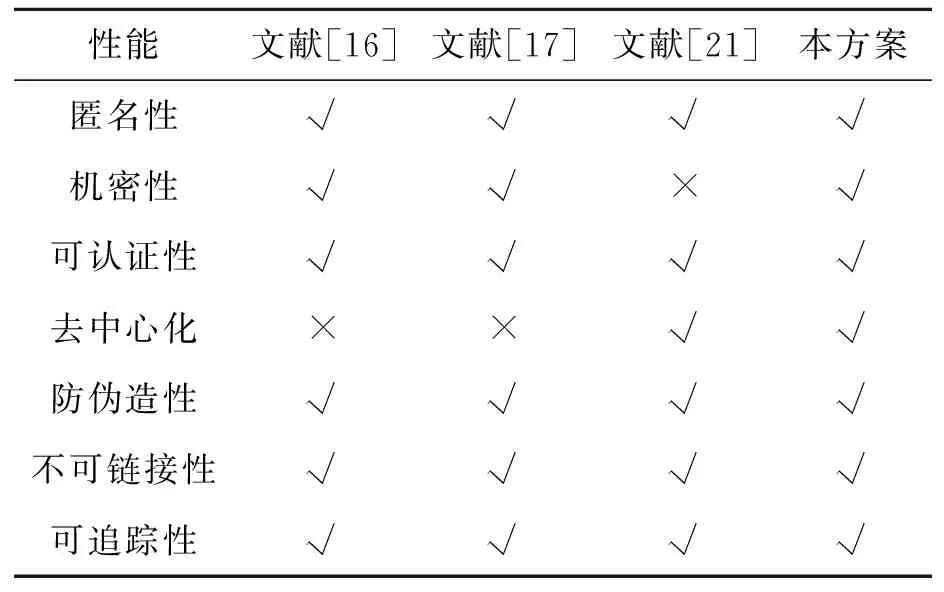

表1对几种方案的安全性进行了综合比较。文献[16]、 [17]所提方案均需要可信中心,容易造成单点失败,文献[21]的方案没有对消息进行加密,不能保证消息的机密性。所有方案都可以实现匿名性、可认证性、防伪造性、不可链接性和可追踪性。本方案同时具有上述所有安全特性,并实现了去中心化(由多个RSU通过分布式门限密钥生成方法共同决定系统的主密钥),在保证安全性的同时,具有更好的灵活性。

表1 不同方案的安全性能比较Tab.1 Comparison of security performance of different schemes

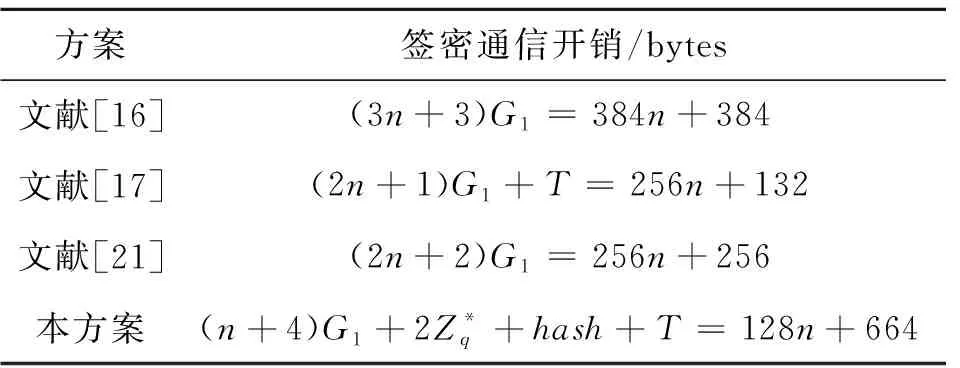

4.3 通信开销分析

表2 不同方案的签密通信开销比较Tab.2 Comparison of signcryption communication overhead of different schemes

图5中,当环成员数n=4时,本方案通信开销为1 176 bytes,略高于文献[17]的1 156 bytes,但小于其他两个方案的通信开销;当n=8时,本方案环签密通信开销为1 688 bytes,通信开销最小。

图5 n=4和n=8两种情况下各方案环签密通信开销Fig.5 Ring signcryption communication overhead of each scheme in the two cases of n=4 andn=8

图6 不同方案环签密通信开销随环成员数的变化Fig.6 Ring signcryption communication overhead of different schemes varies with the number of ring members

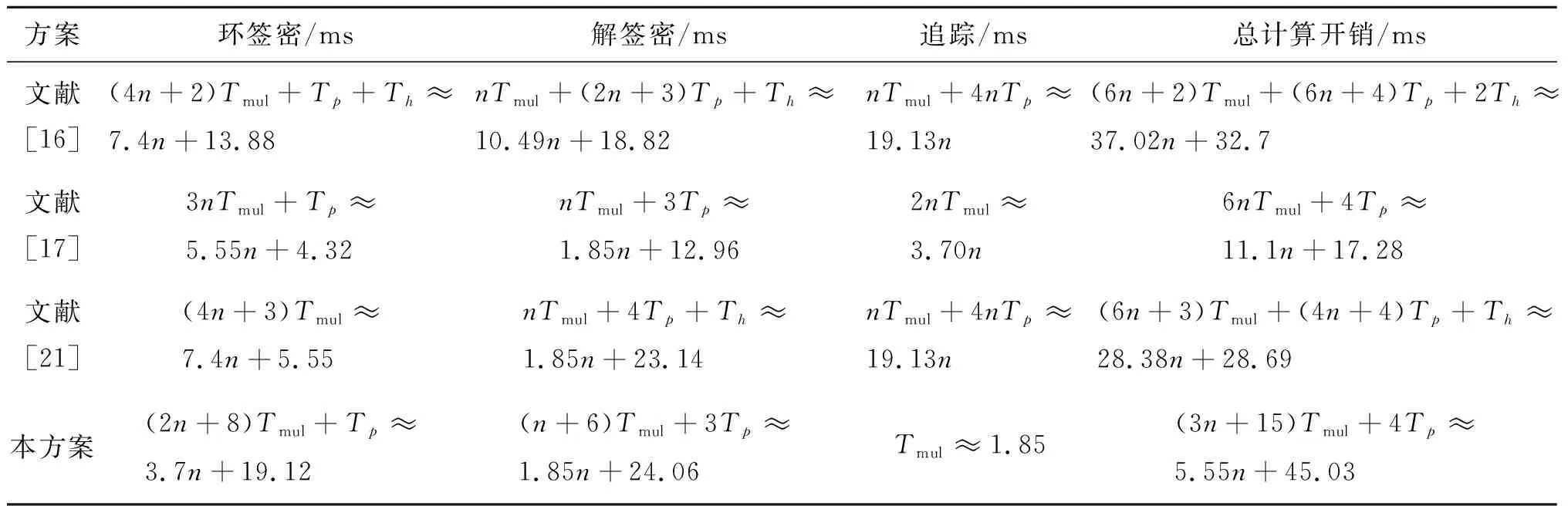

4.4 计算开销分析

本文所提方案在联盟区块链的初始化和密钥生成过程中计算开销都偏高,但由于系统初始化和密钥生成在一段时间内都只需执行一次,后续的多次环签密过程均无需额外的计算开销,因此本文只讨论签密、验证、追踪这三个阶段各方案所需的计算开销。在硬件为Intel(R) Core(TM) i3-10100,主频为3.60 GHz,内存16GB,Windows 10 操作系统中,选用PBC代码库对常用的几种运算操作的耗时进行多次实验并取平均值,得到测试结果为Tmul≈1.85ms ,Tp≈4.32 ms,Th≈5.86ms。其中Tmul为群上的标量乘法计算耗时,Tp为双线性映射的计算耗时,Th为映射到群中点元素的哈希函数计算耗时。相比其他运算,上述三种操作的耗时为主要计算开销,因此,本文通过对比这三种运算的耗时来评估各方案的计算开销,如表3所示。

表3 各环签密方案计算开销对比Tab.3 Computational cost comparison of each ring signcryption scheme

1) 环签密计算开销

本方案环签密计算开销为(2n+8)Tmul+Tp,约为3.7n+19.12 ms。计算开销主要包括:计算消息密文C时需要的2次群上的标量乘法运算ws·Wr、r0·pk,一次双线性映射运算R′=e(r0·pk,Qr),计算R0中需要的一次群上的标量乘法运算R0=r0·P,计算{Uj}j=1,…,n中需要的2n-1次群上的标量乘法运算,计算V中需要的一次群上的标量乘法运算,对Ws加密生成密文Cs需要的2次群上的标量乘法运算,生成零知识证明proof需要的3次群上的标量乘法运算。其中只有计算{Uj}j=1,…,n时的2n-1次群上的标量乘法运算和环成员数n有关,其他的计算开销均为固定值。本方案在环签密阶段的固定计算开销约为19.12 ms,而文献[17]的固定计算开销约为4.32 ms,在环成员数较小时,文献[17]在本阶段计算开销最小,为3nTmul+Tp≈5.55n+4.32 ms。这是因为文献[17]在签密阶段的计算开销和环成员数n之间有着3nTmul的关系,而本方案在签密阶段的计算开销和环成员数n之间有着2nTmul的关系,故随着环成员数的增加,本方案固定开销较大的劣势将随着n的逐步增大而被抵消掉。从环成员数n=8开始,本方案在环签密阶段的计算开销将逐步达到最小(相较其他几种方案),且环成员数越大,本方案的优势越明显。

2) 解签密计算开销

本方案解签密计算开销为(n+6)Tmul+3Tp,约为1.85n+24.06 ms。计算开销主要包括:零知识证明验证中需要的5次群上的标量乘法、解密所传递消息的密文时需要的1次群上的标量乘法和一次双线性映射运算、在验证环签名时需要的n次群上的标量乘法和2次双线性映射运算。文献[17]的解签密计算开销最小,为nTmul+3Tp≈1.85n+12.96 ms,相比文献[17],本方案多了6次群上的标量乘法运算。这是因为,在追踪Ws加密正确性的非交互式零知识证明过程中,多了5次群上的标量乘法运算,在解密传递消息时,多了1次群上的标量乘法运算。但文献[17]还有两次额外的异或运算未计算在内,且文献[17]在解签密阶段采用的是先验证环签名再进行解密明文消息的方法,其解密出的明文消息并未经过环签名验证流程的验证。

3) 追踪计算开销

在追踪阶段,文献[16]和文献[21]的计算开销都为nTmul+4nTp≈19.13nms,追踪的计算开销较大,且追踪过程需要系统所有成员进行诚实交互。文献[17]追踪的计算开销为2nTmul≈3.70nms,需要采用遍历算法对所有环成员的公钥进行排查。随着环成员数n的增加,其他几个方案的追踪开销都随着n线性增加。本方案在追踪阶段计算开销优势明显,只需要从追踪标签tag中提取密文Cs,利用EL-Gamal解密就可以得到Ws,从而确定签密者的真实身份,本方案追踪的计算开销为Tmul≈1.85ms,且追踪开销和环成员数n无关,因此在VANETs中,无论环成员数如何增加,当有用户发布虚假或者非法信息时,非法者的真实身份都可以在第一时间被监管权威快速追踪到。

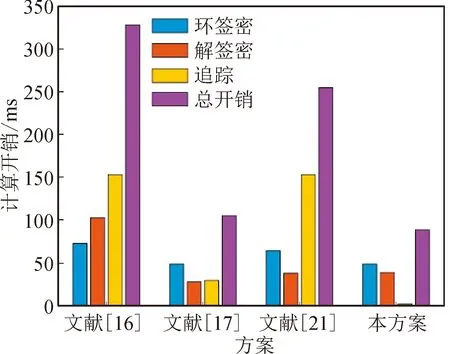

4) 总计算开销

图7展示了当n=8时,各方案在环签密阶段、解签密阶段、追踪阶段的计算开销和总的计算开销。由图7可以看出,当n=8时,本方案和文献[17]在签密阶段具有最小的计算开销,在追踪阶段本方案的计算开销优势明显,而且本方案有着最小的总计算开销。

图7 n=8时各签密方案不同阶段计算开销比较Fig.7 Computation cost comparison of each signcryption scheme in stages when n=8

图8模拟了几种方案的总计算开销随环成员数n的变化情况。由表3可知,文献[16]的总计算开销为(6n+2)Tmul+(6n+4)Tp+2Th,约为37.02n+32.7ms,文献[17]的总计算开销为6nTmul+4Tp≈11.1n+17.28 ms,文献[21]的总计算开销为(6n+3)Tmul+(4n+4)Tp+Th,约为28.38n+28.69ms,本文所提方案的总计算开销为(3n+15)Tmul+4Tp≈5.55n+45.03ms。由于本文方案中存在环签密阶段对Ws加密的零知识证明生成和解签密阶段对Ws加密的零知识证明验证以及追踪阶段对Ws的解密追踪,这些步骤的计算开销都是固定的,和环成员数n无关。当环成员数较少时,这些计算开销仍然存在,所以当环成员数n<5时,本方案的计算开销略高于计算开销最小的文献[17],但优于其他两个方案。除本方案之外,其他3个方案为了实现追踪功能,在环签密和追踪阶段都需要付出和环成员数n相关的计算开销,因而从n=5 开始,本方案总计算开销达到最优,而且随着环成员数n的增加,本方案的总计算开销的优势将会越来越显著,说明本方案更适用于车流量较大的VANETs环境。

图8 不同方案环签密总计算开销随环成员数的变化Fig.8 Total computation cost of ring signcryption for different schemes varying with the number of ring members

5 结 语

本文基于环签密和非交互式零知识证明技术,在VANETs中设计了条件隐私保护方案。非交互式零知识证明的引入保证了用户身份加密的正确性,并在环签密中实现了追踪功能,从而实现了条件隐私保护;同时,方案还具有防伪造性、去中心化、不可链接性、所有环节可认证等安全特性。相比同类方案,本方案具有较小的通信和计算开销。

本文只考虑了单一监管权威的情形,为了防止监管滥用,可以采用分布式密钥生成技术,由多个监管权威共享监管密钥来增强系统的安全性。