数据挖掘在计算机网络信息入侵检测中的应用

2023-12-04姚呈呈

姚呈呈,高 晶,吴 瑕

(沈阳工学院 辽宁 抚顺 113122)

0 引言

计算机网络信息安全的维护是一项十分复杂且烦琐的工作,日常需要较多的设备及装置进行支撑,对运行过程中存在的不安全因素及干扰信息进行排除、处理营造更加稳定的信息化环境。 近年来,由于网络数据及信息量的不断攀升,再加上网络范围的扩展与延伸,常常出现数据信息的入侵、失真等问题,对日常的计算机应用效果造成影响,为避免上述问题的出现,相关人员设定了网络信息入侵检测方法,周柏润等[1]和杨晓晖等[2]设定传统卷积神经网络计算机网络信息入侵检测方法,传统种群聚类和互信息计算机网络信息入侵检测方法,这一类检测方法虽然可以实现预期的处理任务,但是缺乏实际的针对性和稳定性,对于检测的目标并不明确,而且单一的检测结构对于信息入侵目标的执行效率较低,再加上环境和特定因素的影响,促使检测结果出现误差,不利于后期相关工作的处理,为此提出对数据挖掘在计算机网络信息入侵检测中的应用分析。 所谓数据挖掘技术,主要是从大量的数据中采用多源算法测算的方式进行隐藏测定,实现信息处理的过程,将该项技术与计算机网络信息入侵检测工作进行融合汇总,在一定程度上可以进一步扩大实际的检测范围,结合实际的检测应用需求,设计更加稳定、灵活的检测结构,实现初始入侵检测目标。 不仅如此,在数据挖掘技术的辅助和支持下,信息检测程序还会及时对于入侵异常位置作出标定处理,采集相关的异常数据和信息,采用特定统一的格式,转换为数据包,传输到设定的位置之上,便于后续的使用与查询[3]。 通过特定的数据统计方式,结合在线分析处理、情报检索、机器学习等技术,更为及时、高效地实现预设的检测目标,为后续相关工作的执行夯实基础[4]。

1 设计计算机网络信息入侵数据挖掘检测方法

1.1 提取初始信息入侵检测特征

网络信息的入侵检测虽然一般需要进行多层级的筛选和检测,但是单一的检测方式对于目标的处理效率相对较低,再加上外部环境及特定因素的影响,导致最终的检测结果出现误差,为此结合实际的检测需求,综合数据挖掘技术,进行初始信息入侵检测特征的提取[5]。 当前的入侵形式大致可以分为以下几种:突发性入侵、接触式入侵和递阶式入侵,不同的入侵形式需要制定的检测结构也存在较大的差异[6]。 在进行特征提取前,结合数据挖掘技术,先构建初始特征提取流程,该流程按照异常数据提取—引导转换处理—数据挖掘进行检测定位—检测规律总结—特征提取的顺序完成对初始信息入侵检测特征提取。 然后针对入侵形式,逐一进行特征的分解研究。 第一是突发性的入侵形式,这一类型的计算机网络信息入侵通常是突发性的,入侵的目标也是随机的,难以进行精准预测和识别,所以在进行检测特征提取时,更加偏重于概率性的随机检测,获取的检测数据及信息通常也是模糊的[7];第二是接触式的入侵。 与突发入侵不同的是,接触式的入侵一般是触及某一指令或者预设的协议,所形成的预留入侵[8]。 一般设置范围性的入侵检测形式,特征为群体性的检测特征,具有一定的针对性和比对性;第三是递阶式入侵,实际上是多阶入侵,它的入侵程度是逐渐加深的,一般呈现出灵活转换和逐级信息入侵的特征,所以在设计检测结构时,可以构建多层级的检测标准,这有利于获取更加真实的检测结果[9]。

1.2 设计关联规则及多层级交叉入侵检测框架

完成对初始信息入侵检测特征的提取后,结合数据挖掘技术,设计关联规则及多层级交叉入侵检测框架[10]。一般状态下,异常端在对计算机进行信息入侵时,会违背一部分预设的规则,由于预设的规则通常并不是固定的,因此对入侵位置进行检测会存在一定的难度,也无法更好地保证检测结果的稳定与真实。 面对上述问题,设计约束性的关联规则。 给定一组定向的识别检测项目,依据不同的类别做出转换及数据处理,形成循环性的检测集合,通过数据原理逐步推导出数据信息项目之间的正向蕴涵关系,本次使用Apriori 算法,建立一个关联规则约束矩阵,具体如式(1)所示:

式(1)中:D表示关联规则检测约束基准值,∂表示平衡比,n表示预设检测范围,β表示实测检测范围,u表示定向检测次数,b表示单元检测定值。 根据上述测定,完成对关联规则检测约束基准值的计算,将其设定在初始的检测矩阵之中,作为基础性的检测限制标准。 随即以此为基础,综合数据挖掘技术,进行多层级交叉入侵检测框架的设计。

与普通的检测结构不同的是,此次所设计的入侵检测形式具有一定的关联性。 首先结合实际的入侵检测条件,构建多层级的交叉检测目标,分类设定在矩阵之中,以基准作为限制进行比对。 然后在整个过程中,需要在构建矩阵中设置一个数据挖掘交叉序列,交叉序列与设置的检测程序相关联,一旦出现异常或者信息入侵等情况,异常数据会自动形成数据包传输到对应的位置上,检测程序会对异常或者入侵的位置进行交叉标记处理,为后续的检测解析以及识别调整奠定基础。

1.3 构建数据挖掘网络信息入侵检测模型

完成对关联规则及多层级交叉入侵检测框架的设计后,再进行数据挖掘网络信息入侵检测模型的构建与实践应用。 在设定检测矩阵导入初始模型中,设计一个稳定的入侵处理检测结果,将日常固化的检测目标进行分类,与矩阵之间建立正向的检测关联,结合数据挖掘技术,形成多阶的入侵检测结构,如图1 所示。

图1 数据挖掘网络信息入侵检测模型结构图示

根据图1 完成对数据挖掘网络信息入侵检测模型的设计与分析。 随即以此为基础,建立一个数据挖掘集,对计算机中容易出现入侵的位置进行标注,关联程序。 与此同时,在各个位置附近设定多数量的入侵检测节点,便于模型在完成信息入侵检测之后,对异常位置的入侵数据及信息进行解析研究。

此外,为确保计算机受到入侵时其他文件及数据的安全,还需要在检测的程序内部增设一个定向挖掘瞬时加密指令。 计算机一旦被入侵,该程序会瞬间启动,对所有指定的文件和数据信息设置多元化的加密项目,并对使用者显示随机身份验证,进一步保证入侵检测过程中其他数据信息的稳定与安全,强化该入侵检测模型的实际应用能力。

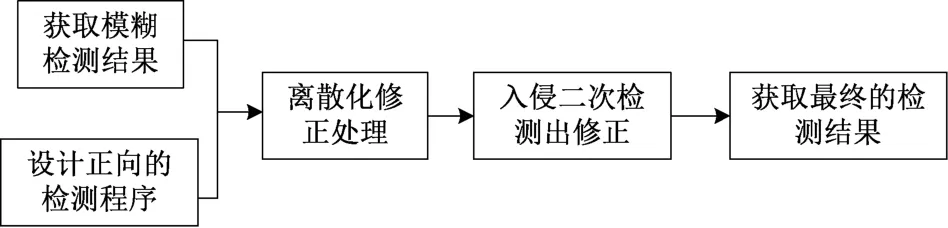

1.4 离散化处理实现入侵检测实践应用

完成对数据挖掘网络信息入侵检测模型的构建之后,采用离散化处理的方法实现最终的入侵检测处理。 模型在进行入侵检测时,会输出一个模糊的入侵检测结果,但是无法确保这一结果的真实性和稳定性,所以,设定一个离散化修正结构,导入模型之中,具体如图2 所示。

图2 离散化修正入侵检测流程图示

根据图2 完成对离散化修正入侵检测流程的设计与分析。 接下来将经过离散化处理之后的入侵检测模型与初始的基准值进行比对,确保误差在合理的范围之内,即可再次输出入侵结果,实现最终的入侵检测处理。

2 实验

此次主要是对数据挖掘在计算机网络信息入侵检测中的实际应用效果进行分析与验真研究,考虑到最终测试结果的真实性与可靠性,选定G 企业的计算机应用网络作为测试的主要目标对象,采用对比的方式展开分析,周柏润等[1]119和杨晓晖等[2]143设定传统卷积神经网络计算机网络信息入侵检测小组,传统种群聚类和互信息计算机网络信息入侵检测小组以及本次所设计的数据挖掘计算机网络信息入侵检测小组。 根据实际的测定需求及标准,对最终得出的测试结果比照研究,接下来结合数据挖掘技术,进行初始测试环境的搭建。

2.1 实验准备

结合数据挖掘技术,对G 企业的计算机应用网络的信息入侵检测环境进行设定与搭建。 以实际检测需求进行初始检测入侵集的设定,如表1 所示。

表1 初始检测入侵集设定表

根据表1 完成对初始检测入侵集的设定,综合数据挖掘技术,构建一个自动化的入侵检测识别程序,并提取数据信息自身的特征以待后续使用。 以此为基础,将选定的初始检测入侵集以特定的格式进行转换,形成独立的入侵指令,把入侵指令导入检测模型的内置结构中,综合数据挖掘技术,构建信息检测的嵌入结构,将嵌入检测范围设定为该企业网络信息检测的初始覆盖区域。 在这个区域之内的网络边缘位置设置多个检测识别节点,且在使用时需要与定向的检测程序进行搭接关联,便于实时数据及信息的采集。

2.2 实验过程及结果分析

在上述搭建的测试环境之中,结合数据挖掘技术,对G 企业的计算机应用网络的信息入侵检测方法进行具体的测试和验证研究。 将预先准备的侵入指令导入模型内部,选择计算机网络中5 个位置分别进行入侵测定,过程中不断攻击信息及传输的数据包。 以误检率作为性能指标,结果如图3 所示。

图3 测试结果对比分析图示

根据图3 完成对测试结果的分析:对比于传统卷积神经网络计算机网络信息入侵检测小组,传统种群聚类和互信息计算机网络信息入侵检测小组,本次所设计的数据挖掘计算机网络信息入侵检测小组最终得出的误检率被较好地控制在15%以下,说明此种信息入侵加检测形式更加灵活、针对性较强,检测的范围可以更好地控制,检测精度较高,误差可控,具有实际的应用价值。

3 结语

综上所述,以上便是对数据挖掘在计算机网络信息入侵检测中的应用效果进行分析与验证研究,与传统的信息入侵检测形式相比对,此次所设计的检测结构更加灵活、多变,具有一定的针对性,在复杂的网络检测环境下,针对ARP 欺骗攻击、DHCP 欺骗攻击、广播风暴等攻击入侵方式,设定多阶等效的防护层级。 此外,对于用户自身信息的维护还需要增设加密程序,与初始的防护检测结构进行融合,形成深度信息入侵检测方案,便于输入层、接入层以及检测输出层设备的定向交互,加强对误差的控制,以此来获取最为精准的检测结果,为后续相关技术的创新与升级提供参考依据。