面向天地一体化网络的认证与密钥协商协议*

2023-11-21谢绒娜武佳卉史国振李楚涵

谢绒娜,谭 莉,武佳卉,史国振,李楚涵,邓 烨

北京电子科技学院 密码科学与技术系,北京100070

1 引言

天地一体化网络是未来国家信息化领域的重要基础设施,是打破西方发达国家技术堡垒、捍卫国家主权与领土完整的强有力保障,其建设意义十分重大.天地一体化网络以信息流作为通信载体,充分发挥空间优势,实现空、天、地、海等多维信息的传输和处理,支持各类用户终端大规模进行域内以及跨域服务,构成了一种极为复杂的通信和信息服务系统[1].然而天地一体化网络因其无线传输的开放性、网络拓扑结构频繁变化的动态性、空间环境恶劣、节点资源有限等特点,更易遭受敌方的恶意破坏与攻击,面临严峻的安全挑战.

为了应对天地一体化网络的安全挑战,在用户接入网络时,对用户进行合法性认证十分重要.身份认证是合法用户访问天地一体化网络的关键,也是安全通信的前提.在用户完成合法性认证后,需要协商出会话密钥为通信双方提供安全的通信信道,来保障通信数据的安全传输.因此,设计基于天地一体化网络的认证与密钥协商协议(authentication and key agreement,AKA) 方案至关重要.近些年来,不少学者研究了不同领域的AKA 方案,根据所依赖的密码体制,现有的AKA 方案可分为[2]: 基于哈希函数的AKA 协议、基于对称密码体制的AKA 协议、基于公钥密码体制的AKA 协议.

在基于哈希函数的AKA 方案中,朱辉等人[3]针对卫星网络的动态性提出了基于哈希函数的认证与密钥协商协议.然而卫星采用真实身份进行通信,不能达到身份隐私保护的要求.同时控制中心需要处理转发数据,也无法实现透明传输.Wei 等人[4]提出了车联网认证与密钥协商方案,该方案采用轻量级的哈希函数生成会话密钥,所需计算开销较少.Amin 等人[5]采用轻量级哈希函数提出了一种应用于无线传感器网络(wireless sensor networks,WSN) 的不可追溯性匿名认证协商协议,但是该方案不能抵抗假冒攻击.综上,基于哈希函数的AKA 方案可以很大程度上解决通信资源有限的问题,但是无法较好地保障通信安全,很少有AKA 方案能同时实现身份隐私保护、透明传输、抵抗假冒攻击等安全需求.

除了轻量级的哈希函数AKA 方案,也有学者提出了一系列基于对称密码体制的AKA 方案,朱辉等人[6]提出了基于双层卫星进行设计的组网认证方案,采取认证预计算机制,卫星在首次认证后只需要查表就可以重新获得认证参数,然而查表也带来了不少的存储开销.曹进等人[7]基于北斗卫星系统提出了用户接入认证协议,将位置信息和主密钥相结合实现了双因子认证,提高了协议的安全性.Wazid 等人[8]提出了一种用于分层网络的轻量级认证密钥协商协议,使用智能卡、口令和生物特征作为三因子进行认证,增强了认证安全性.在基于对称密码体制的AKA 方案中,往往需要多因子进行认证密钥协商,比如采取生物识别技术、位置信息、口令和智能卡等进行加强认证,与天地一体化网络的通用场景并不相符.

为了增强协议的安全性,不少学者提出了一系列基于公钥密码体制的AKA 方案.Chang 等人[9]讨论了基于椭圆曲线密码(elliptic curve cryptography,ECC) 的认证方案,该方案具有完美前向安全的优势.Yeh 等人[10]在WSN 环境中设计了一种基于ECC 的认证方案,采用双因子进行认证,但是该方案未能实现通信方之间的相互认证.Challa 等人[11]为未来的物联网应用设计了一种基于ECC 的用户认证密钥协商方案,与其他非基于ECC 的方案相比,该方案需要更多的通信和计算成本.

与基于ECC 的公钥密码体制相比,混沌映射技术本质上是轻量级的,此外,运用混沌映射技术进行AKA 方案的设计具有与ECC 媲美的安全性.因此也有学者为了解决公钥密码体制带来的计算消耗问题,提出了一系列基于混沌映射技术的AKA 方案.Roy 等人[12]设计了一种基于混沌映射的物联网匿名用户身份认证方案,采用三因子进行加强认证,并且证明了基于混沌映射的认证方案比基于ECC 的方案具有更高的效率.Srinivas 等人[13]基于工业物联网提出了一种基于混沌映射技术的匿名轻量级认证密钥协商方案,经形式化安全证明,该方案能抵御常见的攻击.Zhang 等人[14]基于车联网系统提出了基于切比雪夫混沌映射的认证密钥协商方案,车辆节点在不同路侧设备(road side unit,RSU) 切换时,RSU 需要将自己维护的车辆节点信息表进行转发,带来了较大的计算开销.Zhu 等人[15]也使用混沌映射技术设计了一种认证密钥协商方案,支持多个服务器的分布式架构,从而解决单点故障问题.Cui 等人[16]提出了基于混沌映射的车联网全会话密钥协商方案,除了在雾服务器与群管理员之间,还可以在群组内的车辆之间生成会话密钥,从而实现安全的群组数据共享.此外,基于卫星领域的AKA 协议多只注重于同层卫星网络内的研究,不考虑其他类型卫星的存在,仅满足单一服务需求,协议适用范围较小.如Zhang 等人[17]针对低轨卫星组网提出了一种轻量级认证协议,可以适应低轨卫星拓扑结构高度变化的特点,但因只研究了低轨卫星间的认证,其协议的通用性并不强.曹进等人[18]提出了针对双层卫星网络的AKA 协议,在层间或跨轨道进行通信时,需要切换不同的认证协议进行认证,带来了不少的通信延迟.

天地一体化网络采用多层次网络架构,具有动态性、开放性的特点.各个卫星节点按照不同的轨道运行,群组关系动态发生变化.这种动态性不仅体现在终端节点在动态变化,同时群组管理者、子群管理者也在动态变化.天地一体化网络开放性的特点导致通信容易遭受中间人攻击,恶意节点可以未经授权对通信中各种消息进行获取或篡改.同时各个节点面临被腐化的风险.鉴于以上AKA 协议的研究,普通地面AKA 协议多适用于地面扁平化的通信场景,难以满足天地一体化网络的立体化通信场景;同时,现有方案存在难以满足安全需求、需要多因子参与认证、计算与通信开销大、应用范围片面等问题.为了克服现有方案中存在的安全缺陷,本文的主要贡献有:

(1) 分析天地一体化网络通信模式和特点,采用树状结构,设计适合天地一体化网络的AKA 协议,分为相邻节点认证与密钥协商阶段和跨节点认证与密钥协商阶段.

(2) 基于切比雪夫混沌映射技术设计认证与密钥协商方案,实现卫星通信透明传输,对比分析其他协议,在前向后向安全性和计算开销方面有较好的优势.

(3) 设计认证预测机制.在节点动态变化时,预测节点的运动轨迹,提前完成节点认证数据的迁移,实现卫星网络实时通信.

本文内容安排如下: 第2 节分析天地一体化网络中AKA 协议的研究动机;第3 节详细介绍面向天地一体化网络的AKA 协议;第4 节分析协议安全性;第5 节分析协议性能;第6 节对本文工作进行总结和展望.

2 研究动机

本节研究了天地一体化网络的体系结构和通信模式,对天地一体化网络的特点进行分析,提出面向天地一体化网络的AKA 协议所需的安全需求与性能需求.

2.1 天地一体化网络体系结构分析

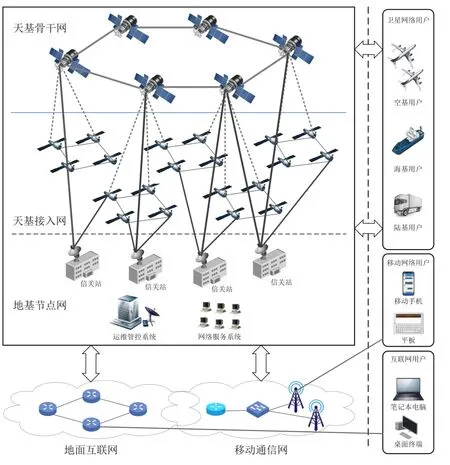

天地一体化网络是由天基骨干网、天基接入网和地基节点网组成的卫星通信系统,是汇聚多种网络节点和网络用户,涵盖陆、海、空、天在内的异构网络[1].体系结构如图1 所示.

图1 天地一体化网络体系结构Figure 1 Space-ground integrated network architecture

网络节点包括天基骨干网和天基接入网中的卫星网络节点与地基节点网中的地面网络节点.多种类型的网络节点融合组网实现天地互联互通.天基骨干网由若干地球同步轨道卫星组成,为高轨道卫星,可以进行实时监测、管理和控制,提供大容量宽带接入和海量数据信息传输服务;天基接入网由若干天基接入节点组成,为中、低轨道卫星,为全球机构平台和用户提供安全的通信服务,包括空中/海上目标监视、频谱监测和数据收集回程等附加服务;地基节点网由若干信关站、综合网络互连节点等地基节点组网而成,提供对天基网络节点的管理和数据处理,其中,运维管控系统、网络服务系统分别提供按需服务.

网络用户主要分为三种类型: 卫星网络用户、移动通信网中的移动网络用户、地面互联网的互联网用户.卫星网络用户分为空基用户、海基用户、陆基用户,分别对应不同领域的空间用户;移动网络用户主要为移动通信网中的移动终端;互联网用户主要为地面互联网中的PC (personal computer) 端.

2.2 天地一体化网络通信模式分析

天地一体化网络的通信模式可由通信中的信息流直观表达.如图1 所示,网络用户通过覆盖它们的卫星节点或者地基节点进行通信,即网络用户通过天地一体化网络节点进行互联互通,包括不同网络节点进行通信和不同网络用户通过网络节点进行通信.因此,网络用户之间的通信最终可以转化为天地一体化网络节点之间的通信.

网络节点之间的通信模式可分为相邻节点进行通信与跨节点进行通信.(1) 相邻节点间进行通信只需要通信双方的参与,有跨轨道相邻节点通信和同轨道相邻节点通信两种情况.跨轨道相邻节点通信如天基骨干节点/信关站和其覆盖的天基接入节点进行通信;同轨道相邻节点通信如相邻的天基骨干节点之间进行通信.(2) 跨节点进行通信需要中间节点的参与,中间节点的作用为转发通信双方的信息.根据所跨的中间节点数量可以分为跨单节点/跨节点链,如天基接入节点之间通过一个/多个天基骨干节点进行通信.

此外,在节点动态变化时,以上两种通信模式会相互转化.在通信中节点间的通信连接不是一直不变的,而是经常间断性改变.如天基接入网中的低轨卫星节点处于高度运转状态,覆盖低轨卫星节点的天基骨干节点/信关站也在时时刻刻发生变化.

由此可见,天地一体化网络复杂、易变的通信模式亟需一种可以覆盖大多数网络节点与网络用户的网络拓扑结构,满足天地一体化网络中大部分的通信模式,适应天地一体化网络特点,进一步达到其安全与性能需求.

2.3 天地一体化网络特点

本小节分析天地一体化网络的主要特点,基于网络特点提出设计认证与密钥协商协议的重要性.

(1) 动态性.天地一体化网络中的网络节点处于高速运转状态,频繁地加入或退出网络,导致网络拓扑也在时时刻刻发生变化.因此需要基于动态性完成实时通信认证,实现通信双方高效动态组网.

(2) 开放性.天地一体化网络中的网络节点采用无线链路进行通信,具有开放性特点,攻击者通过监听无线信道,使数据传输的安全性受到威胁.因此,通信中会话密钥的协商对于保障数据安全传输十分重要.

(3) 多层级架构.天地一体化网络具有明显的分层分组性质以及层级互联互通模式.因此,需要多层级多分组的网络拓扑结构,以适用天地一体化网络体系结构.

(4) 通信资源有限.天地一体化网络卫星节点受载荷技术以及太空恶劣环境影响,通信资源十分有限.

综上分析,天地一体化网络具有如下特点: 整个网络采用多层次复杂的网络架构,消息一般会在同轨道或者不同轨道卫星节点多次转发;网络拓扑结构具有动态性,这种动态性不仅体现在终端节点在动态变化,同时由于卫星节点在动态变化,导致负责路由的中间转发节点也在发生变化;从网络运行环境来说,天地一体化网络具有开放性的特点,通信中消息容易遭受中间人攻击,恶意节点可以未经授权对通信中各种消息进行获取或篡改,同时各个节点面临被腐化的风险;各个卫星节点计算资源、存储资源受限,通信带宽也受限.而普通地面网络负责路由的中间节点处于相对固定安全的环境,各种资源相对也比较丰富.为保障天地一体化网络通信的安全性,设计一个认证与密钥协商协议十分重要,同时认证与密钥协商协议也面临很大挑战.天地一体化网络中的节点需要相互认证,确定彼此身份的合法性,非法节点一旦接入天地一体化网络,极大可能导致卫星通信资源遭到非法获取或者破坏;此外,在协议交互时,数据极易遭受各种攻击.为了保证通信中消息的完整性和机密性,在相互认证之后通信双方需要协商出安全的会话密钥以便后续数据传输.

2.4 面向天地一体化网络的AKA 协议安全需求与性能需求

针对天地一体化网络特点,节点之间的通信除了满足相互认证以及密钥协商外,还需满足以下安全需求与性能需求:

(1) 透明传输.为了增加协议的保密性,在跨节点密钥协商时,中间节点无需处理转发数据,仅负责转发.即除了通信双方,其他任何节点无法推出会话密钥进而解密通信内容.

(2) 身份隐私保护.卫星身份信息暴露在开放的无线链路中,容易受到攻击.可以利用伪身份在公开信道传输以替代节点的真实身份,增强认证与密钥协商过程的安全性.

(3) 前向后向安全性.为了保证通信中的机密性和完整性,当前的会话密钥泄露,攻击者不能从当前的密钥推出之前的会话密钥,也不能由当前密钥推出将来会话中所协商的会话密钥.

(4) 能够抵御常见的攻击.如中间人攻击、假冒攻击、重放攻击、拒绝服务攻击等.

(5) 轻量级.天地一体化网络的通信资源有限,需要保障卫星的处理能力在有限的通信资源下进行最大化利用,尽量控制计算开销,满足天地一体化网络性能需求.

3 面向天地一体化网络的AKA 协议

本节提出一种面向天地一体化网络的AKA 协议,采用树状结构以适应天地一体化网络的多层级架构,所拟方案包括注册阶段、相邻节点认证和密钥协商阶段、跨节点认证和密钥协商阶段、实时通信认证和密钥协商阶段.

3.1 天地一体化网络拓扑结构

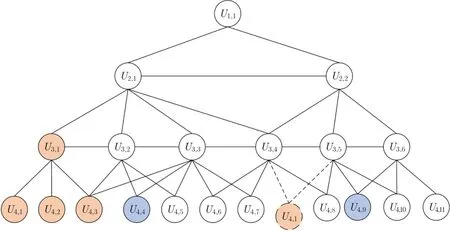

本协议以一颗高轨卫星所覆盖的中、低轨道卫星和网络用户为例,天地一体化网络拓扑结构可以抽象成如图2 所示的树状结构.树状结构的最高点代表天基骨干网中的天基骨干节点,为高轨卫星,高度为2的节点代表天基接入网中的中轨卫星,高度为3 的节点代表天基接入网中的低轨卫星,叶子节点代表网络用户.

图2 天地一体化网络拓扑结构Figure 2 Space-ground integrated network topology

根据天地一体化网络的通信模式以及网络拓扑结构,节点可分为两种相邻节点和跨节点,可以直观地由图2 中的通信链路表示,相邻节点为可以进行直接通信的节点,例如U4,1和U3,1,U3,1和U3,2;跨节点为不能直接通信而需要其他节点辅助进行通信的节点,例如U4,1和U4,2是间接通信的节点,需要U3,1的辅助.协议所讨论的节点间通信也可分为以下三类:

(1) 相邻节点进行通信.跨轨道相邻节点完成组网认证,指节点与父节点之间完成组网认证,例如U4,1和U3,1、U3,1和U2,1、U2,1和U1,1;此外,同轨道相邻节点也可以直接进行通信,例如U3,1和U3,2、U3,2和U3,3、U2,1和U2,2.

(2) 跨节点进行通信.即节点之间通过父节点或者认证链进行通信.例如U4,1和U4,2之间需要通过父节点U3,1进行通信;U4,4和U4,9之间需要通过节点间的认证链路进行通信:U4,4→U3,2→U2,1→U1,1→U2,2→U3,5→U4,9.

(3) 节点动态变化时,需要预测节点的运动轨迹,重新进行组网认证建立完备的认证表格.例如U4,1从U3,1组下移动到U3,4和U3,5组下,需要预测U4,1的运动轨迹,寻找U4,1的下一个可能的父节点U3,4和U3,5,提前完成认证数据迁移.

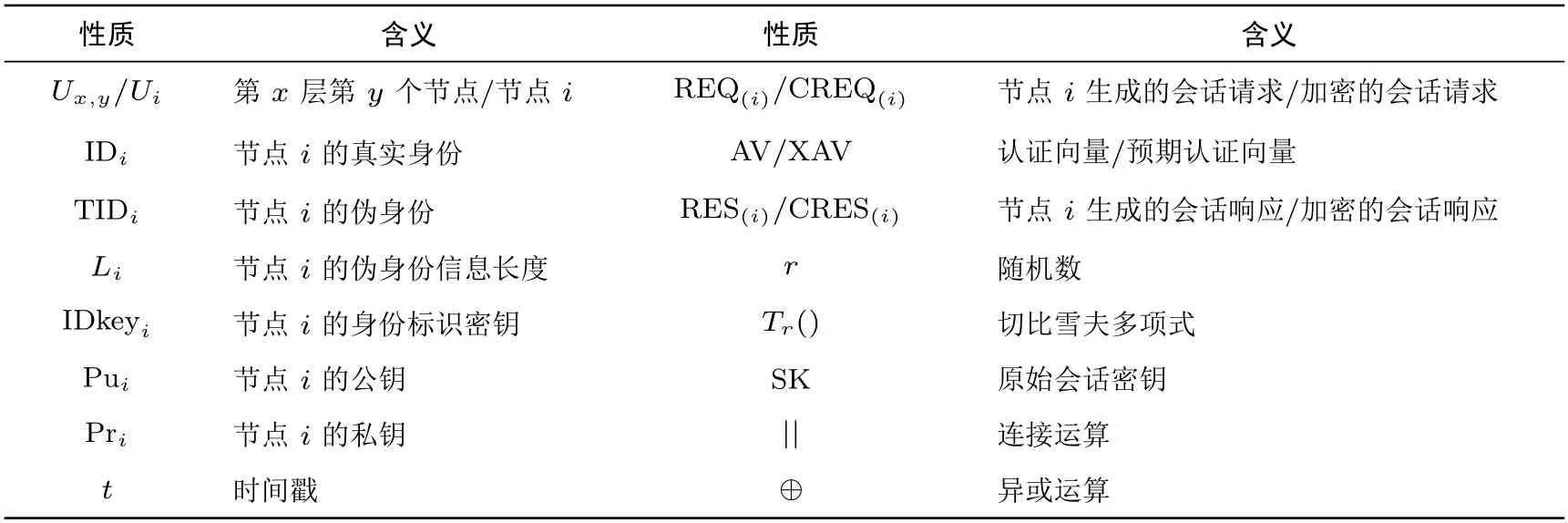

表1 列举了协议中使用的参数以及含义.

表1 系统参数Table 1 System parameter

3.2 注册阶段

本节介绍了天地一体化网络在部署过程中的注册阶段: 完成卫星系统的初始化设置以及节点伪身份的生成.

Step1.系统初始化.给定阶为q的有限乘法群G〈g〉,q为素数,g为该乘法群G的生成元.选取哈希函数h:{0,1}*×G →{G,q,g,h}是公开的.各节点完成系统参数设置,非叶子节点预置认证数据: 孩子节点的真实身份IDi和身份标识密钥IDkeyi,完成卫星网络部署.

Step2.伪身份的生成.在卫星部署完成后,节点选择随机数xi作为其私钥Pri,计算公钥Pui接下来,节点计算伪身份TIDi,TIDiIDi ⊕h(IDkeyi||Pui).伪身份TIDi计算完毕后通过广播进行公布,而节点的真实身份IDi只有节点的父节点知道.

3.3 相邻节点认证与密钥协商阶段

本节详细介绍了相邻节点认证与密钥协商阶段的两种情况,分为跨轨道相邻节点组网认证、同轨道相邻节点认证与密钥协商.

3.3.1 跨轨道相邻节点组网认证

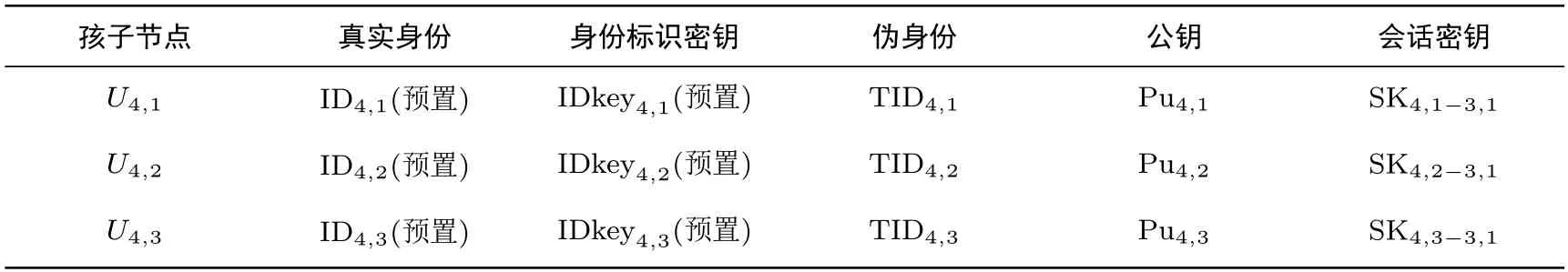

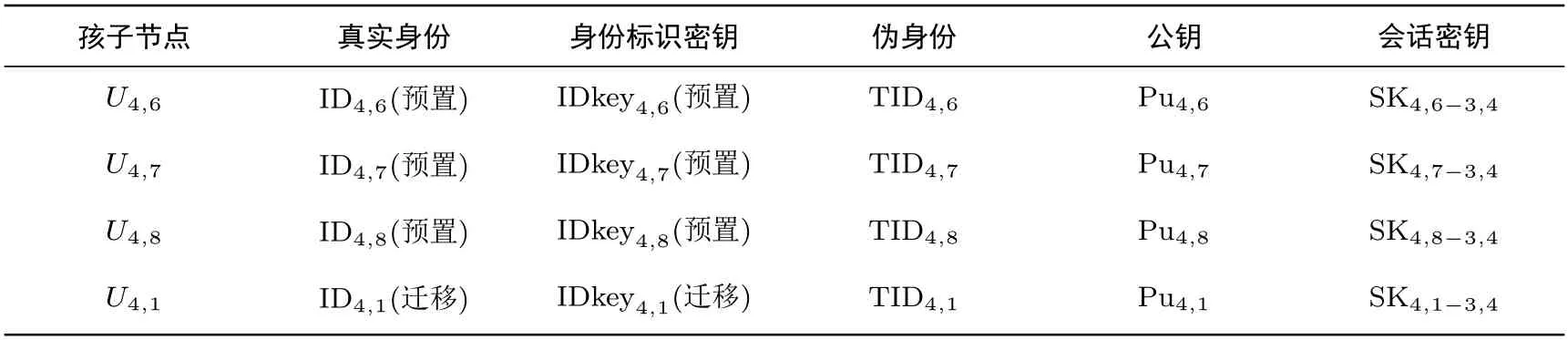

基于树状结构,孩子节点与其父节点完成组网认证,协商出各个孩子节点Ui与其父节点Uparent之间的会话密钥SKip.组网认证完成后,所有非叶子节点更新自身的认证表格,保存自己孩子节点对应的真实身份IDi、身份标识密钥IDkeyi、伪身份TIDi、公钥Pui以及协商的会话密钥SKip.以图2 中U3,1节点所保存的认证表格为例,认证表格如表2 所示.

表2 父节点U3,1 的认证表格Table 2 Authentication form for parent U3,1

3.3.2 同轨道相邻节点认证与密钥协商

同轨道相邻的孩子节点在通信时,在数据请求的过程中需要父节点的参与,因此协议过程与跨节点认证与密钥协议过程较为相似.以同轨道相邻的两个节点UA与UB进行通信为例,首先需要向父节点Uparent请求对方公钥PuA和PuB,并利用父节点生成的随机数r1与r2进行节点UA和UB之间的认证与密钥协商.由于在数据请求过程中进行了跨节点的数据传输,因此本小节的协议过程和与跨节点认证与密钥协商的区别将于3.4 节进行详细阐述.

3.4 跨节点认证与密钥协商阶段

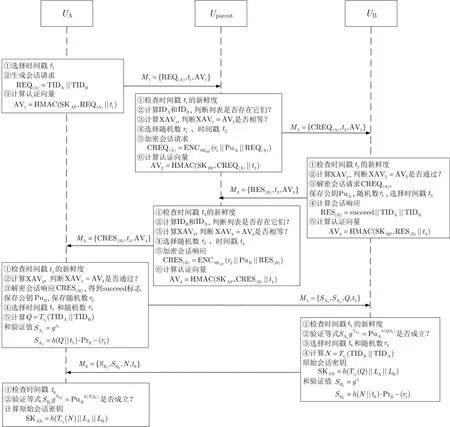

跨节点进行通信,节点间的认证和密钥协商依靠父节点/认证链透明转发完成.本节以节点UA与节点UB通过父节点Uparent进行认证和密钥协商为例,其过程如图3.

图3 跨节点认证和密钥协商流程图Figure 3 Flowchart of cross-node authentication key agreement

Step1.节点UA通过父节点Uparent向节点UB提出会话请求.UA选择时间戳t1,生成会话请求REQ(A),REQ(A)TIDA||TIDB.同时,UA利用与父节点Uparent在组网认证与密钥协商时协商的会话密钥SKAP计算认证向量AV1HMAC(SKAP,REQ(A)||t1),生成消息M1{REQ(A),t1,AV1}发送给父节点Uparent.

Step3.节点UB接收来自父节点Uparent的转发消息,处理节点UA的会话请求并返回认证响应.UB首先检查时间戳t2的新鲜度.检验通过后,UB计算XAV2HMAC(SKBP,CREQ(A)||t2),通过与接收到的认证向量AV2进行对比,判断等式XAV2AV2是否成立,如果等式不成立,说明消息M2被破坏,结束通信;反之,可说明M2消息完整.接下来,UB利用与父节点Uparent在组网认证与密钥协商时协商的会话密钥SKBP解密会话请求,得到随机数r1,保存UA的公钥PuA与随机数r1.若UB同意与UA进行通信,则选择时间戳t3,通信成功标志succeed,生成会话响应RES(B)succeed||TIDA||TIDB,并计算认证向量AV3HMAC(SKBP,RES(B)||t3),生成消息M3{RES(B),t3,AV3}发送给父节点Uparent.

同轨道相邻节点进行通信与跨节点进行通信的区别是: 同轨道相邻的两个孩子节点在向父节点请求对方公钥和随机数后可以不再通过父节点进行数据转发,即本小节步骤Step5—Step7 无需父节点透明转发,直接进行两个孩子节点的相互认证与密钥协商;跨节点进行通信需要有中间节点的参与,节点之间不能直接进行通信,在向父节点请求对方公钥和随机数后仍由父节点转发通信数据完成通信.

3.5 实时通信认证与密钥协商阶段

卫星拓扑结构高度动态变化,节点可能会因为位置移动,导致之前的通信链路中断,上一刻连接的链路很可能在下一刻失去可见性.为了保证实时通信,设计认证预测机制,预测节点接下来的运动轨迹,提前完成节点认证数据的迁移.

根据卫星节点的运动轨迹,通信链路的建立具有以下两种特性[19]: (1) 物理可见性.当卫星节点之间进行通信时,形成通信链路的主要条件是两个节点是否可见.假设卫星节点为U,地球中心为O,地球半径为Re,地球中心O到两个卫星节点的距离为H,则形成物理可见性的条件为:H≥Re;(2) 周期性.在天地一体化网络中,每颗卫星周期性地围绕地球运行,同一轨道的卫星在同一高度运行,因此,同一轨道的卫星运动周期是相同的.

当节点动态变化时,需要预测其运动轨迹,根据物理可见性寻找节点的下一个可能的父节点.当节点UA移动时,UA的父节点UAparent需要提前完成UA认证数据IDkeyA||IDA的迁移.UAparent可以根据UA的运动轨迹,将认证数据提前发送给UA节点的下一个可能的父节点Unewparent.UAparent选择的Unewparent是满足其物理可见性的节点,地球中心O到Unewparent与UAparent的距离H,需满足H≥Re.接下来,UAparent利用协商出的会话密钥SKAparent-newparent加密孩子节点UA的迁移数据IDkeyA||IDA,通过其父节点/认证链发送给Unewparent.根据卫星通信链路建立的周期性,在孩子节点UA运动一段时间后,会和所有可能的父节点分别完成组网认证,其父节点会不断更新迁移数据,直至所有可能的父节点形成完备的认证表格.之后,即使节点UA不断动态变化,父节点可以不再进行数据迁移,通过存储的认证数据便可完成相应的组网认证,从而实现卫星节点的实时通信.

例如图2 中,当节点U4,1动态变化时,父节点U3,1需要预测U4,1的运动轨迹,寻找U4,1的下一个可能的父节点U3,4和U3,5,提前完成预置认证数据IDkey4,1||ID4,1迁移.当节点U4,1运动到U3,4组下后,U4,1与新父节点U3,4基于认证数据IDkey4,1||ID4,1进行组网认证,新父节点U3,4保存U4,1的公钥Pu4,1,并协商出会话密钥SK4,1-3,4,以备后续通信.

表3 为父节点U3,4建立的认证表格.在节点U4,1离开U3,4组下后,U4,1的认证数据并不会被清除,待节点U4,1经周期性动态变化后再一次加入U3,4组下,可以不再提前进行数据的迁移,直接使用存储的认证数据便可完成实时通信.

表3 父节点U3,4 的认证表格Table 3 Authentication form for parent U3,4

4 安全性分析

4.1 困难问题

认证和密钥协商方案的安全性基于2 种困难问题,一是计算离散对数问题[17](computational discrete logarithm problem,CDLP);二是基于扩展切比雪夫混沌映射的计算Diffie-Hellman 问题(computational Diffie-Hellman problem,CDHP).

CDLP.给定阶为q的有限循环乘法群G〈g〉,q为一个大素数,g为该乘法群G的生成元.选定任意乘法群G的生成元g和y,计算x满足ygxmodq,当已知大素数q和生成元g,给定y,求解x的值的问题称为CDLP[14].通常情况下,想要在多项式时间内解决CDLP 是非常困难的.

CDHP.给定(-∞,+∞),若已知x、Tα(x)modn、Tβ(x)modn的值,求解Tαβ(x)modn的值的问题称为扩展切比雪夫混沌映射的CDHP.CDHP 也属于计算难题,不能在常规的多项式时间内得到有效解决.

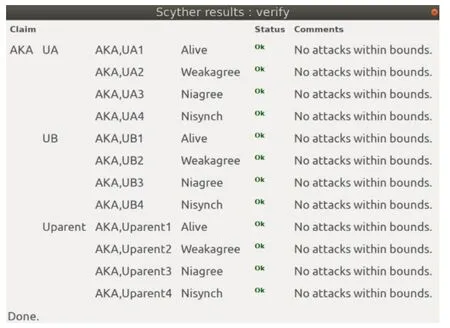

4.2 形式化安全性分析

本文设计的认证与密钥协商协议共包括注册阶段、相邻节点的认证与密钥协商、跨节点的认证与密钥协商三个阶段.注册阶段为预置各个节点的身份密钥和伪身份,不需要进行安全分析.相邻节点的认证与密钥协商是跨节点的认证与密钥协商特殊情况.本文通过Scyther 的形式化安全验证工具重点对跨节点的认证与密钥协商的身份认证进行了安全性分析.Scyther 用于识别潜在的攻击和漏洞,支持各种对手模型,包括标准的Dolev-Yao 模型.本文选择Dolev-Yao 模型来分析安全性.攻击者可以以主动攻击或被动攻击的方式窃听、删除、伪造消息.采用安全协议描述语言(security protocol description language,SPDL) 描述提出的协议,对协议的不同节点身份验证声明的安全属性(包括Alive、Weakagree、Niagree、Nisynch) 进行分析,从图4 可以看出,声明的Alive、Weakagree、Niagree、Nisynch 没有受到攻击,可以抵抗重放攻击、中间人攻击等.

图4 Scyther 仿真结果Figure 4 Scyther simulation result

4.3 非形式化安全性分析

(1) 相互认证

父节点和孩子节点的相互认证: 父节点对孩子节点的认证,利用孩子节点的真实身份IDA、身份标识密钥IDkeyA和公钥PuA计算孩子节点的真实身份TIDA⊕h(IDkeyA||PuA),并与自己存储的孩子节点真实身份IDA对比,以此判断孩子节点身份的合法性;孩子节点对父节点的认证,通过存储的孩子节点身份标识密钥IDkeyA,利用HMAC() 函数生成预期认证向量XAV,与收到的认证向量进行对比XAVAV,以此判断父节点身份的合法性以及消息的完整性.敌手A在不知道身份标识密钥IDkeychildren的情况下,即使伪造了消息,也无法通过父节点和孩子节点对其身份合法性的验证.

此外,因为验证值的计算使用了密钥协商材料Q,h(Q||ti)Pri-(r),对身份进行合法性验证之外还可以对消息完整性进行检验.

(2) 密钥协商

会话密钥的建立基于扩展切比雪夫混沌映射的CDHP 难题,在已知x,(x),(x) 值的情况下,求解(x) 属于计算难题,无法在多项式时间内进行解决.因此,采用切比雪夫混沌映射的性质进行会话密钥的协商,能够保证除协商双方外,其他节点无法由密钥协商材料Q(TIDA||TIDB) 和N(TIDA||TIDB) 得到最终的会话密钥,实现了会话密钥的安全建立.

根据切比雪夫混沌映射的半群性质:

会话密钥的正确性证明如下:

(3) 透明传输

在跨节点密钥协商过程中,父节点不会对孩子节点转发的密钥协商材料做任何处理,仅负责转发.因为扩展切比雪夫混沌映射的CDHP 难题,父节点在转发孩子节点的密钥协商材料时,也无法由孩子节点发送的消息推出孩子节点双方协商的会话密钥.

(4) 身份隐私保护

认证和密钥协商过程中,所有节点均采用伪身份TIDi进行通信,敌手A想要通过节点的伪身份TIDiIDi ⊕h(IDkeyi||Pui) 得知节点真实身份IDi,就必须需要知道节点的身份标识密钥IDkeyi,因为身份标识密钥是保密的,只有节点本身和节点父节点知道,所以可以保证节点自身的真实身份不被暴露.

(5) 前向和后向安全性

所提出方案的最终输出是建立的会话密钥SKABh(Tr3r4(TIDA||TIDB)||LA|LB),其中采用了两个随机数r3、r4,随机数是由协商双方随机生成的,并且只能使用一次,因此SKAB在不同的会话中也是不同的,这意味着在两个不同会话中生成的两个SKAB之间没有任何关系.因此,本文协议实现了前向和后向安全性.

(6) 抵抗中间人攻击

假设敌手A拦截了消息M1和M3并尝试修改消息,但由于敌手A没有节点的秘密参数,包括真实身份IDA、身份标识密钥IDkeyA,不能通过认证;敌手A想要修改消息M2和M4,由于没有节点与父节点协商的会话密钥,也不能通过认证;敌手A想要修改消息M5和M6,则需要拥有秘密的随机数以及破解扩展切比雪夫混沌映射的CDHP 难题.综上,敌手A不能修改消息通过认证,因此本文协议可以抵抗中间人攻击.

(7) 抵抗假冒攻击

敌手A想要假冒孩子节点和父节点完成组网认证,由于敌手A没有预置的身份标识密钥IDkeyA,无法协商出孩子节点与父节点的会话密钥;而敌手A想要假冒节点UA和节点UB完成会话密钥协商,由于敌手A不是父节点的合法孩子节点,没有合法孩子节点的真实身份IDA、身份标识密钥IDkeyA,无法通过父节点的认证,也无法获得父节点所产生的随机数r1和随机数r2,不能生成验证值SA1和SA2,因此,不能完成会话密钥协商.综上,本文协议可以抵御假冒攻击.

(8) 抵抗重放攻击

在所提的方案中发送的每一条消息中均加上了时间戳t,之后,接收的每一条消息都会验证时间戳t,以此保证消息的新鲜度,只有检验通过,才会继续进行下一步操作.此外,父节点在给孩子节点发送的消息中还生成了随机数r.由于时间戳t和随机数r的存在,本文协议可以抵御重放攻击.

(9) 抵抗拒绝服务攻击

在消息和认证向量中添加了时间戳t,保证了消息的新鲜度;对请求认证的节点发送的信息,使用组网认证时节点与父节点协商的会话密钥SKAP、SKBP,采用HMAC() 函数进行加密传输: AV1HMAC(SKAP,REQ(A)||PuA||t1),通信开销较小.响应认证的节点可以通过以上两点快速拒绝来自敌手A的非法认证请求,从而抵抗拒绝服务攻击.

5 性能分析

本文协议比较分析了Amin 等人[5]提出的基于哈希函数的AKA 协议、Challa 等人[11]提出的基于ECC 函数的AKA 协议、Cui 等人[16]提出的基于切比雪夫混沌映射的AKA 协议.结果显示,本文协议在安全性、计算开销和通信开销上都具有一定的优势.

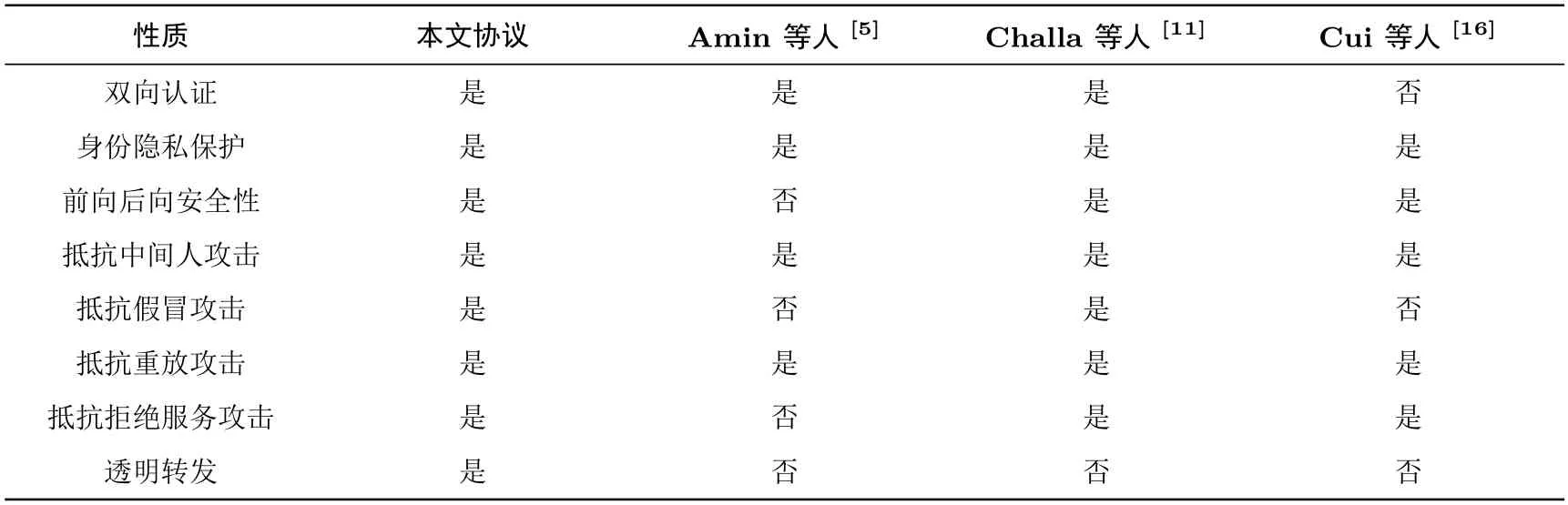

5.1 安全性对比

本节从双向认证、身份隐私保护等8 个方面与本文协议进行对比,如表4 所示.结果显示,本文协议有更好的安全性,Amin 等人[5]协议无法满足前向后向安全性将导致会话密钥泄露带来安全缺陷;Challa等人[11]协议不能进行透明转发,因此需要高度信任中间转发节点,一旦中间节点被腐化,将面临会话密钥泄露的安全风险;Cui 等人[16]协议不能实现双向认证,因此也无法抵抗假冒攻击.

表4 AKA 协议安全性质对比Table 4 Comparison of security properties of AKA protocols

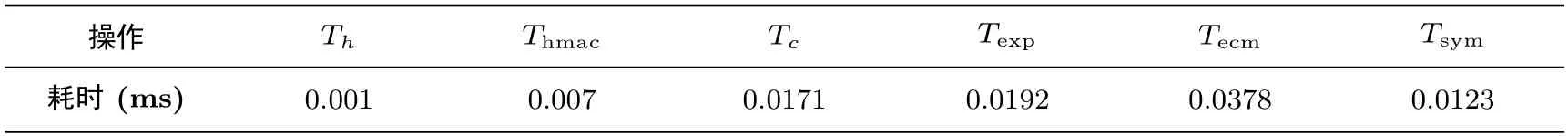

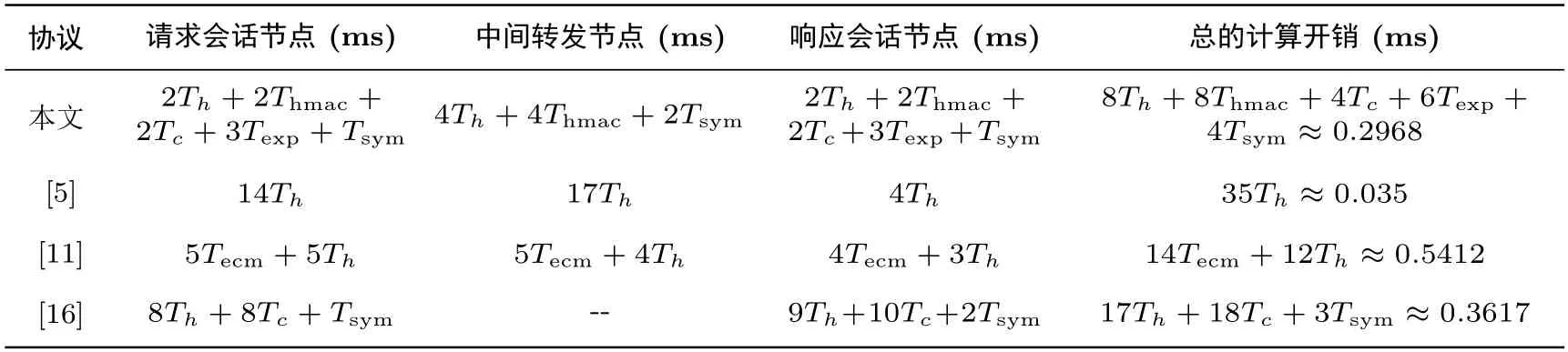

5.2 计算开销对比

为了对比本文协议与其他三个协议的计算开销,根据文献[4,20] 的结论,实验的配置环境为Ubuntu 16.04、i7-6700 CPU 和8 GB RAM 的PC 机,得出协议中密码学运算的平均执行时间如表5 所示.其中异或运算和级联运算计算开销较小,因此在分析中忽略.其他运算的计算时间为: 哈希运算Th、HMAC运算Thmac、切比雪夫混沌映射Tc、模幂运算Texp、椭圆曲线点乘Tecm、对称加/解密Tsym.

表5 密码学运算的平均执行时间Table 5 Average execution time of a cryptographic operation

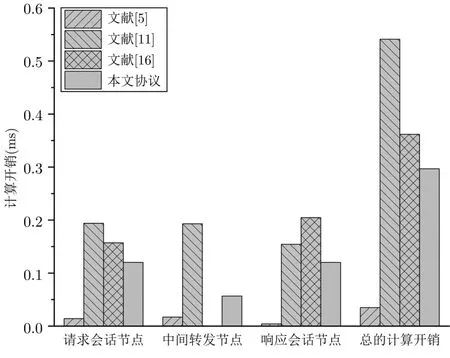

使用表5 密码学运算的平均执行时间计算本文协议与其他三个协议的计算开销,详情如表6 及图5 所示.与基于ECC 函数的AKA 协议相比,本文协议总的计算开销约为Challa 等人[11]协议的55%;与基于切比雪夫混沌映射的AKA 协议相比,本文协议总的计算开销约为Cui 等人[16]协议的82%;虽然Amin 等人[5]提出的基于哈希函数的AKA 协议计算开销非常小,但是其不能满足前向后向安全性,极大可能导致会话密钥的泄露,因此在安全性方面有致命的缺陷.

表6 计算开销比较Table 6 Computation cost comparison

图5 计算开销比较图Figure 5 Computational overhead comparison chart

5.3 通信开销对比

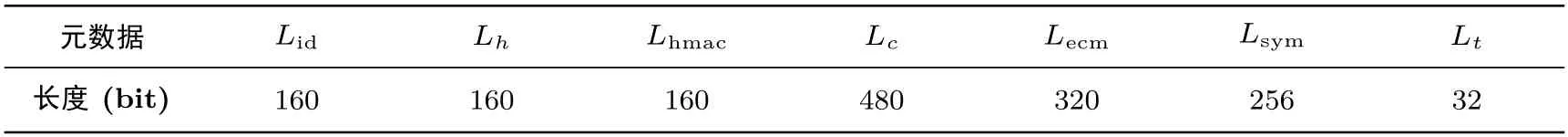

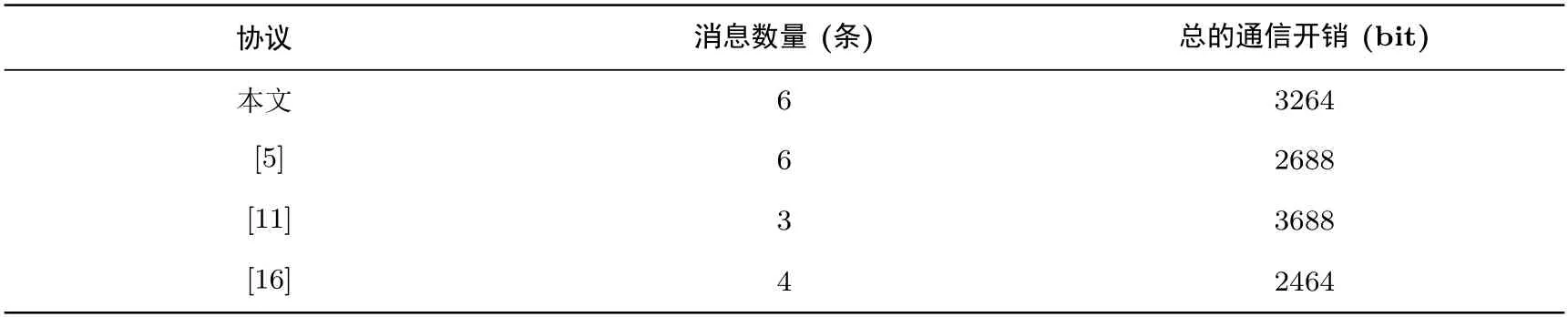

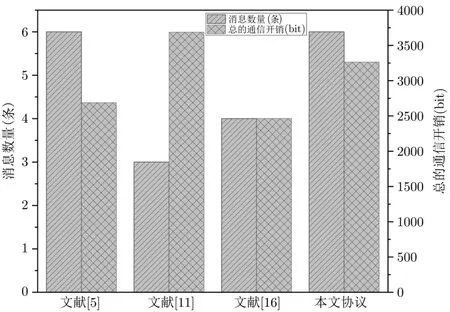

为了比较本文协议与其他三个协议的通信效率,计算通信开销中所涉及的元数据长度如表7 所示.其中分别代表: ID 长度Lid(真实身份与伪身份的数据长度相同)、哈希摘要长度Lh、HMAC 长度Lhmac、切比雪夫混沌映射长度Lc、椭圆曲线点乘长度Lecm、对称加密长度Lsym、时间戳长度Lt.

表7 元数据的长度Table 7 Length of metadata

使用表7 元数据的通信长度计算本文协议与其他三个协议的通信开销,详情如表8 及图6 所示.与Amin 等人[5]协议和Cui 等人[16]协议相比,本文协议需要更多的通信开销,这是因为提供了更好的安全性;而与Challa 等人[11]提出的基于ECC 函数的AKA 协议相比,本文协议的通信开销减少了12%,相较于ECC 协议,本文协议基于切比雪夫混沌映射技术而提出的AKA 协议有着良好的通信开销,可以在一定程度上满足轻量级的特点.

表8 通信开销比较Table 8 Computation cost comparison

图6 通信开销比较图Figure 6 Communication overhead comparison chart

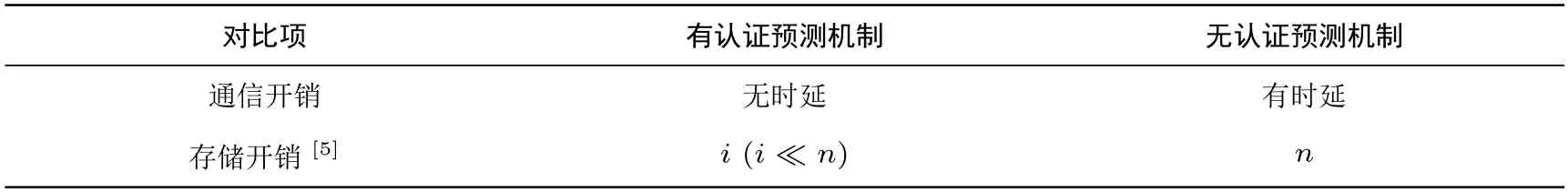

5.4 实时通信效率分析

本节对实时通信阶段协议中有认证预测机制与无认证预测机制进行性能比较,如表9 所示.在协议无认证预测机制时,卫星的运动轨迹无法预测,意味着卫星节点在注册阶段需要存储所有节点的孩子节点认证数据,存储开销十分巨大,假设一个节点的存储开销为1,而所有节点的孩子节点数为n,则总的存储开销为n.此外,在节点请求通信时,由于存储的认证表格十分巨大,在通信开销上有查表时延;而协议有认证预测机制时,仅需存储节点自身预置的孩子节点认证数据以及迁移的孩子节点认证数据,假设孩子节点数为i,总的存储开销共为i(i ≪n),远远小于协议无认证预测机制时的通信开销.此外,在节点因为卫星动态变化而变更所属集群时,通过预测卫星运动轨迹可以提前完成认证数据迁移,进而实现实时通信,通信过程中也无查表时延.

表9 实时通信阶段性能比较Table 9 Performance comparison of real-time communication phase

5.5 并发通信效率分析

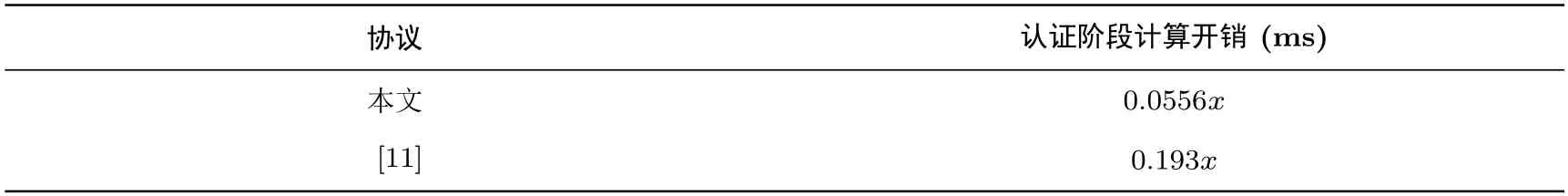

考虑并发通信时的协议效率,即在中间转发节点处理多个节点(假设节点数为x) 的协议请求时,使用表5 密码学运算的平均执行时间计算,并发计算开销比较如表10 所示.与基于ECC 函数的AKA 协议在并发通信时的计算开销相比,本文协议仅为Challa 等人[11]协议的29%.此外,本文协议在并发通信时的计算开销主要集中于协议的认证阶段,而在密钥协商阶段因中间转发节点进行透明转发,计算开销为0,完成认证后的密钥协商不再需要中间转发节点的参与,极大减轻了中间节点的计算开销,在并发性能上相较于Challa 等人[11]协议有较好的优势.

表10 并发通信中间转发节点计算开销比较Table 10 Comparison of computational overhead for concurrent communication

6 结束语

本文分析了天地一体化网络通信模式和特点,研究了现有认证与密钥协商协议存在的安全问题,提出一种适合天地一体化网络的AKA 协议,将协议分为相邻节点AKA 阶段和跨节点AKA 阶段.采用树状结构,使用切比雪夫混沌映射技术设计了一种满足透明传输的AKA 协议.在卫星拓扑结构高度变化的情况下,设计认证预测机制,提前完成认证数据的迁移.通过与其他典型协议在安全需求、计算开销和通信开销等5 个方面的对比分析评估了本文协议的性能,相较于其他方案,本文协议具有更好的安全性、更低的计算开销和通信开销,能够满足天地一体化网络的综合需求.未来将从实验仿真角度验证本文协议的可行性.