基于多指标决策分析的军事欺骗识别方法*

2023-10-20吕学志

吕学志

(解放军32179 部队,北京 100012)

0 引言

军事欺骗在古今中外的战争中被广泛运用。特别是在现代战争条件下,由于信息化、智能化武器装备的使用,战场毁伤能力空前提高,要减少战争损失,做到不战而屈人之兵,军事欺骗这种手段具有特殊的作用。外军把欺骗看作是一种战斗力,认为在条件基本相同的情况下,只要其军事欺骗胜过对手,就很可能在斗争中取胜。

随着军事欺骗的使用,如何识别军事欺骗成为重要而复杂的问题。事实上,决策者和情报分析人员常常不愿意顾及存在欺骗的可能性。他们在研究大多数感兴趣的情况时,得到的信息总是不全面而含糊的,如果再考虑存在欺骗的可能性,无异于又增加了一重精神负担。存在欺骗的可能性也损害了手头情报的可信性,妨碍作出分析结论来指导决策。另一方面,即使提高对欺骗的警惕性,可能也于事无补。看魔术表演的人再保持警惕,也注定敌不过魔术师蒙骗观众的本事。相反,魔术师经常利用这种警惕性来控制观众的注意力,最终达到欺骗的目的。

军事欺骗识别又被称为反欺骗。在1968 年哈佛大学国际研究中心的HARRIS W R 最先提出反欺骗,WHALEY 认为反欺骗(counterdeception)是欺骗识别(the detection of deception)的简化说法,并对欺骗识别进行深入的理论研究[1-2]。HEUER 提出了竞争性假设分析法来识别欺骗[3],他指出:“不论是否识别出了欺骗,根据证据评估对手可能行动方案的假设对于了解其意图都是非常有用的”。ELSÄSSER 和STECH 将贝叶斯网络用于竞争性假设分析,以更好地用于识别欺骗,但是并没有讨论欺骗的可能性[4-5]。

目前,国内对军事反欺骗的研究大部分都是跟踪性介绍和定性研究。戴月介绍了《战略欺骗》和《第二次世界大战中的战略战役欺骗》两书对于反欺骗问题的观点[6-8]。高金虎等在其专著中对如何识别战略欺骗进行了理论探讨[9]。国内学者对反欺骗的量化研究比较少。吕学志等使用改进竞争性假设分析法用于战役企图的判断,其中对证据欺骗性进行探讨,但对评估指标体系未做详细论述,模型算法不能适应多类型评估指标值[10]。

根据研究现状的分析,目前的识别军事欺骗方法还需要改进,使其定性分析与定量分析相结合,确保结论科学合理性,避免未能识别军事欺骗,造成不可挽回的损失。本文在前人理论研究的基础上,将军事欺骗识别问题转化为多指标决策分析问题,建立了军事欺骗识别的指标体系,设计了评估模型算法,弥补了现有方法的不足。

1 军事欺骗与反欺骗

1994 年美军第一部《军事欺骗联合条令》问世,美军对军事欺骗进行了确切定义。2012 年版《军事欺骗联合条令》给出的定义为:“军事欺骗是指为误导敌方军事、非军事或暴力极端组织决策者采取有利于己方完成任务的特定措施(或不采取措施)而故意实施的行动[11]。”欺骗都包括掩饰其相(隐真)和制造假象(示假)两个方面。前者是消极欺骗,后者则是积极欺骗。隐真与示假相辅相成,但侧重点不同,功能不同,有些欺骗仅靠消极掩蔽难以奏效。例如,如果旨在牵制或调动敌人,仅用隐形手段就不能达成目的,只有把示形、佯动、佯攻等方法配合运用,才能牵得住、调得动[12]。

MCNAIR 认为“反欺骗”是评估敌人或对手的行为和意图,为了有效地避免被敌人的欺骗行为所欺骗,指挥官必须准确地确定敌方行动是欺骗性的,并避免采取敌方希望其采取的行动[13]。反欺骗的所有定义都与情报有着直接联系,即理解对手的行为和目标,而隐真示假旨在影响对手的认知、信念和行为。BENNETT 和WALTZ(2007)从防御者行动角度定义了反欺骗:“反欺骗的特征是认识到对手的欺骗能力和行动,发现对手的具体欺骗技巧和战术,以及发现对手的欺骗意图和目标”。BENNETT和WALTZ 定义反欺骗的目的是确定敌方真正的欺骗意图和欺骗能力[14]。

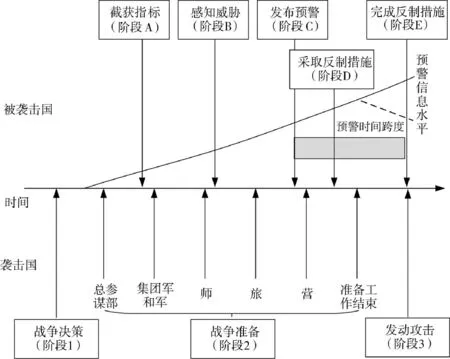

2 军事欺骗识别量化分析思路

每项军事欺骗行为(证据信息)都有一些属性,通过对军事欺骗行为(证据信息)属性的量化比较,可以推测出军事欺骗行为(证据信息)的可能性。首先,构建军事欺骗行为的评价指标体系,其次,建立各项评价指标量化模型,再次,选择综合各项指标值的方法。最后,得到各项军事欺骗可能性评估值,得出最终结论。

图1 量化分析思路Fig.1 Framework of quantitative analysis idea

3 军事反欺骗评估指标体系

3.1 信息受控性

信息是否受到操纵是评价对方欺骗可能性的重要指标。受控制(controlled)信息是指,虽然不质疑其来源的客观性和取得的渠道,但是必须假定敌人知道了我方已获得该信息。因此,敌人可以调整其部分行为,以便操纵我方认知,影响结论。航拍照片就属于这类:不质疑信息的真实性;但是敌人一定知道我方有能力获取,可能会相应地掩饰或改变其活动,从而减少这类信息的用途。一些非机密信息也属于此类。未受控制(non-controlled)信息被视为确凿的证据,因为其能真实揭露敌人行为或企图的某些重要方面,而行为和企图又有紧密的联系。此类信息的分析基础是假定敌人不知道我方已获得该信息,或者没有意识到该信息已被用作判断敌人未来行为的指标。因此,这类信息较为可靠,我方相信敌方不会用它来欺骗或操纵我方,例如截获的消息与原始的文件。

3.2 信息可信性

信息可信性是指信息是否值得信赖,主要从两个方面进行评价:一是自身是明确,还是模糊。主要判断信息来源是否有问题,是否存在主观判断成分,是否有相关支援或次要来源支撑。二是与其他来源信息是一致还是矛盾。军事欺骗往往会存在一些异常现象,要想减少军事欺骗的突然影响,必须关注异常现象,即巴顿·惠利(Button Whaley)所说的“不一致性”。惠利的原则是:“当在较短的时间内重新审视足够多的证据,即运用分析人员潜意识中的记忆时,只要存在不一致性,那么这种不一致性就应该很明显。”为了验证信息是否可靠,需要从其他来源信息进行印证,例如利用人力情报来印证电子情报或开源情报。如果与其他来源信息一致,则说明信息可信度较高,否则就说明信息可信度较低。

3.3 动机

了解敌方军事欺骗的动机也是评估军事欺骗可能性的重要考虑因素。从历史情况看,动机总体上包含:出其不意、蒙骗恐吓、进行威慑、扩大声誉和影响力、勒索讹诈、寻求对手的让步。了解敌方军事欺骗动机,必须要了解敌方的实际能力和战略思想。首先,敌方能力是军事欺骗动机的约束条件。如果对方非常怀疑欺骗者的能力,欺骗就注定不会成功。例如,1943 年夏秋,盟军进行了代号为“帽饰”的战略欺骗,企图造成要在9 月初渡过海峡进入法国的假象,但德军认为,盟军可以使用的兵力不足,因此反应十分冷淡,没有上钩。其次,深入了解对方战略思想,要站在对方立场上,从对手的角度来思考军事欺骗动机。第二次世界大战中,德军不懂得盟军每次登陆作战都将空中掩护作为必备条件,因而对盟军而言,由于不能保证提供空中掩护,也就不会考虑在撒丁岛、比斯开湾或伯罗奔尼撒半岛实施登陆作战。而德国人却从自身的军事理论出发,认为撒丁岛(而不是西西里岛)是盟军进攻意大利的关键地点,加来海峡是盟军最显而易见的进攻方向。事实上,盟军对此抱有完全不同的看法。德军弄不清盟军的战略进攻方向,上当受骗的原因之一是不了解对方的战略思想。

3.4 渠道

军事欺骗中,欺骗者向欺骗对象传递欺骗信息和掌握其反应的反馈信息都要通过一定的信息传递渠道(如图2 所示)。由于制造、传递、接收、分析欺骗信息和反馈信息会受到双方内部和外部环境的各种干扰,所以这些信息在通过这些渠道时会受到削弱和歪曲。各种干扰包括:无意的泄露情报导致暴露己方的真实意图;对上级命令采取的措施理解有偏差;重要信息被忽略;欺骗准备工作不符合要求;恶劣气候使欺骗对象的飞机无法起飞,从而看不到欺骗者精心布置的骗局;各种干扰使欺骗对象接收不到欺骗信息;用于欺骗的假文件中途遗失;欺骗对象接收到的信息被其情报人员弄错、忽略或曲解,等等。因此,要根据渠道情况、外部环境和偶然行为给渠道造成的不稳定性来分析渠道的可靠性。

图2 欺骗者与欺骗对象的沟通渠道Fig.2 Communication channels between deceivers and victim

成功识别军事欺骗需要高度重视渠道。首先,情报分析人员及决策者要经常审视所有的信息渠道。对于分析人员来说,这意味着深入了解各个情报搜集渠道,知晓其能力与局限,特别是在面对军事欺骗活动时的缺陷。关键是分析人员要知道对方在多大程度上掌握和了解这些搜集渠道,这决定着这些渠道是否容易受欺骗活动影响。要想识别对手的军事欺骗,深入了解情报搜集渠道及对方对这些渠道的了解,是一项必不可少的要求。其次,了解欺骗者利用渠道实施欺骗的套路。如果一条渠道只能正确传递50%的欺骗信息,欺骗者就很难肯定对方是否会受骗。欺骗者一般会通过降低错误率,减少拖延,建立直接反馈渠道等方法,来提高渠道的沟通能力。此外,欺骗者通常会采用多种渠道实施欺骗。欺骗者在实施欺骗的过程中,不会把要让对方相信的消息一次性全部传递给对方,而应该将这些“事实”切割成若干小块,通过多条渠道发送,让对方有核实及综合的余地,从而自行得出结论。

3.5 手段

对手实施军事欺骗的手段包括:条令、训练、人员、经验和方法。一是条令。许多国家都将军事欺骗写入条令,例如美军专门有《军事欺骗联合条令》。二是人员。实施军事欺骗的人员主要是情报部门人员,负责欺骗计划的制定和实施。三是培训。培训是获得高素质人才的重要途径,也是实施高效军事欺骗的重要手段。例如,美军就建立了国家情报大学,所有的情报人员都要在该大学接受情报分析培训。四是方式。军事欺骗的主要方式可以分成两类:拒止与欺骗。拒止主要是指采取各种安全措施,不让敌方通过人力情报和技术情报途径,获取真实信息,以保证军事欺骗的正常进行。拒止的具体措施包括安全保密、伪装、隐蔽等。欺骗主要是展示虚假的、误导的甚至是真实但经过剪裁的“真相”,来吸引、转移欺骗对象的注意力,影响其情报人员、决策者的分析判断,主要包括设置假目标、佯攻、佯动、发布假情报等。

3.6 成本

军事欺骗是一种经济性极强的战略手段。但凡成功的军事欺骗,都能够以寥寥数人和微不足道的物质资源带来完全不相称的巨大收益,并给对手造成不可思议的打击。无论从成本与收益的比率,还是对抗双方消耗的比例,军事欺骗无疑是“便宜”的。成本的衡量主要从人力、物力、时间角度进行衡量。1944 年为盟军进攻欧洲而进行的欺骗行动,参与此次行动的计划和实施人员大多是临时兼职,包括十几个最高文职和军事领导,军情五局大约6 人的欺骗小组,十几个高级参谋计划人员和情报官的兼职工作,一些(据说是200 名)无线电话务员,从工兵部队抽调的大约1 000 人的建筑与伪装连,大约100 名为运输配备的飞行员和机组人员,以及同等数量的为参与欺骗德国早期预警系统的船只配备的海员,约100 名散布虚假信息的兼职特工和地下组织成员,以及1 名从陆军财务队抽调以模仿蒙哥马利元帅的中尉。总共大概有2 000 名士兵、海员和飞行员,但没有一个是一线作战部队的成员。物力包括十几艘小船、少量飞机、适量的无线电及其他电子装备,一些木质帆布、油漆和少量铝片。这些数量微不足道的人力、物力、时间资源却制造了20世纪最大的骗局。

3.7 功效

军事欺骗已被公认为重大军事行动的必要组成部分,它在出奇制胜、增强自身实力、降低对方作战效能方面都发挥了显著的功效。首先,达成突然性。根据巴顿·惠利的研究,不进行欺骗也可以达成突然性,但如果进行欺骗,则可以保证达成突然性。他对1914—1968 年间68 起大型军事行动进行了量化分析,发现战略欺骗与突袭共存的有49 起,比例为73.1%。美军统计了1914 年以来军事冲突中突然袭击的发生情况,结果认为,如果不使用欺骗,只有50%的可能达成突然性,如果使用欺骗,则有近乎100%的可能达成突然性。其次,增强实力。军事欺骗是弱者的武器,是有效弥补弱势的方法。如果双方实力不均,数量不占优势的一方通过欺骗能够集中优势力量,在它所选的时间和地点采取行动,从而极大地提高获得决定性胜利的可能性。因此,处于劣势方的诉诸欺骗动力更为强烈,这就是克劳塞维茨所说的,战略支配的兵力越少,就越需要使用诡诈。最后,降低对手效能。有效的欺骗会让对手浪费更多的资源,无法集中兵力,使其将兵力调离决定性的进攻地点,或者削弱其兵力,并且将其大部队困在非进攻区域,错过最佳时机,还可以将其注意力从关键性区域转移到无关紧要的区域,麻痹其警戒心,弱化其战力,增加其困惑,降低其确定性。在第二次世界大战中,希特勒通过“海狮计划”这一骗局,迫使英国把本就稀少的步兵、装甲兵和空军部队徒劳地部署在英格兰,等待一场不可能发生的入侵。

3.8 时间

从信息所产生的时间,也可以判断其是否为军事欺骗提供一定依据。通常随着时间的流逝,敌人持续的准备工作会产生额外的信息。同时,进入决策核心圈,知道战争决策这一机密的领导人员会不断增多,因此,信息数量会增加。大多数预警信息来自军事领域,包括旨在提升军队战斗力和调整兵力部署的行动,以及涉及后勤、指挥与管制的活动。同时,也包括为袭击创造政治背景的行为,例如高级別会议和谈判以及动员民众参战等。也就是说越靠后产生的信息,越可能是真实的,欺骗的可能性越小。而越靠前产生的信息越可能是虚假的,欺骗的可能性越大。

下页图3 显示了袭击国与被袭国两大阵营在同一时间所进行的各种活动,从中可以看到早期预警信息的出现,以及被袭国对信息的截获与分析。决定发动战争之后,预警信息(见图中曲线)不会立即出现。决策后的前几个月,作战程序仅限于总参谋部层级,只有少数领导人知道这个决定。因此,只有少数信息开始出现,且通常不被认为有何异常。渐渐地,特别是随着作战程序到了旅、营层级,信息的数量会持续增加,质量不断提高。在攻击发生的前一两天,指标数量可能会达到顶峰。之所以会在这时剧增,是因为敌人在做最后的准备工作,而且此刻部队已经知道了大战在即。在这最后阶段,为避免引起被袭国的怀疑,袭击国也可能会尽全力隐藏这些准备工作,特别是一些大规模的活动,从而确保突袭效果。这种做法甚至会导致信息数量减少。

图3 突袭前袭击国和被袭国各阶段的活动Fig.3 Activities of the attacking and attacked countries in different stages before the assault

被袭国通常会在作战程序到达部队层级时,开始截获指标(阶段A)。由此开始,被袭国逐步感知威胁(阶段B),依次对决策者和军队发布战略预警(阶段C),以及采取反制措施(阶段D 到E)。很明显,在敌人发动攻击前,当被袭国预警时间跨度较长,并有充足时间完成反制措施的话,就可以避免遭受突袭。这正是图3 所说明的情况。但是假如被袭国反应太慢(在袭击国到达阶段3 之前,被袭国尚未开始或尚未完成阶段B 到E),就会遭到突袭。

4 AHP-熵-DEA-TOPSIS 方法

由于上述指标值,可能取不同的形式,例如语言描述的区间、标量,或者是不同人员给定的级别,所以本章给出一种可以处理上述各种不同评估值的多属性决策方法,该方法建立在层次分析法(analytic hierarchy process,AHP)、信息熵、数据包络分析(date envolopment analysis,DEA)、逼近理想解技术(technique for order preference by similarity to ideal solution,TOPSIS)的基础上。首先,分别介绍标量指标值、区间指标值与信度结构指标值的预处理得到证据的局部权重;然后,介绍指标权重的确定方法;最后,介绍将局部权重聚合为整体权重。

4.1 各个指标值的形式

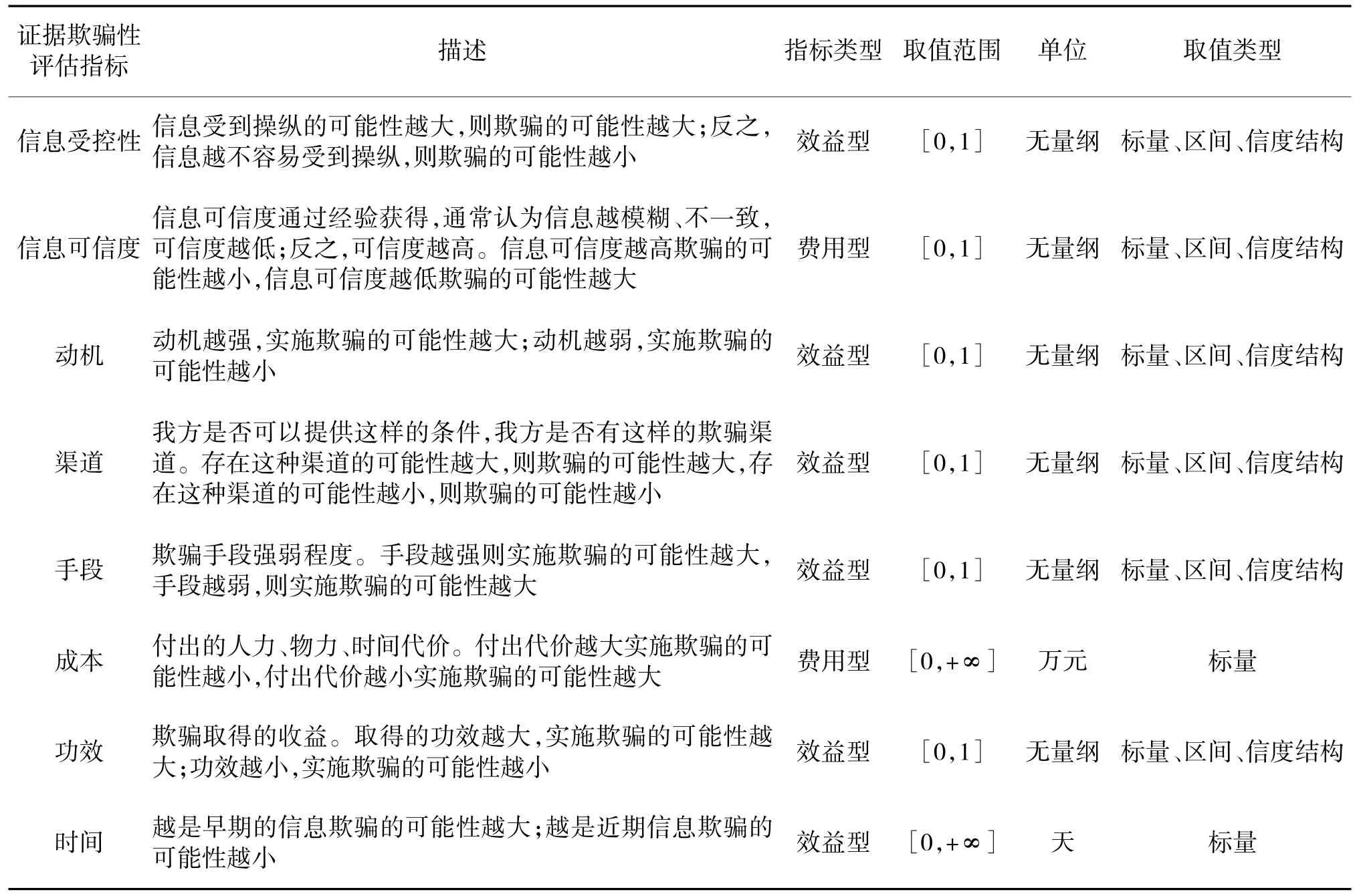

欺骗手段难易程度。手段越强,实施欺骗的可能性越大,手段越弱,实施欺骗的可能性越小。证据欺骗性评估指标如下页表1 所示。

表1 证据欺骗性评估指标Table 1 Evidence deceptive evaluation indicator

4.2 建立决策矩阵

4.3 信度结构指标值的预处理

4.3.1 确定信度结构

为了确定每个证据相对于每个指标的相对重要性,为每个指标定义了一组评估等级:Gj={Hj1,…,HjKj}(j∈M'''),其中Hj1,…,HjKj表示从大到小的重要性,(k∈{1,…,Kj})。该定义允许使用不同的评估等级来对不同的指标进行评估,为建立语言评估等级提供了灵活性。然后要求不同领域的专家评估决策证据,并按照相对于指标的重要性将它们划分为相应的评估等级[16-18]。

假设指标j 由Δj位专家进行评估(j=1,…,n)。那么评估结果可以表示为以下的分布评估向量:

以上的分布评估向量可以进一步地转换为下面的信度结构:

其中,Bijk=Δijk/Δj,0≤Bijk≤1,i∈N,j∈M''',k∈{1,…,Kj}。

4.3.2 确定局部权重

s(Hjk)为等级Hjk的分值(k∈{1,…,Kj})。每个证据与每个指标对应的局部权重,可以定义如下:

在这种情况下,用于确定s(Hjk)(k∈{1,…,Kj})值的DEA 模型如下:

当求得s(Hjk)(k∈{1,…,Kj})值之后,根据式(1)就可以得到具体的局部权重。

4.4 指标权重的确定方法

4.4.1 确定主观权重

指标的主观权重可以用AHP 中的两两比较方法得到,这里不再赘述,参见文献[19-20]。

4.4.2 确定客观权重

4.4.3 确定综合权重

同时考虑客观因素和人为主观因素,作为目标各个属性权重的综合权重为:

4.5 聚合局部权重

聚合指标权重与各证据的局部权重,得到证据的整体权重,如下式:

作为总结,提出的AHP-熵-DEA-TOPSIS 方法可以归纳如下:

1)选择合适的决策指标,包括可能存在的子指标,为多属性决策问题构建层次结构。

2)根据指标的不同特性确定指标值的形式。

3)如果指标值采用标量形式或者区间形式,则按照相应方法确定证据相对于指标的局部权重。

4)如果指标值采用信度结构,为每个指标或子指标定义一组评估等级,请不同领域专家使用定义好的评估等级评估决策证据的相应指标。每个专家可能只负责评估一个指标。不同的指标可能有不同的评估等级,参与评估的专家也可以不同。

5)对每个指标或子指标求解模型,生成每个证据相对于每个指标的局部权重。

6)使用AHP 方法确定指标的主观权重,使用熵方法确定指标的客观权重。

7)按照式(2),聚合每个证据相对于指标的局部权重,得到整体权重。

8)按照证据的整体权重对证据进行排序。

9)如果必要进行灵敏度分析。

5 应用示例

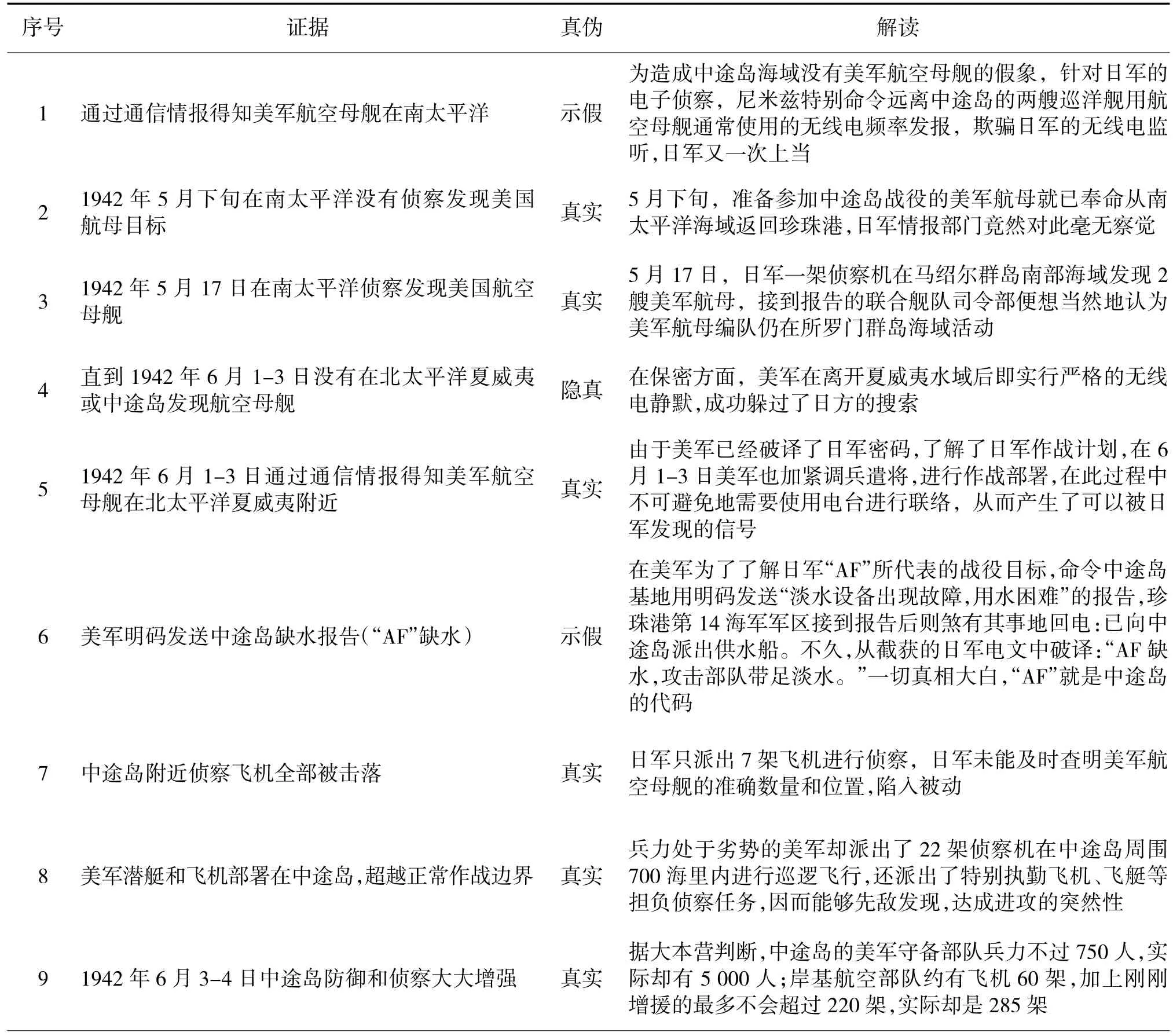

示例以中途岛战役为背景,从日军角度分析证据的欺骗性,然后利用贝叶斯网络模型来推断美军企图。日军在制定中途岛战役计划时一厢情愿地认为美军未做准备,而实际上美军早已通过破译日军电报密码,得知了日军的行动计划,并提前埋伏在中途岛附近海域。日军在中途岛战役之前,应对美军“预有准备”和美军“未作准备”两个假设进行分析。根据文献[22-23],中途岛战役之前日军关于美军是否预有准备的相关情报证据如表2 所示。为了更好地理解这些证据,对美军企图进行推断,表中标识出证据是否涉及欺骗,以及对证据的说明和分析。

表2 中途岛战役之前日军关于美军是否预有准备的相关情报证据Table 2 Relevant intelligence evidence from the Japanese army regarding whether the US military prepared before the battle of midway islands

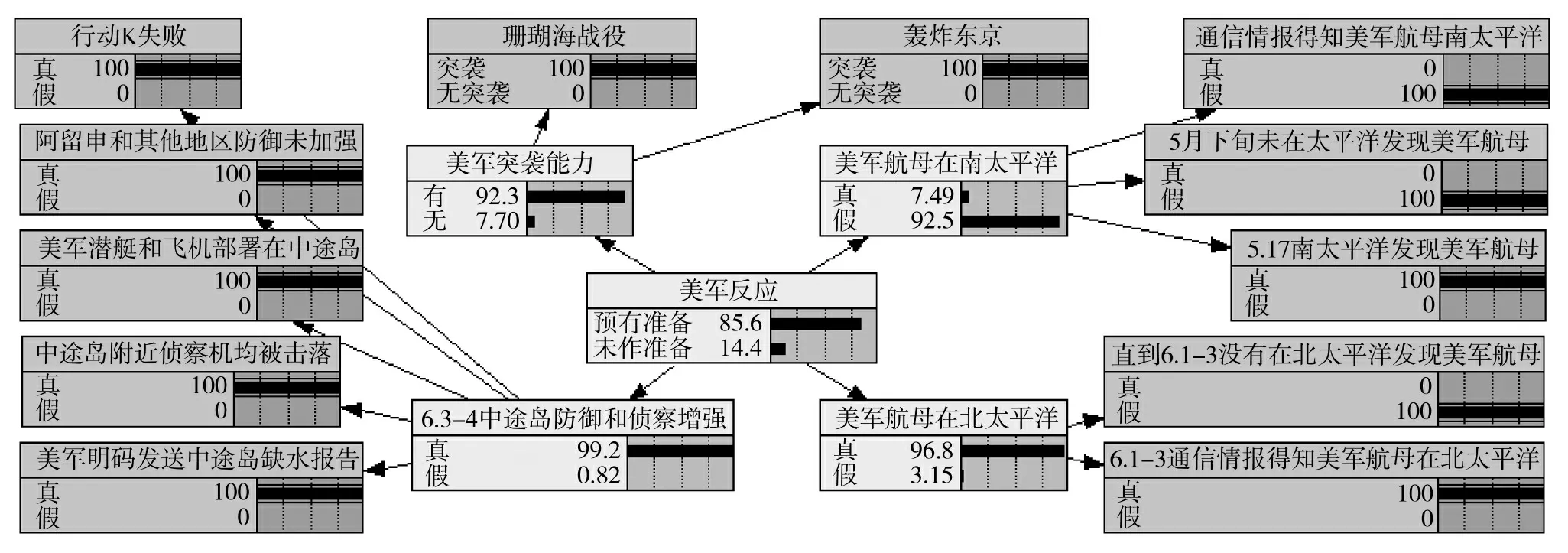

根据文献[10]介绍的方法,可以构建出日军推断美军反应的贝叶斯网络,如图4 所示。证据1、2、3与“美军航母在南太平洋”这一综合证据有关,而“美军航母在南太平洋”可能性越大,则美军未作准备的可能性越大。证据1“通过通信情报得知美军航空母舰在南太平洋”的“真”是指美军航空母舰在南太平洋,而“假”则是指美军航空母舰不在南太平洋,即美军存在隐真示假的欺骗行为。证据2、证据3 与证据1 的情况类似。证据4、证据5 与“美军航母在北太平洋”这一综合证据有关,而“美军航母在北太平洋”可能性越大,则“美军预有准备”的可能性越大。证据6~证据11 与“中途岛防御侦察增强”这一综合证据有关,而“中途岛防御侦察增强”可能性越大,说明美军越有可能已经做好准备。证据12、证据13 与“美军突袭能力”这一综合证据有关。因为之前美军采取了突袭行动且能成功,说明美军在后面的行动中也会采取出乎日军预料的行动。当所有证据为真时,美军“预有准备”、“未作准备”的概率分别是4.56%、95.4%。

图4 当全部证据为真时贝叶斯推理结果Fig.4 Bayesian inference results when all evidence is true

通过分析,认为证据1、2、4、5 存在欺骗的可能性最大,其他证据基本上都是客观存在的事实。接下来,主要对证据1、2、4、5 进行欺骗性评估。证据欺骗性评估矩阵,如下页表3 所示。

表3 证据欺骗性评估矩阵Table 3 Evidence deceptive assessment matrix

利用本文的AHP- 熵-DEA-TOPSIS 方法,得到证据1、2、4、5 的欺骗性整体权重分别为0.810 4、0.445 3、0.554 7、0.441 8,可以看出证据1、4、2、5 的欺骗可能性依次减少。图5 是当证据1、4、2 都为假时的贝叶斯推理结果,美军“预有准备”、“未作准备”的概率分别是85.6%、14.4%。

图5 当部分证据为假时贝叶斯推理结果Fig.5 Bayesian inference results when partial evidence are false

6 结论

军事欺骗在战争中被广泛应用,如何识别军事欺骗是一项复杂的任务。本文将识别军事欺骗问题转化为基于多指标决策分析的证据欺骗性评估问题,分析了军事欺骗和反欺骗的定义,介绍了军事欺骗识别量化分析的思路,构建了军事欺骗识别指标体系,给出了AHP-熵-DEA-TOPSIS 方法来评估证据欺骗性,在示例中将该方法应用于中途岛日军情报分析中,验证了方法的可行性与有效性。