面向无线传感器网络的多因素安全增强认证协议

2023-10-14张凌浩梁晖辉刘洋洋常政威桂盛霖

张凌浩,梁晖辉,邓 东,刘洋洋,唐 超,常政威,桂盛霖*

(1.国网四川省电力公司电力科学研究院 成都 610072;2.电力物联网四川省重点实验室 成都 610031;3.电子科技大学计算机科学与工程学院 成都 611731)

随着人们对智能生活的追求,物联网在医疗[1]、家居[2]、农业[3]、战场监视[4]等领域得到广泛应用。作为物联网的重要组成部分,无线传感器网络引起了工业界和学术界越来越多的关注[5]。无线传感器网络(wireless sensor network, WSN)由大量的传感器节点互联组成,常部署在无人看管或恶劣环境中用于执行各类感知环境的任务,由此使得无线传感器网络容易遭受各种攻击。因此,在高安全需求的WSN 场景下,如医疗及战场监视,面对更加强大的敌手攻击能力,要求协议能具备更多的安全属性。如何针对强大的敌手能力以及传感器节点计算和存储资源受限问题,设计出一个适用于高安全场景下的面向网关的身份认证协议亟需解决。

一个典型的面向网关的无线传感器网络模型[6]包括三类参与方:传感器节点、网关和用户。传感器节点通过其所属的网关节点(GWN)连接到互联网,用户通过访问GWN 读取其管理的传感器节点的数据。该模型下,用户、GWN 以及节点间均通过公共信道发送消息,并且攻击者可监听或者更改公共信道上传递的消息。按照认证用户身份所使用的因素个数可分为单因素[7]、双因素[8]和三因素[9],通常含有两个及以上的认证因素被称为多因素协议。单因素协议仅仅使用用户密码作为用户身份认证,由于用户密码信息具有低熵性,使得用户密码容易被猜测破解[10]。双因素协议在前者基础上增加了智能卡作为用户身份认证的第二个要素。随后考虑到用户智能卡易丢失,三因素协议继续引入了用户生物特性作为用户身份认证的第三个要素。由于每个用户的生物特征是独一无二的,相比双因素协议更能保证网络安全,因此三因素协议常常被应用在高安全场景下。

目前双因素和三因素协议所考虑的安全模型存在一定差异,主要体现在敌手能力的强弱以及评价标准是否全面。因此在不同的安全模型下,已有文献所提出的协议安全性存在较大差异。

文献[11]针对文献[12]中方案存在离线字典猜测攻击、前向安全等问题提出自己的双因素协议并用BAN 逻辑证明了其安全性,随后被文献[13]指出其存在内部攻击、智能卡丢失攻击、前向安全性问题。此外,文献[13]还指出文献[14]的方案与文献[12]存在相同的缺陷,并针对文献[14]和文献[11]存在的安全缺陷给出了解决思路。文献[15]将传感器节点区分为簇头和簇成员两类并提出双因素认证协议,但不能抵御KSSTI 攻击。

随着生物技术的快速发展,为了提升身份认证的安全性,引入了生物特征,使得三因素协议得到广泛的关注。文献[16]提出了一种三因素认证协议,并指出了文献[17]的协议不能抵抗KSSTI(known session-specific temporary information)攻击且节点之间需要时钟同步,不适用于无线传感器网络等问题。文献[18]指出文献[19]无后向安全性、存在KSSTI 攻击、也不适合无线传感器网络环境等缺点,但本文发现文献[18]所提出的改进协议仍然存在中间人攻击等安全漏洞。文献[20]分别针对文献[21]和文献[22]的协议存在离线字典攻击、前向安全、内部攻击等问题提出增强型方案,但其方案执行过程中所有成员共计需要6 次公钥乘操作,计算量相比其他方案偏高。文献[23]指出文献[24]存在离线字典攻击、前向安全等问题,并提出了改进方案,然而其方案不能满足本文所考虑的更强安全模型下的安全性。

基于上述分析,可以看出已有文献若放置于后期提出的更高安全性的安全模型下会存在不足或问题。因此本文经过对已有安全模型的系统性分析和整理,选择目前最新的安全模型[6,25]开展研究,设计满足其评价标准的三因素高效身份认证协议。如何面对更加强大的敌手能力构建高效安全的身份认证协议是保证高安全WSN 应用场景安全性的基础问题。本文的贡献包括以下3 个方面。

1)通过分析文献[16],指出其协议无法抵抗注册合法用户攻击,从而引发传感器秘钥泄露、用户欺骗攻击、用户伪装攻击等问题;通过分析文献[20],指出其协议存在KSSTI 攻击。

2)本文基于最新的安全模型[6,25],在其评价标准中增加抵抗KSSTI 攻击和注册合法用户攻击,进一步增强了其评价标准,提高协议的安全等级。

3)与文献[15,21,22]的三方共享会话密钥模式不同,本文的会话秘钥协商仅限于用户和传感器节点两方,在用户和传感器节点两端分别使用临时公私钥实现前向安全属性;BAN 逻辑证明和启发式分析表明,本文协议能够实现双向认证、安全的协商会话秘钥以及抵抗各类已知攻击;与相关协议相比该协议不仅可以满足增强后的安全模型的评价标准,计算量和通信量也适中,因此适用于高安全WSN 场景下的应用。

1 安全模型及符号定义

对于一个用户身份认证协议,即使用于生成会话SK 的临时秘密泄露,如各方用于直接计算SK的随机数泄露,仍能保证SK 的安全,则称其能抵抗KSSTI 攻击。另外,在实际场景中,攻击者极有可能注册成为合法用户与节点进行通信,由此获取系统中其他会话中的秘密信息,如文献[15,20]均存在此类注册合法用户攻击问题。由此可见若未考虑上述两种攻击,协议将不能保证生成会话秘钥的安全性。因此本文对文献[6,25]提出的安全模型做出增强,将KSSTI 攻击和注册合法用户攻击加入其评价标准中。

1.1 攻击模型

外网用户访问网内传感器节点的场景中攻击者具有如下能力:

C1: 攻击者能够在公开信道中任意监听、截获、注入实体间交互的信息;

C2: 攻击者知道用户ID 空间DID和密码空间Dpw,可以穷举该空间中的所有元素;

C3: 在n因素保证安全的协议中,攻击者可以获得任意n-1 因素;

C4: 攻击者能够得到之前协商的所有对称秘钥;

C5: 在评估前向安全时攻击者能够得到所有的长期秘密;

C6: 攻击者可以攻击部分节点获取其全部的秘密;

C7: 攻击者能够注册成合法用户或合法节点同网内实体交互。

1.2 评价标准

本节给出本文所使用的评价标准,该标准包含11 条评价指标,其中将KSSTI 攻击加入到S4条,新增S11 抗注册合法用户攻击,具体如下。

S1: 无口令验证表,要求网关和传感器节点上不应该存储用户信息相关的验证表;

S2: 口令友好性,要求用户能在本地更改用户口令;

S3: 口令安全性,用户口令不能被内部特权管理员获取或计算出来;

S4: 抗各类已知攻击,协议能够抵抗仿冒攻击、离线字典猜测攻击、重放攻击、中间人攻击、平行会话攻击、验证表丢失攻击、节点捕获攻击、网关绕过攻击、未知密钥共享攻击和已知密钥攻击、KSSTI 攻击、智能卡丢失攻击;

S5: 可修复性,要求协议支持智能卡撤销及传感器节点动态加入;

S6: 建立会话秘钥,协商完成后用户与传感器节点之间建立会话秘钥;

S7: 无时钟同步,避免因时钟同步产生的延迟影响系统的运行;

S8: 双向认证,通信的双方需要相互认证身份的合法性;

S9: 用户匿名性,要求协议能保证用户的不可追踪性;

S10: 前向安全属性,要求协议的长期秘密暴露对之前协商的会话安全性无影响;

S11: 抗注册合法用户攻击,攻击者无法通过注册合法用户来提高攻击优势。

1.3 所用符号及定义

本文用到的符号及其含义如表1 所示。

表1 符号描述

2 已有协议的安全性分析

2.1 文献[16]协议的问题分析

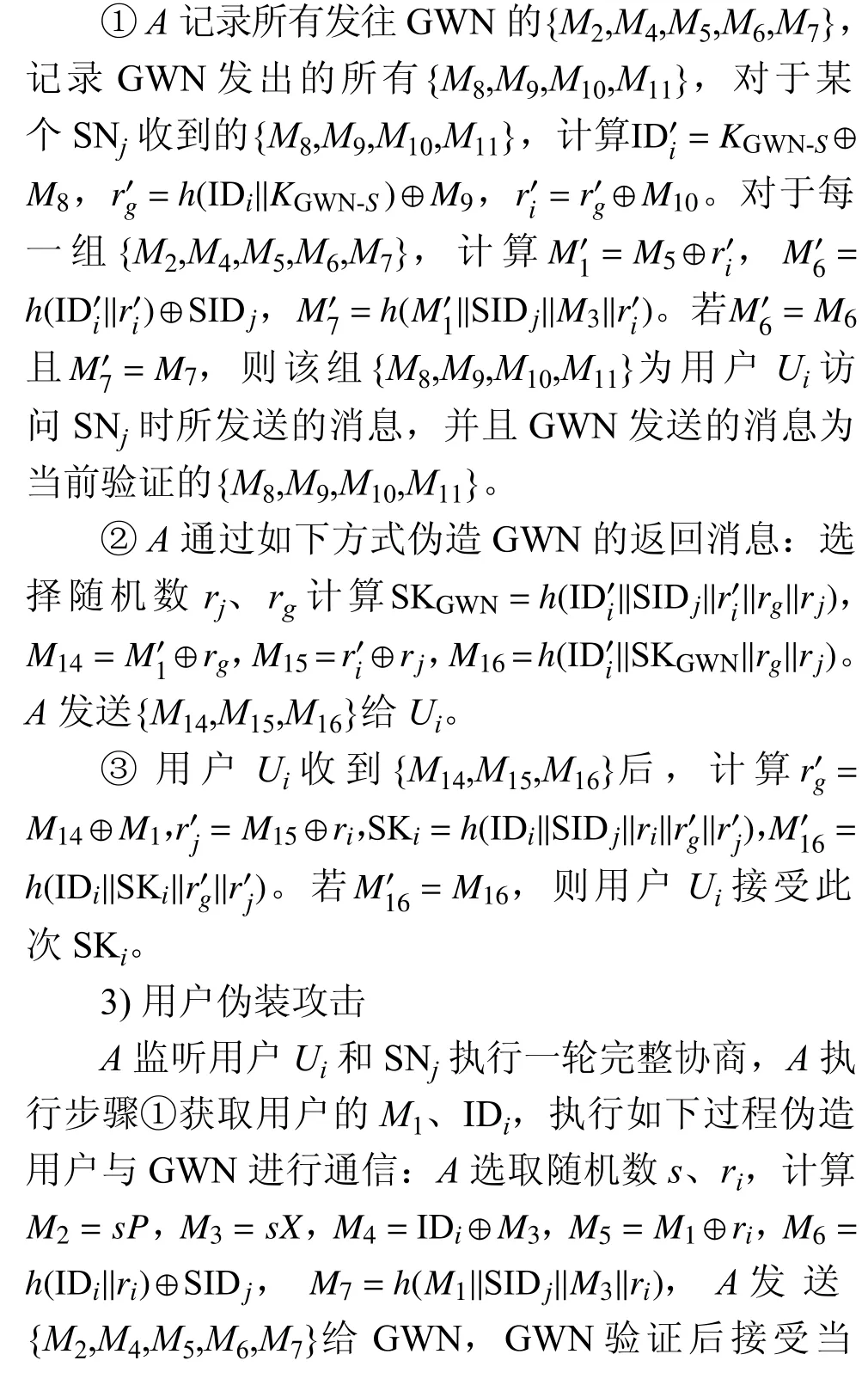

1) 注册合法用户攻击

A注册完合法用户后,通过在登录认证过程中截取{M8,M9,M10,M11},由此可计算KGWN-S=M8⊕IDi。A访问每个传感器节点则可以获取所有SNj和GWN 之间的共享秘密参数KGWN-S以及SIDj,进而发起步骤2)~5)所述攻击。

2) 用户欺骗攻击

2.2 文献[20]协议的问题分析

KSSTI 攻击主要用于当计算SK 的秘密参数仅只有临时秘密参数时,因此在协议设计时SK 的参数需要同时具备长期秘密值和临时秘密值才可避免此类攻击。

1) 场景1 的KSSTI 攻击

3 提出新的协议

从前面的分析可看出,文献[16]的协议存在内部攻击、注册合法用户攻击、无前向安全性等缺点;文献[20]的协议存在KSSTI 攻击,如果提出的认证协议能够实现以下G1 和G2 目标。,则表示正确地实现了相互认证与会话密钥协商。

本文将从以下6 个方面着重考虑满足S3、S4中的离线字典攻击、KSSTI 攻击和S9、S10 和S11 标准的协议构建方法。

1) 更换存入智能卡中的随机数使协议满足S3。

2) 智能卡对用户验证合法性时使用Fuzzyverifier 和Honey words[25]方法保证攻击者无法进行离线字典猜测攻击,也不能进行在线字典猜测攻击。

3) 向SNj传递Ui秘密的相关信息,如下文协议中的Si;向Ui传递SNj秘密的相关信息,如下文协议中的Sj。可以看出Si,Sj不能直接保证随机数暴露的情况下SK 的安全性,进而抵抗KSSTI攻击。

4) 采用更换用户标识符的方法使协议满足S9。

5)Ui和SNj之间利用Diffie-Hellman 问题构建对称秘钥,使协议满足S10。

6) GWN 和SNj之间传递消息的验证秘密值随用户的不同而变化,以此防止注册用户攻击,使协议满足S11,进而防止用户欺骗攻击和用户伪装攻击。

3.1 系统初始化

GWN 选 定 秘 密 值XGWN,E(Fp),P,h(·),公 开E(Fp),P,h(·),保存XGWN。

3.2 节点注册

GWN 为节点选定独特的SIDj,计算KGWN-S=h(SIDj||XGWN),在传感器节点中存储{SIDj,KGWN-S}。

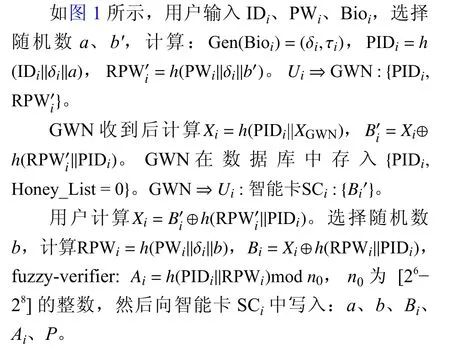

3.3 用户注册

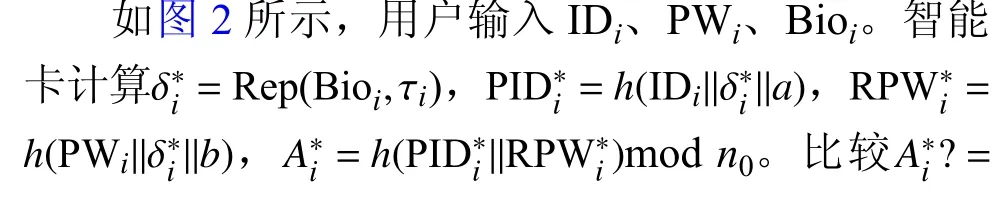

图1 用户注册

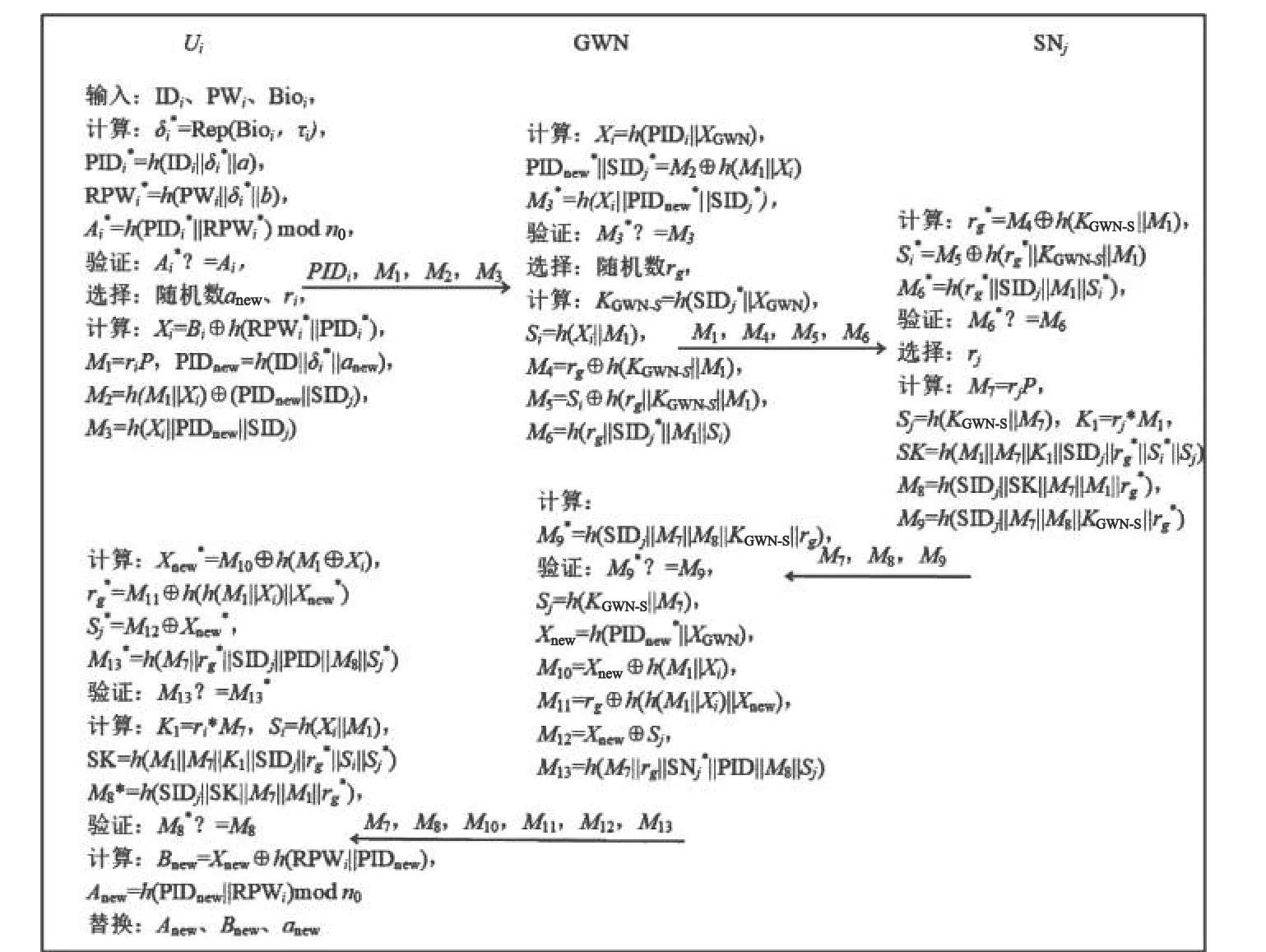

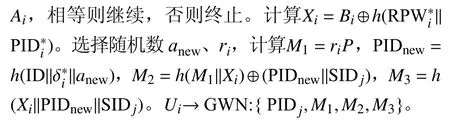

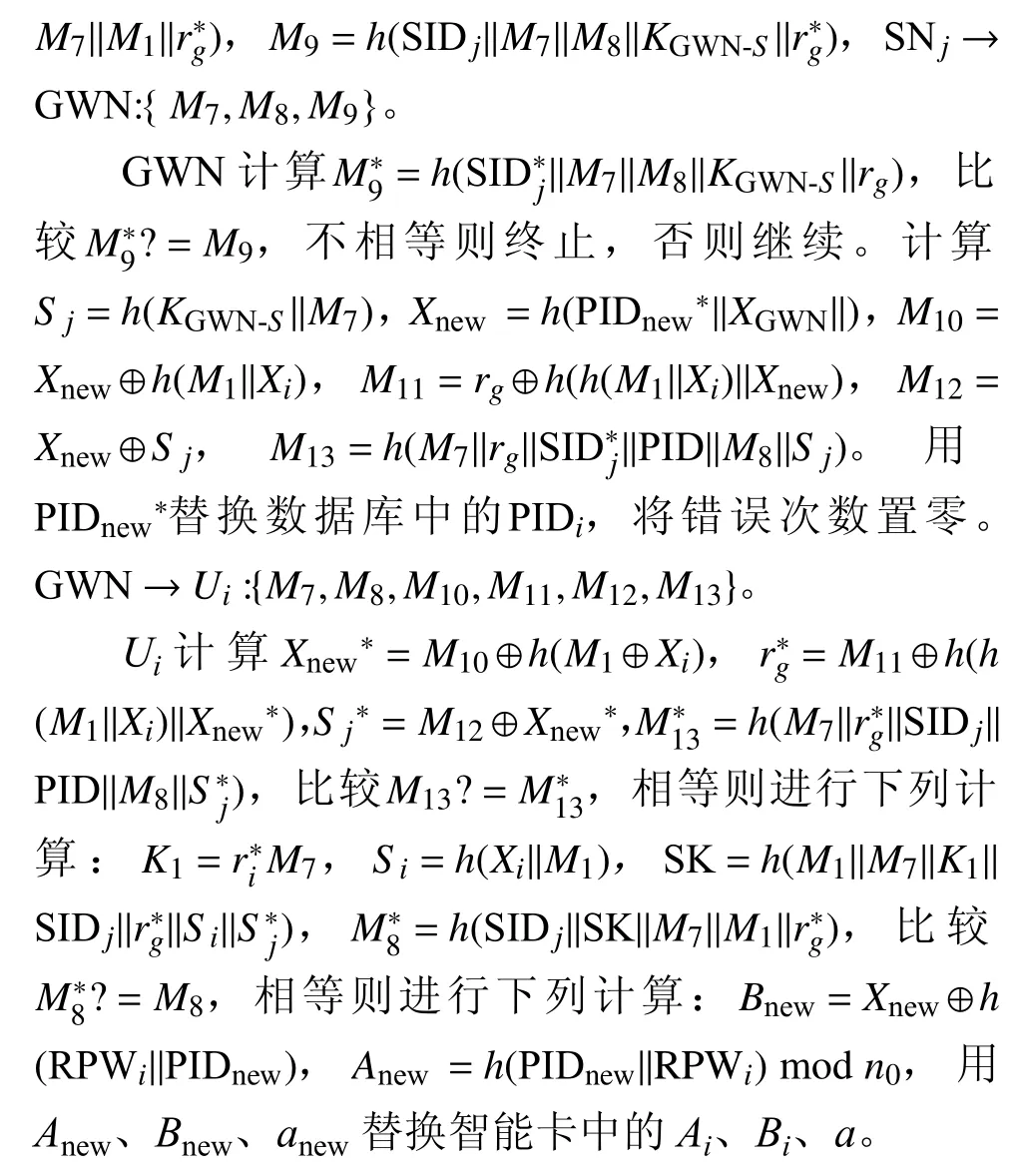

3.4 用户登录及认证

图2 用户登录及认证

3.5 更改密码

4 形式化安全性分析

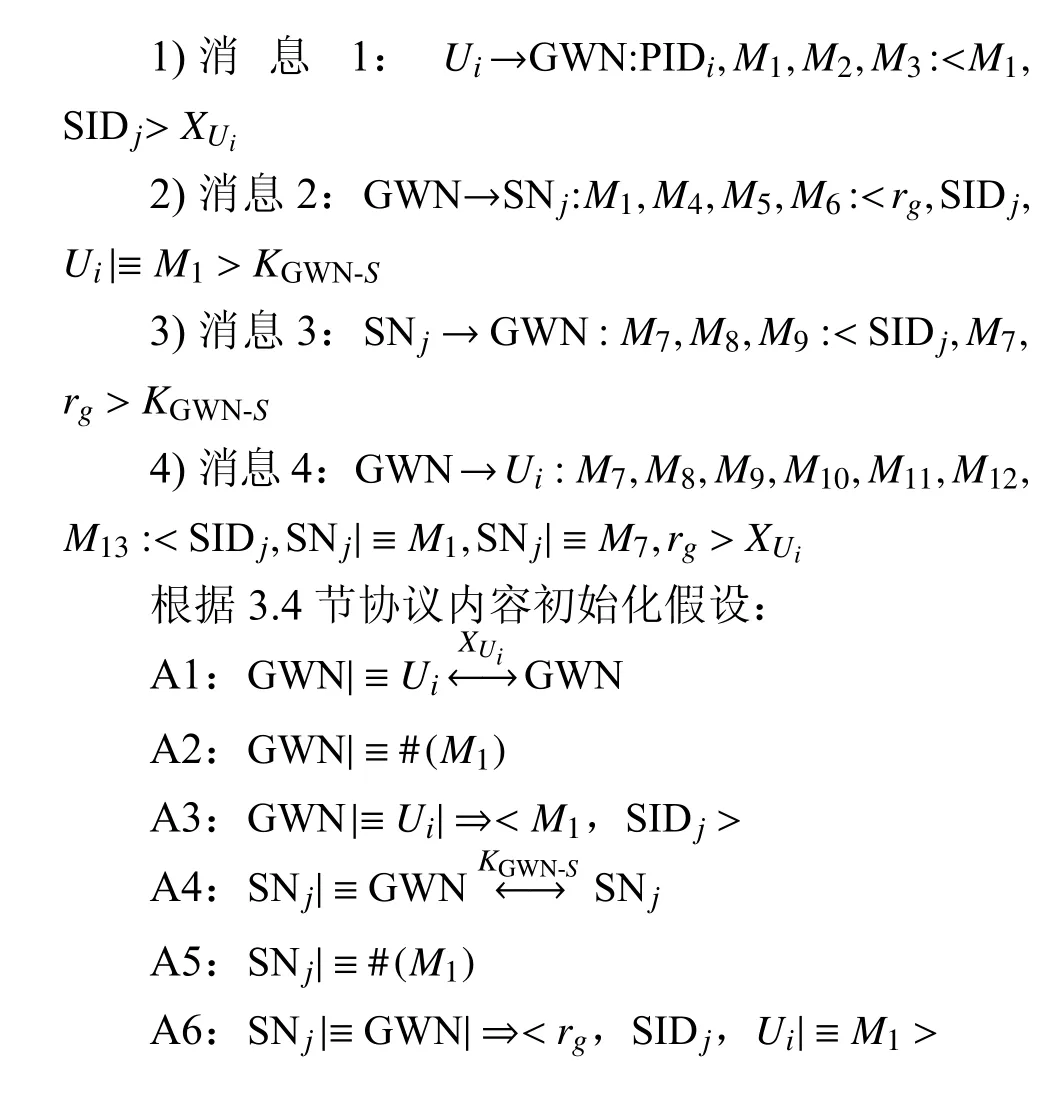

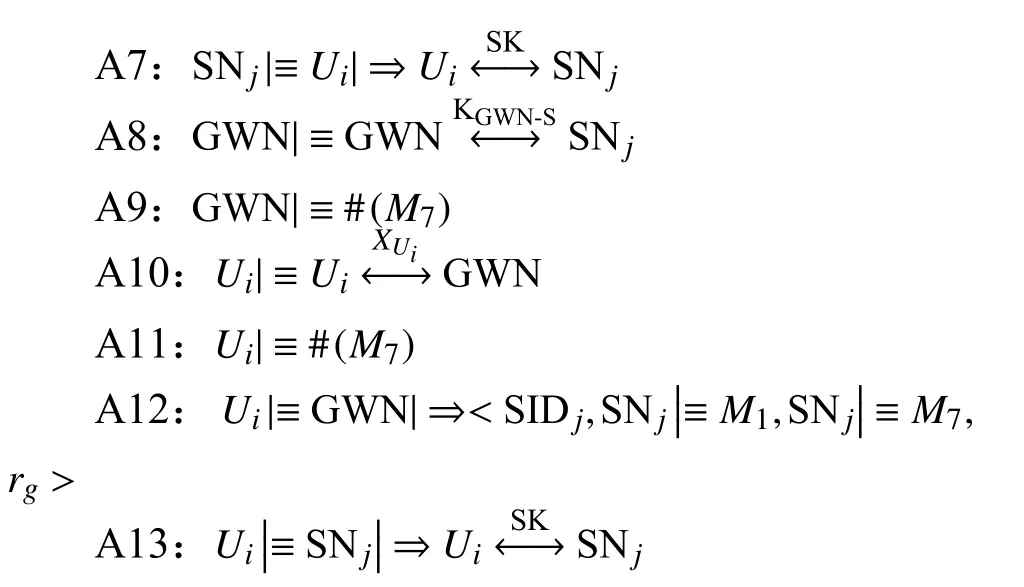

本节将用BAN 逻辑对协议正确性进行验证。协议的正确性指的是协议执行完后,用户Ui和传感器节点SNj共享一个新鲜的会话密钥SK。BAN逻辑用到的符号和规则定义如表2 所示。为了便于使用BAN 逻辑对协议进行分析,现将协议的消息理想化为如下消息。

如果提出的认证协议能够实现以下目标,那么所提协议正确实现了相互认证与会话密钥协商。

BAN 逻辑形式化分析如下。

从消息1,得到:

根据式(1)、A1、应用消息含义规则,得到:

根据式(2)、A2、应用随机数验证规则,得到:

根据式(3)、A3、应用仲裁规则,得到:

从消息2,得到:

根据式(5)、A4、应用消息含义规则,得到:

根据式(6)、A5、应用随机数验证规则,得到:

根据式(7)、A6、应用仲裁规则,得到:

根据式(8)、应用信念规则,得到:

从消息3,得到:

根据式(11)、A8、应用消息含义规则,得到:

根据式(12)、A9、应用随机数验证规则,得到:

根据式(13)、A10、应用仲裁规则,得到:

从消息4,得到:

根据式(15)、A10、应用消息含义规则,得到:

根据式(16)、A11、应用随机数验证规则,得到:

根据式(17)、A12、应用仲裁规则,得到:

根据式(18),应用信念规则,得到:

从式(10)和式(20)可以看出该文协议满足安全目标,用户Ui和传感器节点SNj都相信彼此之间共享一个新鲜的会话密钥SK。

5 非形式化安全性分析

5.1 用户匿名性

用户匿名性要求攻击者无法根据交互信息得到用户的ID 或无法从多个会话中分析出属于某个用户产生的会话。用户和SNj协商过程产生的交互信息和用户ID 相关的消息为PID 和M2,攻击者在缺少Xi的情况下无法从M2中解析出PIDnew,故无法通过PIDnew解析ID 的相关信息。由于单向函数h的存在,攻击者在得到PID 后无法反向解析出ID等信息。另一方面,攻击者在一次会话中能监听到用户当前所用PID,但在缺少Xi的情况下,无法解析用户下次使用的PIDnew,故攻击者无法分辨同一用户使用的两次PID。故本协议具有用户匿名性。

5.2 前向安全

本协议基于DH 问题设计用户和SNj的对称秘钥产生过程。本协议中SK=h(M1||M7||K1||SIDj||rg||Si||S j),攻击者在得到所有长期秘密后,可以解析出M1、M7、SIDj、rg、Si、Sj信 息。由 于 存 在Diffie-Hellman 问题,在缺少临时秘密ri和rj的情况下,攻击者无法计算出K1。由于单向哈希函数h的存在,在不知道K1的情况下无法解析SK,故本协议具有前向安全属性。

5.3 离线字典攻击

5.4 内部攻击

攻击者在注册阶段得到用户的(PIDi,RPWi′),若攻击者又获得了用户的智能卡以及生物特征Bioi,则只能通过RPWi′猜测用户的密码。攻击者在密码空间DPW中猜测PW*后,通过计算验证PW*猜测是否正确。由于智能卡在注册完成后,已将b′替换成了b,使攻击者无法通过智能卡得到b′,也不能通过RPWi′猜测用户的密码,故本协议能抵御内部攻击。

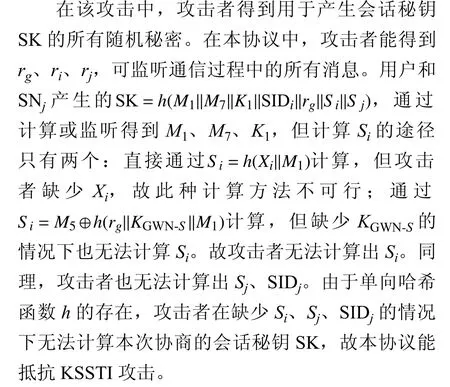

5.5 KSSTI 攻击

5.6 注册合法用户攻击

在该攻击中,攻击者通过注册合法用户访问传感器节点的方法试图破解其他用户和该传感器节点协商的秘钥或其他有用信息,该种攻击是否有效主要看攻击者能否通过协商获取GWN 和SNj之间认证的秘密的相关信息。在本协议中,攻击者注册成合法用户,同SNj协商后,获得当前合法用户所能得到的消息(如rg),并窃听信道传输的内容(如M4),计算但由于单向哈希函数h的存在无法进一步计算出KGWN-S。本协议中,每次协商KGWN-S连接用户产生的临时消息M1后,通过哈希函数产生加密消息的秘钥,故不同的用户协商过程中,GWN 用以加密和SNj之间秘密的秘钥h(KGWN-S||M1)是不同的,攻击者无法通过此种攻击计算出任何能破解其他合法用户协商的有用信息,故本协议能够抵抗注册合法用户攻击。

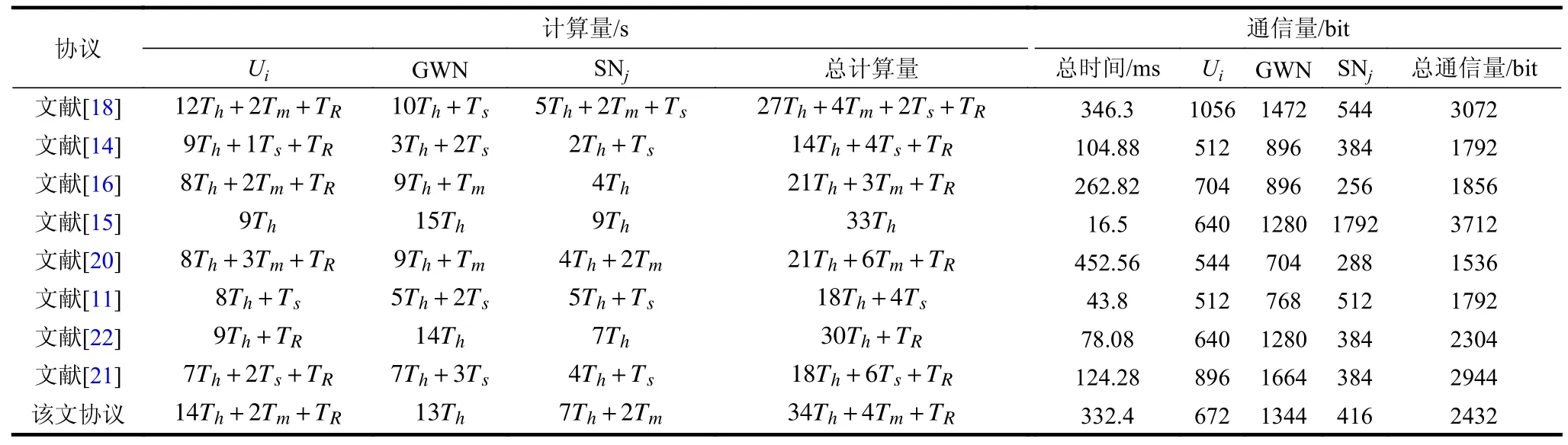

6 与相关协议的对比分析

从安全性和性能两方面对相关协议进行对比分析,结果如表3 和表4 所示。表3 对比了几种相关协议的安全性,“是”表示能够满足对应的安全属性或者能够抵抗对应的攻击,可以看出该文协议能够克服已有文献的安全风险。表4 进行了计算量和通信量的对比,其中将该文协议与对比协议所使用的各参数长度及密码学原语进行如下统一:时间戳和身份标识的比特串长度均为128 bit,哈希原语为SHA-128(记为Th)、椭圆曲线标量乘原语为ECC-160(记为Tm)、生物特征恢复函数原语为Rep(.)[26](记为TR)、对称加解密为AES-128(记为TS)。在进行计算量对比时, ⊕和||操作时间忽略不计,上述原语Th、Tm、TR、TS在1 024 MB RAM 的 Intel Pentium4 2 600 MHz 处理器上执行一次所花费的时间为Th=0.5 ms、Tm=63.08 ms、TR≈Tm、TS=8.7 ms[27-28]。经过对比表明,该文协议在保证更高安全等级的同时,计算量与其他协议相比适中,这是因为协议使用了椭圆曲线标量乘,而椭圆曲线标量乘的计算开销要明显高于哈希运算及对称加密。此外,在通信量上与其他协议相比适中。

表3 相关协议安全性对比分析

表4 相关协议性能对比

7 结 束 语

本文指出文献[16]协议不能抵抗合法用户攻击、用户欺骗攻击、用户伪装攻击、离线字典攻击等安全性问题。为确保高安全场景下WSN 的安全通信,该文将KSSTI 攻击和注册合法用户攻击加入安全模型,提出了一种三因素安全增强身份认证协议,实现了用户和传感器节点两端的安全会话密钥协商。最后采用了BAN 逻辑和非形式化分析的方法对所提协议进行安全分析,结果表明本文协议能够满足该增强安全模型中的所有评价标准。与已有相关文献相比,本文给出的增强安全模型安全等级更高。此外,本文协议计算量和通信量适中,适合应用在对安全等级要求更高的场景中。