5G-V2X 中基于轨迹预测的安全高效群组切换认证协议

2023-09-19张应辉钱佳乐曹进郑东

张应辉,钱佳乐,曹进,郑东

(1.西安邮电大学网络空间安全学院,陕西 西安 710121;2.西安邮电大学无线网络安全技术国家工程研究中心,陕西 西安 710121;3.西安电子科技大学网络与信息安全学院,陕西 西安 710071)

0 引言

近年来,随着智能汽车领域的发展,人们对汽车的需求量日益增长,车用无线通信技术V2X(vehicle-to-everything)受到工业界和学术界的广泛关注[1]。V2X 泛指车辆使用邻近服务实现和其他任意网络、任意个体间的通信,包含车辆到车辆(V2V,vehicle-to-vehicle)、车辆到行人(V2P,vehicle-topedestrian)、车辆到路边基础设施(V2I,vehicle-to-infrastructure)等多种通信形式[2],可为许多新的应用场景提供支持,如车辆自动驾驶、公路安全系统、交通信息管理等[3-8]。V2X 融合了车辆和基站之间的蜂窝通信以及车辆之间的直接通信,2 种模式相互补充,实现基站和车辆之间的负载均衡[9]。为充分利用蜂窝移动通信网络的技术优势,基于蜂窝网络的车用无线通信技术(C-V2X,celluar vehicle-to-everything)应运而生。C-V2X 是由3GPP定义的V2X 技术,包含基于长期演进(LTE,long term evolution)以及5G 的V2X 系统,是专用短程通信(DSRC,dedicated short range communication)技术的有力补充[10]。

随着5G 大规模车辆连接和车辆数量的快速增长,当大量车辆在短时间内从源基站(s-gNB,source-generation nodeB)移动到目标基站(t-gNB,target-generation nodeB)范围内时,所有车辆会同时向t-gNB 发起切换认证请求,这可能会造成严重的信号超载和网络拥堵。所以,将大量车辆分成不同群组进行监控管理已被视为一种道路交通管理策略[11]。例如,文献[12]提出了一种资源分配策略,以支持多车道队列系统中更大的队列规模。但是,目前的协议标准关于群组切换认证协议执行效率的讨论尚有不足之处。一方面,5G 的部署会引起互联网主干流量增加,端到端时延中传播时延所占比例增大[13]。另一方面,5G 基站分为宏基站和小基站,其中,宏基站体型大、覆盖面积广,主要用于室外覆盖;小基站发射功率较小,根据覆盖范围大小可分为微基站、皮基站和飞基站。因此,5G网络环境下不同大小的基站覆盖范围相互交错,可能会导致更加频繁的切换认证。此外,目前的标准在保护用户隐私方面也有不足。文献[14-16]研究表明,在切换认证过程中仍存在着许多安全问题,包括缺乏相互认证、密钥确认、完美前/后向安全(PFS/PBS,perfect forward/backward secrecy)、易遭受拒绝服务(DoS,denial of service)攻击等。

虽然目前关于无线网络中大量车辆的切换认证协议的研究工作非常多,但是,在无线网络中的车辆接入认证的过程中,车辆的真实身份会以明文的形式发送到无线网络,这可能导致车辆的身份被伪造基站或被动攻击者获取,造成车辆隐私泄露和后续的切换认证过程失败,对车辆行驶安全造成威胁。在5G 网络的车辆接入认证协议过程中,车辆的真实身份会以密文的形式发送到5G 核心网络,不仅保证了车辆隐私安全和后续的切换认证过程安全,而且由于5G 的低时延、高速率、高带宽等特点,也提高了5G-V2X 场景下大量车辆执行切换认证协议的效率,保障车辆行驶安全。但是,到目前为止,关于5G-V2X 场景下车辆群组切换认证协议的研究很少。此外,现有的研究工作在安全性和效率方面也存在缺陷。文献[12]提出了一种针对5G网络中车辆队列的认证和再认证协议,由于它只使用了简单的密码操作,计算开销不高。但是,因为消息的长度与群组内车辆数目的平方成正比,该协议具有较高的通信成本。此外,该协议并不能保护车辆的隐私。文献[17]提出了一种5G-V2X 网络的群组认证切换协议,该协议采用聚合消息验证码(AMAC,aggregated message authentication code)技术降低了信令开销。但是,该协议在切换认证过程中需要进行多次点乘运算,非常耗时。此外,该协议不能保护车辆的隐私,因为车辆的真实身份通过不安全的信道以明文的形式传输给车辆群组的组长,其中,在不同车辆群组内负责接收来自基站的消息,以及接收群组内其他车辆的消息再转发给基站的车辆,称为该车辆群组的组长,表示为V1;群组内其他车辆称为组员,表示为V,i(i=2,3,…,n)。此外,该协议易受到DoS 攻击,因为只有当所有组员都合法时,AMAC 才能被成功验证,攻击者可以向组长发送错误的消息验证码,使整个群组验证失败。这个问题发生在所有采用聚合技术的协议中,当然,对于本文所采用的聚合技术也存在此问题,但本文提出了应对策略。对于文献[18],主移动中继节点(MRN, mobile relay node)首先执行切换认证程序,然后一般的MRN 才开始执行切换认证程序,这将导致切换时间延长。

文献[19]中提出了2种用于5G高速铁路网络的群组切换认证协议。第一种协议是轻量级的群组切换认证协议,它可以满足大部分安全属性,并且只消耗少量的信令和计算开销。第二种协议是安全性增强的群组切换认证协议,它可以实现相互认证、密钥协商、PFS/PBS、匿名性、不可链接性以及抵抗多种协议攻击。但是,这2 种协议都只适用于固定轨迹移动。此外,由于分别采用了聚合消息验证码和聚合签名技术,且没有提出解决聚合技术易遭受攻击者破坏聚合验证的方法,这2 种协议都易遭受DoS 攻击。文献[20]提出了一种无证书、安全高效的车辆群组切换认证协议,同文献[18]的问题一样,该协议在大量车辆同时到达目标基站范围内时,到达的第一辆车先进行切换认证,其余车辆在第一辆车的协助下执行切换认证协议,这也将导致切换时间延长。

针对5G-V2X 场景下,大量车辆在密集部署的5G 小基站网络范围内频繁进行切换认证时所面临的效率和隐私问题,本文主要做出了以下贡献。

1) 提出了5G-V2X 场景下的基于轨迹预测的安全高效的群组切换认证协议,根据车辆群组的移动信息对车辆轨迹进行预测,提前完成密钥协商协议。

2) 源基站根据用户分组算法[21]先将范围内的大量车辆分为不同临时组。然后,结合车辆与源基站和周围基站的信干噪比(SINR,signal to interference plus noise ratio)等信息将临时组内具有移动相关性的不同车辆视为一个群组。最后,执行群组切换认证协议。

3) 在验证车辆群组时,采用无证书聚合签名技术[22]批量验证群组内所有车辆,减少了证书管理和认证开销。为了保证无证书聚合签名的有效性,对于车辆群组内出现的恶意用户,采用二分查找法快速定位恶意用户产生的无效签名,提高群组切换认证效率。

4) 在安全分析方面,先通过Scyther 进行形式化安全分析,然后进一步采用非形式化安全分析。

5) 在效率方面,通过图表分析比对,与现有最优协议相比,本文协议的计算效率提高了30%。

1 系统模型与攻击模型

1.1 系统模型

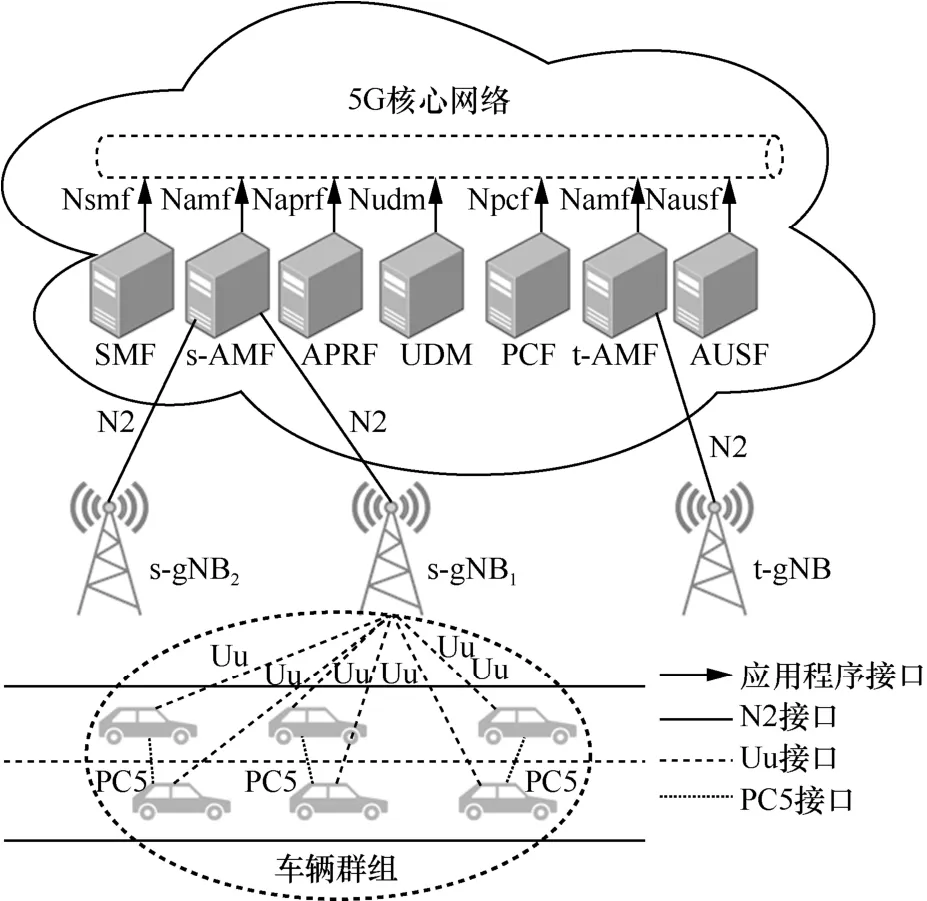

如图1 所示,5G 核心网络的系统架构包括多种功能,如接入和移动管理功能(AMF,access and mobility management function)、认证服务器功能(AUSF,authentication server function)、会话管理功能(SMF,session management function)、策略控制功能(PCF,policy control function)和统一数据管理(UDM,unified data management)功能、认证凭证存储和处理功能(ARPF,authentication credential repository and processing function)等。在5G 核心网络中,每个网络功能(NF,network function)使用基于服务的接口进行交互(如Npcf、Nsmf、Nudm、Naprf 等)。NF 通过这些应用程序接口(API,application programming interface)向其他NF 提供一项或多项服务,其中,API 可用于交互应用层信息和配置参数,包括对车辆Vi和V2X 通信有用的应用层信息和配置参数。N2 接口是AMF 和基站之间的通信接口,Uu 接口是终端和基站之间的蜂窝网通信接口,PC5 是终端与终端之间的直接通信接口。PCF 为车辆Vi提供基于PC5 接口和Uu 接口的用于V2X通信的授权和策略参数,也为AMF提供车辆Vi的必要参数,用于配合和管理V2X通信[23]。在切换认证期间,由AMF 负责车辆Vi的切换认证和密钥管理。

图1 5G-V2X 场景下的系统模型

3GPP R16 标准下的V2X 通信仅支持一对用户设备(UE,user equipment)之间进行直接通信的单播传输。3GPP R17 标准[24]正在进行一个新的研究项目,以讨论在5G-V2X 中对广播和组播传输的支持。其中,广播是单个UE 向无线电传输范围内的所有UE 发送消息,所有UE 可以对该消息进行解码;组播是单个UE 向一组满足特定条件(如作为一个组的成员)的UE 发送消息[25]。在切换认证期间,组长V1向组员Vi组播消息,组员Vi向组长V1单播消息。

在切换认证期间,AMF 可以根据车辆群组的移动信息预测车辆轨迹,判断车辆群组将要进入的下一个目标基站位置,并选择执行不同的群组切换认证程序。若在同一AMF 中切换,则执行AMF 域内切换程序,在图1 中表示为从s-AMF 内的基站s-gNB1切换到s-AMF 内的基站s-gNB2;若在不同AMF 之间切换,则执行AMF 域间切换程序,在图1中表示为从s-AMF 内的源基站s-gNB1切换到t-AMF 内的目标基站t-gNB。本文将讨论车辆群组在以上2 种切换场景下的协议流程。其中,协议共涉及3 个实体,即车辆Vi、基站gNB 和AMF。

1.2 攻击模型

本文中的网络攻击模型为Dolev-Yao 模型,该模型通常用于呈现各种无线网络的安全漏洞,模型的攻击者可以监听、拦截、分析和操纵无线信道上传输的信息。本文假设5G 核心网络和基站之间的连接是安全的,因为核心网络和基站通常采用光纤等固定线路连接。同时,假设车辆和基站之间的连接不安全,因为基站通常被放置在远离核心网络的地方,而且保护措施有限。此外,假设5G 核心网络中包括AMF 在内的所有网络功能都是可信的,无线接入网中的实体车辆和基站是不可信的。

2 协议设计

本节将详细介绍在5G-V2X 场景中,车辆群组在不同切换场景下进行群组切换认证的协议流程,本文协议TPGHA 共包括3 个阶段:1) 初始认证;2) 群组切换准备;3) 群组切换认证。表1 列出了本文协议中用到的部分符号含义。

表1 符号含义

2.1 初始认证

初始认证后,s-gNB1根据用户分组算法将同一时间点内处于s-gNB1范围内的车辆视为一个临时组。然后,系统执行无证书聚合签名技术的初始化,具体步骤如下。

2.2 群组切换准备

本阶段发生在下一次群组切换认证之前,流程如图2 所示,各步骤详细描述如下。

图2 群组切换准备

步骤1s-gNB1通过用户分组算法结合源基站和周围基站的SINR、车辆的移动方向和车辆与当前基站以及周围基站的距离,判断车辆临时组内两两车辆之间是否具有移动相关性,将具有移动相关性的不同车辆视为一个群组。然后,s-gNB1发送同一群组内车辆的TIDi和群组切换准备请求到s-AMF,其中,TIDi在初始认证或群组切换认证结束后根据式(1)计算得出。

2.3 群组切换认证

本阶段发生在满足切换触发阈值条件时,如车辆群组停留在s-gNB1范围内的时间不超过3 s。即车辆群组在即将离开当前基站进入目标基站范围内的短时间里,开始执行群组切换认证阶段。群组切换认证流程如图3 所示,各步骤详细描述如下。

图3 群组切换认证流程

步骤 7s-AMF 根据接收到的移动信息Info 选择域外的t-AMF,执行域间切换程序,根据式(15)为t-AMF 和车辆Vi计算新密钥。然后,通过安全信道把系统参数、会话密钥和身份信息等安全上下文发送给t-AMF,并删除相关信息。

步骤10t-AMF 转发响应信息到s-AMF。

步骤11s-AMF 转发响应信息到s-gNB1。

步骤12s-gNB1转发响应信息到组长V1。

3 安全分析

3.1 基于Scyther 的安全分析

Scyther 是一种形式化安全协议分析工具,可以自动检测协议是否存在潜在攻击,如DoS 攻击和重放攻击等。根据文献[27]对本文协议建模分析,建模共包括2 个实体,即Vi和t-gNB。

Scyther 形式化分析结果如图4 所示。从图4 可知,所有实体都可以满足文献[28]中的认证属性。此外,身份信息、密钥材料和新生成的会话密钥Kt-gNB也是保密的。

图4 Scyther 形式化分析结果

3.2 非形式化安全性分析

本节采用非形式化安全性分析的方式,进一步分析说明本文协议如何满足所有的安全属性。

相互认证。对于本文协议,每个Vi都通过安全信道从s-AMF 处获得部分私钥 (Di,0,Di,1),用于生成自己的签名Sigi。然后,Vi将签名发送到V1处生成聚合签名Sig,V1再将Sig 发送到s-gNB1进行无证书聚合签名验证。若存在任何一个无效的签名,则聚合验证就会失败,只有车辆群组内所有的车辆都产生有效的签名时,才能验证成功。因此,s-gNB1可以通过检查无证书聚合签名验证结果来认证车辆群组。另一方面,目标基站s-gNB2(t-gNB)也从s-AMF(t-AMF)处通过安全信道获得自己的部分私钥,然后生成签名,发送给V1进行签名验证。由于目标基站只能从与AMF 相连的安全信道中获得派生新会话密钥的NHi、G ID、I nfo 等材料信息。因此,V1可以通过检查基站签名验证结果来认证基站。

隐式密钥确认。当车辆群组执行完群组切换认证协议后,车辆与目标基站会协商出一个新会话密钥Kt-gNB,但是,车辆并不会立即采用新会话密钥与目标基站交互信息获取网络服务,完成显式密钥确认,而是当车辆到达目标基站服务范围内时,才使用新会话密钥Kt-gNB与目标基站交互信息,目标基站确认会话密钥的正确性后,为车辆提供网络服务,完成隐式密钥确认。

抵抗重放攻击。本文协议在车辆第一次连接到5G 核心网络时,都会先对车辆进行初始认证,然后对系统进行初始化,用于更新关键的系统参数等信息,防止重放攻击。一方面,V1与Vi进行通信时,通过V2V 接口采用单播与组播的方式保证信息传输安全,首先,Vi采用群组切换准备阶段生成的临时身份标识符TIDi生成签名所需材料hi,然后单播签名到组长生成聚合签名,TIDi在每次切换认证协议执行前后都会更新,防止重放攻击;V1向Vi组播信息时,会包含新生成的时间戳,用于Vi验证组播消息的新鲜性,防止重放攻击。另一方面,V1与基站之间采用无线信道进行不安全的通信,采用临时身份标识符TIDi、时间戳t和移动信息Info 抵抗重放攻击,其中,Info 在每次协议执行过程中由V1临时生成。

隐私保护(匿名性和不可链接性)。在本文协议中,Vi采用临时身份标识符TIDi,而非车辆的永久身份标识符SUPIi。因为车辆的真实身份只有合法的基站和核心网络知道,所以车辆的匿名性得到了满足。此外,TIDi在每次协议执行前后都会更新,所以无法确定2 个TIDi是否属于同一车辆。因此,也无法将车辆的移动信息Info 与车辆联系起来,从而保证了不可链接性。

抵抗DoS 攻击。针对3GPP 的5G-AKA 协议标准,攻击者可以模拟一个合法的基站,并向车辆群组发送大量虚假的NCC 值来破坏密钥派生过程。本文协议通过添加MAC 来确保NCC 值的机密性和完整性。此外,对于聚合签名技术易遭受Dos 攻击的缺陷,本文提出了一种通用的基于二分查找法的解决方法来快速定位恶意用户,提高群组切换认证协议的执行效率。

抵抗伪造基站攻击。在本文协议中,车辆群组和目标基站通过无证书聚合签名技术相互认证。此外,只有合法基站才能通过AMF 的安全信道获得NHi和Info 等用于派生新会话密钥的材料信息,缺少任何一个材料信息,伪造基站都无法与车辆群组建立通信。因此,本文协议可以抵抗伪造基站攻击。

完美前向安全和抵抗密钥泄露。为了防止目标基站知道未进入其覆盖范围的Vi的会话密钥,本文协议通过方法对NHi值进行加密。这样,目标基站只有从与AMF 相连接的安全信道中获得NHi值,才能派生出新的会话密钥。此外,即使当前的值泄露,由于哈希映射的单向性,攻击者也无法推理出之前的NHi值,从而保证了完美前向安全。

完美后向安全。本文协议在每次开始执行时都会先对车辆进行初始认证,然后对系统进行初始化,用于更新关键的系统参数等信息。此外,在每次执行群组切换认证阶段,V1都会生成临时的移动信息Info,经s-gNB1验证聚合签名成功后,通过安全信道发送Info 给AMF 用于选择目标基站,再派生出与目标基站交互的新会话密钥。所以,即使当前会话的NHi值等关键密钥信息泄露也不会影响之后的会话安全,从而提供了完美后向安全。

为了体现本文协议的功能和特征,进一步将本文协议与文献[19]、文献[20]和文献[26]中的群组切换认证协议进行了比较,文献[19]中的2 个协议分别记为文献[19]协议1 和文献[19]协议2,具体如表2所示,其中,组员无等待是指当车辆群组进入目标基站范围内时,组员Vi可以直接进行认证,不需要等待组长V1认证完成后再进行认证。此外,由于所有协议均与标准兼容,且存在密钥协商过程,便不再把标准兼容和密钥协商加入表2 中对比。

表2 功能和特征对比

4 性能评估

本节将本文协议与文献[19]协议1 与协议2、文献[20]协议和文献[26]5G 标准协议进行比较。在仿真中,假设所有对称加密密钥为256 位,MAC 为160 位,NH、H(NH)、hash、TID、GID、ID、SUPI、SUCI、PCI 和ARFCN-DL 为128 位,时间戳t为32 位,群G1和G2中的元素的大小分别为1 024 位和320 位。

4.1 信令开销

本文通过各协议的信令开销来评估造成网络拥堵的可能性,其中,信令开销是根据n辆车所构成的群组和网络之间的消息数来计算的。此外,本文只统计切换认证期间的消息数。各协议的信令开销对比结果如表3 所示。

表3 包含n 辆车的群组的信令开销

从表3 中可以看出,本文协议的信令开销明显低于文献[26]5G 标准协议。

4.2 计算开销

对于计算开销,本节遵循文献[19]协议中的评估工作,先构建一个测试环境,采用 C/C++OpenSSL 库来计算这些密码学操作的计算开销,将该库在搭载CPU 0.9 GHz 处理器的英特尔酷睿m3-6Y30 上的测试用时作为车辆的计算用时,在搭载CPU 2.70 GHz 处理器的英特尔酷睿i7-7500U 上的测试用时作为基站的计算用时。经测试得到车辆和基站执行点乘计算TM分别用时960 μs 和500 μs,执行对称加解密计算TS分别用时2.26 μs 和1.05 μs,执行哈希计算TH分别用时2.38 μs 和1.21μs。忽略异或计算、乘法计算和算术计算等计算开销。

经分析统计各协议流程的执行过程,得到各协议内车辆群组和基站所需要的计算开销,结果如表4 所示,本文仅统计群组切换认证期间所需要的计算操作数。通常,不同的车辆可以并行地进行计算。由表4 可知,在群组切换认证期间内,本文协议的车辆群组和基站的计算开销和为7.18n+7.83,现有效率最优的文献[20]协议为10.49n+6.62,当群组内车辆数n取10 的时候,本文协议与文献[20]协议相比较,计算效率提高了约29%,当群组内车辆数n取50 和100 时,计算效率均提高了约31%,所以,与现有最优协议相比,本文协议计算效率提高了约30%。

表4 包含n 辆车的车辆群组和基站的计算开销

通过以上测试计算和统计分析,得出各协议执行车辆群组切换认证协议期间,车辆群组和基站的计算开销之和随着群组内车辆总数变化的增长趋势,如图5 所示,其中,群组切换认证期间车辆群组和基站的计算开销之和简称为总计算开销。通过表3~表4和图5 可知,本文协议在信令开销和计算开销上均优于其他协议。此外,因为本文协议通过对车辆群组行驶轨迹进行预测,提前执行密钥协商过程,所以,在协议执行的时间开销上也远低于文献[20]协议。综上所述,本文协议在效率上优于现有最优协议。

图5 总计算开销对比

5 结束语

本文针对5G-V2X 场景中大量车辆执行切换认证的效率以及安全问题,提出了一种基于轨迹预测的安全高效群组切换认证协议。考虑到车辆轨迹可预测的特点,提前完成密钥协商协议。根据用户分组算法结合源基站和周围基站的信干噪比和距离等信息,源基站将具有移动相关性的车辆视为同一群组,再采用无证书聚合签名技术批量验证群组内所有车辆。针对聚合签名技术易遭受DoS 攻击的弊端,采用二分查找法快速定位恶意用户,提高群组切换认证协议的执行效率。安全性分析表明,本文协议可以保护车辆隐私安全,抵抗重放攻击、DoS攻击等传统攻击。效率分析表明,本文协议与现有最优协议相比,计算效率提高了30%。