基于改进可信计算的Docker容器安全防护技术研究

2023-09-15刘志明

刘志明

(长沙民政职业技术学院,湖南 长沙 410004)

1 相关技术概述

1.1 可信计算技术

可信计算技术是一种保障计算环境安全和数据保密性的技术,旨在提供一个可靠、安全和可控的计算环境。可信计算技术的核心是基于硬件的安全机制,以确保软件和数据在执行过程中的安全性[1]。

可信计算概念起源于20世纪90年代,随着计算机技术和网络技术的发展,安全问题日益严重,需要一种更高级别的安全保障技术。可信计算的核心思想是在硬件层面提供安全保障,通过可信平台模块(TPM)等硬件设备,实现对计算设备的安全度量、验证和执行环境保护[2]。

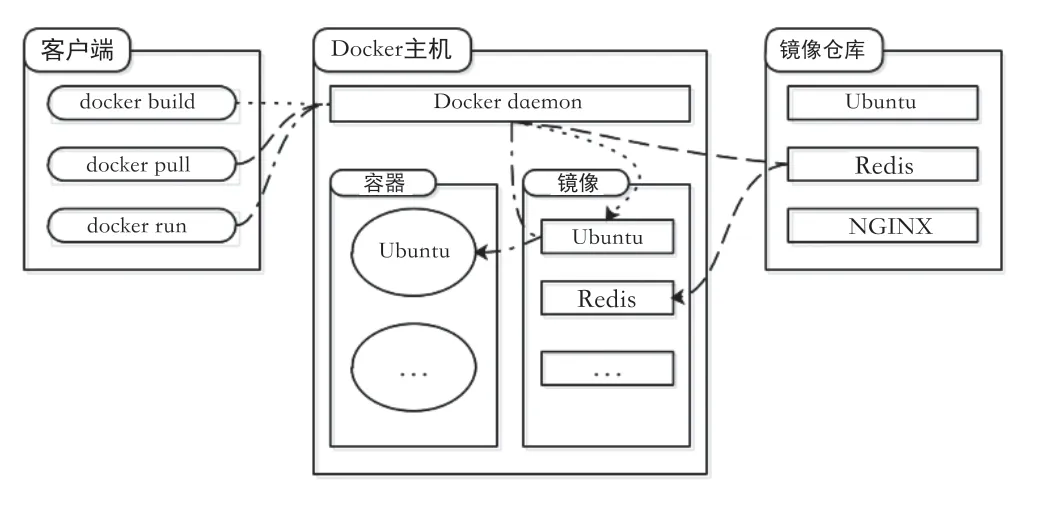

1.2 Docker容器技术

Docker容器技术是一种基于操作系统级虚拟化的轻量级容器技术。相较于传统的虚拟化技术,它具有更高的资源利用率和更快的启动速度。

图1 Docker架构图

容器技术源于Unix操作系统中的chroot机制,后来发展为BSD Jails、Solaris Zones等技术。Docker是2013年推出的开源容器技术,它基于Linux内核的cgroups和namespaces机制,实现了资源隔离和进程隔离。Docker容器将应用程序及其依赖环境打包到一个独立的容器中,实现了应用程序的快速部署和可移植性[3]。

2 改进的可信计算技术研究

2.1 可信度量改进

2.1.1 基于层级结构的容器度量

由于Docker容器采用分层文件系统,我们可以设计一种基于层级结构的容器度量方案。先对每个文件系统层次进行度量,生成对应的度量值,然后将其存储在可信平台模块(TPM)或其他安全硬件中[4]。在容器启动时,依次对各层次进行度量验证,确保文件系统的完整性。

2.1.2 无状态容器度量

针对无状态容器,我们可以设计一种基于签名的度量方案。在构建容器镜像时,先对镜像文件进行数字签名,然后将签名信息存储在镜像元数据中。在容器启动时,对镜像文件进行签名验证,确保镜像的完整性和来源的可靠性。

2.2 可信验证改进

2.2.1 分布式验证机制

考虑到容器可能在不同的计算节点上运行,我们可以设计一种分布式验证机制。在容器启动时,由计算节点发起验证请求,将度量值发送至验证服务器。验证服务器对度量值进行核实,返回验证结果。计算节点根据验证结果,决定是否允许容器启动。

2.2.2 基于区块链的验证机制

为了提高验证的可靠性和抗篡改能力,我们可以采用区块链技术构建验证机制。先将度量值和验证信息存储在区块链上,利用区块链的共识算法确保数据的不可篡改性。同时,利用智能合约实现自动验证和结果通知。

2.2.3 零信任验证机制

在容器部署过程中,我们可以采用零信任验证机制,即对容器的每个组件进行独立的验证。例如,验证镜像的来源、构建过程和数字签名等信息,验证容器的文件系统、进程和网络连接等组件,以确保容器在启动前处于可信状态。

2.3 可信执行环境改进

2.3.1 基于硬件的可信执行环境

利用TPM等安全硬件实现可信执行环境,以确保容器在运行过程中的安全性。在容器启动时,对容器内进程、文件系统和网络连接等组件进行隔离,并将其在可信执行环境中运行,保障容器内部的安全性和隔离性[5]。

2.3.2 安全容器运行时环境

构建安全容器运行时环境,对容器内部进程进行监控和隔离,以防止恶意进程的执行。同时,对容器内部的文件系统和网络连接等组件进行限制,以确保容器运行环境的安全性和完整性。

3 基于改进可信计算的Docker容器安全防护技术研究

3.1 安全防护需求分析

3.1.1 隔离性保障隔离性保障是容器安全防护的核心需求,其目的是确保容器内的应用与其他容器以及宿主系统之间的数据和资源相互隔离。为了实现这一目标,需要关注以下几个方面:①网络隔离:容器之间应实现网络隔离,防止恶意容器通过网络攻击其他容器或宿主系统。②文件系统隔离:容器应拥有独立的文件系统,避免容器间以及容器与宿主系统之间的文件读写冲突。③进程隔离:容器内的进程应与其他容器和宿主系统的进程相互隔离,防止进程间的相互影响。

3.1.2 完整性保障

完整性保障主要是确保容器内的数据和应用程序代码不受外部恶意攻击者的篡改。完整性保障的关键因素如下。①容器镜像签名:确保容器镜像来源可靠,防止使用被篡改的镜像。②数据传输加密:对容器间以及容器与宿主系统之间传输的数据应进行加密,防止数据泄露和篡改。③数据存储加密:对容器内的数据存储应实现加密,防止数据泄露和篡改。

3.2 基于改进可信计算的Docker容器安全防护方案设计

3.2.1 可信度量与验证方案

为了实现基于改进可信计算的Docker容器安全防护技术,我们需要设计一个可信度量与验证方案,确保容器在部署和运行过程中始终处于可信状态。可信度量与验证方案包括以下几个关键环节。①容器镜像可信度量:在容器部署之前,通过对容器镜像进行可信度量,确保其来源可靠并且未被篡改。可信度量涉及计算镜像的哈希值、数字签名等。②容器运行时的可信度量:在容器运行过程中,定期对其内部的程序代码和数据进行可信度量,确保其在运行过程中没有受到恶意攻击或篡改。③可信验证机制:在容器部署和运行过程中,通过与可信计算基础设施(如TPM等)的交互,实现可信度量值的验证,确保容器的可信状态。

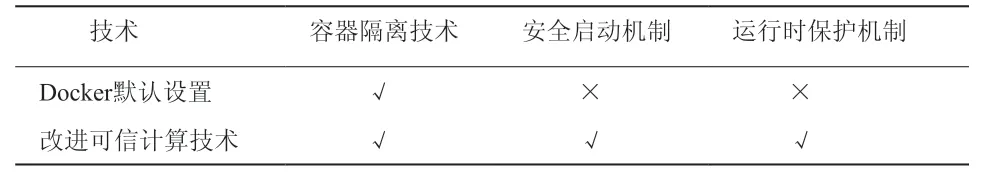

表1 Docker可信度比较

为实现容器镜像可信度量,我们可以利用改进的可信计算技术,在容器镜像的制作阶段对其进行数字签名,并在部署阶段验证签名的正确性。同时,通过计算容器镜像的哈希值并与可信的哈希值进行比对,确保容器镜像未被篡改[6]。

最后,在可信验证机制方面,我们将利用可信计算基础设施(如TPM等)来存储可信度量值,并通过与这些基础设施的交互来验证容器的可信状态,从而确保容器始终处于安全的运行环境中。

3.2.2 可信执行环境方案

为了实现基于改进可信计算的Docker容器安全防护技术,我们需要设计一个可信执行环境方案。可信执行环境方案的目标是确保容器在一个受保护的、隔离的环境中运行,从而提高容器的安全性[7]。可信执行环境方案主要包括以下几个关键环节。①容器隔离技术:通过使用容器隔离技术,确保容器内的应用与其他容器及宿主系统之间的数据和资源相互隔离。这包括网络隔离、文件系统隔离和进程隔离。②安全启动机制:确保容器的启动过程受到保护,防止恶意代码在启动过程中篡改容器内的程序和数据。③运行时保护机制:在容器运行过程中,对其内部程序和数据进行实时保护,以防止运行时的攻击和篡改。

表2 Docker执行环境比较

通过实现以上可信执行环境方案,我们可以提高基于改进可信计算的Docker容器安全防护技术的安全性和可靠性。

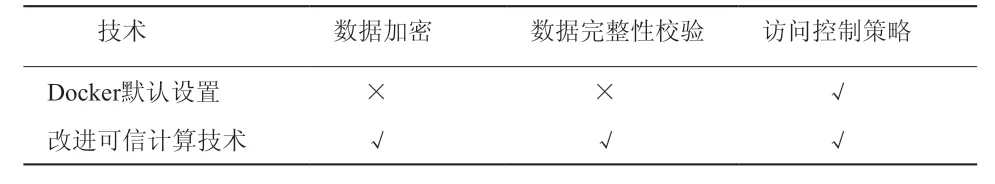

3.2.3 容器内数据保护方案

为了实现基于改进可信计算的Docker容器安全防护技术,我们需要设计一个容器内数据保护方案。容器内数据保护方案的目标是确保容器内的敏感数据在存储、传输和处理过程中得到充分保护,防止数据泄露和篡改。容器内数据保护方案主要包括以下几个关键环节。①数据加密:对容器内的敏感数据进行加密处理,确保数据在存储和传输过程中不被泄露。②数据完整性校验:通过对容器内数据的完整性进行校验,确保数据在处理过程中未被篡改。③访问控制策略:为容器内的敏感数据和资源实施访问控制策略,限制不同用户和程序对数据和资源的访问权限。

表3 Docker数据安全性比较

在数据加密方面,我们可以采用如AES、RSA等加密算法对容器内的敏感数据进行加密处理。同时,利用如TLS、SSL等加密通信协议来保护容器之间以及容器与外部系统之间的数据传输。

通过实现以上容器内数据保护方案,我们可以提高基于改进可信计算的Docker容器安全防护技术的数据安全性,确保容器内敏感数据得到充分保护。

4 结束语

随着云计算、微服务等技术的快速发展,Docker容器技术已经成为企业和开发者构建、部署和管理应用的重要工具。然而,容器技术的广泛应用也带来了安全方面的挑战。为了提高Docker容器的安全性,本文以改进的可信计算技术为基础,进行了Docker容器安全防护技术的研究。未来,我们将继续关注Docker容器安全防护技术的发展趋势,进一步优化改进可信计算技术,并结合其他安全技术,如零信任架构、安全多方计算等,以实现更加安全、可靠、高效的Docker容器安全防护技术。同时,我们也期待与业界专家、研究者、开发者共同探讨,推进容器安全防护技术的发展。■