无线局域网的通信安全问题研究

2023-08-22张红波

张红波

(新乡职业技术学院,河南 新乡 453000)

0 引 言

近年来,一种利用免费无线局域网的新型诈骗在一些公共场所已经出现,这些不法分子利用一些通信技术在商场、公园或地铁等场所通过搭建一个免费的无需输入密码的免费Wi-Fi 网络,一旦人们使用这种免费的Wi-Fi 进行一些支付宝或网银的登录,这些不法分子就有可能获取到支付宝或网银的账号和密码。这种新型诈骗的出现提醒人们,一定要注意这些公共场所的无线局域网,使用这种网络进行通信时将面临着巨大的安全隐患。

1 无线局域网概述

1.1 无线局域网的定义

无线局域网是局域网的一种,主要是借助无线通信技术将计算机相关设备连接起来,从而实现相互通信和资源共享的网络系统[1]。它的出现解决了不再需要通过通信电缆将计算机与网络连接起来的问题,同时使得局域网的组建和拓展变得更加容易与灵活。

1.2 无线局域网的特点

从无线局域网所使用的技术来看,无线局域网突破了网络设备安放位置的限制,并且连接网络的设备只要在无线信号的覆盖范围之内,可以随意移动,其最大的特点就是灵活性和移动性。如果出现了网络故障,无线局域网的故障定位也更容易,有时只需要更换故障设备即可恢复网络连接。

1.3 无线局域网的关键技术

目前,无线局域网所涉及到的相关技术主要包括Wi-Fi 技术、ZigBee 技术、Bluetooth 技术、近场通信(Near Field Communication,NFC)技术以及5G 技术等[2]。其中,Wi-Fi 技术是目前家庭、办公场所等公共场合无线局域网中最常用的技术。ZigBee 技术则主要用在传感器以及智能家居等一些低功耗设备之间的通信。NFC 技术主要于在移动支付、电子门票以及智能标签等方面。5G 技术主要用在智能交通、智能制造以及智慧医疗等领域。

2 无线局域网面临的安全威胁

2.1 伪AP 攻击

伪AP 攻击主要指的是通过伪装某个合法AP 的服务集标识符(Service Set IDentifier,SSID)、信道以及媒体访问控制(Media Access Control,MAC)地址来获取用户的连接。首次连接需要输入密码验证,并且直接将数据保存在终端本地,以后再次连接时便不再需要输入密码,从而直接从本地保存的数据中读取密码。伪AP 攻击便利用这一特点,可以通过破解握手包的方式成功得到AP 的密码,从而伪造出与合法AP 相同的SSID,然后借助高功率的无线网卡,让其信号强度大于真实的AP,最后让用户在不知情的情况下连接到伪AP 上[3]。

2.2 无线DoS 攻击

无线的拒绝服务(Denial of Service,DoS)攻击同有线的DoS 攻击一样,都是通过一定的技术手段将其服务器的资源耗尽,从而造成被攻击的服务器无法再提供任何与访问客户的通信功能。从技术手段上来讲,无线DoS 攻击的方式与有线DoS 攻击的方式大不相同,由于客户连接AP 有几个重要的步骤,因此无线DoS 攻击便有了多种方式的攻击手段,如身份验证泛洪攻击、取消身份验证泛洪攻击、信标泛洪攻击以及QoS 数据重新注入攻击等,这些都是只有无线DoS 攻击才有的手段[4]。

2.3 路由器的安全漏洞

路由器作为连接网络的重要设备,同样面临着无线通信的威胁,对于网络设备通常会有一定的漏洞存在,而这些漏洞便成为了黑客攻击的目标,另外路由器有时候也会成为黑客制作钓鱼网站的中介,通过域名系统(Domain Name System,DNS)劫持强行将用户引导定向到黑客自己制作的网页。对于路由器来讲,其面临的漏洞主要有加密认证漏洞、路由器Web 漏洞、后门漏洞以及缓冲区溢出漏洞等[5]。其中,加密认证漏洞主要指的是加密的认证方式,另外有线等效加密(Wired Equivalent Privacy,WEP)的认证方式因其加密强度不高,也容易被黑客所破解,同样存在着一定的安全隐患,而WPAWPA2 这种加密认证是目前最为安全的认证方式,因此建议使用这种加密认证的方式。路由器Web 漏洞主要指的是家庭用的路由器可以借助Web 管理系统来实现对访客的控制。后门漏洞则是开发者为了方便调试路由器或无意留下的能获取路由器最高权限的后门程序。而缓冲区溢出漏洞则是利用程度的缺陷,向缓冲区写入大量超出程序允许长度的数据,从而造成系统瘫痪或路由器重启等故障。

2.4 无线窃听

无线局域网比较容易受到黑客的匿名攻击,黑客可能通过截获的无线电信号对其进行解析,从而获取到自己需要的数据。其中ARP 欺骗就可以算得上一种窃听,其利用数据链路层的中间人攻击,实现攻击者给目标主机发送欺骗ARP 的数据包,从而达到窃取网络上主机间的通信数据。

2.5 信号干扰

在使用无线局域网的时候,会遇到信号不好的问题,一般情况下可能会由以下几种情况造成。一种是附近设备的干扰,。另一种是会受到同类设备的干扰。最后,如果室内的墙壁过多或过厚也会造成信号的变弱。

3 无线局域网安全监测系统的设计思想

3.1 系统需求分析

通过上述对无线局域网所面临安全威胁的分析,作为无线局域网安全的监测系统,需要具备以下几个方面的功能,如关于无线设备的探测功能、伪AP 的监测功能、无线DoS 攻击的监测功能以及路由器漏洞的检测功能等,除此之外,还要具备历史信息的查询功能和信息的异地存储功能。

3.2 系统功能设计

3.2.1 无线设备的探测功能

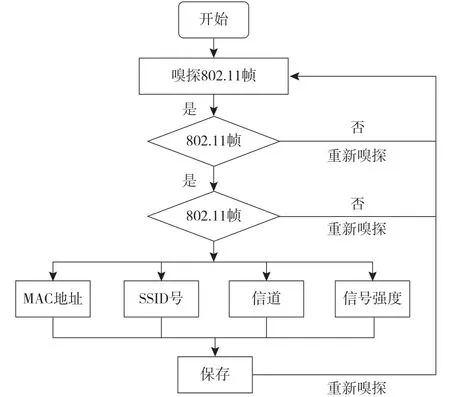

无线设备的探测主要包括对AP 信息的探测、AP和客户端连接信息的探测2 个方面。其中,关于AP信息的探测,主要通过采用循环捕获环境中的信标帧来实现对AP 设备名称、MAC 地址、信道以及信号强度等信息的获取,其流程如图1 所示。

图1 AP 信息的探测流程

3.2.2 伪AP 的监测功能

伪AP 的监测功能主要分为2 个部分来完成,其中一部分是合法AP 特征的提取工作,另一部分为伪AP 的监测工作。首先要对合法AP 广播的信标帧进行捕获,从而提取出来合法AP 中的各项信息,如SSID 号、MAC 地址、信道以及信号强度等。对于伪AP 的监测工作主要通过对捕获到的伪AP 广播信标帧进行分析并提取出来其MAC 地址、信道等,然后与合法AP 指纹库中的信息进行对比,从而判断出其是否是伪AP。

3.2.3 无线DoS 攻击的监测功能

由于无线DoS 攻击的形式众多,常见的有身份验证泛洪攻击、取消身份验证泛洪攻击、信标泛洪攻击、取消关联泛洪攻击、探测请求泛洪攻击以及服务质量(Quality of Service,QoS)数据重新注入攻击等6 种,因此必须通过神经网络进行分类预测,再加上不同DoS 攻击形式的特点,借助神经网络生成DoS 攻击预测模型,然后用测试集再对预测模型进行测试,最后根据精确率、召回率以及F 值对测试结果进行评判。如果效果较差,还需要对神经网络的配置参数进行修改,从而生成新的预测模型,然后再次使用测试集对预测模型进行测试,一直到达到满意的结果为止。

3.2.4 路由器漏洞的测试功能

对于路由器的漏洞,需要在连接路由器的情况下对其进行扫描,从而得知路由器是否存在漏洞的风险。如果此路由器有安全方面的漏洞,则需要对此路由器的名称、漏洞信息以及扫描出漏洞的详细时间进行记录保存。

3.2.5 历史数据的查询功能

此功能主要是方便对曾经监测的信息进行查询,以了解之前曾经发生的攻击信息。为了实现这个功能,需要对监测的信息进行长期的存储。

3.2.6 信息的异地存储功能

此功能主要是属于保障性的功能,为了实现正常稳定的工作,需要实现信息的异地存储,这样就可以保证即使一台机器出问题了,另外一台也可以保障其正常的运行。

3.3 系统整体的设计

系统的整体设计主要包括2 个部分,其中一部分是系统架构的设计,另一方面是数据库的设计。

3.3.1 系统架构设计

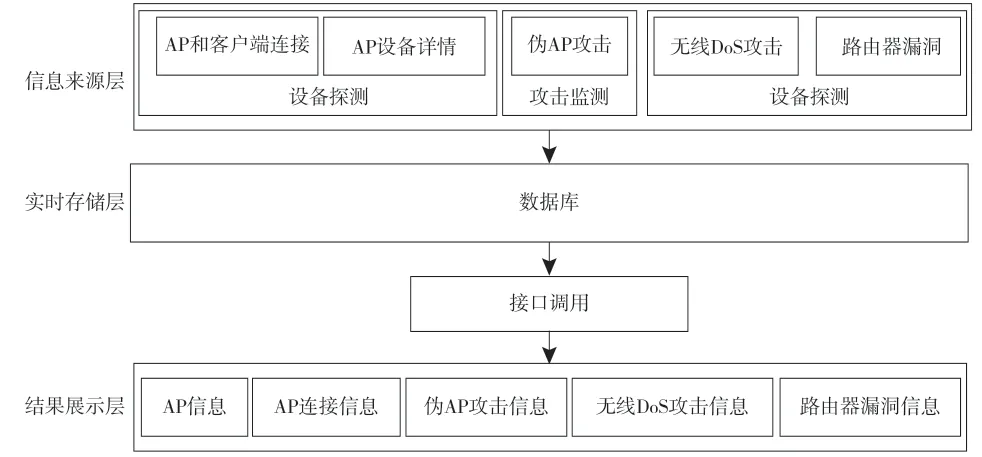

为了达到操作简单、部署方便、降低后期维护的成本等目的,系统架构可以采用浏览器/服务器(Browser/Server,B/S)结构,具体如图2 所示。

图2 系统架构

此模块在运行时,首先通过动态随机的切换信道对无线局域网的信道进行监听并获取数据包,然后对数据包中的内容进行解析,解析获取到AP 的详细信息有AP 的名称、MAC 地址、AP 的信道及信号强度等,将这些信息传送至数据实时存储层。结果展示层主要负责对设备探测结果和安全威胁监测结果的展示,分为AP 信息展示模块、AP 连接信息展示模块、伪AP 攻击信息展示模块、无线DoS 攻击信息展示模块以及路由器漏洞信息展示模块。在AP 信息展示模块中,展示当前在线AP 的详细信息和历史扫描出来的AP 信息,信息中包含AP 名称、MAC 地址、信道、加密方式等;在AP 连接信息展示模块中展示了当前AP 和客户端的连接情况;伪AP 展示模块展示了历史扫描出来的伪AP发生的时间和该伪AP的详细信息;DoS 攻击展示模块展示了历史扫描出来的DoS 攻击发生的时间和DoS 攻击类型;路由器漏洞展示模块展示历史扫描出来的路由器的漏洞信息。

3.3.2 数据库设计

根据上述系统的详细功能设计和系统架构设计,目前所需要的数据库表要完成以下几个方面的功能,分别是AP 设备信息表、连接信息表、伪AP 事件表、无线DoS 攻击事件表以及路由器漏洞信息表。

4 结 语

随着无线局域网应用的日益广泛,其通信安全问题已经成为当前人们最为关心的网络安全事件,为了最大程度上保障无线局域网在使用的数据安全,本文提出了一套监测无线局域网安全系统的设计思路。由于受到时间局限以及本人水平等方面的问题,本文所提的系统目前还处于设计构思阶段,后续还需要进行深入的分析和思考,以期能够开发出来一套真正拿出来就能用的无线局域网安全监测系统。