基于证据推理算法的网络安全评估*

2023-07-03徐兴硕李世明

徐兴硕,李世明

(哈尔滨师范大学)

0 引言

随着全球计算机技术和Internet 的飞速发展,信息化进程加速,互联网在日常生活中扮演极其重要的角色,引领人们进入以信息化为基础的新环境.互联网将不同的设备和组织联系起来,提高了资源和信息交换的效率,但也提供了网络攻击的机会.因此,网络安全成为人们越发关注的焦点.网络安全是指网络系统的硬件、软件及系统中的数据受到保护,不因恶意网络攻击而遭受到破坏、泄露,系统可靠运行,网络服务不中断[1].

近年来,网络攻击事件频发,例如:2021 年3月,美国的保险公司CNA金融遭遇了勒索软件攻击,攻击者要求支付4000万美元赎金.2021年5月,全球最大的食品加工巨头JBS Foods 因遭受网络攻击,被迫关闭全球多个生产基地.2022年5月,意大利参议院、上议院、国防部等多个重要政府网站遭到网络攻击,网站至少1 h 无法访问,受到影响巨大.2022 年6 月,西北工业大学的校园电子邮件系统遭到网络攻击,给学校正常工作和生活秩序造成重大风险隐患.由此可见,网络安全问题愈发严重,给个人或机构带来重大的信息损害和利益损失.因此,为了将网络安全风险降到最低,有必要对网络安全进行合理的评估,为采取有效安全措施提供科学地依据,从而加强网络安全风险防范能力[2].

目前,存在的网络安全评估方法主要包括贝叶斯推理方法、模糊熵层次分析法、基于机器学习的评估方法、基于ATT&CK 框架[3]的评估方法、基于标准的评估方法、故障树分析法等.贝叶斯推理方法通过将主客观安全威胁等级进行整合,分析和量化由各种威胁源引起的网络安全风险,实现了安全评估的连续性和积累性,且可以处理概率不确定性信息[4].该方法训练难度较大,需反复训练才可获得更加精确地概率值.模糊熵层次分析法对模型中的主观权重采用层次分析法求解,客观权重利用信息熵计算,并给出一致性条件用于判断矩阵,使得评估结果足够准确[5],该方法过于依赖专家定性知识导致评估结果不准确.基于机器学习的评估方法根据系统的定量数据训练模型参数,但由于先前专家经验和训练样本有限,使用小规模样本计算定量信息模型获得的评估结果不准确[6].基于ATT&CK 框架的评估方法是指通过专业人员对组织进行信息收集,对数据源覆盖率、能见度覆盖率和检测覆盖率进行测算,以评估信息系统的防护有效性[7].该方法的评估过程强烈依靠人的主观性,使得评估结果的准确性降低.基于标准的网络安全评估方法将网络安全技术标准作为评估指标,该方法比较依赖各类安全标准,灵活性差[8].故障树分析法可以获得网络事故发生的概率和导致网络风险的事故序列,但由于风险因素具有多样性和不确定性,导致在对其描述时,不够准确[9].

综上所述,现存评估方法存在以下缺点:(1)准确性低;(2)受专家经验限制,主观性强;(3)不能综合利用半定量信息;(4)灵活性和扩展性较差;(5)需大量数据,训练难度大.

针对以上问题,为了更准确地评估网络安全,该文提出了一种采用基于证据推理(Evidential Reasoning,ER)算法的网络安全评估方法.

1 相关技术

1.1 ER算法

ER算法是一种基于置信决策和D-S 理论的多标准决策分析(Multicriteria Decision Analysis,MCDA)方法开发的,在应对不确定性方面具有说服力和实用性[10].目前,ER 算法已经被应用到多个领域,周志杰等学者将其应用到无人机集群协同态势感知一致性评估[11];Bi W 等学者将其应用到武器装备系统效能评估[12];程超等学者将其应用到工业控制系统网络安全状态评估[13].因此,将ER算法应用于网络安全评估,可以发挥其优势,从而获得合理的评估结果.

1.2 ER步骤

文献[14]阐述了ER算法的基本步骤.

假设存在X 个基础属性{γ1,γ2,…,γm,…,γX},组成多级评估体系,其中,{ω1,ω2,…,ωm,…,ωX}表示基础属性的权重,且0 ≤ωm≤1.输出的评价等级有Y级.那么ER算法的基本步骤为:

(1)将置信度转换为基本概率质量,步骤如公式(1)~(4)所示:

(2)使用证据理论对前m 个基本属性进行组合,即可得到第n 个评价等级的概率质量,步骤如公式(5)~(8)所示:

其中,PI(m),n表示前m个基本属性组合后的第n个评价等级的概率质量.可以由公式(9)求得:

(3)基于求得的概率质量,计算第n 个评价等级的置信度σn和未被设置评价结果的剩余置信度σθ,公式如(10),(11)所示:

以上即为ER的基本步骤.

2 基于ER算法的网络安全评估模型

2.1 评估指标

随着网络攻击技术的变化,对网络安全防护能力的要求持续提升,网络安全威胁主要源于外部攻击,通过评估外部攻击对网络的影响从而可以获得合理的网络安全评估结果[15].选取合理的安全指标来评估网络安全,可及时了解其自身安全水平及风险级别,及时预警安全管理人员.在对评估指标选取的过程中,需要保证选取的指标能够客观地反映网络安全状态,同时满足符合网络安全性的相关要求,从而保障选取的指标可用性.

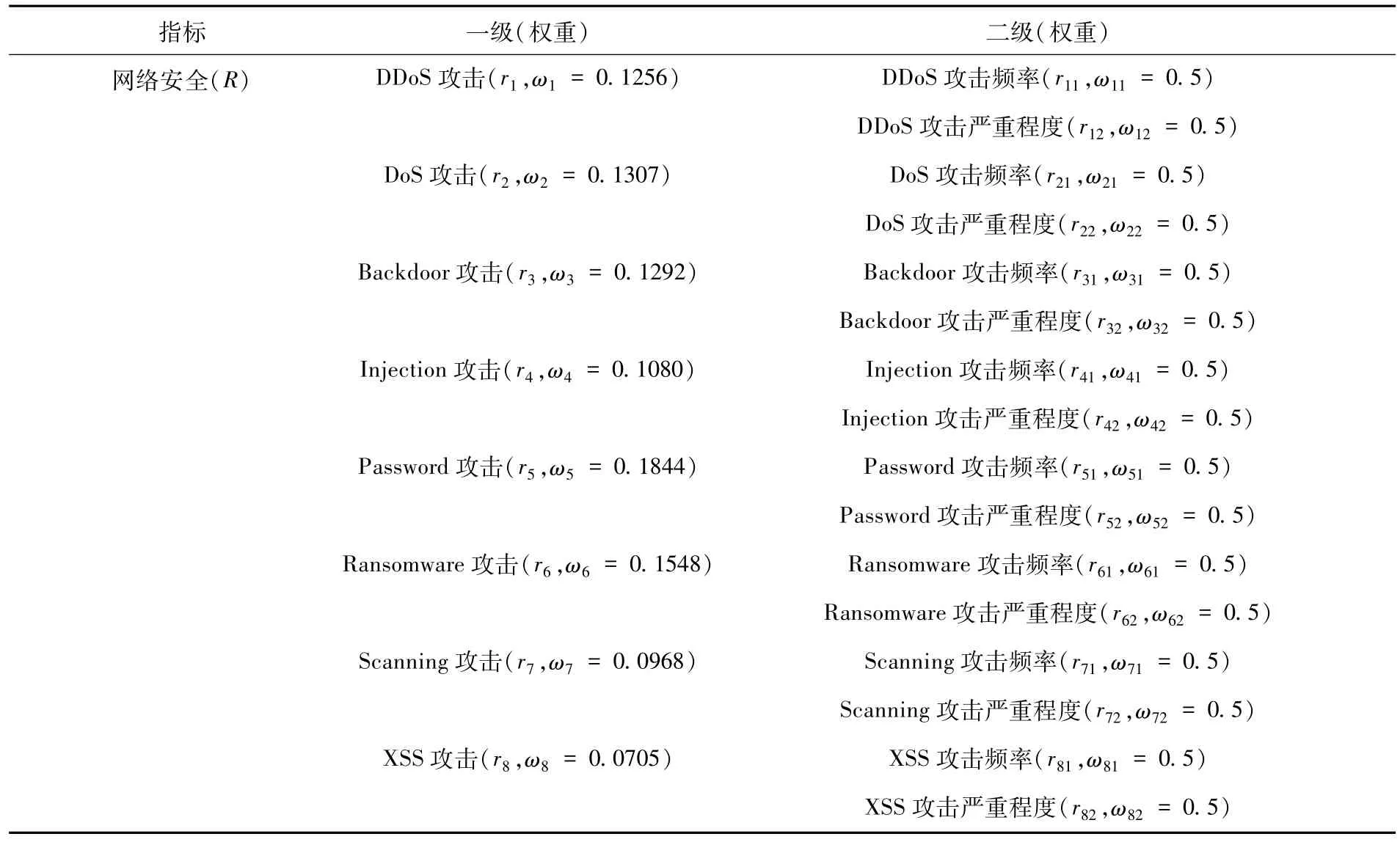

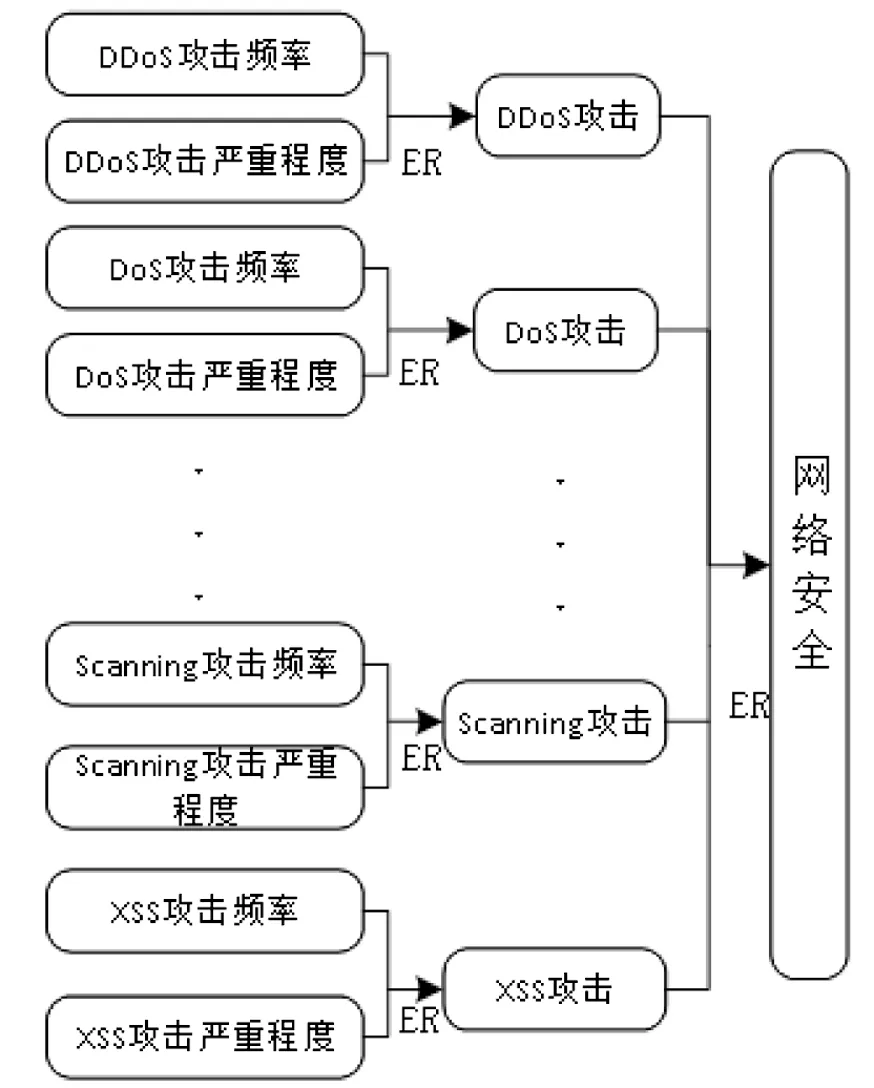

外部攻击主要包括DDoS 攻击、DoS 攻击、Backdoor 攻击、Injection 攻击、Password 攻击、Ransomware攻击、Scanning攻击和XSS攻击.因此,将网络安全的评估指标划分为DDoS攻击频率、DDoS攻击严重程度、DoS攻击频率、DoS攻击严重程度、Backdoor 攻击频率、Backdoor 攻击严重程度等.该文的评估指标体系结构如图1所示.

图1 评估指标体系结构图

2.2 网络安全评估框架

依据图1评估指标体系结构,该文以数据集TON_IoT-Datasets[16]为样本数据新建一种新网络安全评估框架,为了便于辨识,对每一个安全指标进行了标记,记为“R”,同时根据评估指标对于网络安全的重要程度赋予不同的权重,记为“ω”.最终,得到了基于半定量信息辨识框架下的二级网络安全评估框架,网络安全评估框架见表1.

表1 网络安全评估框架

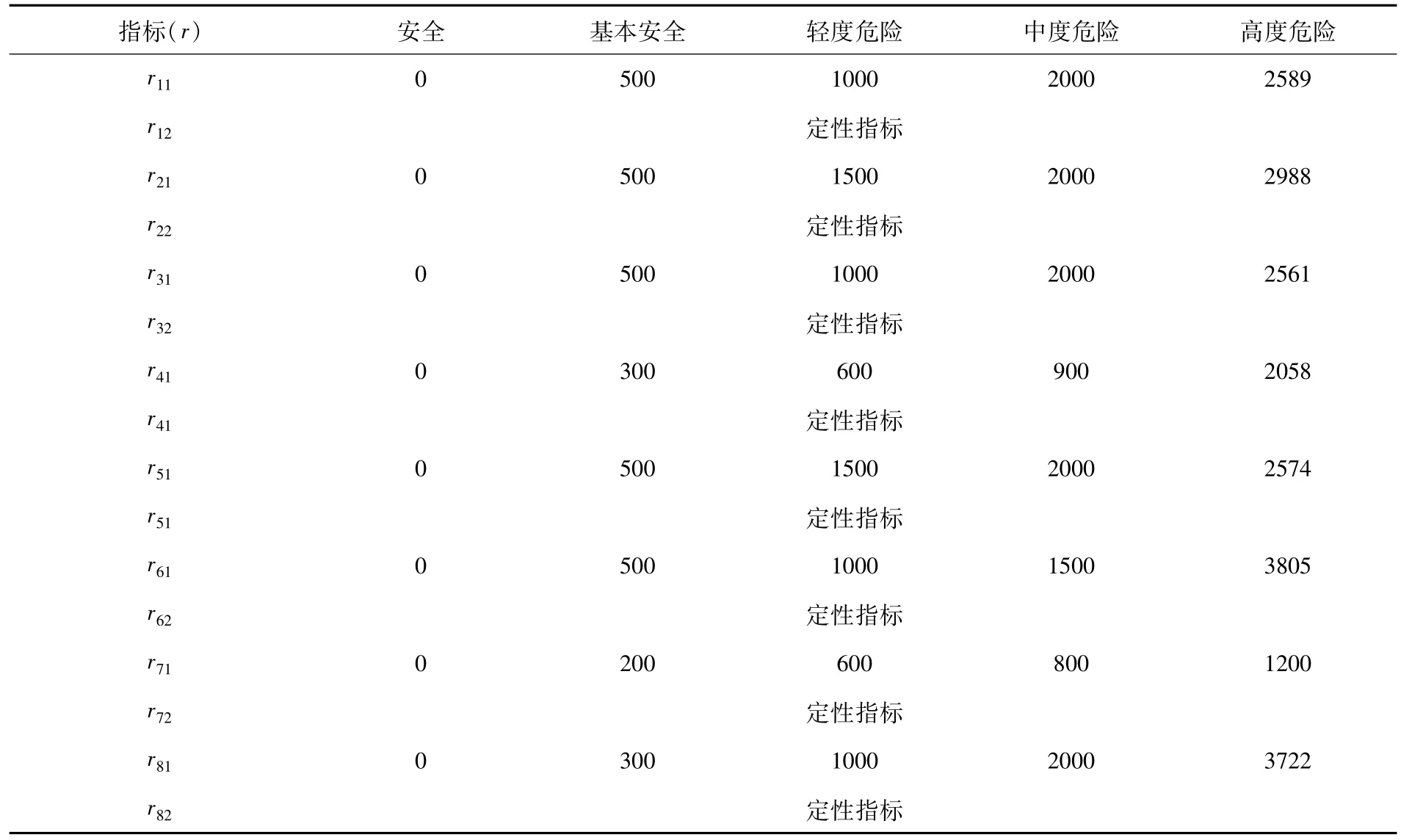

2.3 评估等级

通过表1建立的网络安全评估框架,需要根据指标的安全范围对各个指标配置不同等级的属性.该文参考360网络安全风险指数,对于定量数据,划分为5个评估等级,即“安全,基本安全,轻度危险,中度危险,高度危险”.对于定性指标,评估的等级则由专家知识根据经验给出.通过使用专家知识的方法对指标划分合理的区间有利于反映真实的网络安全状态,有了专家知识作为算法证据评价导师信号,有助于提高证据的推理速度,降低了计算复杂度,使得评估值更接近真实值.各指标的评价等级见表2.表2中数值单位为times/ten mins.

表2 评估等级

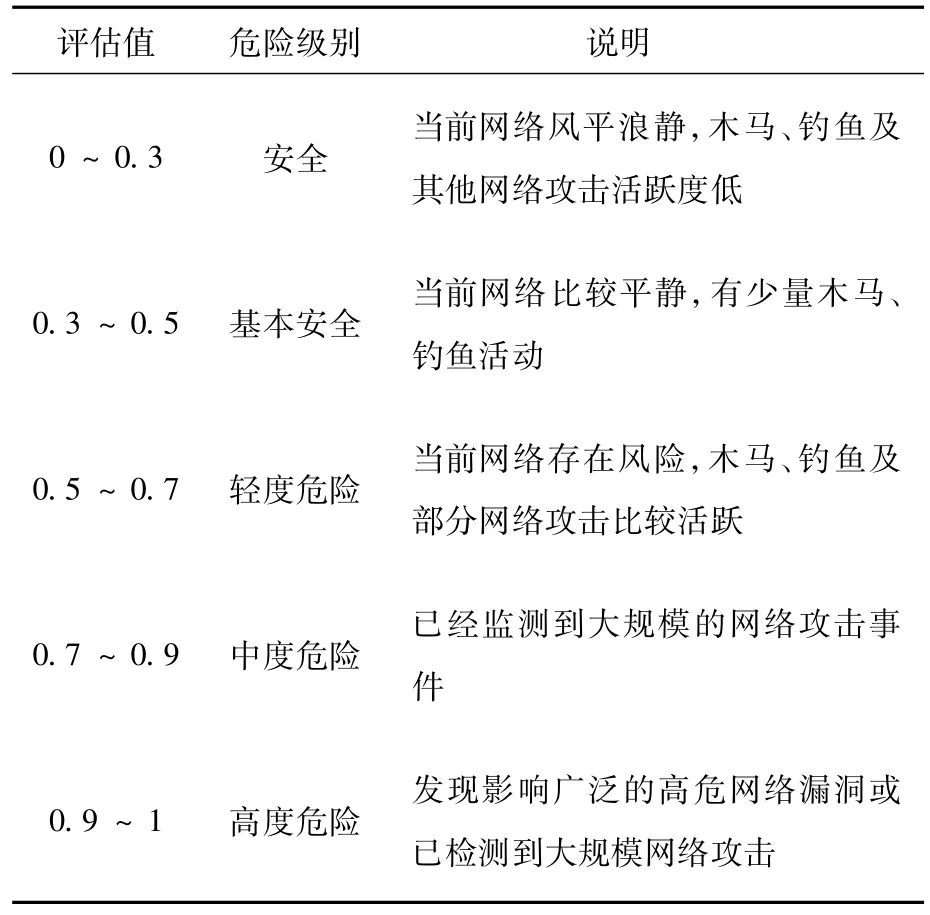

该文依据360网络安全风险指数,又将网络安全评估等级划分为“安全,基本安全,轻度危险,中度危险,高度危险”,见表3.

表3 网络安全评估等级

2.4 评估步骤

Step1:根据TON_IoT-Datasets数据集计算出各个攻击的攻击频率,并根据专家知识量化各攻击的攻击严重程度.

Step2:使用ER算法按攻击类型进行逐个融合,得到第一级的各个攻击的评估结果.

Step3:将第一级各个攻击的评估结果进行最终的融合,得到网络安全的评估等级.

详细的指标数据信息的推理过程如图2 所示.

图2 指标数据融合推理过程图

3 实验分析

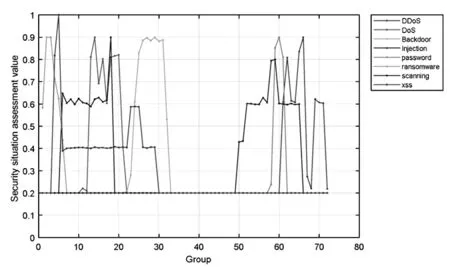

对TON_IoT-Datasets 数据集进行统计和计算,并由攻击频率和攻击严重程度来完成各个攻击的评估,其评估结果如图3所示.

图3 各攻击评估结果

从图3可以分析出:安全态势评估值最小为0.2,说明网络攻击程度较弱,网络处于一个安全的状态,即数值越小,越靠近x 轴,越安全,数值越大,越危险,危险级别越高.安全态势评估值较大时,则说明网络受到较为严重的网络攻击.

网络安全评估由各个攻击的评估值进行最终的融合,从而得到评估结果,如图4所示.

从图4 可以分析出:安全态势评估值在0.2~0.3,依据表3可以看出,可将网络所判定的安全评估结果表示为“安全”,即数值越小,越靠近x 轴,网络安全状态越好.

4 结束语

网络安全评估是网络安全的重要技术之一,但是目前缺少能够同时处理半定量信息和不确定信息、且计算复杂度低的方法.因此该文提出一种基于ER的网络安全评估方法,可以解决现存方法存在的问题,首先,从实际出发,分析确定评估方法中评估指标、搭建包含二级指标的网络安全评估框架;其次,确定各指标的评估等级、参考值及权重;再次,以ER算法融合出来的安全态势评估值为基础,确定网络安全等级;最后,通过实验验证该方法可以得出一个合理的评估结果.该文后续工作将进一步优化该评估方法,提高精准度.