校园网络安全体系架构搭建的技防策略分析

2023-02-28宋晓峰

宋晓峰

(上海市西南工程学校,上海 201108)

1 前言

党的二十大报告旗帜鲜明地提出要实施人才强国、优化职业教育定位和全面贯彻国家安全观三个重要论述,对于全国的职业教育工作者来说,这三个重要论述给我们提时代之问,并需要我们作出符合中国实际和时代要求的正确回答。如何回答这一问题,需要我们每个教育工作者全面学习二十大报告,深刻领会报告精神,运用中国化时代化的马克思主义世界观和方法论,结合自身的情境和视域,给出真正解决问题的新理念新思路新办法。面对后疫情时代的国际国内大环境,校园网的安全问题日益凸显,2021年,全国发生校园网安全事件(含诈骗)791万起,受害的学生群体达428万余人。2022年9月5日,国家计算机病毒应急处理中心和360公司分别发布了关于西北工业大学遭受境外网络攻击的调查报告。从这一报告我们可以得出,针对学生群体和校园网络环境的各种攻击、钓鱼、诈骗、窃取的范围之大、时间之长令人触目惊心,建立完善的校园网安全管理体系迫在眉睫。当然,网络安全体系架构的建设涉及人防、物防和技防等多个方面,本文着重就技防策略问题展开分析。

2 技防策略分析

2.1 校园网安全技术分析

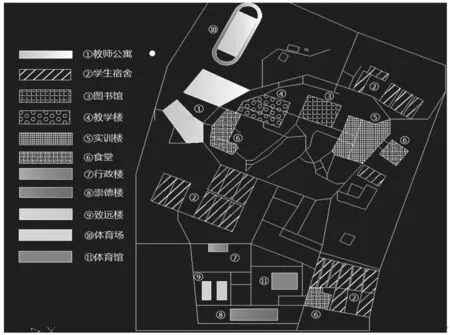

学校的校园网根据互联网接入路由器—核心层交换机—汇聚层交换机—用户使用的接入层交换机形成星形网络拓扑。核心网络需要连接到核心交换机上,再由核心交换分配给服务器及主要建筑的汇聚交换机上。集中式网络结构简单,便于管理人员的管理和控制。网络核心设备是相互分开的,以确保服务器的正常运作。某学校校园主要网络和建筑群拓扑结构图如图1所示。

图1 某学校校园主要网络和建筑群拓扑结构图

2.2 网络边界出口安全设计

网络与网络之间的连接设备是路由器。转换和转换数据信息可以在多个网络或网段之间,以便对方可以读取两者之间的信息,这就可以在多个网络中建立并汇聚形成一个大规模的网络。路由器还需具备数据通道功能和控制功能。其中数据通道功能由硬件操作完成,硬件中还可以实现转发和转发决策。由软件实现数据控制功能,可以实现系统管理,不同的路由器需要配置不同的交换信息。

路由器是连接内外网的主要核心。它本身需要配置路由表进行网络访问路径的确认,路由还分为静态和动态两种。其中静态路由是默认的,不做配置时是不会发生变化的;动态路由是根据配置时在不断的学习变化。静态路由配置、RIP路由协议配置和OSPF路由协议配置的相关策略如下 。

(1)静态路由策略如图2所示。由用户或网络管理员手动配置的路由信息。当网络的拓扑结构或链路的状态发生变化时,网络管理员需要手动去修改路由表中相关的静态路由信息。

图2 静态路由策略

静态路由信息在缺省情况下是私有的,不会传递给其他的路由器。当然,网络管理员也可以通过对路由器进行设置使之成为共享的。静态路由一般适用于比较简单的网络环境,在这样的环境中,网络管理员易于清楚地了解网络的拓扑结构,便于设置正确的路由信息。

(2)Rip协议配置策略如图3所示。RIP协议是一个距离矢量协议,路由选择协议的度量值为跳步数,最大允许的跳步数是16,缺省情况下每隔30s广播一次路由更新,它有在多条链路上进行负载均衡的功能。

图3 RIP协议配置策略图

(3)路由的防环路(路由毒化)机制如图4所示。当路由器A检测到一个路由条目不可达的时候不会直接删除,而是会将该路由条目的metric置为16跳(毒化),然后再泛洪给其他所有路由器,保证其他路由器同样可以收到该条目不可达的消息。

图4 路由毒化机制

确保接口打开能够被访问是能够成功通信的根本。访问时优先确认接口是否正常,才会有数据传输。内网内想要访问其他网段时,可直接到达需求所在的网段。外网想要访问内网时,需要逐层筛选方可抵达目标网段。查找导出路由表网关信息指定路径到达下一个地址,如果下一跳是PC设备,网关和路由将被反向搜索,然后跳转到源IP;下一跳是网络设备时会直接跳转到源地址并自行寻找路径,此时通信已经连接成功。

学校通过访问控制列表策略进行网络管理,使其提升网络性能,能够更好地在各个网络中进行数据转发并记录标识信息与访问对象。其中数据包会根据优先级进行转发,从而使得更好地利用网络资源,减轻了网络访问压力,都是通过ACL来完成的,它还可以允许或阻止一些不必要的数据流量。

2.3 防火墙安全部署

已经发展了很多年的主动防御概念,但是许多障碍都存在于理论到应用中。指定程序或线程的行为需通过分析和扫描,危险程序确认后需要主动防御及清除。技术的不断革新,使得安全设备有了自动监视、分析及诊断的功能,提高了病毒、蠕虫和特洛伊木马等恶意攻击的有效防护,大大提高了校园网络的安全,所以防火墙的部署成为必然的趋势。

使用访问控制列表Access Control ListACL策略进行设置安全级别和权限,IP、TCP、UDP、ICMP和其他协议类型有选择地过滤。如果受到IP地址欺骗攻击时,防火墙的攻击防御系统需要进行IP、端口、Teardrop、DMZ、ICMPFlood、SYN Flood、UDP Flood、Ping of Death的扫描检测。配置安全域模式时,安全域的所有攻击防护功能可以打开,具体参数要求可以根据各种攻击防护功能进行配置。

2.4 核心层交换机安全部署

整个园区网络的骨干是核心层交换设备,其性能的稳定及快速使数据交互更加安全有效,并支持双主控、电源冗余、分布式转发和风扇冗余等功能。

将网络分别规划管理,使得整个局域网和服务器能够实现有效通信,为学校院网络交互带来了极大的便利。具体包括虚拟局域网(Virtual Local Area Network,VLAN)的划分和DMZ(非军事化区域)区的划分及安全策略。DMZ是用来进行安全性的隔离策略,其特性与VLAN相似,同样是在防火墙中配置。

安全策略DMZ区主要实现以下功能:(1)可以从内部网络开始访问外部网络。这是一种基本策略,需要经过防火墙的筛选检测,使得学生、老师更加方便地使用网络。(2)Intranet和外部局域网都不能对DMZ访问,目的是为了保护DMZ区域内的数据,但如果邮件服务器位于DMZ中时,外部网络需要访问时就无法工作,因此,需对邮件服务器另行安置。

2.5 汇聚层交换机安全部署

汇聚交换机连接核心层和接入层用户,使其能够通信。汇聚层的流量、汇总、转发和数据信息的传输,都需要路由协议转换。因此,汇聚层可以使用OSPF和STP动态路由协议配置,进行优先打开最短路径,为网络提供路径冗余,同时防止环路产生。

3 结语

多层次的三维保护结构使学校的网络系统安全性得到了较大的提升。外部小型组织的威胁源发起的恶意攻击得到保护,重要资源相对减少有害的威胁,安全漏洞和安全事件可以及时发现。系统损坏后,通过配置的策略恢复网络正常运行。安全策略的配置减少了被入侵的次数,有效地提高了安全等级。使用VLAN划分与ARP部署,使得校园网内网攻击得到了遏制,最大程度的控制ARP病毒的传播,有效地遏制了学校滥用IP地址的现象。系统的配置提供了安全保障,使得有恶意的用户访问时被限制在外。