涉密信息系统分级分域访问控制技术研究与实现

2023-02-22王博

王博

中国核动力研究设计院 四川 成都 610042

引言

企业内部网络尤其是涉密信息系统的访问控制风险,已成为网络安全形势中日益严峻的重大问题,涉密信息系统信息安全防护已经上升到国家战略层面[1]。国际上对重要信息系统的安全防护早已开始,提出对系统实施按不同等级开展安全防护的体系,并出台了一系列标准规范、管理制度和技术措施。在成熟的技术措施中,BLP模型[2]是最经典的多级安全模型,在涉密信息系统中作为信息访问控制技术应用较为广泛。此外,VLAN技术[3]、ACL技术[4]以及边界防火墙[5]等也常用于信息的访问控制。但这些技术在实现分级分域访问控制的粒度上存在一定局限性[6],无法满足精细化管理要求和数字化转型发展趋势。

在等级保护体系基础上,我国针对涉密信息系统专门提出了分级保护标准[7]。标准中明确规定在对涉密信息系统主体和客体进行资源划分的基础上,须进一步划分安全域[8]。并且,对涉密信息流向应进行严格控制,禁止高密级数据流向低密级安全域,以降低安全保密风险、实现涉密信息安全可控。

为了细化涉密信息访问控制粒度,降低涉密信息知悉范围扩大的风险[9],本文对涉密信息系统安全防护开展研究,提出了基于细化安全域和VLAN、部署准入控制系统和服务器端防火墙[10]等分级分域访问控制技术。

1 现状分析

由于管理方式简单粗放、缺乏精细化管理手段等原因,涉密信息系统普遍存在访问控制粒度过粗、涉密信息知悉范围易扩大等安全问题。以某涉密信息系统为例,主要存在以下问题:

①安全域边界不清晰、VLAN划分过粗。客户端、服务器未按照涉密等级和访问控制范围进行详细划分,不同密级设备在同一VLAN网段共用IP地址资源,存在安全保密风险。②运维手段落后、重构难度极大。客户端网络配置采用静态IP地址方式,手动设置和维护;交换机采用传统的VLAN、ACL技术和IP-MAC端口绑定实现网络接入控制,繁杂的手动配置使得日常运维压力大,分级分域实施难度高。③访问控制策略宽松、服务器缺乏安全管控。服务器仅通过交换机ACL策略进行访问控制,未部署防火墙进行安全防护和访问控制,或者访问范围过大、服务端口开放过多,数据流向不可控。

2 总体设计

2.1 设计目标

①重新界定安全域边界、细化VLAN。对照保密标准,结合涉密等级和访问控制范围,重新界定安全域边界范围,细化客户端、服务器VLAN。②建设网络准入控制系统、提升运维自动化水平。淘汰传统手工网络管理方式,建设网络准入控制系统,实现IP地址自动化管理,提升网络运维自动化水平。③部署服务器端防火墙、强化精细化管控能力。淘汰传统ACL粗放管理方式,在服务器前端部署防火墙,严控服务访问端口开放范围,强化服务器精细化管控能力。

2.2 设计原则

①合规性:满足保密标准规范要求,产品需通过测评,并具有相应资质。②成熟性:技术架构成熟稳定,适应军工单位较为成熟的软硬件环境。③易用性:交互界面和基本操作简单易用,便于运维人员操作管理。④扩展性:开放标准接口,便于后期与大数据、云平台等集成扩展。

2.3 设计依据

涉密信息系统分级保护标准,保密资格认定标准,涉密信息系统现状等。

2.4 总体架构

总体设计架构如图1所示。

图1 总体设计架构

本次新增改造的内容主要为防火墙和准入控制服务器。其中:①防火墙部署在服务器交换机与客户端交换机之间,是整个网络的核心设备,用于服务器访问控制管理;②准入控制服务器部署在服务器防火墙后端,用于客户端网络准入控制和自动化运维管理。

3 具体实现

3.1 客户端具体实现

3.1.1 客户端测试:为稳步推进,先行在某楼栋或楼层客户端开展测试工作。测试通过后,再开展正式改造。

3.1.2 客户端实现过程。①VLAN和IP地址规划。依据分级分域原则,按照物理位置、密级、部门等要素,在现有网络地址框架下,细分子网掩码,细化VLAN和IP地址,以部门+密级为最小划分单位,确保改造后同一VLAN段客户端密级和部门一致。②客户端台账和相关配置模板收集、整理。在现有纸质台账或电子台账基础上,补充完善交换机、接入端口、密级、新IP地址等要素。同步适配当前网络环境,编制客户端和交换机网络配置脚本。③准入控制服务器安装部署。安装部署准入控制服务器,开展网络调试,确保功能和性能满足要求。将整理好的客户端台账导入系统。④客户端和交换机网络配置。按照进度计划,以楼层为单位,有序开展网络割接。运行网络配置脚本,客户端IP地址获取方式由手动修改为自动,交换机按照模板更新运行新配置。

3.2 服务器具体实现

①VLAN和IP地址规划。依据分级分域原则,按照物理位置、密级、用途等要素,在现有网络地址框架下,细分子网掩码,细化VLAN和IP地址,以用途+密级为最小划分单位,确保改造后同一VLAN段服务器密级和用途一致。②服务器台账和相关策略列表收集、整理。在现有纸质台账或电子台账基础上,补充完善交换机、接入端口、密级、新IP地址等要素。同步梳理当前访问源和目的信息,并利用端口扫描工具,收集、整理服务器访问控制策略列表。③防火墙安装部署。安装部署防火墙,开展网络调试和割接。将整理好的策略列表导入系统。④防火墙策略配置。按照进度计划,以物理服务器为单位,有序开展策略配置。启用策略生效配置,服务器访问控制按照策略更新运行新配置,在用户访问过程中不断优化迭代。

4 改造成效

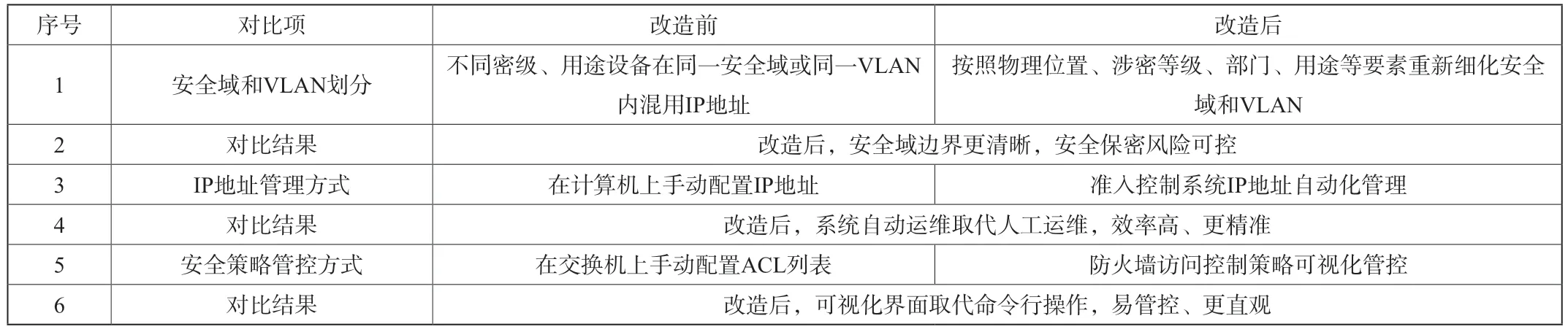

此次改造前后对比见表1:

表1 改造前后对比

主要成果如下:

①保密成果:对标达标成果显著。满足了国家标准规范中关于涉密信息访问控制的要求,显著提升了系统整体安全防护能力。②运维成果:运维效率成倍提升。自动化运维代替传统手工运维,生产方式(运维模式)变革带动生产力(运维效率)革命性跃升。③管理成果:管理成本大幅下降。数字化赋能涉密信息系统运维业务,带动运维管理成本大幅下降,管理过程更加简单、直观。④技术成果:技术能力快速成长。带动运维人员加快学习新知识、新技能,不断积淀技术能力,为今后数字化转型奠定坚实基础。

5 结束语

针对涉密信息系统存在的网络安全风险,依据国家相关标准和要求,本文提出了涉密信息系统分级分域访问控制技术的研究与实现方法,最终完成了分级分域改造,并顺利通过国家保密资格认定。分级分域工作成效显著,得到了检查专家的一致认可和好评。此次分级分域工作基本上对用户网络零影响,实现了无感知切换。项目推广价值较大,提供了行业内分级分域改造最佳实践案例。未来可在此基础上,借助数字化手段,建设统一的数字化运维平台,进一步提升涉密信息系统运维自动化、智能化水平。