基于防火墙双出口的有线无线融合企业园区网设计与仿真*

2022-12-17程铋峪王飞李涛

[程铋峪 王飞 李涛]

1 引言

一方面,企业处于数字化转型的过程中,会遭受源自于内外部的网络威胁甚至是网络攻击,因此建设一个高安全与高可靠的园区网络对企业的发展至关重要[1-2]。另一方面,随着企业数字化建设持续推进,BYOD(Bring Your Own Device)设备接入到网络的形式趋于多样性,园区网络的规模和覆盖范围不断被延伸与扩展;这就使得企业园区网在建设上还需考虑有线、无线的充分融合,以满足各类业务需求。文献[3]提出了一种园区网方案,其中主要技术为MSTP,但单纯使用MSTP 技术在大规模园区网部署时会造成二层业务流量与三层业务流量路径不一致的问题;文献[4-6]提出一种MSTP 与VRRP 相结合的园区网,该方案可以实现二层业务负载分担也可实现三层业务的负载分担,但通过三层网关直接接入公网,但此方案缺少安全防护机制,园区内部的网络会存在巨大安全隐患。文献[7]设计出一种负载分担的园区网方案,该方案将网络分为接入层、汇聚层、核心层并通过使用MSTP 与VRRP来保障网络的可靠,但方案同样忽略了网络安全这一重要问题。在文献[8-9]园区网解决方案中,虽然体现出了设计者对园区网络安全的防护意识,但单出口防火墙与外网互联,在单防火墙出现故障的时候,不仅无法起到对内网防护的作用,更会造成整个园区网络的业务瘫痪。

综上,面对园区网可靠性与安全性不足以及大量BYOD 设备通过无线方式接入网络等问题,本文提出基于防火墙双出口的有线无线融合企业园区网解决方案,在接入与汇聚层运行MSTP 与VRRP,并在园区网出口处部署两台负载分担的防火墙以达到对整个园区的安全可控,方案还采用了防火墙与BFD 联动技术[10],VRRP 追踪上行路由技术以保障业务故障时能够在毫秒级时间内切换至备用链路,业务能在毫秒级时间内切换至备用链路,此外为满足BYOD 设备接入,通过部署AC 与AP 实现了园区的无线覆盖[11]。为提高网络自动化运维的效率,在园区中部署DHCP 服务器,该服务器能够自动为固定终端和BYOD 终端分配私有IP 地址。由于私有IP 地址无法被公网所路由,因此本方案中在出口防火墙部署源NAT 和NAT server,使得内网用户可以访问公网,并且公网用户也可以访问内网服务器。

2 关键技术

2.1 防火墙双出口负载分担

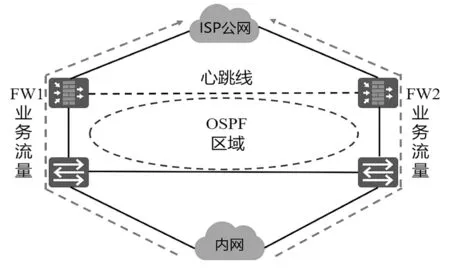

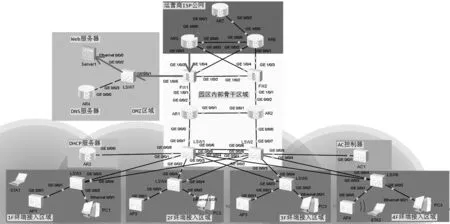

如图1 所示,两台防火墙FW1、FW2 构成双机热备负载分担系统,两台防火墙硬件与软件版本需要一致,防火墙之间通过心跳线互联,以此来感知彼此健康状态,并向对端设备同步配置和会话表。由于两台防火墙采用双机热备负载分担,因此不论是FW1 还是FW2 均工作在active 状态,并对业务流量进行转发。当其中一台防火墙出现故障,业务流量仍然可以通过另外一台防火墙进行转发,从而使得网络有更好的安全性与可靠性。

2.2 WLAN 无线组网技术

图1 防火墙负载分担

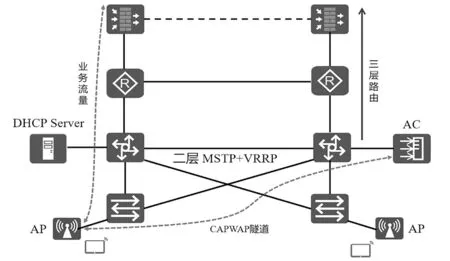

如图2 所示,AC 控制器与AP 无线接入点采用三层旁挂直接转发模式组网,旁挂意味着AC 处在AP 与上行网络的旁侧;三层则说明AC 与AP 的管理IP 地址不在同一网段;AC 与AP 通过CAPWAP 隧道交互管理报文,由于组网方式采用直接转发,业务流量将不会经过AC 进行处理,因此对于业务流量的转发更为灵活。同时,园区网中各AP 及终端设备的IP 地址均由DHCP 服务器自动分配,这样有利于网络自动化运维效率的提高。

图2 三层旁挂直接转发模式组网

3 基于防火墙双出口的有线无线融合企业园区网设计

3.1 设计目的

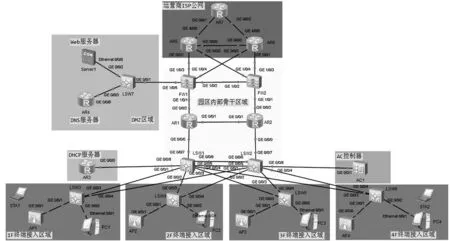

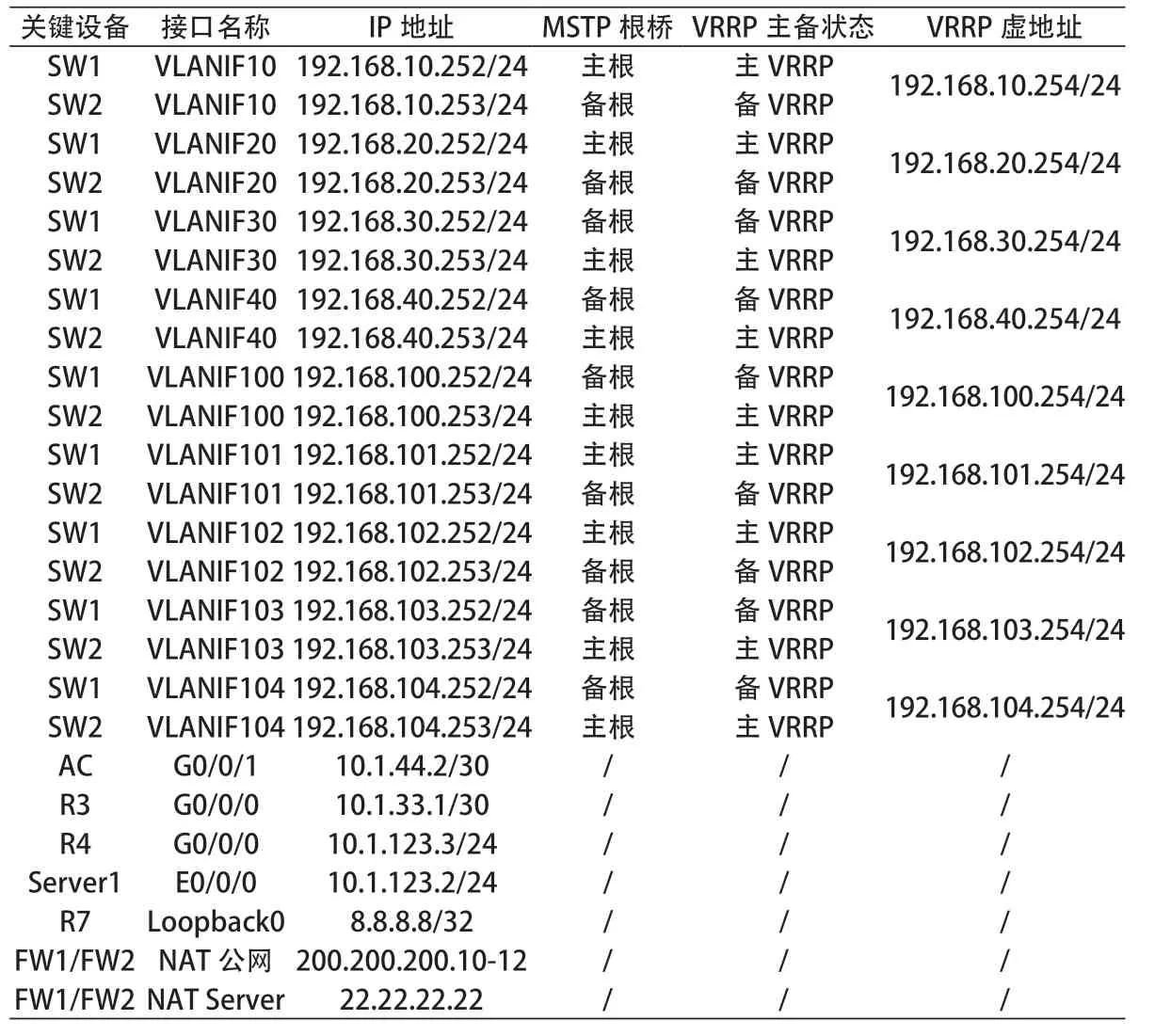

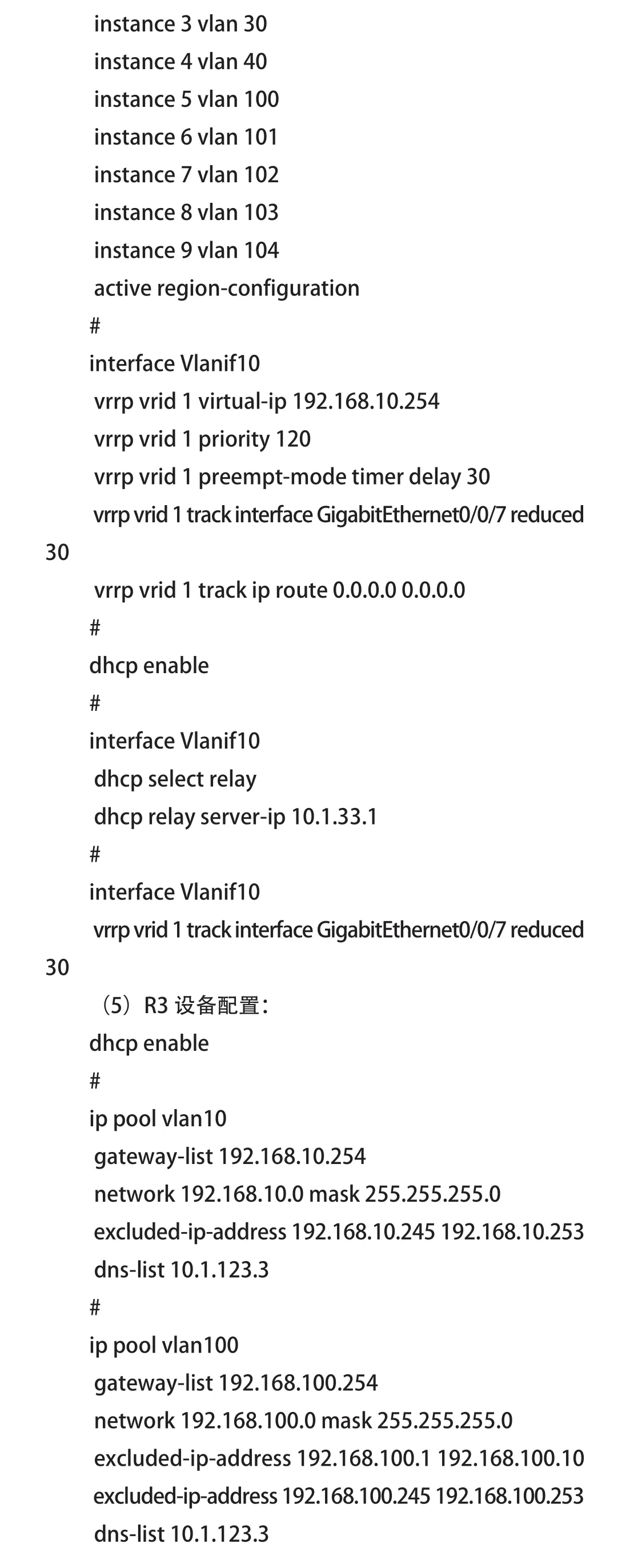

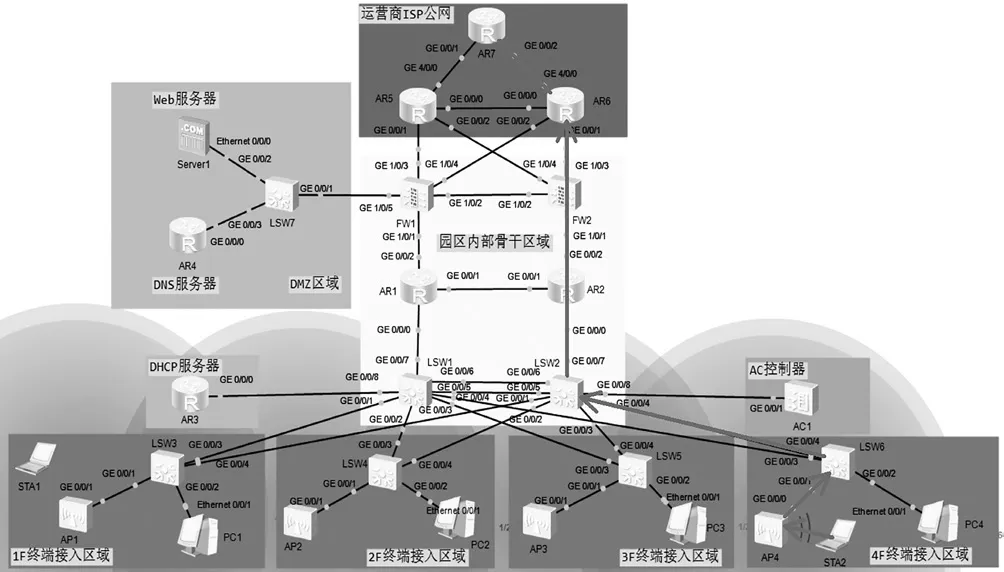

设计出一种基于防火墙双出口的园区网方案,其拓扑如图3 所示,方案对有线无线进行了融合,并在MSTP 与VRRP 基础上,配置VRRP 与上行路由及上行接口联动,设备相关规划参数如表1 所示,在出口防火墙配置BFD 与公网设备联动,当上行链路或上行设备故障时,保证业务能在毫秒级时间内切换,这为其它园区网设计提供了思路与借鉴。

3.2 路由与交换网络规划

图3 园区网整体架构

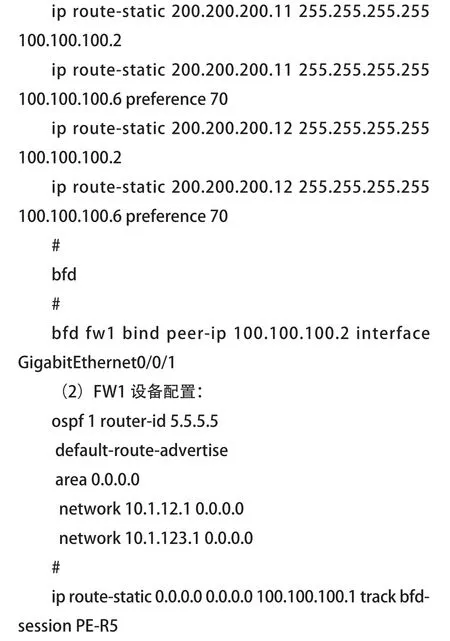

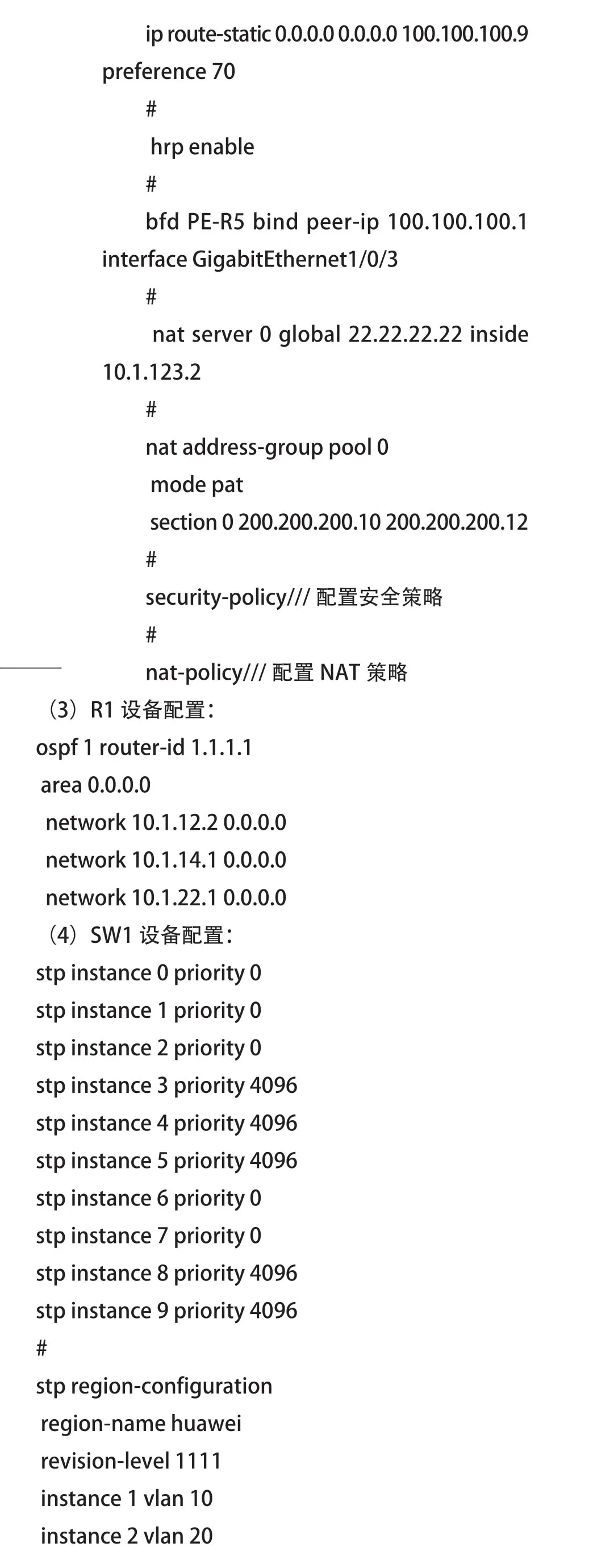

R5、R6、R7 三台设备模拟运营商ISP 公网,运行ISIS 动态路由协议,并对接园区网。针对园区路由,在FW1、FW2、R1、R2、SW1、SW2 组成的骨干区域上部署OSPF,并在FW1、FW2 通过default-route-advertise 命令向内网发布缺省路由。出口防火墙FW1、FW2 配置缺省路由访问公网,防火墙上各有一条主用路由和一条浮动路由;另外运营商边缘设备R5、R6 通过明细路由指向园区NAT 之后的地址,值得注意的是为保证公网R7 设备也有园区路由信息,还应该在R5、R6 上将明细路由引入至ISIS 中。

由于园区中存在多种业务VLAN 和管理VLAN,其中园区1 层规划业务VLAN10、VLAN101;2层规划业务VLAN20、VLAN102;3层规划业务VLAN30、VLAN103;4层规划业务VLAN40、VLAN104;WLAN分配管理VLAN100,针对该多VLAN场景,部署MSTP、VRRP以解决二层流量转发问题。此外,在不升级硬件的条件下,方案对SW1、SW2、互联链路及其上行链路进行链路聚合,以提高链路的可靠性及总带宽。

3.3 WLAN 无线与网络服务规划规划

考虑到园区中BYOD 终端对无线业务有高质量需求,因此方案中AC 与AP 采用三层旁挂直接转发模式组网。园区各楼层无线终端VLAN 分别是:VLAN101、VLAN102、VLAN103、VLAN104。AC 与AP 间 只 通 过CAPWAP 交互控制数据,其中AP 分配管理VLAN100。所有业务流量只会经园区骨干区域和出口防火墙直接转发至公网,这极大提高了数据转发效率。

R3 这台DHCP 服务器为园区内所有终端提供IP 地址,由于终端的IP 地址与DHCP 服务器接口地址不在同一网段,方案还需额外配置DHCP中继;此外DMZ 区域中的R4 这台DNS 服务器为终端提供地址解析服务[12]。园区中各AP 的IP 地址,也通过DHCP 服务器获取,并且DHCP 服务器通过option43 字段告知各AP 它们所属AC 控制器的IP地址。

3.4 网络安全及可靠性规划

出口防火墙采用双机热备负载分担模式,为进一步提高网络可靠性,在出口防火墙和运营商边缘设备上配置BFD,当BFD 快速检测到设备或链路故障,业务可在毫秒级时间内切换。配置VRRP 与上行路由及上行接口联动,当被监视路由或接口出现故障,则会触发VRRP 主备切换;此外SW1、SW2 汇聚交换机之间及其上行链路还进行了链路聚合。由于终端设备分配是私有IP 地址,因此需要在出口防火墙做源NAT 策略[13]。通过在出口防火墙做NAT Server,可以使得公网用户访问园区中的Web 服务器,Web 服务器放置于DMZ 区域。最后在出口防火墙引用反病毒配置文件和入侵防御配置文件,当园区用户从互联网下载文件和邮件时可以进行病毒检测和防护,并保护Web 服务器免受来自互联网的攻击。

3.5 关键设备精简配置

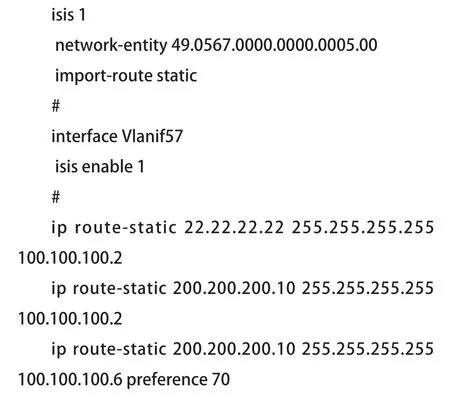

(1)R5 设备配置:

表1 设备相关规划参数

4 全网业务测试及结果分析

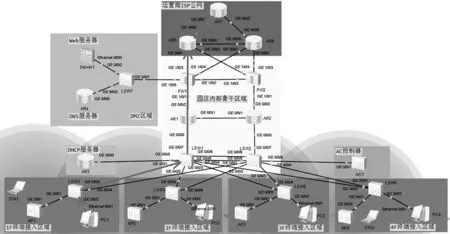

规划、设计以及数据配置完成后,对本企业园区网进行连通性测试以及安全性验证。测试及验证使用eNSP 仿真平台[14],测试验证的网络设备其版本号为V200R003C00。

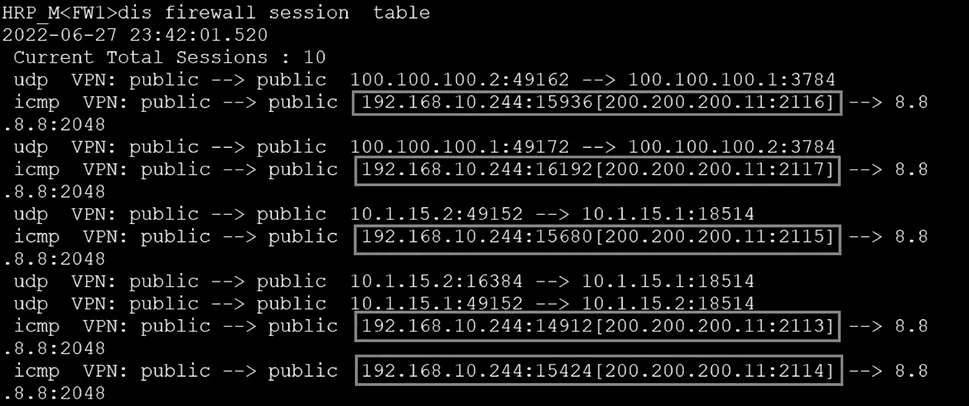

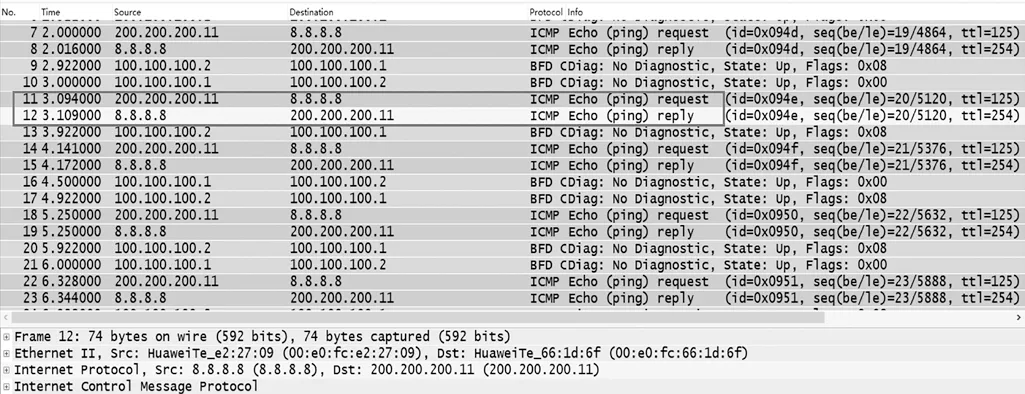

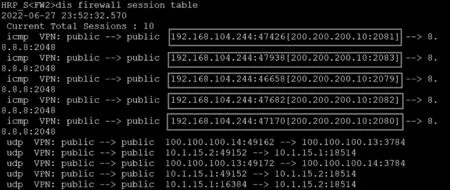

如图4 所示,PC1 是位于VLAN10 区域中的固定终端,且图4 给出了PC1 访问公网R7 设备上8.8.8.8 地址的流量转发路径;如图5 所示,为PC1 访问公网的ping 测试,测试结果表明在路由可达、防火墙策略放行的情况下,内网用户能够访问公网。另一方面,由于PC1 使用的是私有地址,流量在出园区时需在防火墙进行NAT 转换;如图6 所示,在防火墙FW1 上通过dis firewall session table 命令查看NAT 转换信息,可知防火墙FW1 已将报文源地址192.168.10.244 转换成了200.200.200.11。此外,通过在防火墙FW1 的出口抓包,如图7 所示,同样可以观察到防火墙FW1 将内网报文源地址转换成了公网地址200.200.200.11。

图4 固定终端流量转发路径

图5 固定终端ping 测试

图6 FW1 上会话表

图7 FW1 出口抓包

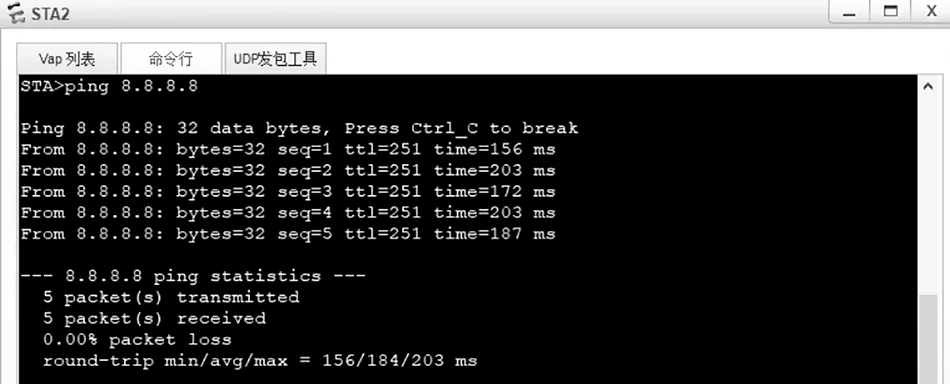

如图8 所示,STA2 是位于VLAN104 无线覆盖区域中的移动终端,并给出了STA2 访问公网地址8.8.8.8 时的流量转发路径;如图9 所示,为STA2 访问公网的ping测试,测试表明该移动终端能够访问公网,对于无线终端来说,出口防火墙FW2 仍然需要对内网报文源地址进行NAT 转换;如图10 所示,在FW2 查看会话表可知防火墙FW2 已将报文源地址192.168.104.244 转换成了200.200.200.10。

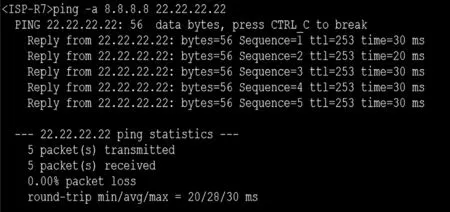

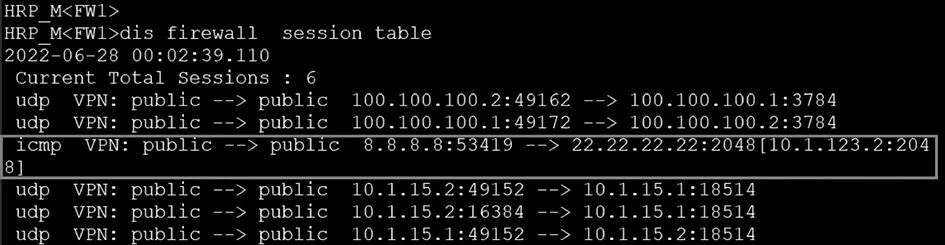

Web 网站是企业对外展示的重要窗口,由于Web 服务器部署于园区内部,其地址为私有地址。因此,需要在防火墙上部署NAT server 服务,将Web 服务器地址10.1.123.2 映射为对外的22.22.22.22 公网地址,图11 所示为公网用户访问Web服务器的流量转发路径。为了测试公网用户确实可以正常访问Web 服务器,对映射后的22.22.22.22 进行ping 测试,如图12 所示业务测试正常;如图13 所示,在FW1 上查看会话表可知FW1将目标地址22.22.22.22转换成Web服务器内网地址10.1.123.2。

图8 移动终端流量转发路径

图9 移动终端ping 测试

图10 FW2 上会话表

图11 公网访问Web 服务器流量转发路径

图12 公网访问Web 服务器ping 测试

图13 FW1 上会话表

综上,通过对园区中固定终端访问公网、移动终端访问公网以及公网用户访问园区Web 服务器等业务进行全面测试,结果表明本园区网设计方案具备高安全性与高可靠性,同时也具备了可实现性与可移植性,并符合现网及生产要求。

5 结论

相比传统园区网设计,本方案通过部署防火墙双机热备负载分担、优化流量转发路径、BFD 快速检测等先进技术,为园区网络的安全可靠运行提供了有力保障;同时考虑到园区中BYOD 设备接入需求,通过AC 与AP 三层旁挂组网,真正实现了园区有线无线一体化网络部署。