一种基于Shamir多项式的文本秘密分享方法

2022-11-10黎丽

黎 丽

(深圳信息职业技术学院计算机学院,广东 深圳 518172)

1 概述

近年来,随着信息技术的飞速发展,计算机和手机等网络终端设备的使用量激增。互联网对网民生活的影响更加深入,终端设备也从传统的计算机迅猛发展到包括智能手机和平板电脑等移动终端设备。互联网中存在着各种各样的数字信息,各类部门、组织、机构广泛实现了数字化办公,人们在日常生活与工作中通过网络处理大量的文本文档。处理的文本文档中包括可公开的文档,比如公开发表的文章;也包括一些不希望公开的隐私级别文档,比如包含用户个人信息的各类文档、属于商业机密范畴的商务往来信息和军事机密信息等各个保密级别的文本文档。

保证多媒体信息的保密性、完整性及可用性是数字化办公广泛应用的重要因素。针对网络中由于客观意外或恶意攻击导致的数据丢失问题,基于门限的秘密分享技术将秘密分成多份不同的新的秘密进行存储和传输,在一定程度上有效地解决了这个问题。秘密分享技术是除传统密码学之外保护秘密信息的关键技术。该技术将秘密信息分享后进行多份存储,提高了数据存储及传输的保密性和鲁棒性。数据的保密性是保证数据安全的第一道屏障,同时,在少量数据丢失或损坏情况下仍能恢复原始数据对于网络环境下保持网络结点所存储数据的有效性同样重要。秘密分享技术区别于传统的加密技术、水印技术,为解决多媒体的安全问题提供了不同的解决思路,对文本文档的秘密分享有助于提高文本的存储及传输的保密性、可靠性。

目前广泛使用的秘密分享技术可分为基于Shamir多项式和基于可视密码两类。Shamir首先提出了基于门限的秘密分享方法[1]。在Shamir的秘密分享机制中秘密信息被分成份影子信息,恢复时该秘密信息需要至少份影子信息。Naor 和Shamir 于1995年首次提出了可视密码的方法[2]。

多项式(1)中的x取值是基于Shamir多项式进行秘密分享的重要参数,x的生成方式对提高秘密分享的安全性至关重要,已经得到了广泛研究[3]。Tompa和Woll从理论的角度阐述了使用随机x 的思想以防止欺骗者共谋即共享各自拥有的秘密值对以非法恢复原始秘密[4],但并没有提出有效的方案。目前基于Shamir方法的秘密分享方法主要用于图像文档安全的保护。文献[5]和文献[6]中所提方法均是将变量x设为常数值,而这会导致执行秘密分享算法后生成的影子图像文档会泄露原始秘密图像文档的部分信息。Zhao等人提出的算法[7]使用RSA算法生成变量x,而RSA秘密体制需要至少1024位秘钥以达到最小安全要求,因而这种方法从时间和空间上效率都不高。Guo 等人基于量化和Tassa 层次化秘密分享技术[8]提出了层次化的门限秘密分享方案[9]。该方法将分享过程与嵌入过程分开执行,但是得到的隐写后影子图像文档视觉质量和嵌入容量都不高且载体图像文档不能无损恢复。谭亦夫等人提出基于Shamir秘密分享方法对图像进行划分,并对秘密图像进行签名,然后将划分数据和签名信息嵌入到载体图像中[10]。Li所提方法[11]能无损恢复秘密信息和载体图像文档,同时能达到高嵌入容量获得具有高质量的隐写影子图像以及抵抗直方图分析。

对文本文档的保护也有相关研究。Miguel等人提出了一种基于属性的加密方法保护公有云移动设备中的数字文档[12]。Manoj提出基于XML和密钥的访问控制方法保护私有云中文档[13]。Ahmad等人提出在云环境中对敏感数据文档的限制授权进行有选择性访问的框架[14]。Qiu 等人提出了一种安全的数据存储和共享方案[15],该方法由一种选择性加密算法组成,结合碎片和分散来保护数据安全和隐私。Chen等人提出了一种检测恶意文档的方法[16],通过提取文档格式中内容检测是否含有漏洞代码,并不涉及对文档的鲁棒保护。刘海峰等人提出利用Lagrange插值多项式对文件分解分存与恢复的方法[17]。文本文档对象大部分是由文字组成,不同的文字在计算机中是通过不同的文字编码标准来实现的,例如国际通用的ASCII编码标准,大陆的国标码及台湾使用的大五码。Tu和Hsu提出了针对台湾大五码编码的文本进行的基于隐写的秘密分享方法[18]。目前对文本文档的保护主要是基于加密、访问控制和授权等方法,针对文本对象进行的秘密分享技术研究尚不多。本文提出适合文本特性的秘密分享方法,实现文本文档保护相关的秘密保密性和鲁棒性。

2 基于Shamir多项式的文本秘密分享方法

本文提出了一种基于Shamir多项式的文本秘密分享方法,在伽罗华域GF(28)下实现Shamir的秘密分享, =28,如式(2),在多个文本中共享秘密信息。

2.1 秘密分享文档生成

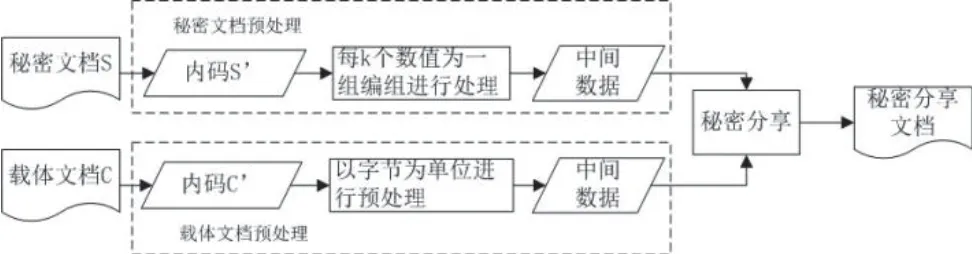

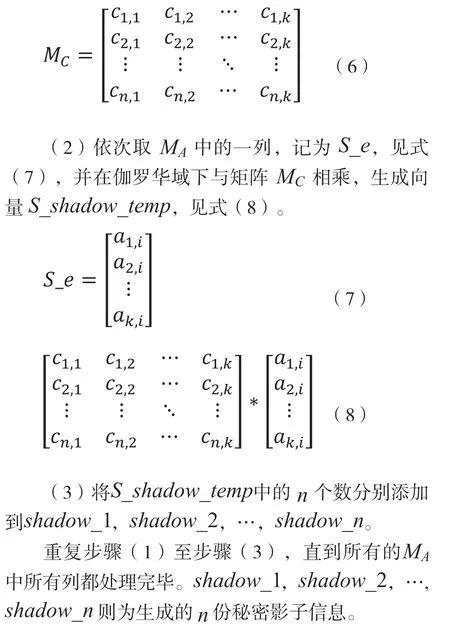

针对文本中文字编码属性,文本秘密分享方法中对秘密文档和载体文档分别进行相应的预处理,然后执行秘密分享,得到秘密分享文档,生成过程如图 1所示。

图1 秘密分享文档生成过程

在秘密影子文档的生成过程中包括秘密文档S预处理、载体文档C预处理及秘密影子文档shadow的生成等三个步骤。秘密文档S中记录有待加密的数据。载体文档C是用于传输秘密文档S的载体文档。秘密文档S和载体文档C均不限于txt文档,其可以是doc、docx、xls等文档,只要其能够记录可以被内码化的内容即可(内码指所用编程环境下的数据内部表示,matlab中采用的内码)将该载体文档C连同所生成的份(为大于等于1的整数,子秘密文档shadow_1、shadow_2、…、shadow_n一起传输。

2.1.1 秘密文档预处理

2.1.2 载体文档预处理

2.1.3 秘密影子信息生成

2.2 原始秘密文档恢复

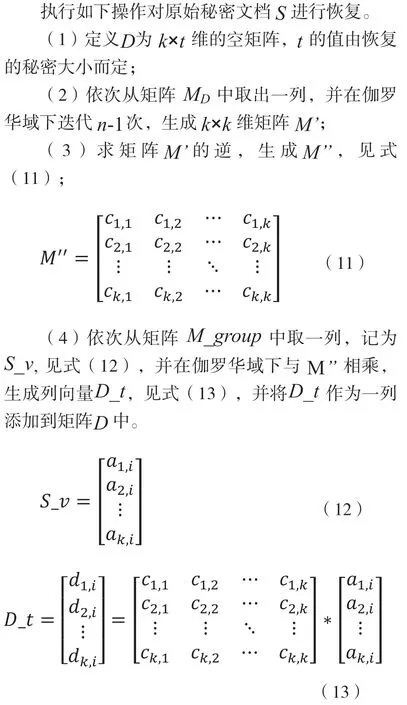

在原始秘密文档恢复过程中,对载体文档进行与秘密分享文档生成过程中相同的预处理,对至少k份秘密分享文档进行预处理,执行原始秘密文档恢复操作,获得正确的原始秘密文档,恢复过程如图 2所示。

图2 原始秘密文档恢复过程

2.2.1 载体文档预处理

2.2.2 秘密分享文档预处理

2.2.3 原始秘密文档恢复

3 实验结果及分析

本论文实验平台为Win7旗舰版操作系统、Inter(R)Core(TM)i7-4500U CPU 2.4GHz主板芯片、4G 内存以及 MATLAB 7.0.4。

3.1 实验结果

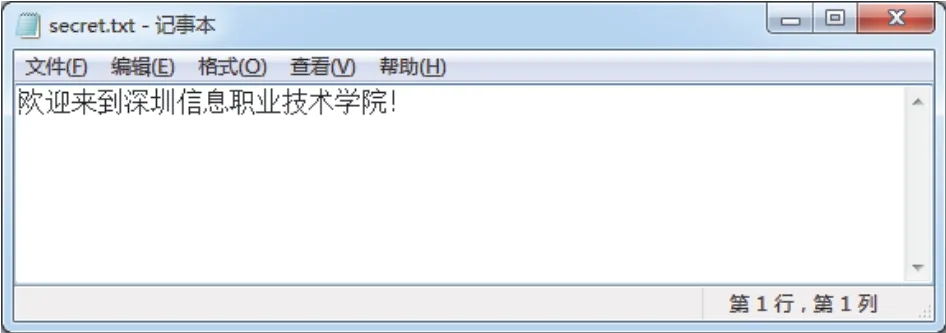

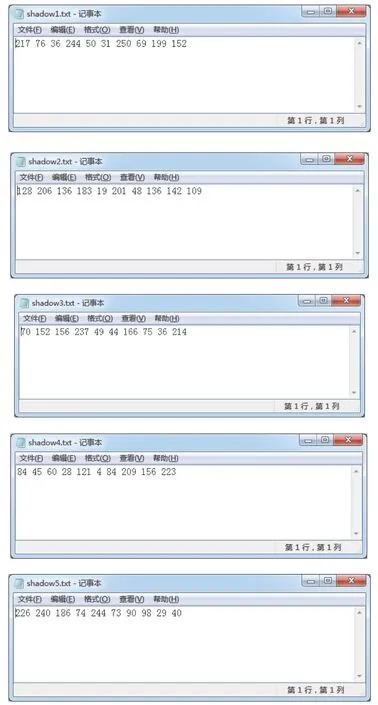

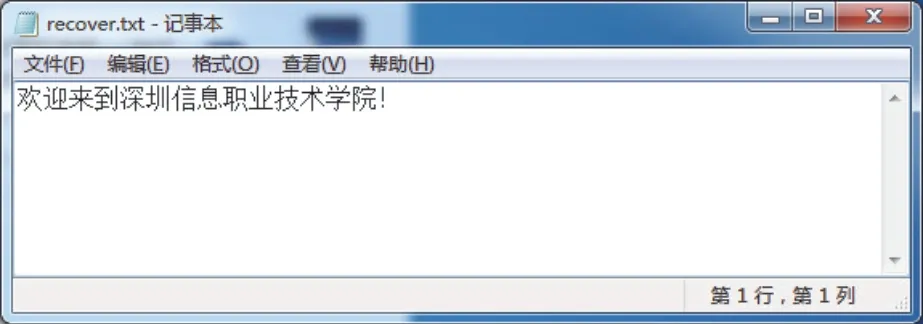

实验中以txt文本文档为例,载体文档为“cover.txt”(如图3所示),秘密文档为“secret.txt”(如图4所示),设执行秘密影子信息生成过程(见秘密影子文档生成),得到秘密影子信息“shadow1.txt”“shadow2.txt”“shadow3.txt”“shadow4.txt”“shadow5.txt”(如图5所示)。选用图5中的任意3个txt文档,执行“原始秘密文档恢复”过程均可恢复得到原始秘密信息文本“欢迎来到深圳信息职业技术学院!”。

图3 载体文档C内容

图4 秘密文档S内容

图5 秘密影子文档

图6 恢复的秘密信息

3.2 实验分析

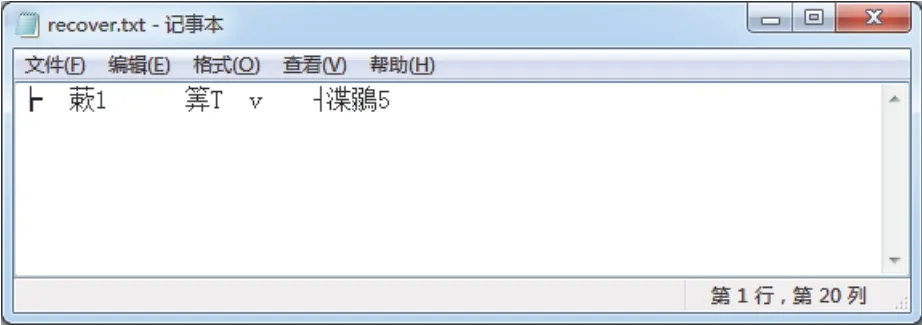

实验中任何三个正确的shadow解密文档:“欢迎来到深圳信息职业技术学院!”,如果用来恢复的shadow份数少于3,则无法恢复原始秘密文档。以正确的shadow1、shadow3和遭篡改的shadow4为例,假设shadow4篡改为:(斜体为篡改后数据),则此种情景下的文档内容是:如图7所示。

图7 篡改后恢复的秘密信息

以重复的2份shadow1、1份shadow3为例,此种情景下的解密文档内容是:如图 8 所示。

图8 重复份数恢复的秘密信息

实验表明,本文所提的文本秘密分享方法可以无误恢复原始秘密文档,具有保密性和鲁棒性。

(2)具有鲁棒性:只需要达到恢复文档的最少秘密影子文档数即可无误恢复原始秘密文档,允许份影子文档的丢失或错误。

3.3 方法分析

本文所提方法不仅适合文本的秘密分享,对8位的BMP灰度图像、24位的BMP彩色图像均可以尝试。生成的数据与文档进行分享的方法一样,是一些无意义的随机码,作为shadow秘密份数分发给不同的持有者。加密时对图像按某种排列方式(比如由左到右,由上到下,由红、绿到蓝)把图像从二维(灰度BMP图像)或三维(彩色BMP图像)转成一维的数据,然后按文本的方法实现加密。解密时对解密后得到的一维数据按相同的排列方式恢复出原始的图像。

安全性上,对载体文档中不同位置中的同一个汉字A,只有当秘密文档中对应要加密的汉字是同一个汉字B(与载体文档中的A无关),才会得到相同的密文,否则就是互不相干的数据,因此可以有效抵御基于统计的加密分析。同时,由秘密共享算法的基本性质可知,只有在同时得到载体文档和至少个shadow秘密份数的情况下才可以解密出原始秘密,否则不能恢复原始信息。

4 小结

本文考虑网络传输中各种文档的保护,针对不同格式的文档提出了一种基于Shamir多项式的文本中秘密分享方法,对文本的处理不限定具体的汉字编码方式,对秘密信息具有保密性和鲁棒性。对多媒体内容在网络中存储和传输提供了一定的保护,具有重要的实用价值,对多媒体在物联网系统中的安全传输和存储具有广阔的应用前景。