基于蚁群算法的无线通信网络安全漏洞检测方法

2022-10-27朱明宇

李 梅,朱明宇

(苏州高博软件技术职业学院 信息与软件学院,江苏 苏州 215163)

0 引言

蚁群算法是一类概率型执行算法的统称,可以用来寻找最优路径[1],以便获得最准确的数值求取结果。从宏观角度来看,蚁群算法同时具有启发式搜索、数据信息正负反馈、分布式计算等多项应用特征,故而其本质上始终保留了启发式全局优化运算的能力。与其他优化算法相比,蚁群算法的执行遵循正反馈机制,可以在运算过程呈现不断收敛的约束状态,并最终使得所选取指标参量无限逼近最优解。在蚁群算法认知中,每一个独立个体节点均可以感知外界环境的变化情况,且随着外界环境的不断改变,个体与个体之间的通讯形式不断发生变化[2]。为避免冗余运算步骤的出现,蚁群算法对于数据信息参量主要采取分布式计算的处理方式,在进行局部搜索时,该方法依据启发式原则提取运算参量,不仅避免求取结果陷入局部最优情况,还在短时间内,得到准确的全局最优解计算结果。

无线通信是一种远距离传输通讯模式,在互联网环境中,节点与节点之间传输关系的构建依靠网络负载波段,不需借助导体、线缆等实体传输结构[3]。该传输通讯模式简单、快捷,但是安全漏洞是无线通信网络安全策略中存在的缺陷,在非限制情况下,攻击性信息参量可以经由安全漏洞进入无线通信网络内部。相关学者张杰研究了无线铜线网络安全漏洞检测方法,该方法应用了被动分簇算法,根据模板匹配原则分类处理获取的无线通信网络安全漏洞节点,根据相似性参量之间的实值匹配关系,将待处理数据信息分别存储在既定数据库主机之中[4]。但是该方法在单位时间内处理的漏洞信息总量少,难以解决因漏洞数据大量累积而造成的通信网络运行速率下降的问题。为避免发生上述情况,提出了基于蚁群算法的无线通信网络安全漏洞检测方法,该方法引入蚁群算法原则,并以此为基础,设计一种新型的无线通信网络安全漏洞检测方法。以期提高检测安全漏洞的能力。

1 蚁群算法

蚁群算法的理论概述研究包含最大最小蚂蚁系统构建、数学模型设计两个执行步骤,本章节将针对上述内容展开研究。

1.1 最大最小蚂蚁系统

最大最小蚂蚁系统是蚁群算法的理论基础,对于待处理信息参量具有“趋同性”约束作用。“趋同性”原则是指:最大蚂蚁系统会约束待处理信息参量的最大取值结果,使实值水平不断趋近于中心值指标;最小蚂蚁系统会约束待处理信息参量的最小取值结果,使其实值水平也不断向着中心值指标趋近[5]。

公式(1)反映了完整的“趋同性”定义原则:

(1)

式中,qmax表示趋向性指标的最大值,qmin表示趋向性指标的最小值,w表示无线通信数据的实际取值结果,wmax、wmin分别表示无线通信数据的最大与最小取值结果。

最大最小蚂蚁系统表达式为:

(2)

由于最大最小蚂蚁系统表达式具有明显的两极性,因此,在求取“趋同性”原则时,应避免极值指标之间的物理差值过大。在稳定无线通信数据取值结果的同时,确保约束性指标参量均值始终处于数值集合的中间位置。

1.2 数学模型

在蚁群算法的认知中,蚂蚁在行进路径上留下的信息素总量直接决定了选取蚂蚁对象从一个节点到另一个节点的转移状态。对于无线通信网络而言,蚁群算法的定义概念可以转化为——选取数据参量在传输路径上留下的关联信息总量决定了数据参量从一个节点到另一个节点的转移状态[6-7]。因此,在处于t时,数据参量从一个节点r1到另一个节点r2的转移概率p可表示为:

(3)

式中,ξ表示蚁群算法认证向量,σ表示关联信息提取系数,yt表示t时刻的无线通信数据参量,yr1表示r1节点处的无线通信数据参量,yr2表示r2节点处的无线通信数据参量。

蚁群算法数学模型以转移概率p为基础,估算了无线通信数据在网络体系内由一个节点转移到另一个节点的能力,在制定安全漏洞检测策略时,需要以该项物理指标作为核心参考条件。设ir1表示无线通信向量在r1节点处的转移系数,ir2表示无线通信向量在r2节点处的转移系数,ζ表示无线通信数据的转向传输度量值,Δo表示蚁群算法在单位时间内标记的无线通信数据总量。

蚁群算法的数学模型表达式为:

(4)

由于ir1系数、ir2系数之间不具备明显的相关性,因此,在建立蚁群算法数学模型时,不考虑r1节点、r2节点选取结果对无线通信向量取值造成的影响。

2 待测数据提取

2.1 爬虫相关技术

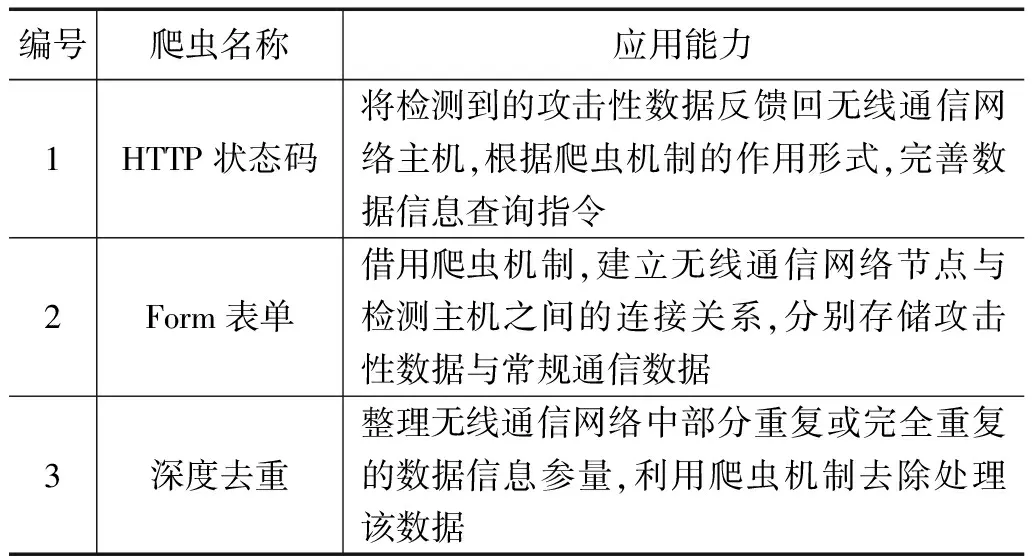

无线通信网络安全漏洞检测指令的制定需要爬虫技术的配合。网络爬虫技术可以按照既定规则抓取处于攻击状态的数据信息参量,并将抓取结果以程序脚步的形式,反馈给无线通信主机,并以此保障无线通信网络的绝对稳定性[8]。常见的无线通信网络安全漏洞检测爬虫包括HTTP状态码、Form表单、深度去重3种组成形式,其具体应用能力如表1所示。

表1 爬虫应用能力说明

为使爬虫机制能够更好地适应无线通信网络的连接形式,在设置检测节点时,需要严格遵循蚁群算法原则。

2.2 载荷单元生成与组合

载荷单元生成与组合是两个相互递进的执行环节,前者注重根据蚁群算法选取无线通信网络中安全漏洞数据的载荷单元参量,其可以区分攻击性数据与常规传输数据,从而缓解通信主机的检测压力[9];后者注重重新排列选取安全漏洞数据载荷单元参量,一方面避免相邻载荷单元参量之间出现明显的相互干扰,另一方面实现重新规划与处理爬虫节点。

设s1、s2、…、sn表示n个不相等的无线通信网络安全漏洞数据载荷单元参量,f表示基于蚁群算法原则的载荷单元筛选系数,τ表示取值指标的初始值,ζ表示无线通信网络主机对于安全漏洞数据的处理权限。

基于蚁群算法的无线通信网络安全漏洞数据载荷单元生成表达式为:

(5)

无线通信网络安全漏洞数据载荷单元的组合表达式为:

(6)

式中,ϖ表示数据载荷度量值,ϑ表示载荷排列系数,g1、g2表示两个不相等的无线通信网络安全漏洞数据载荷单元特征值。载荷单元生成、载荷单元组合两个处理流程之间具有明显的顺承关系,因此,在检测无线通信网络安全漏洞时,两个实践步骤的执行需要同时遵循蚁群算法应用原则[10]。

2.3 绕过规则

基于蚁群算法的无线通信网络安全漏洞节点绕过编码规则表达式为:

(7)

式中,θ表示攻击性传输数据的误报系数。在制定绕过规则时,为避免对无线通信网络安全漏洞节点的错误编码,同时考虑爬虫定义条件、载荷单元生成与组合标准。

3 无线通信网络的安全漏洞检测

3.1 SQL注释语句

SQL注释语句表明了无线通信网络安全漏洞节点对于传输数据的编码能力。在蚁群算法作用下,SQL注释语句占据的存储空间越大,其执行指令的编码长度越长,即无线通信网络安全漏洞节点对于传输数据的编码能力强;反之,若SQL注释语句所占据的存储空间小,其执行指令的编码长度短,即无线通信网络安全漏洞节点对于传输数据的编码能力弱[13-14]。在无线通信网络中,SQL注释条件最大化突出安全漏洞节点的编码特征,对于网络主机而言,在处理传输数据时,可以结合已知编码特征与数据信息参量,从而避免漏洞数据大量累积,实现大幅提升通信网络运行速率。设j1、j2、…、jn表示n个不同的漏洞数据注释向量,在检测信息参量时,注释向量之间的编码处理始终保持相乘运算的关系。

(8)

式中,Δj表示漏洞数据注释指标在单位时间内的传输总量,且Δj≥1的不等式条件恒成立。规定在执行SQL注释语句时,漏洞数据的传输顺序不发生改变,编码向量所处位置也只能由首位注释节点运动至末位注释节点。

3.2 URL编码

URL编码是一种多功能检测机制,无线通信网络主机根据安全漏洞节点的排列形式,选择合适的码源样本编码数据信息参量,但由于蚁群算法并不能适配所有数据样本编译格式,因此,符合无线通信网络安全漏洞检测需求的编码形式只有二进制、八进制两种类型,具体编码原理如图1所示[15]。

图1 无线通信网络的URL编码原理

二进制、八进制是两种完全独立的URL编码形式——执行二进制URL编码指令时,漏洞信息的最小进位数值为“2”,最末位编码节点的定义数值为“20”,从最末位开始前向编码节点的定义数值依次为“21”、“22”、“23”,…,“2n”,若当前节点处的实际数值为“1”,则该节点的实际编码结果为“1乘以当前编码节点的定义数值”[16]。执行八进制URL编码指令时,漏洞信息的最小进位数值为“8”,最末位编码节点的定义数值为“80”,从最末位开始前向编码节点的定义数值依次为“81”、“82”、“83”,…,“8n”,该节点的实际编码结果为“当前记录数值乘以当前编码节点的定义数值”。

3.3 动态查询指令

(9)

3.4 空字节

空字节是已存储无线通信网络安全漏洞信息中占编码向量为空的数据节点,在已知动态查询指令定义标准的情况下,空字节占存储空间越大,漏洞节点对于数据信息参量的承载能力越差,为获得准确检测结果,无线通信网络主机消耗的连接时间越长[19]。由于无线通信网络主机无法直接分离攻击性数据与常规传输数据,因此,在定义空字节时,需要漏洞节点时刻处于完全闭合的连接状态。设ε表示攻击性数据标记指征,α表示常规传输数据标记指征,xε表示基于系数ε的信息字节编码参量,xα表示基于系数α的信息字节编码参量。

无线通信网络安全漏洞待检信息的空字节定义表达式为:

(10)

式中,λ表示基于蚁群算法的待检信息定义系数,X表示无线通信网络主机对于安全漏洞待检信息的实时承载条件。在定义空字节表达式时,将动态查询指令看作已知执行条件,若攻击性数据与常规传输数据之间不具备明显差异性,规定空字节定义点两端的信息样本需要分属于不同的数据库存储主机[20]。

3.5 信息剥离

无线通信网络安全漏洞检测方法的信息剥离表达式为:

(11)

在蚁群算法作用下,控制空字节指标的实际取值,使其在执行信息剥离指令时,起到促进性的作用。

4 实例分析

4.1 实验方案

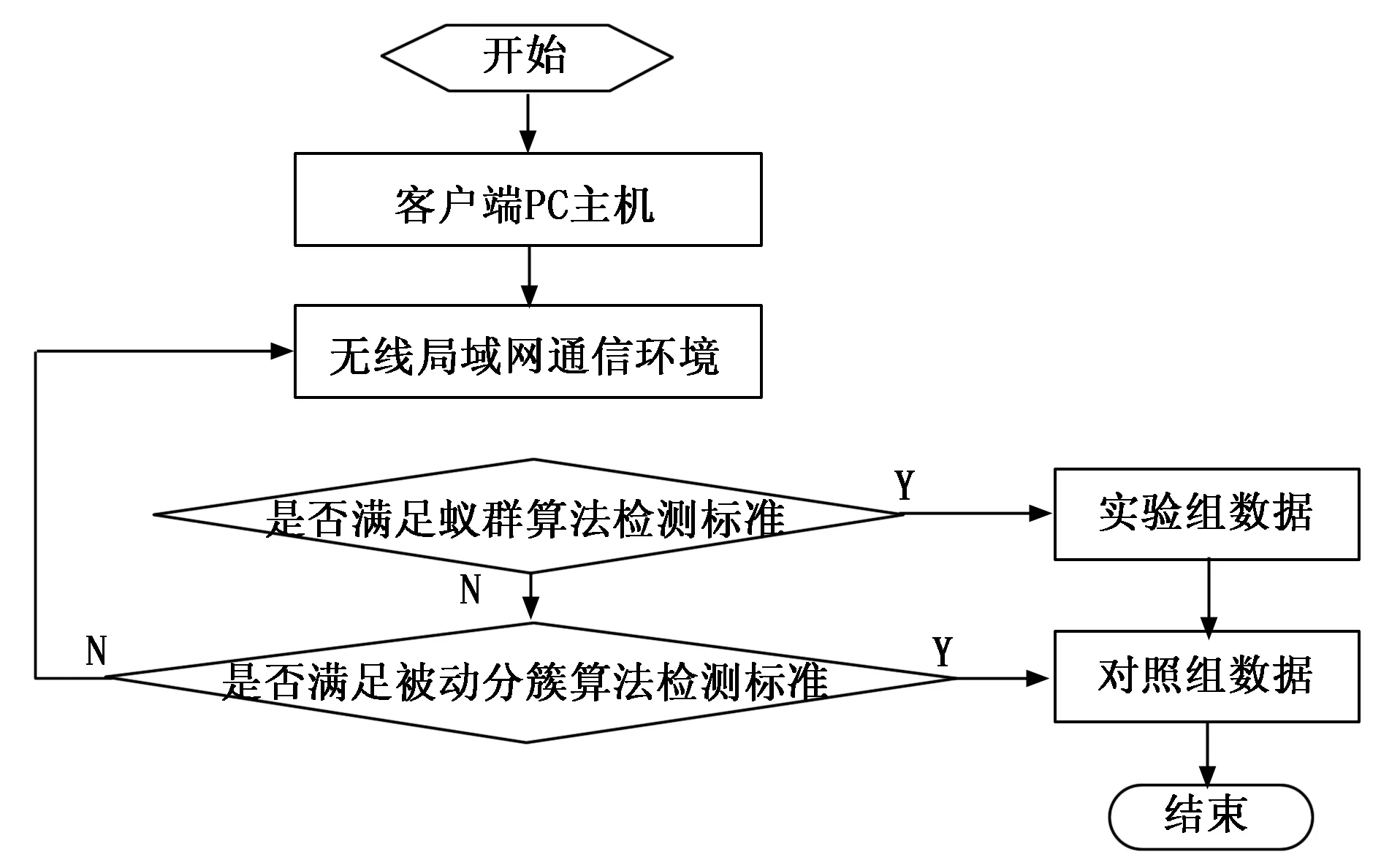

在无线通信网络环境中,主机元件在单位时间内检测的漏洞信息总量可以反映当前应用方法的实际检测能力。主机元件在单位时间内检测的漏洞信息总量越多,漏洞数据的实时累积量越小,此时通信网络的运行速率较快,当前应用方法的实际检测能力越强;反之,若主机元件在单位时间内检测的漏洞信息总量少,漏洞数据的实时累积量大,此时通信网络的运行速率慢,当前应用方法的实际检测能力弱。采用对比分析实验的方式验证设计方法的有效性和可行性,具体实验执行流程如下:

步骤一:选择客户端PC主机作为实验对象,将其接入无线局域网通信环境之中;

步骤二:选择基于蚁群算法的无线通信网络安全漏洞检测方法作为实验组应用方法;

步骤三:选择传统被动分簇算法作为对照组应用方法;

步骤四:设计实验场景,实验均在该场景下完成验证。

步骤五:说明实验设备和实验参数。

步骤六:按照图2所示的流程,记录实验组、对照组的实验数值;

图2 实验数据处理流程

步骤七:对比实验组、对照组记录数值,总结实验规律。

4.2 实验场景与参数

实验在检测漏洞信息量的基础上,还涉及检测安全漏洞的成功率,基于此,构建无线通信网络安全漏洞实验场景,如图3所示。

图3 无线通信网络安全漏洞场景

根据图3构建无线通信网络安全漏洞场景,该场景涉及了路由器、电脑等,具体实验设备如表2所示。

表2 实验设备

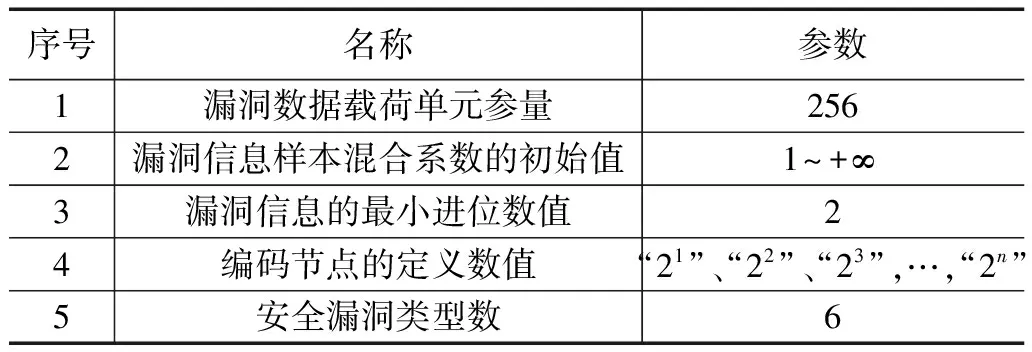

表2中的2个USB无线网卡,一个用于检测PC,另一个用于第三方检测PC。PC机均为IPASON的B3060,CPU为英特尔酷睿i5,显存容量为5GB。同时,客户端PC采用安全漏洞数据集,该数据集是对NVD、Secunia、SecurityFocus、CNVD、CNND、NSFocus漏洞平台的数据进行采集和整理而成。数据集共包括6个数据文件,分别为:NVD1.zip, Secunia2.zip、SecurityFocus3.zip、CNVD4.zip、CNND5.zip、NSFocus6.zip,即6大类安全漏洞。完成上述设计后,设计实验初始参数,具体参数如表3所示。

表3 实验参数

在实验过程中,漏洞数据注释指标在单位时间内的传输总量大于等于1,并且在执行SQL注释语句时,漏洞数据的传输顺序不发生改变,编码向量所处位置也只能由首位注释节点运动至末位注释节点。

4.3 性能分析

按照上述流程验证设计方法的有效性和可行性,首先以无线通信网络的漏洞信息检测量为性能指标,该指标可以反映检测方法的检测工作量,该值越高,表明检测方法的性能越好。表4~6记录了实验组、对照组漏洞信息检测量的实验数值(相邻记录节点之间的间隔时长为10 min)。

表4 第一实验阶段实验数值

表5 第二实验阶段实验数值

表6 第三实验阶段实验数值

根据表4~6的数据可知,实验组:在第一实验阶段中,实验组漏洞信息检测量呈现出不断增大的数值变化状态,其初始值3.2 Mb与最终实验数值4.1 Mb相比,上升了0.9 Mb;在第二实验阶段中,实验组漏洞信息检测量的数值变化趋势则相对较为稳定,其初始值4.3 Mb与最终实验数值4.3 Mb完全相等;在第三实验阶段中,实验组漏洞信息检测量保持先稳定、再持续下降的数值变化状态,其初始值4.5 Mb与最终实验数值4.0 Mb相比,下降了0.5 Mb。

对照组:在第一实验阶段中,对照组漏洞信息检测量保持连续上升的数值变化状态,其初始值3.1 Mb与最终实验数值4.0 Mb相比,上升了0.9 Mb,与实验组上升幅度相同;在第二实验阶段中,对照组漏洞信息检测量也呈现出相对稳定的数值变化状态,其初始值4.1 Mb与最终实验数值4.3 Mb相比,上升了0.2 Mb;在第三实验阶段中,对照组漏洞信息检测量也呈现出不断下降的数值变化状态,其初始值4.1 Mb与最终实验数值3.2 Mb相比,下降了0.9 Mb,下降幅度明显大于实验组。

分别选取第一实验阶段、第二实验阶段、第三实验阶段的极限数值,对实验组、对照组实验均值进行计算。分析数值计算结果可知,实验组漏洞信息检测量均值等于4.37 Mb,对照组漏洞信息检测量均值等于4.13 Mb,明显低于实验组均值水平。

综上可知,在蚁群算法作用下,主机元件在单位时间内检测的漏洞信息总量出现了明显增大的变化状态,该情况表示在这种检测方法的影响下,漏洞数据的实时累积量得到了控制,通信网络的运行速率快,即该方法的实际检测能力强,更符合实际应用需求。

由于无线通信网络安全漏洞的存在,攻击行为可以通过安全漏洞攻击客户端,从而发生丢失数据、隐私信息泄露等情况,发证该情的一个主要原因是安全漏洞的类型较多,导致检测难度高,因此,以不同类型的安全漏洞检测成功率反映安全漏洞检测性能,该指标值越高,表明设计方法的检测性能越好。实验采用安全漏洞数据集中的6大类数据,随机选择每类安全漏洞数量200条。应用实验组和对照组方法检测安全漏洞,实验具体结果如表7所示。

表7 不同类型安全漏洞检测成功率

根据表7数据可知,实验组不同类型的安全漏洞检测成功率均在99.5%以上,其中CNND5类型的检测成功率达到了99.9,平均检测成功率达到了99.7%,对照组的检测成功率均值达到了91.7%,其中Secunia2类型的安全漏洞检测成功率最高,其值为92.9%,SecurityFocus3类型检测成功率最低,该值为90.8%。两种方法相比可知,实验组的不同类型检测成功率提高了8.0%,因此,蚁群算法的无线通信网络安全漏洞检测方法有效检测出不同类型的安全漏洞,提高了检测成功率。

5 结束语

为了提高无线通信网络安全漏洞检测能力,研究了基于蚁群算法的无线通信网络安全漏洞检测方法。该方法应用了蚁群算法,并且结合了其他方法,优化检测方法,提高检测能力。与传统被动分簇算法相比,新型无线通信网络安全漏洞检测方法在蚁群算法的基础上,建立了完整的数学描述模型,又根据绕过规则定义标准,确定爬虫技术的应用形式,由于载荷单元的生成与组合状态并不唯一,因此,该方法在定义SQL注释语句与URL编码条件时,遵循的信息剥离标准不同。在实际应用过程中,这种新型检测方法可以扩大主机元件在单位时间内检测的漏洞信息总量,在增强通信主机对于漏洞信息精准检测能力的同时,解决因漏洞数据大量累积而造成的通信网络运行速率不断下降的问题,这与保障无线通信网络运行稳定性的设计初衷相符合。