基于多维安全系数采集机制的高频物联网黑洞挖掘算法

2022-08-17黄蕾

黄 蕾

(安徽广播电视大学 滁州分校,安徽 滁州 239000)

高频物联网作为新一代通信技术的核心应用之一,在“中国制造2025”计划中起到至关重要的作用,有效地提高了工业运作水平,促进了无线网络技术向生产领域的拓延[1].由于高频物联网在工业生产中的重要作用,各种黑客攻击因素也呈现日益膨胀的态势,特别是采取入侵式攻击技术对高频物联网予以信息渗透、水印伪造、流量瘫痪等操作,可造成严重的经济后果[2].因此,采取一定的安全技术对这些信息黑洞予以清除,成为当前高频物联网理论的重要研究点[3].

Wu[4]等基于领袖选举匹配机制提出了一种效率较高的高频物联网黑洞挖掘算法,可在黑洞行为出现伊始即启动匹配清除流程,能够在不影响网络数据传输的情况下迅速捕获攻击源.然而,该算法对恶意攻击的时序特性考虑不足,若黑洞将自身流量指纹按照时域特性进行特征变幻,那么该算法将很难挖掘出攻击特征.Sahay[5]等设计了一种基于区域划分机制的高频物联网黑洞挖掘算法,采用预设簇头节点并按周期方式与各成员节点进行交互的方式,对侵入式攻击节点予以动态监控,能够有效阻断数据,具有监测资源消耗较少的特点.然而,该算法也存在一定的弊端,主要是该算法对区域分割较为密集,实际部署过程中易出现严重的网络阻塞.Yu[6]等基于区块链广播机制提出了一种安全系数较高的高频物联网黑洞挖掘算法,有监测能力较强的特点.不过,该算法因广播机制易产生严重的数据洪范现象,提升了网络数据抖动水平,制约了算法在实际环境中的部署.

为解决上述算法存在的不足,提出一种基于多维安全系数采集机制的高频物联网黑洞挖掘算法.首先,引入区域分割方案,设计了多维安全系数指纹序列,对外溢流量予以查证识别,实现网络恶意攻击的定向捕获.针对恶意攻击潜伏特性,采取基于数据清洗机制的黑洞区域屏蔽机制,通过时域积分二次挖掘潜伏黑洞,以提升网络对潜伏攻击的熔断能力.最后,采用NS2仿真测试环境,测试了所提算法的性能.

1 高频物联网黑洞挖掘算法

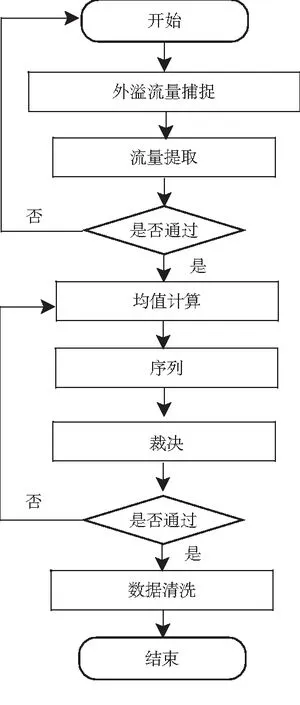

算法的具体过程如图1所示,主要由基于多维安全系数的指纹序列匹配机制和基于数据清洗机制的黑洞区域屏蔽流程两个部分构成.首先,根据网络指纹特征,采用网络拥塞和数据带宽等特征参数构建网络指纹序列,从而按照序列时域特征予以匹配.随后,基于黑洞区域,对可能存在的恶意攻击源予以定点清除,以提升算法对攻击行为的匹配能力.

图1 本文高频物联网黑洞挖掘算法的过程

1.1 基于多维安全系数的指纹序列匹配过程

考虑到高频物联网具有聚类特性,且不同聚类区域内节点具有指纹匹配差异[7],因此可采用区域模型对各聚类节点特征予以精确捕获,若区域内发现数据源行为特征出现差异,即可将该数据源裁定为恶意攻击行为源,必须进行清除[8].假设n为第n个聚类的簇头节点,网络坐标为ω(n),该聚类一跳范围内的簇头节点坐标为σ(n,j),并设聚类的外溢带宽为B,据此可根据高斯抽样定理可得

ω(n)=Δ′(B)σ(n,j)+B,

(1)

其中,Δ′(B)表示区域的外溢带宽.

对模型(1)按时域微分,得

(2)

按照模型(2)可迅速根据聚类中成员节点的外溢带宽实时评估攻击行为.但是采取模型(2)匹配攻击行为会存在漏报问题,且频繁对实时攻击行为的微分处理将会导致网络冗余数据量呈直线上升态势,使网络监控成本过高[9].鉴于此,本文算法采取基于多维安全系数的指纹序列匹配机制,将微分行为予以时域序列化处理,以提升算法映射强度,增强监控收敛速度.

首先,按照模型(1)计算数值最高的聚类区域,建立指纹匹配序列,聚类区域的指纹匹配序列Δ(t)可按如下模型予以获取.

(3)

考虑到网络在抵御黑洞攻击过程中需要采取诱饵模型予以扩大攻击流量[10],因而模型(3)可以改写为如下模型.

(4)

(5)

因此,同时不满足模型(4)和模型(5)的网络节点均可裁决为网络黑洞,以该黑洞为中心,构建指纹序列α如下.

(6)

模型(6)的外溢阈值β可由如下模型获取.

(7)

模型(6)和(7)中相关参数同上.

基于多维安全系数的指纹序列匹配机制详细流程如下.

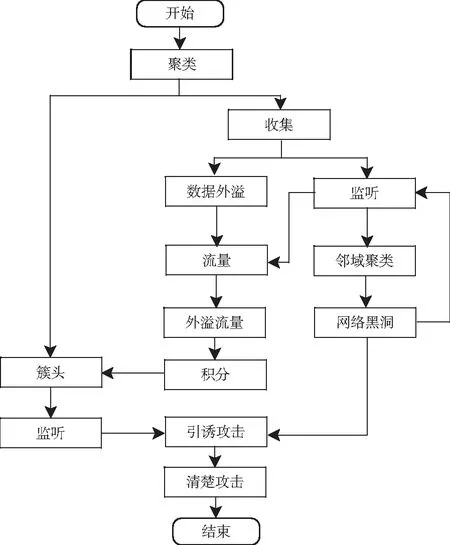

Step 1 对聚类区域的外溢带宽进行实时捕捉.如图2所示,节点不断对邻域聚类予以监听,收集相关外溢流量;

图2 基于多维安全系数的指纹序列匹配

Step 2 对聚类区域进行指纹序列建模;

Step 3 对聚类区域内采取模型(4)的方式进行攻击引诱,并转向Step 4 ;

Step 4 对不满足模型(7)的黑洞节点进行筛除,整个流程结束.

完成基于多维安全系数的指纹序列匹配机制后,网络中特征明显的黑洞节点将被有效挖掘出来.不过,由于黑洞节点存在外溢特性,若监控时刻其流量与周围聚类节点没有明显区分度,此时黑洞将被网络背景流量掩盖,从而带来严重安全隐患.因此,需要采取数据清洗方式对黑洞予以二次挖掘.

1.2 基于数据清洗机制的黑洞区域屏蔽

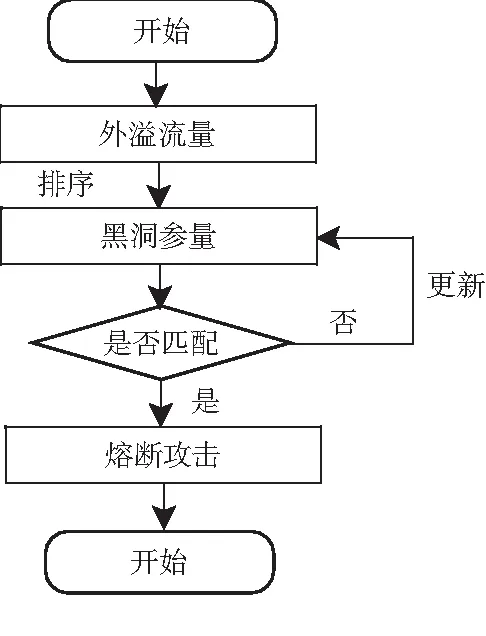

为了有效实现数据的深度挖掘,设计了基于数据清洗机制的黑洞区域屏蔽机制,其过程如图3所示.此外,对于其他聚类中簇头节点而言,若外溢流量与恶意攻击流量特征出现一致性,则黑洞攻击行为将可以通过周围聚类实现精确潜伏[11].

图3 基于数据清洗机制的黑洞区域屏过程

不妨令m为某个聚类的簇头节点,周围簇头与之特征较为相似的簇头节点为Ψ(m),则周围黑洞清洗关系必定满足如下序列.

Ψ(m)=(Sm1,Sm2,…,Smn),

(8)

模型(8)中,Smn表示各簇头节点的外溢流量均值.

构建Smn的数据清洗阈值∂mn如下.

(9)

模型(9)定义同模型(7).

按照模型(9)所示,针对聚类区域逐个计算数据清洗阈值∂mn并获取均值,若该均值大于数据清洗阈值,则该节点被裁定为攻击源.但单纯采用该方式将会降低数据裁决精度,因此基于数据清洗机制,提出了一种新的黑洞区域屏蔽流程,以提高网络数据收敛效率.

首先,算法通过模型(8)将黑洞区域予以辨析,然后对外溢流量按照大小进行排序,仅当外溢流量匹配黑洞参量的情况下,方可进行流量清洗,黑洞参量block(B)可由如下模型获取.

(10)

模型(10)中,r表示黑洞最大覆盖半径,dr表示外溢流量,dC表示最小外溢流量,其余参数同模型(9).

网络开始流量清洗后,新的黑洞参量block(B)满足如下模型.

(11)

下一时刻将按模型(11)继续启动流量清洗,直到全部黑洞被挖掘为止,算法结束.

完成基于数据清洗机制的黑洞区域屏蔽流程后,黑洞将通过时域积分的方式被挖掘出来,一旦恶意攻击行为被外界指令启动,均可通过模型(11)实现黑洞参量事实更新,从而达到屏蔽黑洞区域的效果.

2 仿真实验及分析

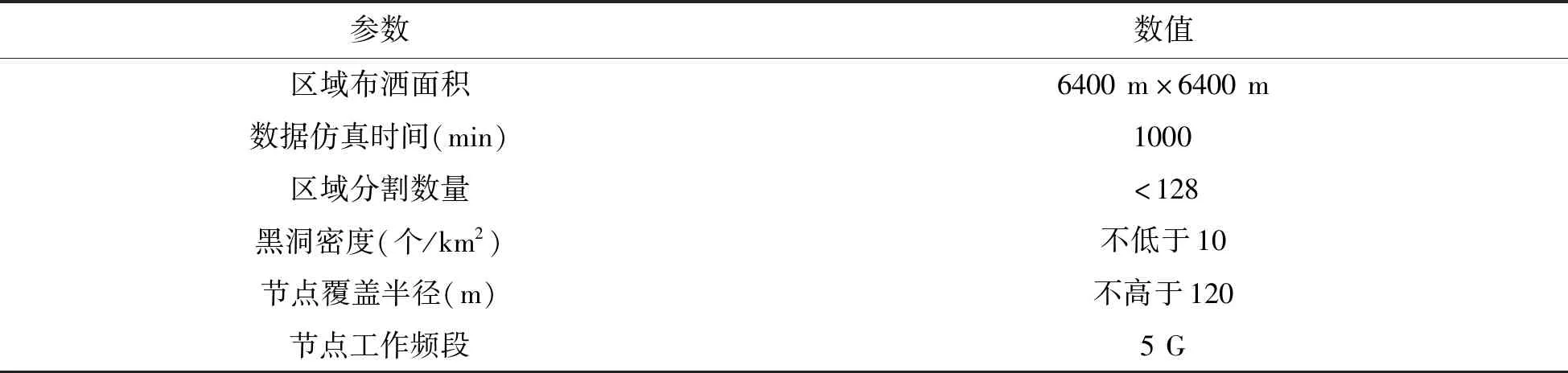

为验证所提算法效果,基于NS2仿真实验环境( Network Simulator version 2,NS2)进行实验测试[12].对照组实验为当前高频物联网黑洞挖掘领域内常用的基于接入点及用户行为测量机制的高频物联网黑洞挖掘算法(Access Point Selection In the Network of Internet of things (IoT) Considering The Strategic Behavior of The Things And Users,PS-U算法)[13]和基于区块链广播评估机制的高频物联网黑洞挖掘算法(Performance Evaluation of Broadcast Domain on the Lightweight Multi-Fog Blockchain Platform for a LoRa-Based Internet of Things Network,BD-LMFB算法)[14].网络布撒面积采用矩形方式,面积大小为6400 m×6400 m.数据仿真时间不低于1000 min,以获取较高的网络仿真质量.仿真对照指标为黑洞流量捕获率和网络攻击熔断频次.详细仿真参数如表1所示.

表1 仿真参数表

黑洞流量捕获率指网络中恶意攻击行为第一次发生时,网络捕获的黑洞流量与正常流量的比例系数,该项比例系数越高说明网络对黑洞挖掘效果越好.

网络攻击熔断频次指网络正常运行过程中,对网络攻击进行熔断处理的累计数量,该数值越高说明网络对恶意攻击行为的拦截效果也就越好.

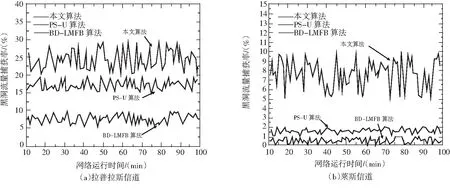

2.1 黑洞流量捕获率

图4为所提算法与PS -U算法及BD -LMFB算法在拉普拉斯信道和莱斯信道条件下的黑洞流量捕获率测试结果.由图可知,所提算法具有黑洞流量捕获率较高的特点,这是由于所提算法针对黑洞攻击行为发生存在聚类的特点,构建了基于多维安全系数的指纹序列匹配机制,可以按聚类区域对攻击行为进行指纹匹配并进一步熔断处理.特别是所提算法对可能出现的潜伏现象采取了数据流量清洗机制,能够按时域对潜伏黑洞进行二次挖掘,因而所提算法具有黑洞流量捕获率较高的特点.PS -U算法引入马尔科夫博弈机制,采取时域频次分析方案对黑洞流量予以捕获,但该算法未考虑区域间流量趋同特性,未对疑似恶意流量进行数据清洗,因而黑洞流量捕获率较低.BD -LMFB算法采用区块链广播机制对恶意节点进行匹配确认,虽然工作效率较高,然而由于区块链工作机制需要51%节点同步确认攻击行为,存在效率较低的特点,因而该算法的黑洞流量捕获率要显著低于所提算法.

图4 黑洞流量捕获率

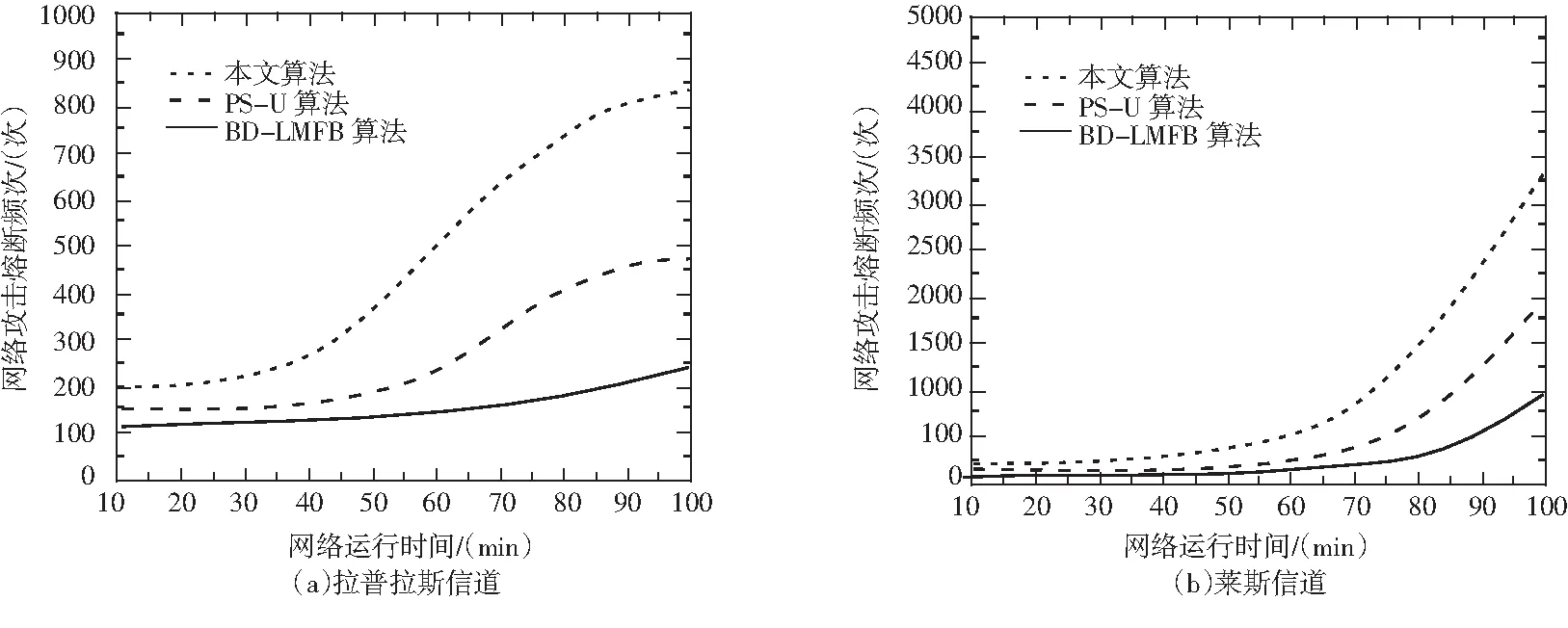

2.2 网络攻击熔断频次

图5为所提算法与PS -U算法及BD -LMFB算法在拉普拉斯信道和莱斯信道条件下的网络攻击熔断频次测试结果.由图可知,所提算法对网络攻击熔断效果较好.这是由于所提算法能够基于黑洞攻击的时域特点,结合聚类指纹及数据清洗两种方式同时对攻击行为进行熔断,因而网络攻击熔断频次较高.PS -U算法仅在网络攻击概率满足马尔科夫博弈条件时方可启动熔断机制,难以针对区域内同时存在的多个黑洞实现并发挖掘,因而网络攻击熔断频次较低.BD -LMFB算法采取区块链确认机制,当黑洞数量较多时会造成网络冗余流量激增现象,使得黑洞流量被掩盖在噪声之中,因而该算法的网络攻击熔断频次亦要低于所提算法.

图5 网络攻击熔断频次

3 结论

考虑到当前高频物联网黑洞挖掘算法存在的黑洞行为清洗困难、流量识别质量较低等不足,提出了一种基于多维安全系数采集机制的高频物联网黑洞挖掘算法.采取基于多维安全系数的指纹序列匹配机制及基于数据清洗机制的黑洞区域屏蔽流程,对黑洞攻击行为进行熔断.仿真实验表明所提算法在熔断网络攻击及捕获黑洞流量等方面的性能要优于常用方案,普适性较强.