欺骗攻击环境下网络信息安全漏洞深度挖掘方法

2022-08-17于英涛吴明虎

于英涛,吴明虎

(1.华北计算技术研究所太极股份,北京 100083;2.军事科学院军事医学研究院,北京 100850)

1 引言

网络漏洞就是网络信息受到破坏的一个途径之一,在不同的软硬件设备内,都有极大的可能,存在不同的安全漏洞。而漏洞主要是由于设计者与实施者出现疏忽或者是失误以及对于网络环境的不熟悉,造成网络功能和安全策略之间发生的冲突所出现的,即而造成信息完整性、保密性以及可获得性受到损失,同时还有可能是不法分子或者是自动恶意代码故意造成的[1-2]。整个系统或者网络内某一个单一的漏洞,都极大可能会造成一个机构的安全态势出现问题。从网络漏洞攻击原理以及攻击步骤上观察,能够知道要想减少或者防止网络漏洞的攻击,最好的办法在于尽量避免主机端口被扫描与监听,比攻击者先一步发现漏洞,采取有效的措施,提升网络安全。文献[3]提出基于协议状态图遍历的RTSP协议漏洞挖掘方法,利用协议状态间的约束关系和状态转移的关联关系构造协议状态图,并基于协议状态图进行深度遍历的方法,该方法减少了测试用例的生成,并提高了生成的有效性。但是该方法的网络信息安全漏洞挖掘效率较低,挖掘效果不佳。为此本文提出一种欺骗攻击环境下网络信息安全漏洞深度挖掘方法,该方法能够很好的对欺骗攻击环境下所产生的网络信息漏洞进行挖掘,且挖掘效率较高,效果良好。

2 欺骗攻击环境分析

2.1 信息分布形式系统

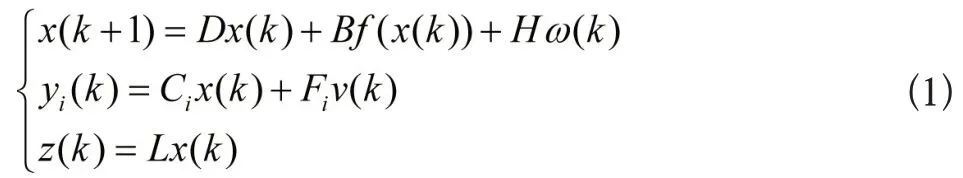

数据信息的网络,能够看出是利用N个分布式网络,所构成离散分线性数据网络,具体公式为:

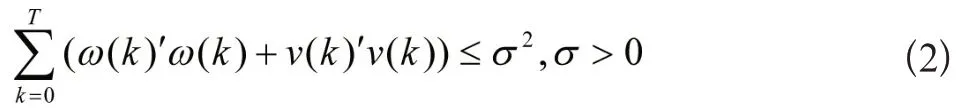

上式中:x(k)Rn代表系统状态向量,f(x(k))Rn代表非线性向量,代表信息的测量输出,z(k)Rq代表估计的输出向量,、代表已知的常数矩阵,ω(k)Rl与v(k)Rp分别代表系统的噪声以及测量的噪声,其均值是0,同时还需要满足公式为:

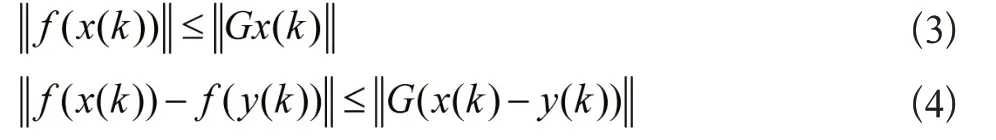

在式(1)内的非线性的函数f(x(k))代表可以满足全局的Lipschitz的条件非线性变量,具体公式为:

上式中:G代表常数矩阵。

2.2 数据的欺骗攻击

信息数据在网络通道内进行传输时,极大可能会受到欺骗攻击,欺骗攻击的方式会以窃取控制器节点、劫持传感器节点或者是窃取密匙的方式来截取数据信息[4]。假如一旦控制器被劫持,那么该攻击就会把错误数据加入至控制器节点,选择最初的传输数据信息,将此数据作为虚假的数据,就是在网络遭受欺骗攻击以后,接收到的信息数据是。

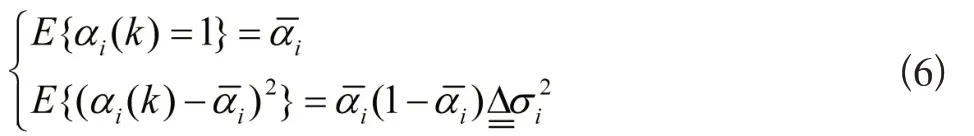

为了对欺骗攻击进行简化,利用以下形式对攻击以及不攻击进行同时表达,具体公式为:

其中,标量αi(k)是任意Bernoulli 的序列,并且要满足公式为:

3 网络数据信息安全漏洞深度挖掘方法

3.1 数据信息静态分析

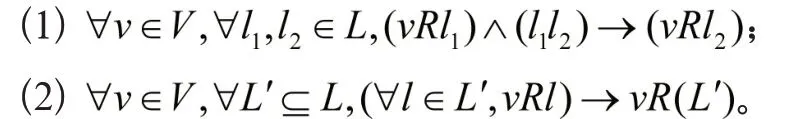

静态分析的形式框架,可以抽象的进行解释,而静态分析只是跟踪用户所关注的程序属性,因此静态分析对于程序语义的解释,与程序真实语义近似。假如程序在执行时的状态序列是v0~→v1=fc(v0)~→…~→…~→vi=(v0)~→…,在式中viV,V代表程序所执行任务时真实的状态集合,fc代表真实的解释函数,则程序属性即为fc最小的不动点[6]。因为源程序任何的非平凡属性,全处于不可判定的状态,采用抽象解释设计的程序语义函数为fa,接着利用fa最小不动点,来近似fc最小的不动点。这时,程序抽象的执行序列是l0|→l1=fa(l0)|→…|→li=(l0)|→…,其中liL,而L代表抽象状态的集合。相对于抽象域L的构造完全格<L,,,,⊥,>,解释了抽象状态与真实状态二者间的正确关系,而RV×L代表正确关系。在R满足下列的两个条件时:

只要是满足下列的两个条件的静态分析,就全是正确的。l0为v0安全近似,就是v0Rl0;其中每次迁移都要保持正确的关系R,就是v1,v2V,l1,l2L,(v1→v2)(v1Rl1)(l2=fa(l1))→v2Rl2。

在fa不动点很难进行计算时,例如收敛的速度太慢或者是L具有无限上升链,那么抽象解释可以允许用户构建一个更加近似抽象域M以及全新抽象函数fm:M→M,以此来近似之前抽象域L以及抽象函数fa:L→L,不过需要fm满足fmfm。若新关系SV×M被定义为vSm,并且vRγ(m),那么就能够说明S为正确关系。在<L,a,γ,M>是一个Galois的连接时,能够说明fm每一次计算都可以保持准确关系S。

而在进行Widening/narrowing操作时,同样能够得到和Galois 连接的方式,它具有相似的收敛速度以及精度,就算不能对无限L抽象值有限域Calois进行连接,也能够找到适合的Widening/narrowing操作,确保抽象解释函数快速的收敛。而Widening和narrowing操作的函数能够分别标记成:L×L→L与:L×L→L。在给定完全格L上单调的函数f:L→L,若定义函数,并且,则一定具有一个最小的不动点,若定义函数,并且,则同样具有最小的不动点,且序列与元素全是lfp(f)安全近似[7],不过要比更加的准确。

3.2 安全漏洞挖掘

将移动网络数据信息作为一个侦查移动网络的混合安全漏洞样本,构建一个自回归的模型。对模型内数据利用零均值化的方式进行处理,选取一个合适自回归的模型阶数,拟合时间序列,依据得到的时间序列,对二阶自回归模型进行拟合,以此就能够应用在移动网络数据信息的挖掘中,再结合异常数据信息的判断条件,来对移动网络数据信息样本的挖掘进行判定,就能够完成移动网络的混合安全漏洞挖掘[8]。

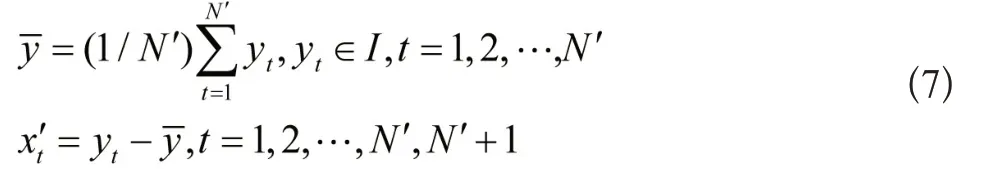

首先对滑动窗口作零均值化处理,该方法从总体上来说,就是经过过滤之后移动网络数据信息观测值序列,全局上是处于不平稳的状态,不过从局部的统计上进行观察,却是近似于平稳的状态,把这个局部当成一个滑动的时间窗,而时间窗的大小要设置成N′+1,然后每一次取出N′+1 个数,那么滑动窗N′+1的个数,就可以表示成y1,y2,…,yN+1,然后利用之前建立的自回归模型AR,对第N′+1 个数是否发生过异常进行判断,在构建自回归的模型前,要通过零均值的方式对前N′个数据进行处理。最后设为y1,y2,…,yN+1平均值,具体计算的公式为:

选取一个合适的AR阶数q′,设置一个滑动的时间窗近似于平稳的状态,那么窗口大小的N′应该相对较小,而利用AR(q′)进行时间序列拟合时,可以精确的利用FPE完成衡量,则相应最小FPE的AR阶数q′就是最优模型阶数。具体N′与q′约束的条件公式为:

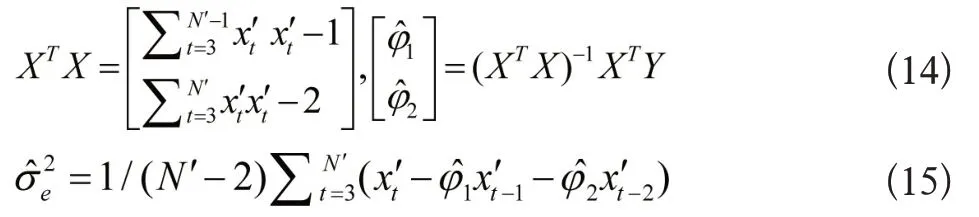

上式中:φ1和φ2代表AR(2)系数,et代表白噪声,主要遵从的均值为0,而方差为分布的形式。

而et方差计算公式为:

并且:

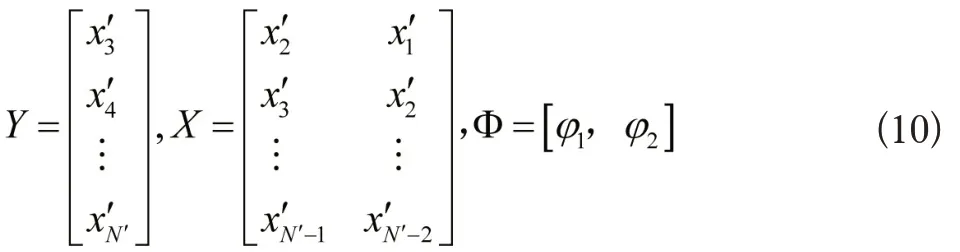

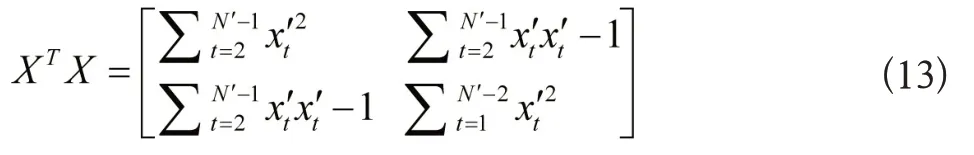

AR(2)参数估计公式为:

而AR(2)参数是利用时间序列的数据线性进行估计而获得的。

采用AR(2)对移动网络信息样本挖掘,假如B代表后移算子,则具体公式为:

上式中:L′和U的设定,是大于0的常数值。

4 仿真实验分析

4.1 实验环境

为了验证本文方法的有效性,实验数据集为KDD99,其中训练数据大约有60多万条,测试数据大约有1万多条,测试的数据集中正常的数据占据76.1%、而漏洞数据占据23.9%。

4.2 挖掘精度分析

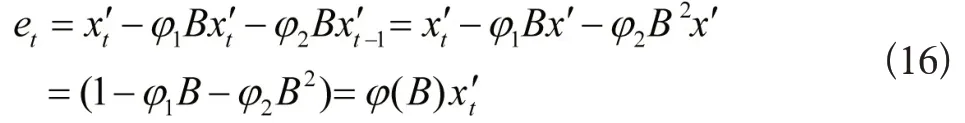

随着网络信息的数据量逐渐增加,分别利用本文方法与基于协议状态图遍历的RTSP 协议漏洞挖掘方法挖掘数据集内漏洞的数据,对比挖掘的精度以及误挖掘率。具体的对比结果如表1所示。

表1 两种方法挖掘精度对比结果

通过表1能够看出,随着数据量逐渐的增加,本文方法与基于协议状态图遍历的RTSP 协议漏洞挖掘方法的挖掘精度都在一定程度上有所下降,而误挖掘率确有所上升,不过本文方法挖掘精度以及误挖掘率一直要优于基于协议状态图遍历的RTSP协议漏洞挖掘方法,以此说明本文方法的挖掘精度较高,效果良好。

4.3 挖掘效率分析

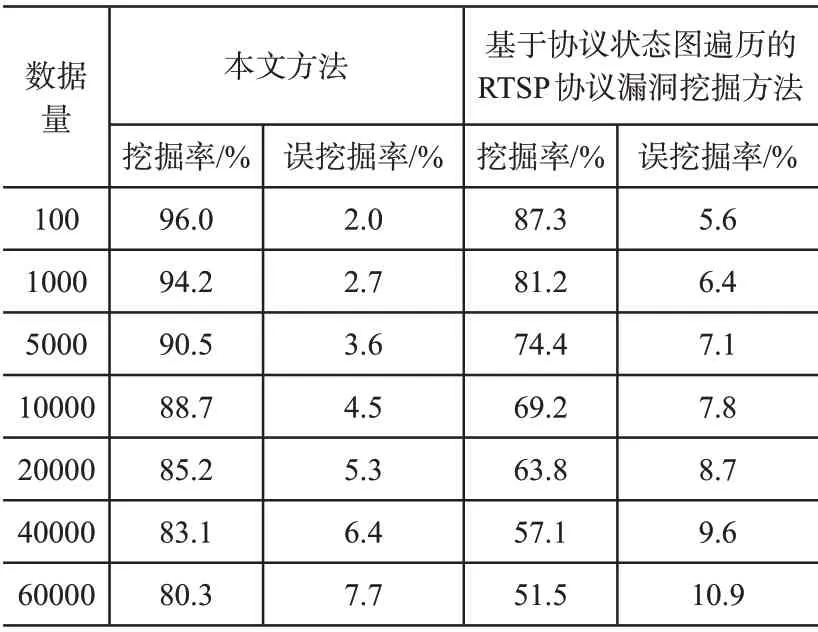

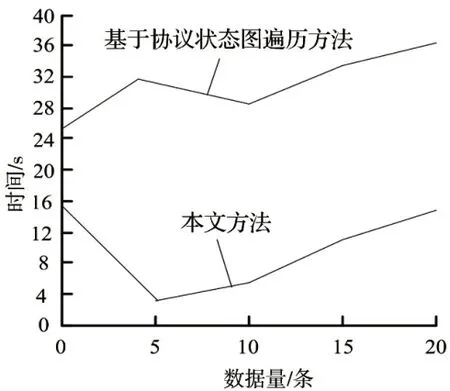

随着数据量逐渐增加情况下,对本文方法与基于协议状态图遍历的RTSP 协议漏洞挖掘方法挖掘同样数据所需要的时间进行对比,具体对比的结果如图1所示。

图1 挖掘时间对比结果图

图2 规定时间处理数据对比图

通过图1能够看出,在数据量逐渐增加的过程中,基于协议状态图遍历的RTSP 协议漏洞挖掘方法运行的时间也迅速增加,该过程一直要比本文方法高,而本文方法处理的时间同样在逐渐增加,不过始终要低于线性的速率,并且逐渐的趋向于稳定,以此说明本文方法存在较高的处理效率。

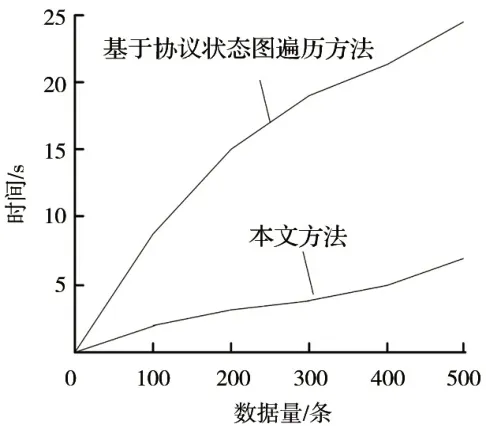

分别采用本文方法与基于协议状态图遍历的RTSP 协议漏洞挖掘方法挖掘网络数据信息漏洞,一共进行20 次测试,具体的单位时间所处理数据量对比结果,如图2所示。

通过图2能够看出,同等时间段中,本文方法数据处理量要一直比基于协议状态图遍历的RTSP 协议漏洞挖掘方法大,这是因为本文利用了静态分析的方法,在一定程度上降低了计算量。以此可以说明本文方法,存在极高的挖掘效率。

5 结束语

为了保证网络信息安全,提出欺骗攻击环境下网络信息安全漏洞深度挖掘方法。本文方法能够很好的对网络漏洞进行挖掘,且挖掘精度较高,误挖掘情况较少,以此可以证明方法效果良好,不过由于能够造成系统漏洞的方式有很多种,而且攻击的手段方式都不一样,所以还需要进一步深入研究,争取可以对更多漏洞挖掘,同时最大程度提升挖掘效率以及挖掘的精度。