基于混沌序列的加权异构信息加密存储方法

2022-06-09刘艳超吕忠闯

宋 煜,刘艳超,吕忠闯

(湖北中烟工业有限责任公司武汉卷烟厂,湖北 武汉 430040)

1 引言

因为计算机和互联网的快速发展,由此出现了海量的加权异构信息,这些信息涉及到个人隐私等内容,保证其安全性至关重要,因此有必要实现对其加密存储安全进行研究。目前不少学者已对此进行了研究,例如岳少博等人[1]为满足云信息的存储安全性,实现加密信息设计,提出了云信息的存储加密算法。通过对云存储信息进行加密的数据分布,建立分布结构模型,在同类数据的融合下,来处理云信息的模糊类聚处理,通过云信息的加密法,再以模糊C 均值聚类法的基础上,优化云信息的加密存储设计,以分段取得加密密钥;陈贵平等人[2]还提出了用户信息的存储多重加密方法,在超带宽的基础上,利用混沌映射法来加强用户信息的防裂保护壳,形成大数据下用户信息的多重加密的格局,并采用超带宽加密储存技术增加存储信息的抗击能力,使用户的信息更加安全。尽管以上学者对此进行了研究,但上述方法存在加权异构信息加密存储效率、隐藏度及准确度过低等问题,针对上述方法存在的问题,本文提出将混沌序列应用到了加权异构信息加密存储中,保证加权异构信息的安全性。

2 加权异构信息加密存储方法设计

2.1 设定用户权限列表

为提升加权异构信息的加密存储性能,在设计加权异构信息的加密存储方法时,先利用混沌序列获取加权异构信息的初始密钥,将加密后的信息输出,设置每一名用户的属性,得到用户的权限控制结构。

将M个乘法循环群元素{s1,s2,…,sM}∈G与属性集进行并联,在并联集合中随机选取两个指数{a,b},计算加权异构信息的初始密钥,表示为:

其中,dfkk表示用户访问互联网系统的结构。

基于加密处理后的加权异构信息,定义了用户权限列表中的每一项用户属性,即:

当用户的属性存在US中时,认为该用户为已经授权的用户[3],那么定义用户的权限控制结构为:

本文提出一种混沌序列方法,将加权异构信息的公钥和主密钥作为初始密钥,设置用户访问权限的限制条件,并通过用户权限控制结构设置用户的访问权限。

2.2 压缩加权异构信息的冗余信息特征

为提高加权异构信息在加密存储过程中的均衡性,采用负载均衡的方法对加权异构信息进行了加密和存储,将多余的信息进行压缩处理之后再存储。利用加权异构信息特征压缩后的代价系数[4],求解得到加权异构信息的特征子集,以减少加权异构信息对存储空间的影响;验证在负载均衡条件下,加权异构信息的特征子集与自适应信息特征子集的存储方式,可以得到局部的存储节点交叉;通过分割存储加权异构信息流的特征,从而提高加权异构信息的优化存储能力和检索效率。

令加权异构信息在加密存储空间中处于负载均衡的响应函数为:

其中,aj为加权异构信息的存储发散幅值,t为加权异构信息的存储时间,δ为影响负载均衡响应函数的阈值,j为加权异构信息的存储发散幅值数量,As为加权异构信息的存储带宽。由加权异构信息的时间散布特性以获取加权异构信息的多普勒频率散布输出为:

其中,y0为压缩维数,z为压缩频率,将压缩频率的散布作为压缩代价系数[5],那么压缩频率的散布为:

其中,v为加权异构信息的传递函数,Ex为加权异构信息的初始能量幅值,Xv为加权异构信息的存储节点负载。将公式(8)与互联网系统的负载均衡控制进行有机结合,经过加权异构信息的冗余信息特征压缩之后,得到冗余信息特征的子集输出为:

其中,pm为冗余信息特征子集,m为随机的概率分布维,N为加权异构信息的采样数量。根据公式(9)的计算过程,采用加权异构信息的多源进程节点管理方式[6],自适应校验加权异构信息的加密存储,即:

其中,λ(P)为加权异构信息在加密存储过程中的校验值,f(t)为存储器校验模块,令x(t)为加权异构信息流,根据特征子集约束处理和校验加权异构信息特征,得到加权异构信息的存储分布空间,表示为:

其中,ψa,b为冗余信息特征的分布簇,ψt为平滑处理函数,将加权异构信息的四阶累积量切片设置为:

分析加权异构信息的存储节点分布空间得到局部性交叉项的对角切片,利用加权异构信息流动特征进行分割,实现加权异构信息的优化存储,并根据循环分段原则对加权异构信息冗余特征进行压缩[7-8]。

2.3 加权异构信息加密存储的实现

在加权异构信息在加密存储过程中,假设xn为初始的加权异构信息结构特征,以用户的权限控制结构为依据,得到帐篷映射表达式为:

对帐篷映射进行扩展处理,计算出任意一类加权异构信息的分段线性映射,计算公式为:

整型数值化处理猫映射,其迭代值的计算公式为:

基于用户权限控制结构,结合帐篷映射和猫形映射计算出加权异构信息的密钥参数,分段线性映射加权异构信息的加密文件,加权异构信息的明文和密钥字节的异或运算,加权异构信息的加密存储。

3 实验对比分析

为验证本文方法的有效性,采用文献[1]和文献[2]方法作为对比对象,利用密钥产生时间、安全性、加权异构信息加密度和存储空间大小等4个指标进行测试。

3.1 密钥产生时间和加权异构信息安全性

密钥产生时间测试结果如图1所示。

图1 密钥产生时间测试结果

如图1所示,在用户数量从0增加到900的过程中,加权异构信息数据的属性也在增加,从而导致三种加密存储方法产生密钥的时间也越来越长,但设计方法产生密钥的时间最短,证明了其具有较高的信息存储效率。

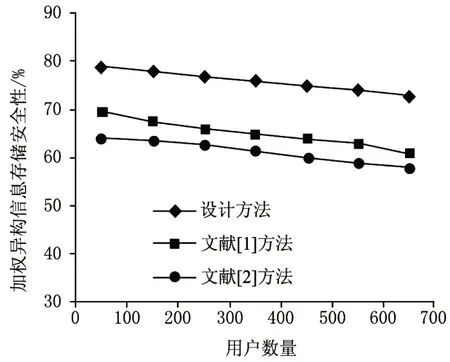

加权异构信息安全性测试结果如图2所示。

图2 加权异构信息安全性测试结果

如图2所示,在用户数量从0增加到700的过程中,设计方法在加密存储加权异构信息时的安全性最高,始终高于其他两种方法,具有较强的信息存储安全性。

3.2 加权异构信息隐藏度和存储空间

加权异构信息的隐藏度测试结果如表1所示,存储空间测试结果如表2所示。

表1 加权异构信息的隐藏度测试结果

表2 加权异构信息的存储空间测试结果

从表1和表2的结果可以看出,当用户数量从100 增加到800 时,与其他两种加密存储方法相比,设计方法获取到的加权异构信息的加密程度更高,而且还可以扩大存储空间,保证了加权异构信息在加密存储过程中的安全性。

4 结束语

本文提出了基于混沌序列的加权异构信息加密存储方法,利用混沌序列设定了用户的权限列表,通过压缩加权异构信息的冗余信息特征,设计了加权异构信息加密存储流程,实现了加权异构信息的加密存储。实验证明,该方法能有效保证加权异构信息存储安全性。