清除PowerShell挖矿病毒

2022-05-30闽人

闽人

1. 查看PowerShell.exe加載的文件

启动任务管理器,切换到“详细信息”选项卡,右击状态栏并选择“选择列”,在弹出的对话框中勾选“路径名称”和“命令行”并点击“确认”按钮(图1)。

从打开的窗口中可以看出,Powe r S h e l l .exe加载的文件是“C:\Windows\System32\Wi n d ow s P o w e r S h e l l \ v 1. 0 \ p o w e r s h e l l .exe”,经过检查确认其为正常的系统文件,运行的命令行为“powershell.exe -NoP -NonI-Whidden -E JABz AHQA……(“-E”后为一长串代码)”(图2)。

在该命令行中,PowerShell.exe使用了不同的参数在后台执行指定的命令,其中:

-NoP(-NoProfile的缩写)表示启动PowerShell时不执行当前用户导入的配置文件内的脚本,这样病毒可以自行加载脚本;-NonI(-NonInteractive的缩写)表示不向用户显示交互式提示,可以避免后台命令被发现;-W hidden表示PowerShell的会话窗口以隐藏的方式启动,便于命令在后台静默运行;-E(-EncodedCommand的缩写)表示接受以加密的BASE64编码的字符串版本作为命令字符,可以避免用户看到实际加载的命令参数。

显然这是一个异常的命令行,病毒正是通过PowerShell.exe加载BASE64编码来实现攻击的。

2. 解码BASE64编码

通过上面的分析可以知道,参数“-E”后的B A S E 6 4编码就是病毒的主体文件,B A S E 6 4编码可以通过“ h t t p s : / / t o o l . o s c h i n a . n e t /encr ypt?type=3”提供的在线服务解码。打开上述的链接后,按提示复制图2中参数“-E”后的全部BASE64编码并粘贴到“BASE64:”下的文本框中,然后点击“BASE64解码”按钮,在左侧的窗格中即可看到解码后的内容(图3)。

3. 查看攻击脚本

从图3 所示的解码内容可以看出这是一个WMICl a s s攻击脚本,使用的名称为“Wi n 3 2 _Ser v ic e s”。对于本机WM I脚本的查看,可以按下“Wi n +R”快捷键打开“运行”对话框,输入“wb emte st.exe”并回车,会启动“WindowsManagement Instrumentation测试器”(图4)。

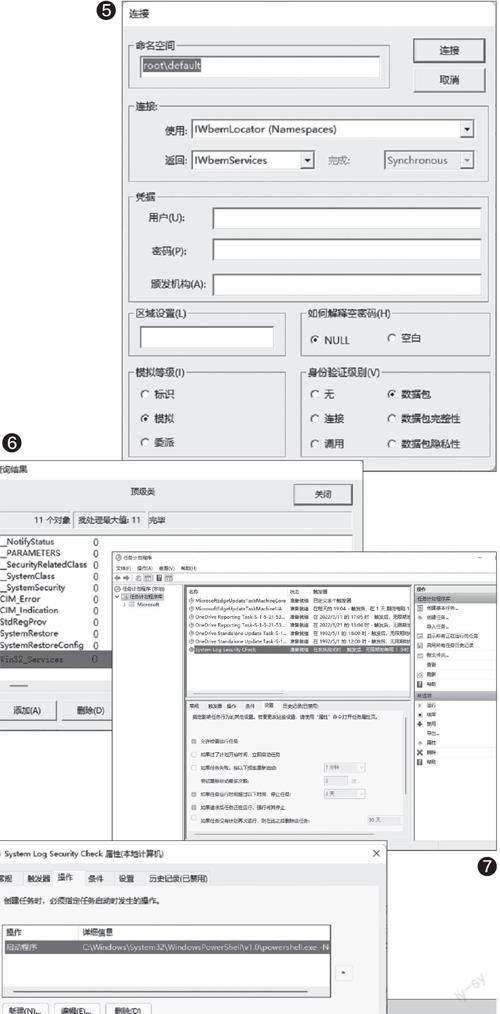

点击“连接”按钮,在打开的窗口中的“命名空间”选项下输入“root\default”(依据图3“$funs”代码后的“root\default”来确定),其他使用默认设置,然后点击“连接”(图5)。

成功连接后会返回到测试器的主界面,点击“枚举类”按钮,在查询结果列表中找到名为“Win32_Services”的对象(依据图3中的“'root\default:Win32_ Services'”代码确定)。选中该对象并点击“删除”按钮,就可以将WMI病毒添加的攻击对象删除了(图6)。

4. 删除任务计划

启动任务计划程序,在左侧栏中依次展开“任务计划程序(本地)→任务计划程序库”,在右侧的窗格中可以找到一个名为“System Log Security Check”的计划,它的触发器是每隔1小时运行一次,和终止PowerShell.exe进程后再次运行的时间非常吻合(图7)。

双击打开该任务,依次切换到“操作→启动程序”,可以看到其运行的命令正是Powe r Shell.exe,运行参数和图2所示窗口中的一致(图8)。至此可以判定它就是病毒创建的任务计划,用于在后台定时运行WMIClass脚本。按图示删除该任务计划,然后用安全软件全盘扫描一次。再次重启后电脑恢复正常,自此顺利地删除该病毒。