基于RSA算法的网络信息加密方法

2022-05-30赵杰峰

摘要:常规DES加密方法加密时间较长,加密效果较差,因此设计基于RSA算法的网络信息加密方法。分解网络信息模数,提高网络信息模数安全性;绘制网络信息加密流程图,细化加密方法的加密过程;基于RSA算法选取网络信息的强伪素数,加强网络信息素数的真实有效性;设计网络信息的加密体制,完善网络信息加密方法的整体结构。利用仿真实验,验证新方法的加密时间较短,加密效果更佳,具有推广价值。

关键词:RSA算法;网络信息;加密体制

中图分类号:TP309.7 文献标识码:A

文章编号:1009-3044(2022)10-0038-02

現如今,生活的方方面面都被移动通信网络信号包围,国民经济信息化程度逐渐提高,电子商务等新型网络产业层出不穷,通信网络正成为我们日常生活中不可或缺的一部分[1]。由于网络信号是开放的,其预期的接收信号在一个固定的范围内,当接收频率相同时,网络信息就容易被窃听或篡改,降低了网络信息传输的安全性[2-3]。此外,网络通信终端在存储和计算方面存在固有缺陷,许多先进的网络安全技术无法推广,无法保障用户的网络信息安全传输,容易受到不法分子的恶意攻击,进而造成用户的人身财产安全的损失。因此,本文设计了基于RSA算法的网络信息加密方法,旨在缩短信息加密时间,提高加密安全性与实时性,为信息化技术的发展提供参考建议。

1 基于RSA算法的网络信息加密方法设计

1.1 分解网络信息模数

常规DES算法的加密算法加密耗时较长,很难适应网络加密环境。本文因此引入RSA算法,由于此算法中的加密过程需要几个素数相互混合,计算简单,逆分解较难,在加密领域中,受到了一致好评[4]。在此设计中,分解网络信息模数成为一大难题,可分解的信息模数在768位对数左右,并且还在持续增加。本文通过计算密钥d,将网络信息模数进行分解,公式如下:

[d=e-1ϕn] (1)

式(1) 中,[d]为密钥;[e-1]为加密系数;[n]为网络信息加密因子;[ϕn]为分解信息模数等级。由此得出[n]与[ϕn]的关系如下:

[ϕn=p-1×q-1n=p×q] (2)

式(2) 中,[p]、[q]均为分解模数的等级因子。本文选取三个素数a1、a2和a3,令n=a1×a2×a3,即可分解出[n]的相对模数,网络信息的安全性与[n]的分解有关,信息模数的分解尤为困难,也是常规方法加密耗时较长的因素[5]。本文利用大数分解法进行分解,分解方式如下:

[N=i=1kpi] (3)

式(3) 中,[N]为模数的大数分解因子;[pi]为在第[i]个模数中初始置换时间;[k]为常数。从模数分解的角度来看,只要待分解的网络信息模数因子足够大,那么RSA算法的安全性也会随之增加。为了增加分解网络信息模数的安全性,加密因子[n]的素数范围为256bit。采用512bit、1024bit、2048bit位的模数均可以满足要求,使其分解信息的安全性得到保证。

1.2 绘制网络信息加密流程图

本文在设计加密方法的过程中,将加密明文分成多个组别,进行分批次加密,进而组合成最终密文。RSA算法是对称算法的一种,加密与解密算法相同,可以最大程度保证加密与解密的时间。本文将明文长度设置为64bit,相同位数的明文分为一组,最后一组的校验位明文长度为56bit,以单个组的加密和密钥作为参数,发送给RSA加密后台。进而得到相关组别的密文,此加密过程即完成,以此方法将所有组别的网络信息进行加密。加密流程如下图1所示。

如图1所示,在加密过程中,FSA加密需要对明文进行初始置换与逆置换,才会输出最终的密文,通过密文的移位、置换等流程进行16次迭代,由此得出的密文可以保证加密的实效性。

本文将64bit明文打乱,通过16次的迭代运算,运用到子密钥中,形成的信息初始密文;再经过初始逆置换,得到分组的最终密文。在此表中的64bit明文中,第58位的数据置换成第1位;第50位的数据置换成第2位,以此类推,将第7位的数据置换成第64位,增加密文的加密强度。

1.3 基于RSA算法选取网络信息的强伪素数

在RSA算法中,选取强伪素数非常重要,是加密的基础步骤。选取强伪素数的方法可以分为确定性素数选取与概率性素数选取。确定性素数选取通过试除与筛选素数,当素数较大时,加密时的计算量相对增加,影响加密效率。因此,本文在选取强伪素数时,将素数选取在合适的标准范围内,假设素数s的[ϕs]等于s-1,则素数选取定理为:

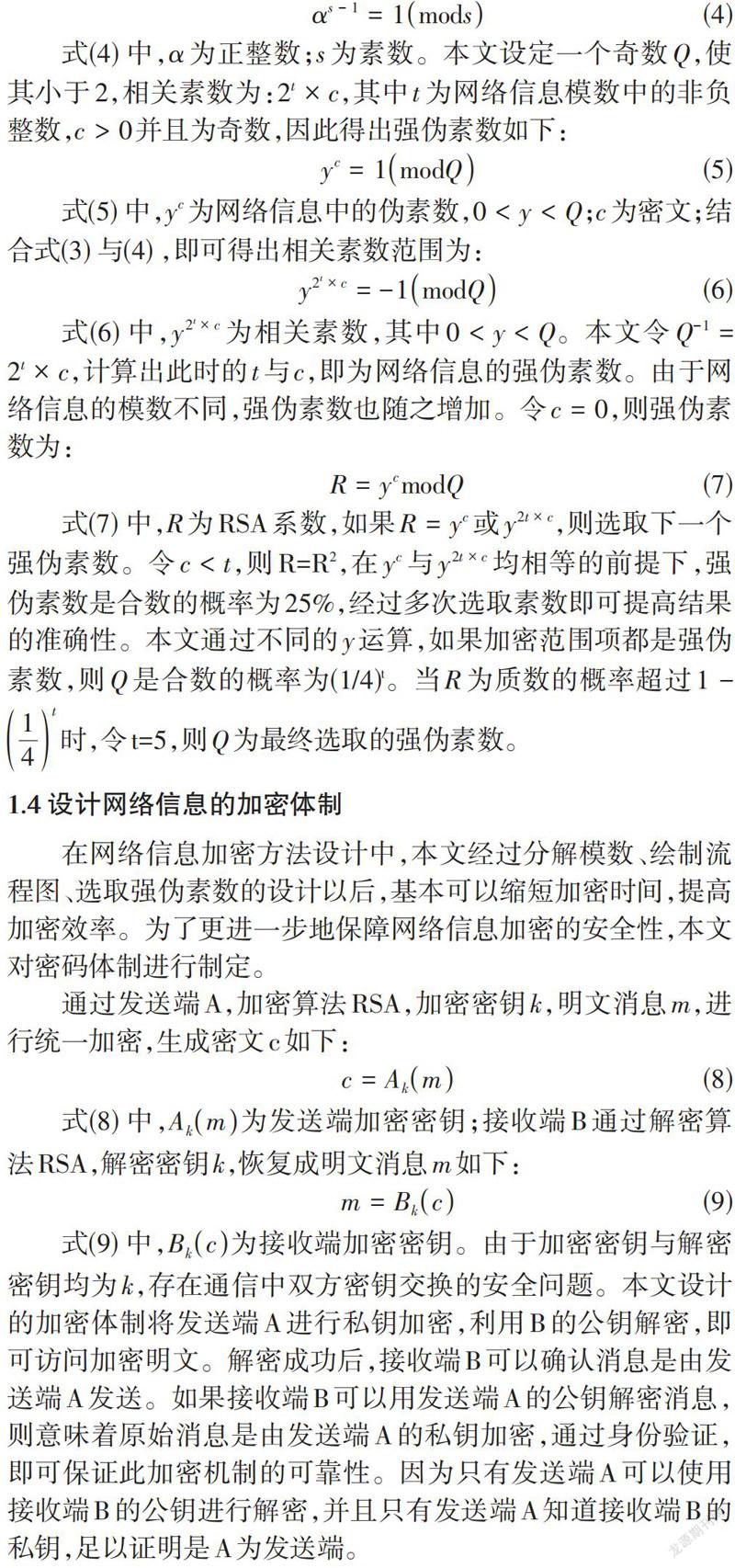

[αs-1=1mods] (4)

式(4) 中,[α]为正整数;[s]为素数。本文设定一个奇数[Q],使其小于2,相关素数为:[2t×c],其中[t]为网络信息模数中的非负整数,[c>0]并且为奇数,因此得出强伪素数如下:

[yc=1modQ] (5)

式(5) 中,[yc]为网络信息中的伪素数,[0<y<Q];[c]为密文;结合式(3) 与(4) ,即可得出相关素数范围为:

[y2t×c=-1modQ] (6)

式(6) 中,[y2t×c]为相关素数,其中[0<y<Q]。本文令[Q-1=2t×c],计算出此时的[t]与[c],即为网络信息的强伪素数。由于网络信息的模数不同,强伪素数也随之增加。令[c=0],则强伪素数为:

[R=ycmodQ] (7)

式(7) 中,[R]为RSA系数,如果[R=yc]或[y2t×c],则选取下一个强伪素数。令[c<t],则R=R2,在[yc]与[y2t×c]均相等的前提下,强伪素数是合数的概率为25%,经过多次选取素数即可提高结果的准确性。本文通过不同的[y]运算,如果加密范围项都是强伪素数,则[Q]是合数的概率为(1/4)t。当[R]为质数的概率超过[1-14t]时,令t=5,则[Q]为最终选取的强伪素数。

1.4 设计网络信息的加密体制

在网络信息加密方法设计中,本文经过分解模数、绘制流程图、选取强伪素数的设计以后,基本可以缩短加密时间,提高加密效率。为了更进一步地保障网络信息加密的安全性,本文对密码体制进行制定。

通过发送端A,加密算法RSA,加密密钥[k],明文消息[m],进行统一加密,生成密文c如下:

[c=Akm] (8)

式(8) 中,[Akm]为发送端加密密钥;接收端B通过解密算法RSA,解密密钥[k],恢复成明文消息[m]如下:

[m=Bkc] (9)

式(9) 中,[Bkc]为接收端加密密钥。由于加密密钥与解密密钥均为[k],存在通信中双方密钥交换的安全问题。本文设计的加密体制将发送端A进行私钥加密,利用B的公钥解密,即可访问加密明文。解密成功后,接收端B可以确认消息是由发送端A发送。如果接收端B可以用发送端A的公钥解密消息,则意味着原始消息是由发送端A的私钥加密,通过身份验证,即可保证此加密机制的可靠性。因為只有发送端A可以使用接收端B的公钥进行解密,并且只有发送端A知道接收端B的私钥,足以证明是A为发送端。

2 仿真实验

为了验证本文设计加密方法的可行性,搭建出一个仿真平台,模拟仿真此方法中的性能,实验过程及结果如下所示。

2.1 实验过程

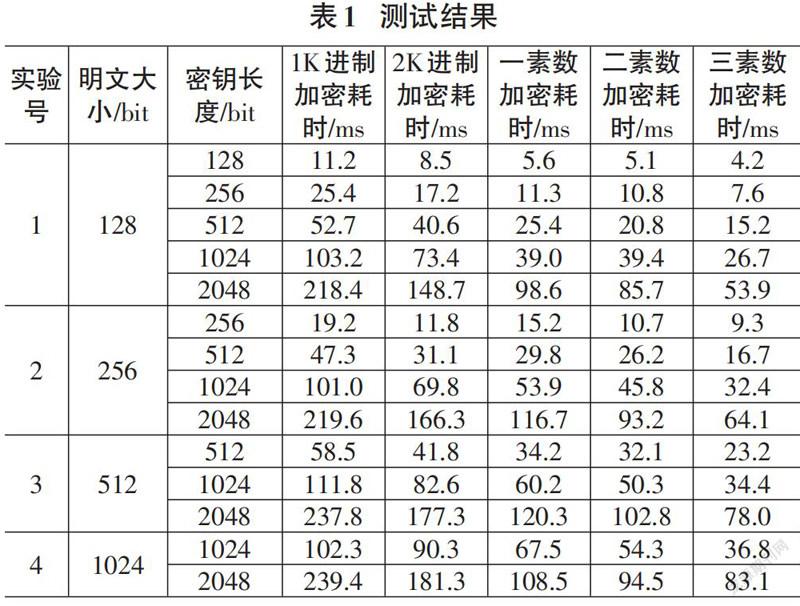

网络信息加密的安全性与密钥长度有关,本文采用RSA算法,分别对其进行加密与解密操作,测试出本文设计的方法加密与解密时间,测试结果如下表1所示。

如表1所示,在RSA算法中,具有阶段式加密的作用,根据密钥长度叠加加密程度,也就是说在明文大小为128bit时,密钥长度可以为128 bit、256 bit、512 bit、1024 bit、2048 bit;以此类推,明文大小为1024bit时,密钥长度为1024bit与2048bit。利用1K进制加密——三素数加密阶段,在三素数加密时,耗时较短。将其组合使用,即可提高RSA算法的加密效率。

2.2 实验结果

将明文大小设置为128bit,将本文设计的加密算法与常规DES加密算法对比,结果如下表2所示。

如表2所示,常规DES加密算法加密耗时较长,均在19ms以上,加密效果较差;而本文设计的加密算法加密耗时在14ms以内,加密效果较好,可以适应网络信息加密环境。

3 结束语

近年来,信息化技术不断进步,网络信息的安全性问题日益凸显,针对此情况,本文设计了基于RSA算法的网络信息加密方法。通过引进RSA算法,将加密算法通过1K进制加密——三素数加密等5个阶段,通过任意组合方式,减少计算量,进而提高加密效率。

参考文献:

[1] 何翠萍.基于混沌序列的网络信息加密方法[J].电脑知识与技术,2021,17(23):36-37.

[2] 龙瑞.基于超混沌双向认证的网络信息安全加密方法[J].信息与电脑(理论版),2021,33(9):213-215.

[3] 孙颖.基于对合矩阵的船舶网络信息加密隐藏方法[J].舰船科学技术,2021,43(8):160-162.

[4] 周泽岩.基于直觉模糊集的网络信息加密传输方法[J].信息与电脑(理论版),2021,33(6):42-44.

[5] 鲍海燕,芦彩林.基于改进RSA算法的隐私数据集同态加密方法[J].太赫兹科学与电子信息学报,2020,18(5):929-933.

【通联编辑:张薇】

收稿日期:2021-08-15

作者简介:赵杰峰(1980—) ,男,河南开封人,本科,讲师,研究方向为计算机应用、计算机网络。