基于信任机制的网络防火墙状态检测模型

2022-05-14李红映张晓曼张天荣

李红映,张晓曼,张天荣

(浙江农林大学信息与教育技术中心,浙江 杭州 311300)

1 引言

计算机病毒和黑客攻击主要利用计算机系统的设计漏洞和通信协议窃取用户密码,非法访问计算机中的信息资源,窃取机密信息,破坏计算机系统。在网络安全设施中,防火墙是应用最广泛的安全工具。防火墙状态检测已成为研究的热点之一。

文献[1]提出一种基于OpenDaylight防火墙状态监测研究。该体系结构将数据转发层与控制层分离,并在控制层之上打开应用程序编程接口,在深入分析软件定义网络的系统原理和体系结构设计的基础上,借助软件项目管理和依赖性分析工具Maven和数据建模语言Yang,开发了上层应用程序调用模块。该方法的防火墙在布局和实现上具有更大的灵活性。文献[2]提出一种基于径向基函数(RBF)神经网络防火墙安全态势预测模型。利用网络安全态势值非线性时间序列的特点,使用RBF神经网络找出防火墙安全态势值的非线性映射关系,采用混合递阶遗传算法对RBF神经网络的拓扑结构和参数进行优化,并引入SA提高遗传算法的全局搜索能力。该算法具有可行性。

但是上述两种方法的检测时间较长,检测准确率较低。据此,提出了基于信任机制的网络防火墙状态检测模型。根据防火墙的安全性能,结合信任机制建立置信度,采用自适应阈值算法,判断网络攻击现象,设置包过滤防火墙规则集,运用哈希表直接查询数据包,构建网络拓扑结构,建立防火墙状态检测模型。实验结果表明,所提方法检测准确率较高,检测时间较短,服务器能够有效避免攻击,提高防火墙的安全性。

2 基于防火墙安全性能分析的信任机制构建

2.1 防火墙安全性能分析

安全性能是防火墙的一个重要指标,它直接反映了防火墙的可用性。一般来说,当防火墙加载数百条规则时,包过滤防火墙的性能下降不应超过5%。

增强防火墙的可扩展性和可升级性。与杀毒产品类似,随着网络技术的发展和黑客攻击手段的变化,防火墙也必须不断升级。此外,防火墙技术的发展趋势还包括增强防火墙系统的稳定性、提高防火墙配置和管理的方便性、过滤用户身份等。状态检测防火墙具有处理速度快、安全性高等特点。图1简要介绍了常用防火墙技术的安全性能对比。

图1 常用防火墙技术的安全性能对比

通过图1可知,状态检测技术的安全性能比传统包过滤技术和应用代理技术的安全性能高,状态检测技术具有显著优势,能够被广泛应用。

2.2 信任机制构建

在社会活动中,人们通常根据对双方的信任和了解进行直接交易,利用历史记录或者第三方推荐信息对交易活动的可靠性与真实性实施准确评价,按照评价结果衡量是否开始交易。在网络环境下,需要根据信任机制,建立置信度进行可靠性评估[3]。在准备交易时,需要借助于信任机制,使得交易双方都能够充分了解对方的置信度状况,以此来提高交易的安全系数,可以防止在进行交易过程中出现的不安全问题,有效解决网络中存在的危险。

信任作为基于已有知识的主观判断。是主体根据自身环境提供特定服务的一种手段。

将主体A当作直接信任,基于其直接交易历史对主体B的信任程度。

推荐信托是由第三方推荐所产生的信托,又能够作为间接信托[4]。

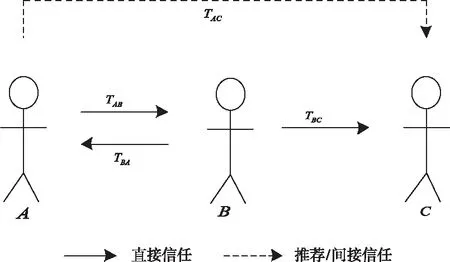

置信度是信任的一种量化表达方式,其置信过程的具体内容如图2所示。

图2 置信过程图

从图2可知,TAB代表实体A对实体B的直接信任,TBC代表实体B对实体C的直接信任。但是,实体A需要向实体B求助,因为实体A和实体C之间没有直接交易的历史记录。根据实体B的推荐,实体A能够获取到实体C的信任建议TAC。

置信度作为与信任密切相关的定义,但置信度与信任两者之间存在着一定的差异[5]。为了验证两者间的相关程度与差别,下面做进一步分析。

置信度作为衡量一个节点服务质量的综合指标,它可以反映其承诺服务的性能水平和网络内其它节点的信任水平。

与置信度不同,信任表现方式比较主动,能够体现出主体对另一个主体的某种能力的评价,可以对历史交易记录评价。置信度表现方式比较被动,主要是通过交互或资源共享的历史记录对用户可信程度进行衡量,置信度作为一个可信信息组[6]。

置信度是一个客观的全球性概念。信任是网络中所有主体对某一主体评价的总和。信任是一个具有主观性的局部概念,它只发生在两个主体之间。信任在某种程度上取决于声誉,但不完全取决于声誉。把声誉分为信任的定义中,将此作为信任的一种特例,即声誉作为一个整体的信任程度,在网络中服从于某一特定的主体。由此完成信任机制的建立。

3 网络防火墙状态检测模型

3.1 自适应阈值算法

自适应阈值算法主要是根据当前对流量的统计,动态设置异常检测算法的阈值[7]。能够准确运算出包数和流量总和,并将它们与特定的阈值间隔进行比较,确定是否存在SYN攻击现象,把阈值设置为包数的估计平均值。

(1)

另外,为了能够降低自适应阈值算法的错误率,合理设定判定条件,其表达式如下

(2)

在式(2)中,k所描述的是常数,作为超出阈值的连续间隔个数的最小值。

3.2 自适应阈值预处理

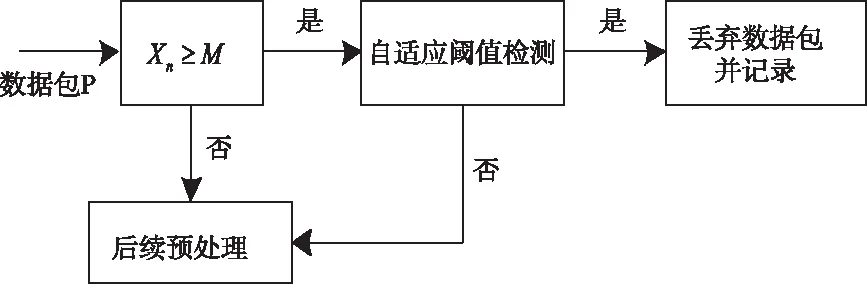

将M作为高强度攻击的阈值,若当前间隔内SYN包的数目超出M,能够得出网络正在受到高强度的攻击[9]。自适应阈值算法预处理流程具体内容如图3所示。

图3 自适应阈值算法预处理流程

由图3可知,需要获得各个间隔的SYN包数Xn,并准确判断出Xn是否大于M,若Xn>M那么将采用自适应门限算法,检测其中是否存在SYNFlood攻击的现象,异常时丢弃包,同时记录包的特征元素。若与之相反,那么将提交给后续的数据包进行预处理。综上所述,完成自适应阈值的预处理。

3.3 状态检测模型

当防火墙规则的数量出现持续增长,那么将导致规则查询防火墙性能的直线下降,促使整个网络系统的安全性能下降[10]。因此,需要调整分组处理流程。首先,当第一个包到达时,需要查询规则表,记录包的五个特征元素,并以哈希表的形式存储在内存中。然后,当后续包到达时,需要直接查询哈希表。能够大大提高规则查询的高效性。

假设这些值与包过滤防火墙中的状态检测防火墙相匹配,那么能够确定使用规则集中的值的时间t,将C作为匹配的次数,在检测过程中,相同连接状态的N个包需要传递匹配的数量众多。包过滤工作流程如图4所示。

图4 包过滤工作流程图

通过合理运算获得T1的表达式为

T1=NCt

(3)

当防火墙处于包检测过程中时,可以先设置与其值匹配的包过滤防火墙规则集。完成每个匹配所需的时间是具有相同数量的匹配规则[11]。

因为它处于检测状态,所以只能在第一个包经过时在规则库中进行匹配。C×t所描述的是匹配所需的时间,N-1包能够直接完成数值匹配。T所描述的是每次匹配的时间,T2所描述的是整个匹配过程所需的时间,其表达式如下

T2=C×t+(N-1)×t

(4)

通过比较T1和T2,可以看出N和C之间的关系是相乘的,而N和C之间的关系是求和的。能够看出,状态检测技术在一定程度上提高了系统的检测效率。网络拓扑结构如图5所示。

图5 网络拓扑结构

从图5中可知,在攻击者上安装攻击工具tfn2k,PC代表性能测试仪,U代表服务器机箱的高度,2U为8.9厘米[12]。将其与交换机连接,然后使用工具查看数据包信息。在性能测试仪内设立网络监控软件,可以实时查看网络状态,衡量防火墙规则查询的速度和对系统性能的影响。通过上述步骤,完成网络防火墙状态检测模型。

4 实验结果

为了验证所提方法的准确性和有效性,实验环境采用Visual Basic6.0,同时利用Microsoft Access存储防火墙策略和对比结果。测试机器的硬件配置为CPU 2GHz、RAM 1GB,操作系统为Windows。实验采用2500个数据包,分别采用所提方法、文献[1]方法和文献[2]方法进行检测,对比不同方法的防火墙状态检测时间,对比结果如图6所示。

图6 不同方法的防火墙状态检测时间对比结果

从图6可以看出,当数据包达到2500个时,文献[1]方法的防火墙状态平均检测时间为6s,文献[2]方法的防火墙状态平均检测时间为8.5s,而所提方法的防火墙状态平均检测时间仅为2.5s。随着数据包的增加,文献[2]方法的防火墙状态平均检测时间最长,文献[1]方法次之,而所提方法的防火墙状态平均检测时间最短,由此可知,所提方法的防火墙状态检测时间较短,因为所提方法设置了与其值匹配的包过滤防火墙规则集,获得具有相同数量的匹配规则,从而有效缩短防火墙状态检测时间。

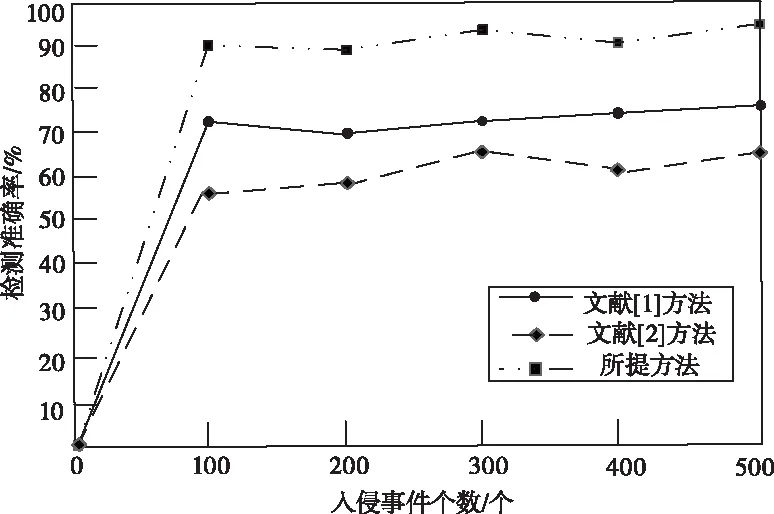

为了验证所提方法的检测准确率,设置总的入侵事件数量为500个,分别采用文献[1]方法、文献[2]方法与所提方法进行检测,利用式(5)计算检测准确率,具体公式如下:

(5)

得出不同方法的检测准确率对比结果如图7所示。

图7 不同方法的检测准确率对比结果

从图7中可以看出,当入侵事件个数达到500个时,文献[1]方法的平均检测准确率为72%,文献[2]方法的平均检测准确率为60%,而所提方法的平均检测准确率高达91%,由此可知,所提方法的检测准确率较高,因为所提方法根据信任机制,建立置信度进行可靠性评估,在一定程度上提高了入侵事件的检测准确率。

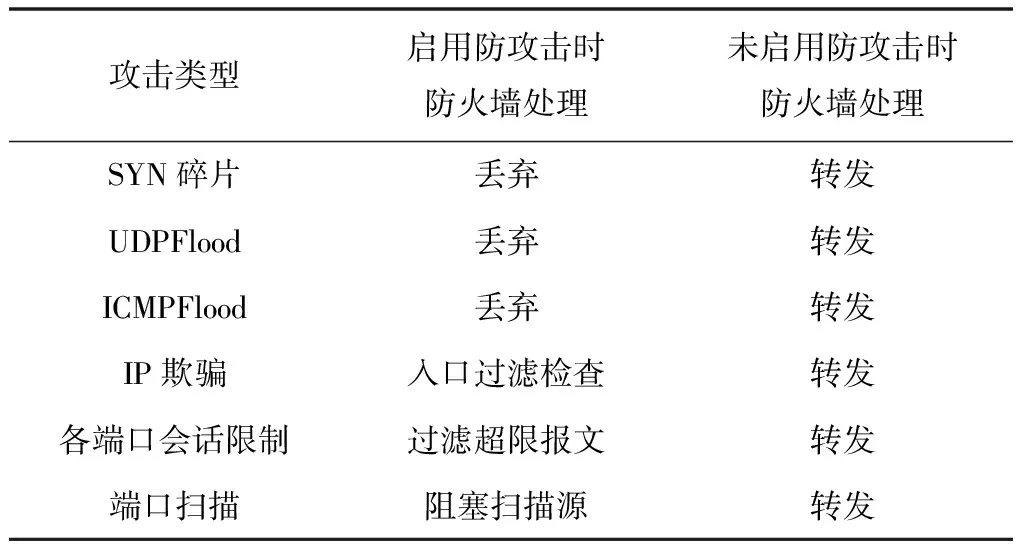

为了验证所提方法的服务器防攻击效果,攻击者通过交换机的连接向服务器发送恶意攻击,对防火墙上攻击防御子板块功能进行开启,运用网络检测工具实施操作,查看恶意攻击内容是否通过防火墙,受保护主机是否受到攻击。攻击服务器对比结果如表1所示。

表1 攻击服务器对比实验结果

从表1可以看出,当攻击防御机制启用时,服务器可以避免攻击。攻击方法是利用碎片软件强行分割TCP主动连接的组件IP包,然后将40包/秒主动连接包发送到服务器打开的444端口。当攻击防御功能未启动时,数据包由防火墙转发,使DOS出现在服务器内。当攻击防御功能启用时,防火墙连接跟踪机制分析缓存碎片,防火墙丢弃攻击消息。端口扫描攻击实验如表2所示。

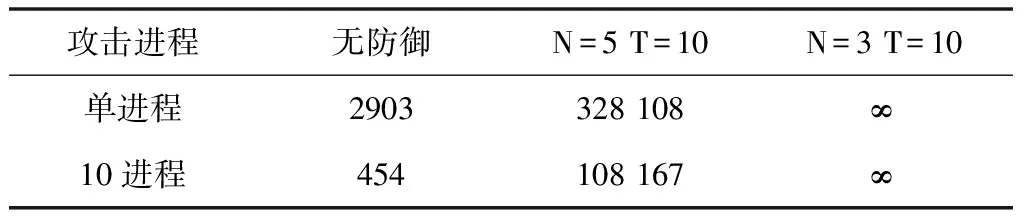

表2 端口扫描攻击实验结果

从表2可以看出,在服务器上编写一个特殊的测试邮件接收服务进程,不受任何安全保护和会话限制。服务进程端口在每个实验期间随机更改。增加攻击进程数并不能显著提高攻击成功率。所提方法端口能够有效扫描攻击,有效提高防火墙自身的安全性。设计的安全关键在于操作系统,而应用系统的安全是基于操作系统的安全。同时,防火墙的安全实现直接影响到整个系统的安全。

5 结论

为了缩短当前网络防火墙状态检测时间,提高检测准确率及防火墙安全性,防止服务器受到攻击。提出基于信任机制的网络防火墙状态检测模型。采用信任机制建立置信度,利用自适应阈值算法判断网络攻击现象并进行预处理,设置包过滤防火墙规则集,运用哈希表直接查询数据包,构建网络拓扑结构,建立防火墙状态检测模型。实验结果表明,所提方法的检测准确率及防火墙安全性较高,可以避免服务器攻击,能够缩短防火墙状态检测时间。