集合交集问题的安全计算*

2022-05-09赵雪玲家珠亮李顺东

赵雪玲, 家珠亮, 李顺东

陕西师范大学计算机科学学院, 西安 710119

1 引言

网络迅速发展, 为人们的生活带来很大便利, 但同时也带来了各种挑战, 隐私泄露便是一个巨大挑战.安全多方计算(secure multi-party computation, SMC) 是隐私保护的核心技术, 也是目前密码学界研究的热点. 安全多方计算(SMC)[1–5]主要是在无可信第三方情况下, 解决两个或多个互不信任参与者间进行联合计算时的隐私保护问题. 在计算中既要确保输入的独立性、计算的正确性, 又要保证计算结束后, 每个参与者的信息都没有泄露给其他参与者.

姚期智[6]于1982 年提出了两方安全计算, Ben-Or 和Goldwasser 等[7]于1988 年提出了安全多方计算, Goldwasser[8]预言安全多方计算将成为计算科学中必不可少的组成部分. Goldreich[9]等从理论方面证明了任意安全多方计算问题都是可解的. 多位学者的研究, 推动了安全多方计算的发展, 使安全多方计算成为一个完整的体系. 目前, 安全多方计算研究范围很广, 包括保密的科学计算[10–13]、保密的统计分析[14,15]、保密的数据挖掘[16]等. 而集合计算问题是保密科学计算中的重要内容, 在数据外包[17]、医疗数据分析[18]等方面有广泛的应用.

目前对集合的保密计算已有很多研究成果. 文献[19] 利用不经意多项式计算了集合的交集. 文献[20]中研究了恶意模型下的集合的交(并) 集. 文献[21] 首次得到了具有线性复杂度的集合交(并) 集的保密协议. 文献[22] 在大数据下提出了近似计算集合交集并集势的方法. 文献[23] 中根据编码方法解决了标准集合之间的交(并) 集以及势和阈值并集问题. 文献[24] 将多重集转化为矩阵形式, 研究了两方多重集的交(并) 集等计算问题. 文献[25] 将集合表示为多项式, 设计出不需要密码原语的多方集合相交协议. 文献[26] 利用范德蒙行列式求值问题, 解决了集合成员与集合的判定问题.

对于集合交(并) 集的势与阈值的关系、元素与集合交(并) 集的关系、以及集合与集合交(并) 集的关系研究较少, 但其研究却具有重要意义. 比如: (1) 在一公司中, 公司全部中层领导构成全集Q, 员工Pi(i=1,2,··· ,n) 满意的领导构成集合Xi={xi1,xi2,··· ,xili}. 公司想了解所有员工都满意的中层领导人数是否达到阈值t. 为保护员工权益, 不能泄露员工满意的领导名单. 此时, 就需保密判断集合交集的势是否大于阈值t. (2)每个人的信用报告由多个指标组成(比如: 犯罪记录、银行信贷交易、其他部门采集的可以反映用户收入、缴欠费或其他资信状况的信息等). 每个指标信息由不同机构(比如: 公安局、银行、铁路局等) 掌握, 机构Pi(i= 1,2,··· ,n) 有完成该项指标人员名单, 构成集合Xi={xi1,xi2,··· ,xili}.用户若想判断自己信用是否良好, 就需判断自己是否属于n个机构名单的交集. 由于各部门名单为机密文件, 用户也不想泄露自己的信息. 此场景便可转化为元素与集合交集关系的保密判定. (3) 同样考虑场景(2). 设B为一个公司, 其员工名单构成集合A={a1,a2,··· ,as}, 机构Pi(i= 1,2,··· ,n) 的人员名单构成集合Xi={xi1,xi2,··· ,xili}.B公司想判断所有员工的信用是否全部良好, 即判断集合A是否包含于Xi的交集. 此问题可利用元素与集合交集关系的保密判定解决, 但在计算中需对每个元素调用协议.不仅计算效率低, 还泄露了某一元素是否属于集合交集. 因此设计出高效判定集合与集合交集关系的协议是必要的. 本文主要对这三个问题进行安全多方保密判定, 主要贡献如下:

(1) 采用0-1 编码, 利用保密替换、加密选择和加密系统的加法同态性对范围有限的问题求解.

(2) 本文解决了集合交(并) 集的势与阈值关系的判定、元素与集合交(并) 集关系的判定、集合与集合交(并) 集关系的判定问题.

(3) 设计基于lifted ElGamal 门限加密的安全协议, 解决参与者合谋问题, 并对协议的安全性和正确性进行证明.

2 预备知识

2.1 安全性定义

理想保密计算协议: 如果有一个信赖的第三方(trusted third party, TTP), 他在任何计算情况下都是诚实的, 不会泄露任何不允许泄露的信息, 就可以采用可信赖的第三方完成安全计算, 其具体的执行过程为:P1,P2,··· ,Pn将自己的信息X1,X2,··· ,Xn发送给TTP, TTP 单独计算函数

然后将结果(f1(X1,X2,··· ,Xn),··· ,fn(X1,X2,··· ,Xn)) 分别告诉Pi(i= 1,2,··· ,n). 因为Pi只能得到信息fi(X1,X2,··· ,Xn), 此外再无法获取其他任何信息. 因此此协议是安全多方计算中计算效率和安全性最高的协议. 其他任何多方保密计算fi(X1,X2,··· ,Xn) 协议的安全性都不可能超过理想协议的安全性.

半诚实参与者[27]: 半诚实参与者是指在计算过程中, 计算的参与者会严格按照协议规定执行, 但是会在计算过程中收集、记录信息, 试图推导其他参与者的数据信息.

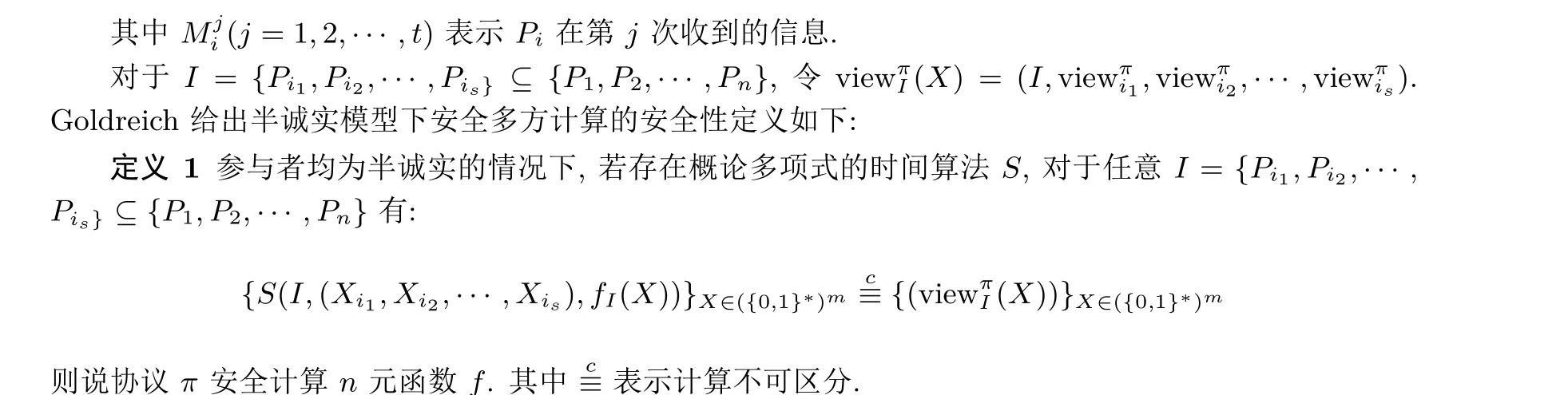

对于半诚实参与者的安全性证明目前最常用的是模拟范例[28]. 该方法的原理是将实际协议的安全性和理想安全多方计算协议的安全性进行比较, 如果实际计算协议泄露的信息不比理想计算协议泄露的信息多, 则证明实际的计算协议是安全的.

设参与者P1,P2,··· ,Pn分别拥有数据X1,X2,··· ,Xn, 令X= (X1,X2,··· ,Xn),n个参与者想要借助协议π保密计算函数f(X). 在整个协议的计算过程中参与者Pi(i=1,2,··· ,n) 可以得到的信息记为

2.2 门限密码体制

门限密码体制[29]是安全多方计算中对抗合谋攻击的一个重要工具. 在门限密码体制中,n个参与者联合生成公钥, 解密密钥由n个参与者联合持有. 公钥可以直接加密消息, 但解密需要n个参与者中一定数量人员参与才能正确解密. 如果至少需要t个人参与才能解密, 少于t个人时无法获取明文的任何信息,这样的密码体制称为(t,n) 门限密码体制. 本文需要的是(n,n) 门限密码体制, 它是抵抗合谋攻击的一种有效方法.

2.3 Lifted ElGamal 门限加密算法

Lifted ElGamal 门限加密算法[30]基于ElGamal 加密算法, 对ElGamal 算法中明文M进行处理,用ρM替换M. 便可构造lifted ElGamal 门限加密算法.

密钥生成: 给定安全参数k, 密钥生成算法生成一个k比特的大素数p, 以及Z*p的一个生成元g.n个参与者P1,P2,··· ,Pn商定一个小素数ρ(lifted ElGamal 门限加密算法解密结果为ρM, 此时, 需进一步计算离散对数, 为简化计算, 选择小素数ρ. 同时, 本文解密结果均为小数据, 因此可以通过离散对数表获取离散对数计算结果). 选取ki ∈Z*p作为Pi(i= 1,2,··· ,n) 的私钥, 计算Ki=gkimodp, 并联合

因此,lifted ElGamal 门限加密算法具有加法同态性.

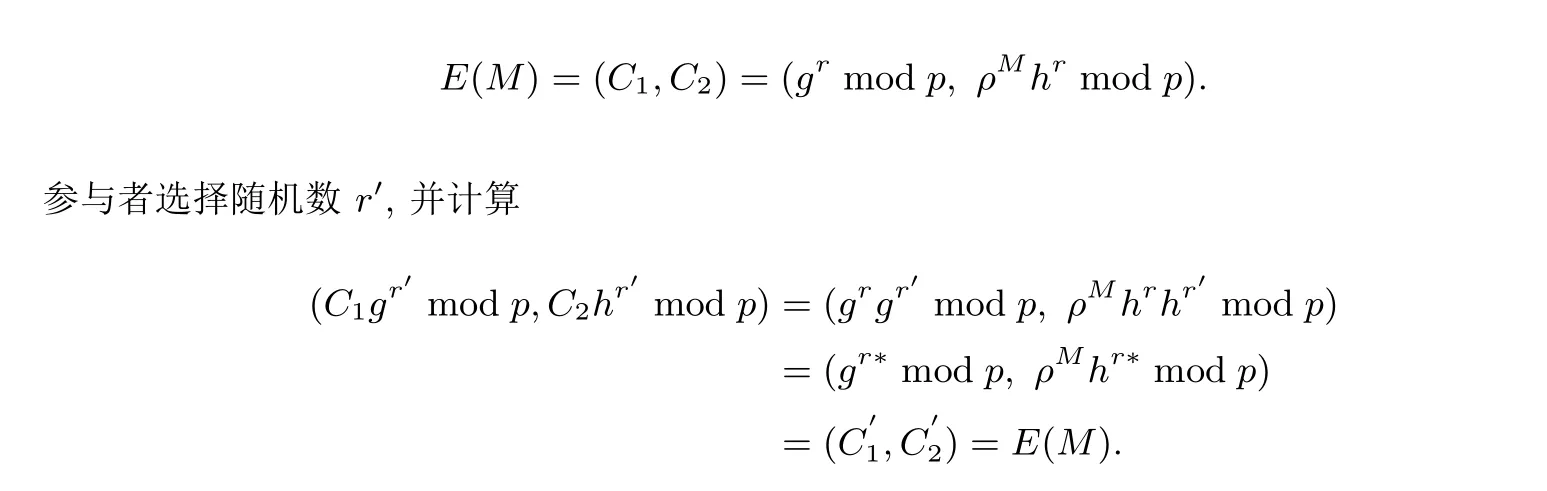

2.4 密文的重随机化

本文的所有通信信道都是公开的, 且使用了加密选择和保密替换求集合的交集. 在加密选择时, 若直接将选择的数据保存, 所有选择数据的密文保持不变, 其他参与者便知道某一参与者在前一个参与者数据的基础上选择了哪些密文, 替换了哪些密文, 这样无安全性可言. 因此, 参与者Pi(i= 1,2,··· ,n) 需对选择的数据随机化, 随机化后仅相当于对明文M的重新加密, 但不改变原有明文消息M. 此随机化使每个参与者都无法了解其余参与者到底是选择了哪些数据, 替换了哪些数据, 进而实现保密替换.

对密文消息M重随机化的具体步骤为: 设明文消息M加密后的密文为

经过随机化后, 相当于对明文M重新加密, 和选择的密文不再相同.

3 集合交(并) 集的势与阈值关系的保密判定

3.1 集合交集的势与阈值关系的保密判定协议

问题描述: 假设n个参与者Pi(i= 1,2,··· ,n), 分别拥有集合Xi={xi1,xi2,··· ,xili} ⊆Q. 其中,Q={q1,q2,··· ,ql} 且q1<q2<···<ql. 另一参与者Alice 拥有阈值t ∈Q.n个参与者和Alice 想要保密计算他们交集的势|∩ni=1Xi| 是否达到阈值t, 而不泄露参与者和集合交集的任何信息.

计算原理:Pi根据全集对自己的数据进行编码和选择. 具体步骤如下:

(1)P1构造数组M1=(m11,m12,··· ,m1l). 其中, 若qj ∈X1(1≤j ≤l),m1j=1; 若qj/∈X1(1≤j ≤l),m1j=0. 即:

3.2 具体计算协议

协议1 集合交集的势与阈值关系的保密判定协议.

输入:Pi(i=1,2,··· ,n) 输入集合Xi={xi1,xi2,··· ,xili}⊆Q, Alice 输入阈值t ∈Q.

输出:Ft(X1,X2,··· ,Xn).

准备:n个参与者和Alice 执行lifted ElGamal 门限加密算法, 得到私钥ki和公钥h.

(1)P1利用计算原理, 构造数组M1=(m11,m12,··· ,m1l).

(2)P1将明文M1加密, 得到E(M1) = ((u11,v11),(u12,v12),··· ,(u1l,v1l)).其中, (u1j,v1j) =(gr1jmodp, ρm1jhr1jmodp).P1将E(M1) 发送给P2.

3.3 协议的安全性和正确性

协议1 能正确判断集合交集的势与阈值的关系.

根据加密方案的加法同态性和保密替换的性质保证协议1 的正确性. 在保密替换和加密选择过程中,Pi(i=2,3,··· ,n) 执行协议, 当qj ∈Xi时, 保持(u(i-1)j,v(i-1)j) 不变, 仅对其随机化. 若Pi-1的集合中含有qj, 则(u(i-1)j,v(i-1)j) 为1 的密文, 若Pi-1集合中不含qj, 则(u(i-1)j,v(i-1)j) 为0 的密文. 当qj/∈Xi时, 使用0 的密文替换(u(i-1)j,v(i-1)j), 其本质为Pi删除不属于自己集合的元素. 协议执行完成, 数组Mn中编码为1 的位置对应全集中的元素即为集合交集的元素.

由于lifted ElGamal 具有加法同态性, 将E(Mn) 中全部元素相乘, 相当于明文相加. 得到E(L) 即为集合交集势的密文. 若Pn将E(L) 发送给Alice 计算, 当完全解密后, Alice 便可得到集合交集的势.因此, Alice 将E(-t) 发送给Pn, 由Pn计算. 因为集合交集的势和阈值均为密文, 所以Pn得不到任何额外信息.

在计算中, 由0<li <M/2 可知集合交集的势不大于M/2, 即0<L <M/2. 同时在协议中我们要求xij,t均在明文空间ZM中取值且0<t <M/2. 由此可知-2/M<L-t <M/2.

(1) 若L ≥t, 则0≤L-t <M/2, 因此有0≤(L-t)mod M=L-t <M/2(当且仅当L=t时,(L-t)mod M=0);

(2) 若L <t, 则-M/2<L-t <0, 因此有M/2<(L-t)mod M=(L-t)+M<M.

因此, 计算Z后, 若0≤Z <M/2, 则L ≥t, 即Ft(X1,X2,··· ,Xn) = 1; 若M/2<Z <M, 则L <t, 即Ft(X1,X2,··· ,Xn)=0.

综上所述, 协议1 能正确判断集合交集的势与阈值的关系.

在协议执行中, 加密选择后,Pi(i= 2,3,··· ,n) 选择随机数rij, 对加密选择的数据重随机化. 计算(u(i-1)jgrijmodp,v(i-1)jhrijmodp), 相当于对选择数据对应的明文重新加密. 保密替换时使用0 的密文替换(u(i-1)j,v(i-1)j). 因此Pi+1(i= 2,3,··· ,n-1) 收到的是一个重新加密的数组, 此时Pi+1知道所有的E(Mi)(i= 1,2,··· ,n-1), 但是所有的E(Mi) 中没有一个与E(Mi-1) 中密文相同的密文,Pi+1无法判断Pi对选择了哪些数据, 替换了哪些数据. 因此, 即使Pi+1(i=2,3,··· ,n-1) 得到所有的E(Mi)(i=1,2,··· ,n-1) 也无法获取前i个参与者的任何信息.

3.4 集合并集的势与阈值关系的保密判定协议

集合并集的势与阈值关系的保密判定协议和集合交集的势与阈值关系的保密判定协议几乎相同. 只需对集合交集势与阈值关系的保密判定协议进行简单修改. 具体修改步骤如下:

协议2 集合并集的势与阈值关系的保密判定协议.

输入:Pi(i=1,2,··· ,n) 输入集合Xi={xi1,xi2,··· ,xili}⊆Q, Alice 输入阈值t ∈Q.

输出:Ft(X1,X2,··· ,Xn)

仅修改协议1 的第(3) 步, 其余步骤与协议1 均相同.

(3)Pi(i= 2,3,··· ,n) 保密替换和选择E(Mi-1) 中数据. 保密替换和加密选择具体步骤为: 若qj ∈Xi, 则将(u(i-1)j,v(i-1)j) 采用1 的密文(grijmodp, ρ1hrijmodp) 替换; 若qj/∈Xi, 则保持(u(i-1)j,v(i-1)j) 原有数据不变, 仅对其重随机化.Pi得到E(Mi) = ((ui1,vi1),(ui2,vi2),··· ,(uil,vil)),并将E(Mi) 发送给Pi+1.

3.5 协议的安全性和正确性

协议2 能正确判断集合并集势与阈值的关系. 其正确性分析与协议1 类似. 在保密替换过程中,Pi执行协议, 当qj ∈Xi时, 使用1 的密文替换原有集合数据,Pi将自己元素添加到集合并集中. 经过n个参与者合作计算, 数组E(Mn) 中编码为1 的位置对应全集中的元素即为集合并集的元素. 由lifted ElGamal 加法同态性, 得到E(L) 为集合并集势的密文, 结合密文E(t) 得到集合并集的势与阈值的关系.

协议2 在半诚实模型下是安全的, 能抵抗任意合谋. 协议2 安全性证明与协议1 相同, 故省略.

4 元素与集合交(并) 集关系的保密判定

利用协议1(协议2) 编码方式和思想, 可以判断元素与集合交(并) 集的关系. 在设计元素与集合交(并) 集关系的保密判定协议时, 只需对协议1(协议2) 做相应修改. 其主要的区别在最后几步处理方式不同.

4.1 元素与集合交集关系的保密判定协议

问题描述: 假设n个参与者Pi(i=1,2,··· ,n), 分别拥有集合Xi={xi1,xi2,··· ,xili}⊆Q. 其中Q={q1,q2,··· ,ql} 且q1<q2<··· <ql. Alice 拥有一个元素x ∈Q,n个参与者和Alice 想要保密判断元素x是否属于n个集合的交集, 且不泄露参与者和交集的任何信息.

计算原理:

其计算原理与集合交集的势与阈值关系的判定原理前3 步相同, 本节只写出修改的集合交集的势与阈值关系判定原理的第(4) 步和第(5) 步.

(4)Pn根据(3) 修改Mn-1, 得到数组Mn=(mn1,mn2,··· ,mnl). 并将Mn发送给Alice.

(5) 设x=qj, Alice 选择Mn中mnj. 若mnj= 1, 则元素x属于集合交集, 记为:F(x,X1,X2,··· ,Xn)=1; 若mnj=0, 则元素x不属于集合交集, 记为:F(x,X1,X2,··· ,Xn)=0.

以上所述是元素与集合交集关系的判定原理, 我们基于此原理设计了保密判定协议3.

4.2 具体计算协议

(7) Alice 收到其余参与者发送的ti后计算

并计算Z= logρY, 若Z= 1, 输出F(x,X1,X2,··· ,Xn) = 1; 若Z= 0, 输出F(x,X1,X2,··· ,Xn)=0.

4.3 协议的安全性和正确性

协议3 能正确判断集元素与集合交集的关系.

协议3 的安全性分析与协议1 类似. 协议3 的前3 步与协议1 相同. 数组E(Mn) 中编码为1 的位置对应全集中的元素即为集合交集的元素.Pn将E(Mn) 发送给Alice, Alice 选择qj=x对应的密文. 若x属于集合交集, 根据计算原理可知(u,v) 必为1 的密文.

协议3 在半诚实模型下是安全的, 能抵抗任意合谋攻击. 证明过程参考协议1. 在协议1 基础上, 证明集合交集元素的安全性. Alice 仅选择qj=x, 除此之外, Alice 无法获取有关集合交集的任何信息, 且集合交集元素也无需解密. 故集合交集元素信息是安全的.

4.4 元素与集合并集关系的保密判定

与协议2 类似, 对协议3 修改得到元素与集合并集关系的保密判定协议. 具体协议参看协议4.

协议4 元素与集合并集关系的保密判定协议.

输入:Pi(i=1,2,··· ,n) 输入集合Xi={xi1,xi2,··· ,xili}⊆Q. Alice 输入x ∈Q.

输出:F(x,X1,X2,··· ,Xn)

协议4 除第(3) 步外, 其余步骤均与协议3 相同, 协议4 只给出修改的第(3) 步.

(3)Pi(i= 2,3,··· ,n) 保密替换和选择E(Mi-1) 中数据. 保密替换和加密选择具体步骤为: 若qj ∈Xi, 则将(u(i-1)j,v(i-1)j) 采用1 的密文(grijmodp, ρ1hrijmodp) 替换; 若qj/∈Xi, 则保持(u(i-1)j,v(i-1)j) 原有数据不变, 仅对其重随机化.Pi得到E(Mi) = ((ui1,vi1),(ui2,vi2),··· ,(uil,vil)),并将E(Mi) 发送给Pi+1.

5 集合与集合交(并) 集关系的保密判定

将协议1(协议2) 和协议3(协议4) 的处理方式结合改进, 可以判断集合与集合交(并) 集的关系. 判断集合与集合交(并) 集的关系时, 同样只需对协议1(协议2) 后几步修改.

5.1 集合与集合交集关系的保密判定

问题描述: 假设n个参与者Pi(i= 1,2,··· ,n), 分别拥有集合Xi={xi1,xi2,··· ,xili} ⊆Q, Alice拥有集合A={a1,a2,··· ,as} ⊆Q. 其中Q={q1,q2,··· ,ql} 且q1<q2<··· <ql.n个参与者和Alice 想要保密判断集合A是否包含于n个集合的交集, 且不泄露参与者和集合交集的任何信息.

计算原理: 其计算原理与集合交集的势与阈值的判定原理前3 步相同. 本节给出修改的第(4) 步和第(5) 步.

(4)Pn根据(3) 修改Mn-1, 得到数组Mn=(mn1,mn2,··· ,mnl).Pn将Mn发送给Alice.

(5) Alice 根据自己数据在Mn中选择. 若qj ∈A, 则Alice 将Mn中的mnj选择保存. 选择完成后,将选择的mnj全部相加,记为L. 若L=s,则集合A包含于集合交集,记为:F(A,X1,X2,··· ,Xn)=1;若L/=s, 则集合A不包含于集合交集, 记为:F(A,X1,X2,··· ,Xn)=0.

以上所述是集合与集合交集关系的判定原理, 同样需设计保密的判定协议. 集合与集合交集关系的保密判定为协议5.

5.2 具体计算协议

协议5 集合与集合交集关系的保密判定协议.

输入:Pi(i= 1,2,··· ,n) 输入集合Xi={xi1,xi2,··· ,xili} ⊆Q. Alice 输入A={a1,a2,··· ,as}⊆Q.

输出:F(A,X1,X2,··· ,Xn)

5.3 协议的安全性和正确性

5.4 集合与集合并集关系的保密判定

6 效率分析

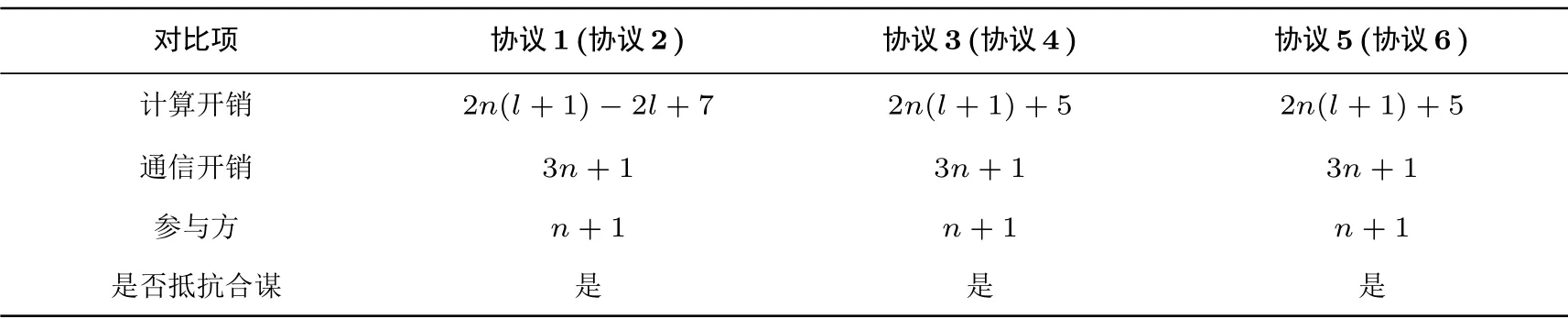

我们从计算复杂度和通信复杂度两方面分析协议效率.

6.1 计算复杂度

在分析协议效率时, 由于乘法和选择耗时相对模指数运算可忽略, 因此计算复杂度以运算过程中最耗时的模指数运算衡量. 利用lifted ElGamal 密码系统加密时,n个参与者联合生成公钥需n次模指数运算, 同一元素加密需3 次模指数运算, 但加密数据较小时, 仅需2 次模指数运算. 解密过程中,n个参与者合作解密一个元素需n+1 次模指数运算.

协议1(协议2) 中P1将X1={x11,x12,··· ,x1l1}转化为数组M1= (m11,m12,··· ,m1l). 利用lifted ElGamal 公钥加密,n个参与者和Alice 联合生成公钥需n+1 次模指数运算, 加密M1需2l次模指数运算. 忽略Pi选择时间,Pi(i= 2,3,··· ,n-1) 对选择的数据重随机化, 同时对自己不存在的数据用0 的密文替换,Pi需重新加密所有数据. 此时Pi共需2l次模指数运算. 因此n-1 个参与者共需2(n-1)l次模指数运算,Pn选择数据并结合t计算后, 仅对计算结果重随机化, 需2 次模指数运算. Alice执行协议时, 忽略其他运算, 对t加密需2 次模指数运算. 加上n个参与者和Alice 合作解密的n+2 次模指数运算. 协议1(协议2) 共需2n(l+1)-2l+7 次模指数运算.

协议3(协议4) 前几步执行过程与协议1(协议2) 相同, 因此在数组加密选择重随机化和保密替换中所需的模指数运算相同. 其不同主要为Pn需要加密2l个数据, Alice 从Pn发送的密文选择一个数即可,但Alice 选择后需对选择数据重随机化. 因此协议3(协议4) 比协议1(协议2) 多了Pn加密自己数据的模指数运算, 少了Pn对计算结果的2 次模指数运算. 所需模指数运算为2n(l+1)+5.

协议5(协议6) 分析与协议3(协议4) 类似. 执行协议时关键在Alice 处理方式不同, 协议5(协议6)与协议3(协议4) 不同之处在于Alice 从E(Mn) 中选择的不是一个数, 而是s个数. 但选择完成后并非直接解密, 而是将选择数据全部相乘. 此时仅需对计算结果重随机化, 需2 次模指数运算.

6.2 通信复杂度

通信复杂度以运算过程中的交互次数衡量.

协议1(协议2) 中n个参与者和Alice 生成公钥需n次通信,Pi(i= 1,2,··· ,n-1) 将密文发送给Pi+1(i=1,2,··· ,n-1) 需1 次通信. Alice 将E(-t) 发送给Pn需1 次通信.n个参与者和Alice 完成协议共需n次通信. 参与者合作解密需n+1 次通信. 因此, 总共需要3n+1 次通信.

协议3(协议4) 和协议5(协议6)Alice 无需向Pn传输信息, 但Pn需将加密数据发送给Alice. 因此通信次数和协议1(协议2) 通信次数相同, 总共需要3n+1 次通信.

表1 本文协议计算复杂性和通信复杂性分析Table 1 Analysis of the computational complexity and communication complexity of the protocol

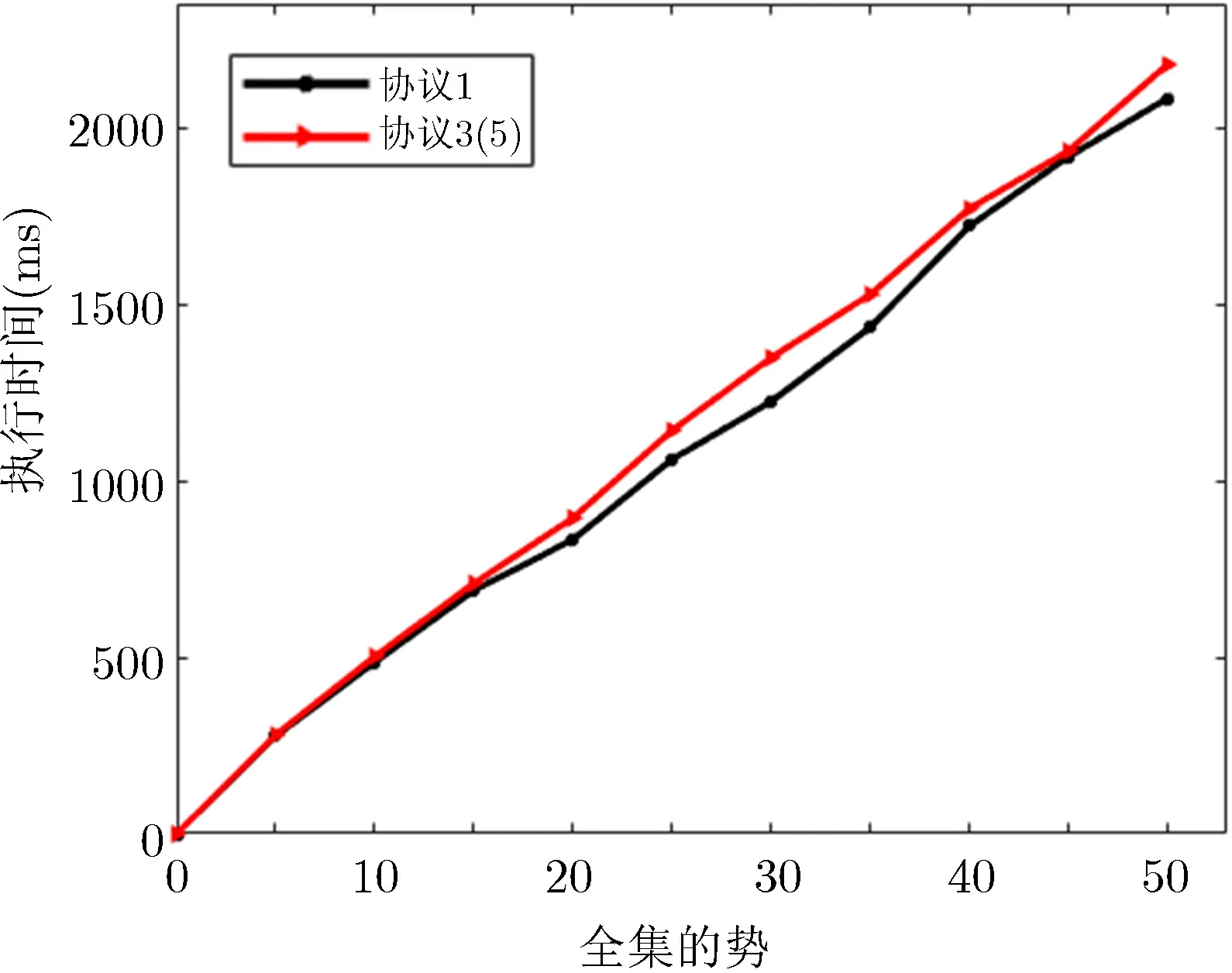

6.3 协议效率实验测试

上节从理论方面分析了协议效率, 本节主要利用实验数据对协议进行测试. 协议的模指数运算依赖参与者的数量n和全集的势l, 因此协议执行时间受参与者的数量n和全集的势l影响. 我们在实验中选择的模数p为1024 比特, 系统类型为windows10 64 位操作系统, 处理器为Intel(R) Core(TM) i5-6600 CPU@3.30 GHz 3.31 GHz. 实验平台为jdk 1.8.0, 使用java 语言在Eclipse 上实现. 设共有10 个参与者参与计算, Alice 拥有t,Pi(i= 1,2,··· ,9) 拥有的元素个数不超过l. 协议执行时间随全集的势l变化规律如图1 所示. 设每个参与者Pi拥有的元素个数不超过10, 即固定全集的势l= 10, 协议执行时间随参与者数量n(n个参与者不包含Alice) 的变化规律如图2 所示.

由图1 可知固定参与者数量n= 10, 执行时间随着全集的势线性增长. 由图2 可知固定全集的势l=10, 协议的执行时间同样随参与者数量线性增长.

图1 执行时间随全集势的变化规律Figure 1 Execution time changes with cardinality of set

图2 执行时间随参与者总数量的变化规律Figure 2 Execution time changes with total number of participants

7 结论与展望

集合交集和并集的保密计算在生活中有着重要的作用, 目前对集合交集和并集的研究很多. 但生活中很多问题也可转为集合交(并) 集上的进一步运算. 本文主要解决了数据范围有限情况下对集合交(并) 集的进一步计算, 包括集合交(并) 集的势与阈值关系的保密判定、元素与集合交(并) 集关系的保密判定和集合与集合交(并) 集关系的保密判定, 同时利用加密算法构造了抗合谋的安全协议.

本文提出的判定方法只适合数据范围已知的情况, 随着数据范围的增长, 计算复杂性也随着线性增长.因此, 需设计更高效的判定方法, 也就是数据范围未知情况下对本文问题的进一步考虑. 今后我们将会研究更一般的情况. 同时考虑恶意模型的安全协议也是我们今后的研究方向.