基于CAR的调度集中CTC高级持续威胁研究

2022-04-15张衡

张衡

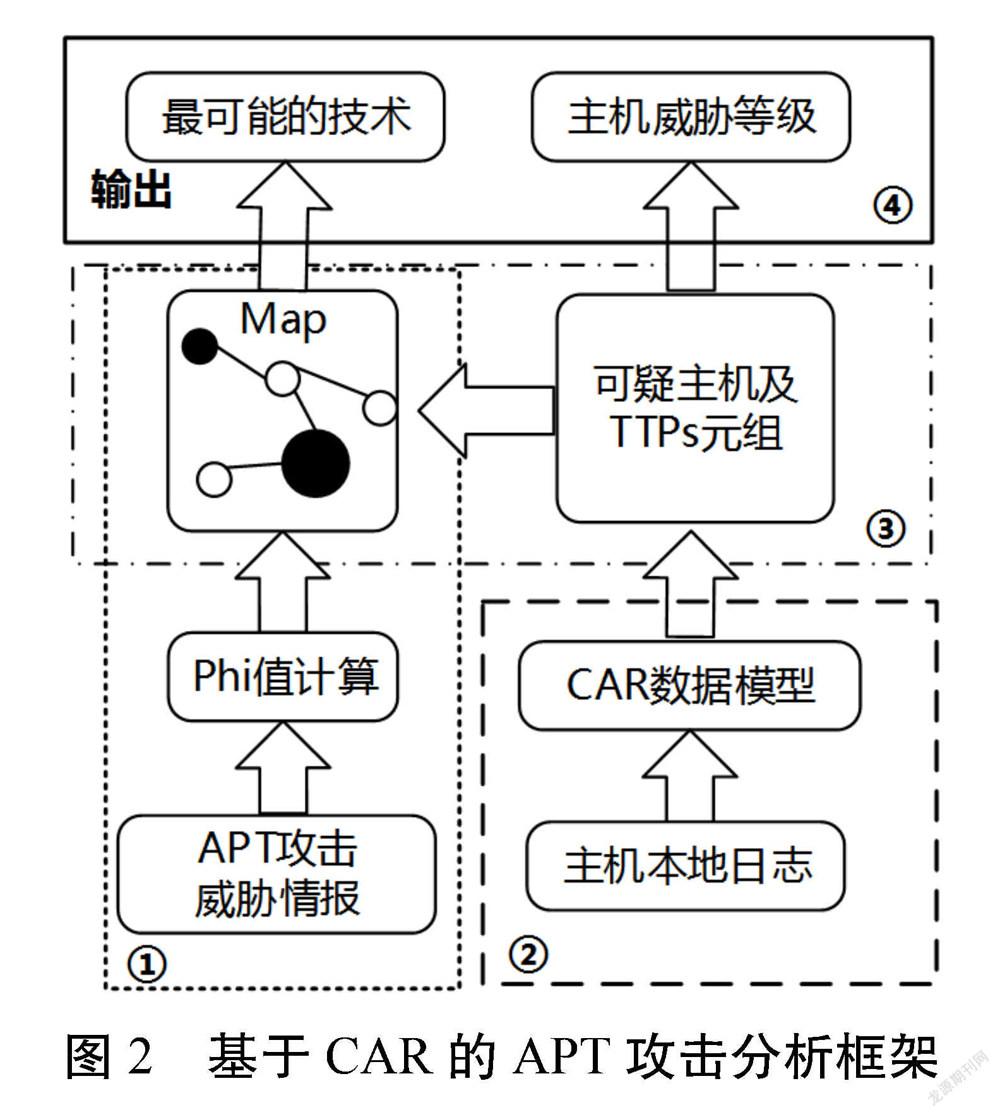

摘要 调度集中控制系统(CTC)网络安全防护较为被动,来自高级持续威胁 (APT, Advanced Persistent Threat)的网络威胁不容忽视。提出基于网络分析存储库CAR (Cyber Analytics Repository)的APT攻击分析框架,实现主机威胁等级识别和最可能攻击技术关联。任意两两技术之间的Phi相关系数(Phi coefficient)为权重,技术为实体,构建技术关联有向加权图。以战术、技术及过程(TTPs,Tactics,Techniques and Procedures)描述APT攻击,可疑主机的TTPs元组为分析起点,结合加权图关联潜在技术。有效帮助攻击诊断和入侵缓解,提高CTC主动防御能力。

关键词 CTC;APT攻击;网络分析存储库;TTPs;Phi

中图分类号 U283.2 文献标识码 A 文章编号 2096-8949(2022)07-0008-03

0 引言

轨道交通领域典型网络攻击事件主要为高级持续威胁APT攻击,其特点是目的性强、潜伏期长、危害性高[1]。调度集中CTC中存在不少网络安全盲区,达到信息安全等保要求存在一定差距[2]。Invincia实验室的研究表明100~200 M字节的系统日志足以检测系统上执行的85%的恶意软件[3]。MITRE公司统一描述攻击者所用的战术、技术和过程(TTPs),阐述了基于TTPs方法狩猎网络攻击行为可行性[4]。CyGraph则采用基于图形的网络安全模型,以提供决策支持和态势感知[5-6]。

综上所述,提出基于网络分析存储库(CAR)的APT攻击分析框架。通过CAR数据模型,映射主机可能存在的TTPs元组,将威胁锁定在少数可疑主机上。将可疑主机已知TTPs元组作为技术关联有向图的分析起点,通过Phi相关系数,关联得到最可能的潜在技术,威胁严重性作为进一步验证的优先级指标。

1 CTC业务场景威胁分析

调度中心CTC包括各工作站、文件服务器和数据库服务器等。在各车站CTC控制回路中,信息传输方式是近似端到端(见图1)。任何一侧发生异常,都可能引起连锁反应。因此来自CTC中心内部的APT攻击较难防范。

(1)威胁来源包含内部人员和漏洞。利用设备上的漏洞进行攻击是可能的;内部人员具备一定系统访问权限,了解系统构成和业务流程等。

(2)威胁手段包括使用恶意软件、伪装文件和恶意代码。恶意软件用来建立后门或立足点;病毒伪装成正常文件并执行;利用本地工具执行恶意代码。

(3)目标主要是窃取密钥和泄露敏感数据。

2 基于CAR的APT攻击分析框架

APT攻击分析框架主要由四个部分构成(见图2):

(1)构建技术关联有向加权图。

(2)主机本地日志收集和CAR数据模型的确定。

(3)确定可疑主机及TTPs元组。

(4)验证结果:最可能的技术和威胁等级。

2.1 基于Phi的技术关联有向加权图

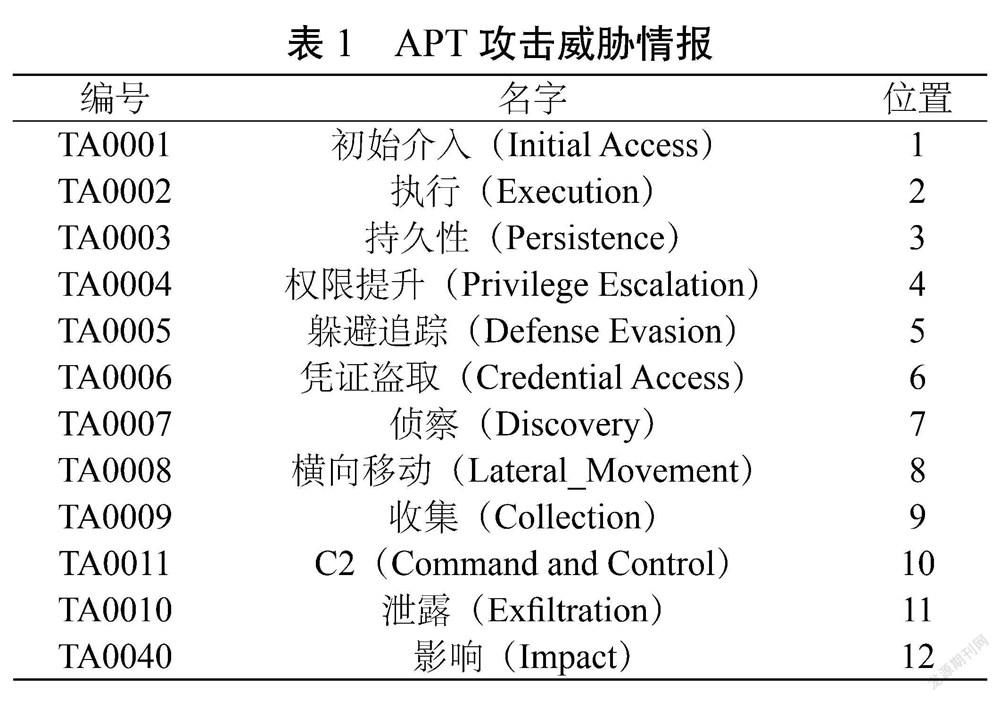

MITRE公司汇总的APT攻击威胁情报中包含121个APT组织和493个工具[7],所含332个技术分布在12种攻击战术中(详见表1)。

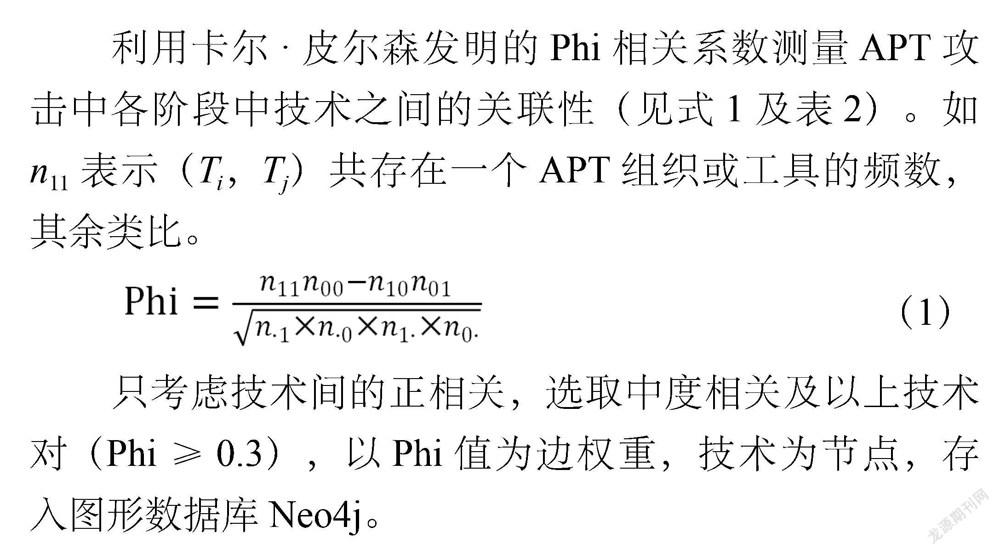

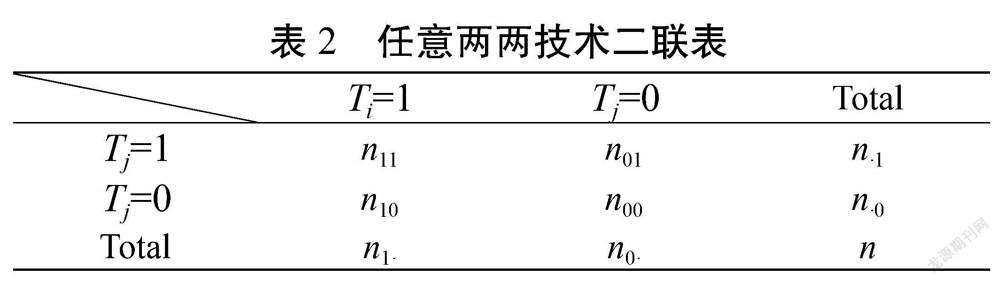

利用卡尔·皮尔森发明的Phi相关系数测量APT攻击中各阶段中技术之间的关联性(见式1及表2)。如n11表示(Ti,Tj)共存在一个APT组织或工具的频数,其余类比。

(1)

只考虑技术间的正相关,选取中度相关及以上技术对(Phi≥0.3),以Phi值为边权重,技术为节点,存入图形数据库Neo4j。

2.2 CAR数据模型映射TTPs元组

网络分析存储库CAR(Cyber Analytics Repository)中每个对象通过动作和字段两个维度来识别,三元组(对象,动作,字段)就像一个坐标,描述对象的属性和状态变化[8]。

研究的目标是在APT攻击早期帮助攻击诊断和入侵缓解,而TA0010和TA0040战术属于攻击完成部分,故不做讨论。因此确定TTPs元组长度为10。该10元组按加权和计算转为统一威胁分值,计算如下:

(2)

(3)

n值为10,是战术的位置(参考表1),Si是位置战术下检测到的技术的数目,wi是权重。TTPs元组威胁分值越高,所用的战术个数越多,将威胁分值划分为四个威胁等级(见表3),从低到高依次为绿、黄、橙、红。

2.3 基于有向加权图的APT技术关联

借助Neo4j Cypher語言在技术有向加权图关联最可能技术。一是寻找同战术下最可能技术;二是补全空白战术(技术统计为0)下的技术。常用攻击模式枚举和分类CAPEC [9]中Severity(严重性)字段,作为进一步验证的优先级依据。

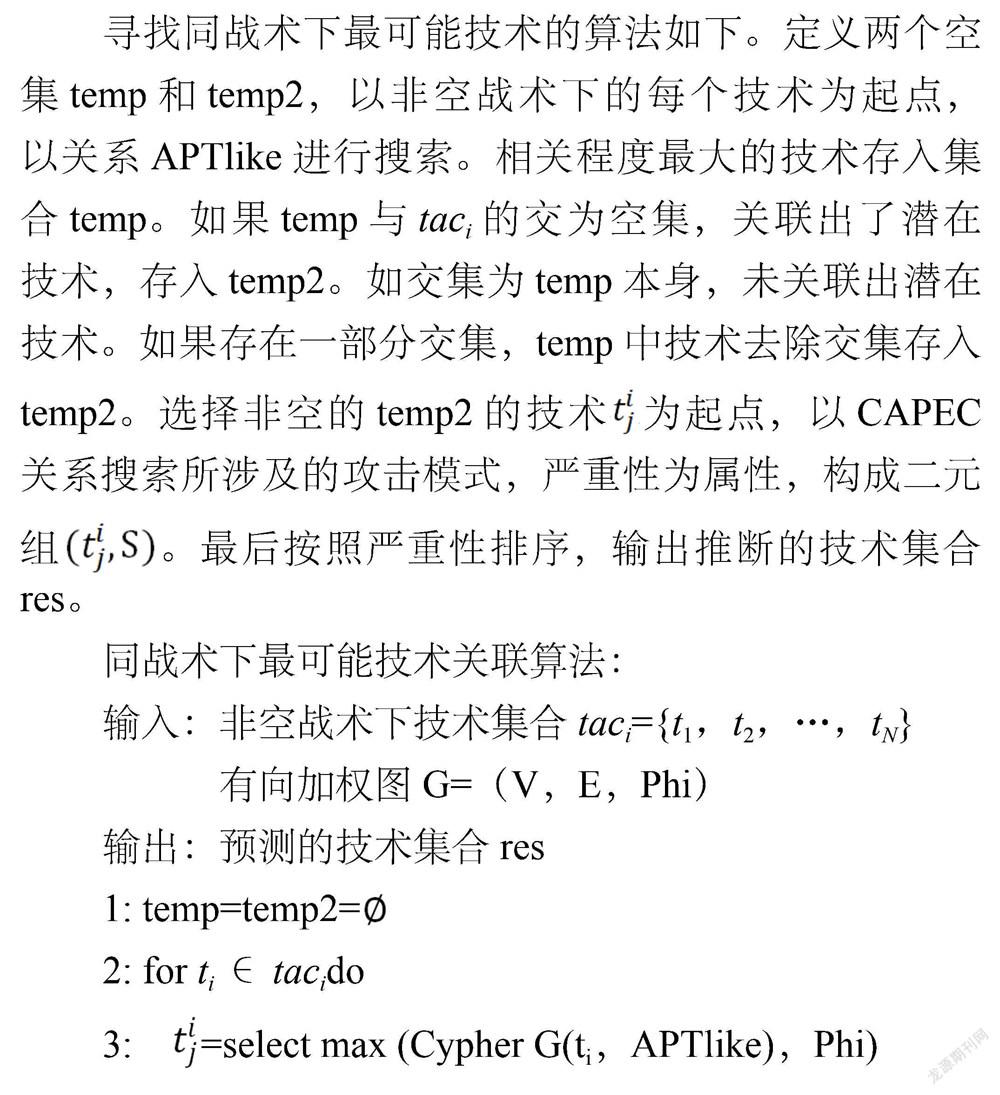

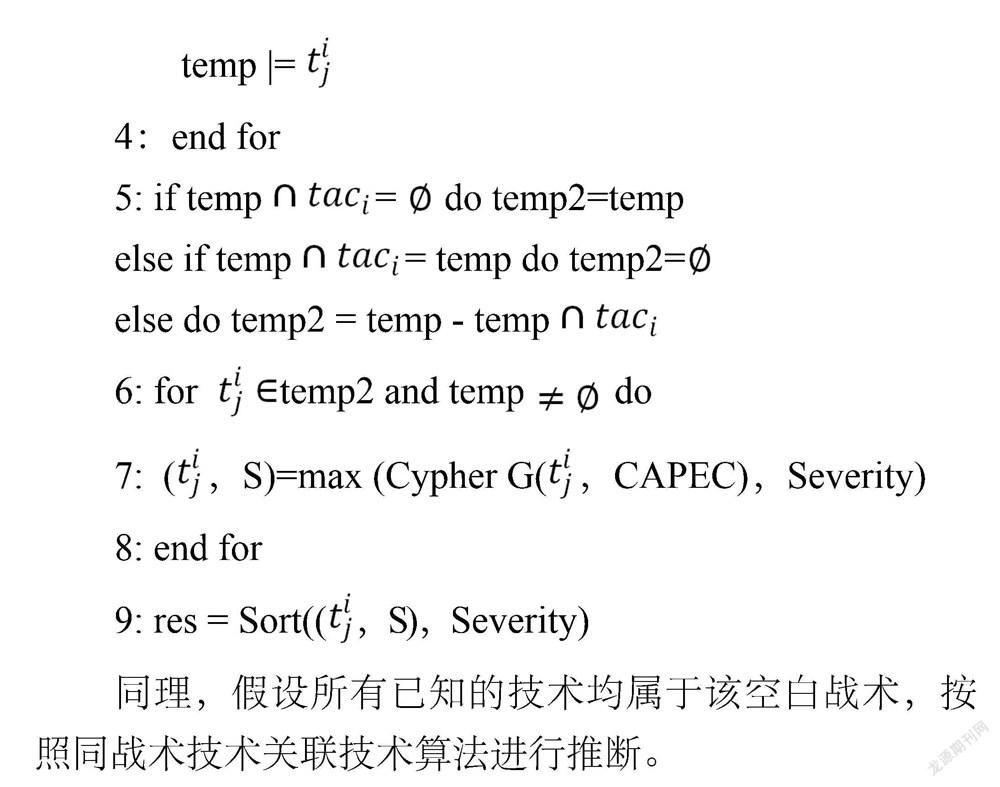

寻找同战术下最可能技术的算法如下。定义两个空集temp和temp2,以非空战术下的每个技术为起点,以关系APTlike进行搜索。相关程度最大的技术存入集合temp。如果temp与taci的交为空集,关联出了潜在技术,存入temp2。如交集为temp本身,未关联出潜在技术。如果存在一部分交集,temp中技术去除交集存入temp2。选择非空的temp2的技术为起点,以CAPEC关系搜索所涉及的攻击模式,严重性为属性,构成二元组。最后按照严重性排序,输出推断的技术集合res。

同战术下最可能技术关联算法:

输入:非空战术下技术集合taci={t1,t2,…,tN}

有向加权图G=(V,E,Phi)

输出:预测的技术集合res

1: temp=temp2=

2: for ti∈tacido

3: =select max (Cypher G(ti,APTlike),Phi)

temp |=

4:end for

5: if temp = do temp2=temp

else if temp = temp do temp2=

else do temp2 = temp - temp

6: for temp2 and temp do

7: (,S)=max (Cypher G(,CAPEC),Severity)

8: end for

9: res = Sort((,S),Severity)

同理,假設所有已知的技术均属于该空白战术,按照同战术技术关联技术算法进行推断。

3 实验结果

APT攻击威胁情报中任意两两技术关联,经筛选同战术下技术关联646对,不同战术下技术关联4 871对。共涉及112个攻击模式。

使用MITRE CALDERA软件模拟CTC中心内部攻击。工作站3的APT活动分析结果(见图3)显示,第四、五天的威胁分值最高,优先对这两天的TTPs元组进行检查。TA0003(持久性)中战术中,相同战术下关联的最可能技术见表4。

4 总结

结果表明该文方法能够有效缩小威胁分析范围,在技术关联有向加权图上找到最可能的潜在技术,进一步明确攻击意图。接下来的工作,一是扩大APT威胁情报信息来源,提高TTPs元组映射的准确率。二是收集更大的真实攻击数据集,以增加技术关联的数量和质量。

参考文献

[1]Zhang Q, Li H, Hu J. A study on security framework against advanced persistent threat[C]// IEEE International Conference on Electronics Information & Emergency Communication. IEEE, 2017.

[2]王日升, 李景斌. 既有线TDCS 2. 0系统网络安全防护技术研究[J]. 铁道通信信号, 2020(11): 46-50.

[3]Berlin K, Slater D, Saxe J. Malicious behavior detection using windows audit logs[C]//Proceedings of the 8th ACM Workshop on Artificial Intelligence and Security. 2015: 35-44.

[4]Milajerdi S, Gjomemo R, Eshete B, et al. HOLMES: Real-time APT detection through correlation of suspicious information flows[C]//2019 IEEE Symposium on Security and Privacy (SP). IEEE, 2019: 1137-1152.

[5]Noel S, Harley E, Tam K, et al. Big-Data Architecture for Cyber Attack Graphs[J]. MITRE case, 2014(14-3549).

[6]Noel S, Harley E, Tam K, et al. CyGraph: graph-based analytics and visualization for cybersecurity[M]//Handbook of Statistics. Elsevier, 2016(35): 117-167.

[7]MITRE. ATT&CK navigator[DB/OL]. https: //mitre-attack. github. io/attack-navigator/.

[8]MITRE. Cyber Analytics Repository(CAR)[DB/OL]. https: //car. mitre. org.

[9]MIRTE. Common Attack Pattern Enumerations and Classifications (CAPEC) [DB/OL]. https://capec.mitre.org/index.html.