基于多重密钥的用户登录网页安全协议认证

2022-02-27李国兴

李国兴

(中国石油大学(华东),山东 青岛 266580)

云计算技术快速发展使互联网的功能越来越强大,利用各种云计算服务可以让用户从网络上方便迅速地获取所需的资源[1]。但是当用户请求服务时,需要验证用户的身份,以确保信息安全[2]。目前普遍采用的方法是先注册用户,后获取ID 和相应的密码,如果用户要使用该服务,需要用注册的身份和密码完成认证[3]。由于每一项云服务都是独立的,当用户需要访问多个云服务时,需要注册和记住多个密码,会给用户带来极大的不便。为了解决上述问题,已经提出了很多用于单点登录的认证协议,允许用户仅通过一个身份和密码访问所有服务。但是这种方法容易被黑客攻击,不能保护用户的隐私。为此提出了一种基于多重密钥的用户登录网页安全协议认证方法,多重密钥协商协议是加密技术的一个重要组成部分,通过在不安全信道中建立安全信道,确保用户使用的安全性。

1 用户登录网页安全协议设计

设计的用户登录网页安全协议的主要内容如图1所示。

图1 用户登录网页流程

如图1 所示,用户登录的详细过程如下:当用户通过了第一域名下的网页认证后,跳转到第二域名下的网页,根据用户本地终端的数据完成验证后,就可以成功登录网页[4]。

目前,几乎所有被认为是高安全性的协议都能有效地抵抗来自外部的攻击,但不能抵抗内部攻击[5]。主要原因是所有协议系统中的读写器和标签共享同一密钥,导致系统中的合法标签通过篡改系统中的自身身份信息而伪造出另一个合法标签,从而获得了系统的认证[6]。确认协议以密钥组作为基础,在共享密钥的基础上,向不同的阅读器和不同的标签分配不同的确认密钥,也就是说,每个标签和阅读器都有唯一的确认密钥[7]。

1.1 初始假设

为保证用户登录网页的安全性,该协议进行以下假设:

1)标签具有运行Hash 功能,可读可写,无失真记忆,可以连接字符串,并具有独立加密解密工作的功能[8]。

2)读写程序可进行独立加密解密操作,并且在运行中产生随机数[9]。

3)标签在出厂时存储唯一标识符,代表自己的身份[10]。

4)安全性信道是RID 阅读器与后台数据库之间存储的唯一信道,而标签与阅读器之间的信道是不安全信道。

1.2 用户初始密钥生成

读写器i中存储有身份标识和共享密钥,标签j中不仅存储有身份标识和共享密钥,还存储系统所有读写器的身份标识和与读写器对应的初始密钥[11]。用户初始密钥生成算法可以由最高层执行者或者由上层用户可信的私钥生成中心执行[12]。

针对最高层执行者直接管理的用户登录网页,给定网页身份信息ID=(I1) 和登录主密钥x,最高层的私钥生成中心生成用户初始密钥[13]。随机选择一个页面k1,该页面加密结果为h1,输出用户的初始密钥为:

对页面k1的登录,需通过安全信道,将登录指令反馈给用户;对于其他用户登录,需对其身份信息进行验证。

2 用户登录网页安全协议认证

2.1 基于密钥阵列的双向认证

建立一个数据库表结构,记录系统内的认证信息和用户信息[14]。数据库包含标签初值和与阅读器对应的初始密钥,背景数据库将标签和阅读器对应的所有私钥存储在一个存储私钥矩阵中[15],所以根据密钥数组调用协议,由此获取的密钥阵列为:

式(2)中,M表示读写器数量;N表示标签数量。

基于此,双向认证协议的认证过程包括标签合法性认证、读卡器合法性认证和会话密钥更新3 个方面。图2 展示了整个协议的认证过程。

由图2 可知,双向认证详细过程为:

图2 双向认证过程

步骤一,读写器i会产生一个随机数A,这个随机数A会被发送到标签j,标签j有一个共享密钥,可以作为一个身份验证请求进行加密,并且具有唯一身份。

步骤二,接收到认证请求后,标签j使用共享密钥解密,并获得随机数A和读取程序唯一的身份信息。根据标签的唯一身份,可以在读写器的内存中找到标签,如果搜索失败,标签将停止响应。在找到阅读器唯一的身份信息后,提取标签上阅读器唯一的身份信息所对应的初始密钥[16]。标签j生成随机数B,该随机数使用初始密钥加密,通过散列操作获得唯一的身份信息h(ID)。然后,标签将h(ID)和两个随机数用共享密钥加密,并发送到读写器之中。

步骤三,读写器将接收到的身份、随机数和加密结果发送到后台数据库,可直接不加密发送。

步骤四,使用共享密钥对后台数据库解密,获得h(ID)和两个随机数A和B。发现相应的数据库信息后,核对该记录行,并对其进行身份验证。若未找到记录行,则标签无效,整个身份验证过程停止,身份验证失败。

2.2 基于安全命令解释的用户认证

基于安全命令解释的用户认证过程如图3所示。

由图3 可知,基于安全命令解释的认证详细过程为:

图3 用户认证过程

步骤一,对每个公钥在服务器端都配置一个公钥列表,组成一个公钥列表。存储公共密钥数据,并为每个公钥配置一个名称。为方便查找和管理,将用户名与密钥名对应起来,密钥名在一个表中形成一个用户-密钥对应的数组,用户1 与key1 对应,用户2 与key2 对应,以此类推。

步骤二,当客户登录时,客户根据安全命令解释协议选择自己使用的公钥数据;

步骤三,服务器在公钥链表中搜寻以上公共密钥资料,如果不存在,则认证失败;

步骤四,对可用的公钥数据进行搜索,查看是否与客户选择的相同;

步骤五,在公共密钥数据相同的情况下,服务器生成一个随机数,对公共密钥数据进行加密,将加密后的随机数发送给客户。

步骤六,接收到随机加密号码后,客户端使用私有密钥数据进行解密,当确保私有密钥数据对应步骤二中选定的公共密钥数据时,再将结果发送给服务器。

步骤七,服务器决定客户端是否正确解密随机数,如果表达正确,就可以进行认证,否则就无法进行认证。

3 实验分析

为了验证基于多重密钥的用户登录网页安全协议认证方法研究的合理性,设置了重传攻击和跟踪攻击两种方式,在这两种攻击模式下,验证用户登录网页的安全性。

用户登录网页后,登录请求指令和接收请求指令结构,如图4 所示。

图4 登录请求指令和接收请求指令结构图

设登录请求指令随机数为A,系统接收到的指令随机数为B,以此判断两个随机数是否一致,如果一致,则说明用户安全登录网页,反之,则不安全。

3.1 重传攻击

针对重传攻击,分别使用基于ID 注册口令协议认证方法、基于单点登录认证协议方法和基于多重密钥安全协议认证方法对用户登录网页安全性进行对比分析,结果如表1 所示。

表1 重传攻击下不同方法登录安全性对比

由表1 可知,基于ID 注册口令协议认证方法在网络设备序号为1、2、4、6 下的登录请求指令随机数A与系统接收到的指令随机数B不一致,说明这些网络设备受到了重传攻击,导致用户登录网页不安全;使用基于单点登录认证协议方法在网络设备序号为2、3、5、6 下的登录请求指令随机数A与系统接收到的指令随机数B不一致,说明这些网络设备受到了重传攻击,导致用户登录网页不安全;使用基于多重密钥安全协议认证方法不同网络设备下的登录请求指令随机数A与系统接收到的指令随机数B一致,说明用户登录网页安全。

3.2 跟踪攻击

跟踪攻击通常伪装成读者发送认证请求,欺骗标签发送认证响应,根据响应内容跟踪标签的移动。

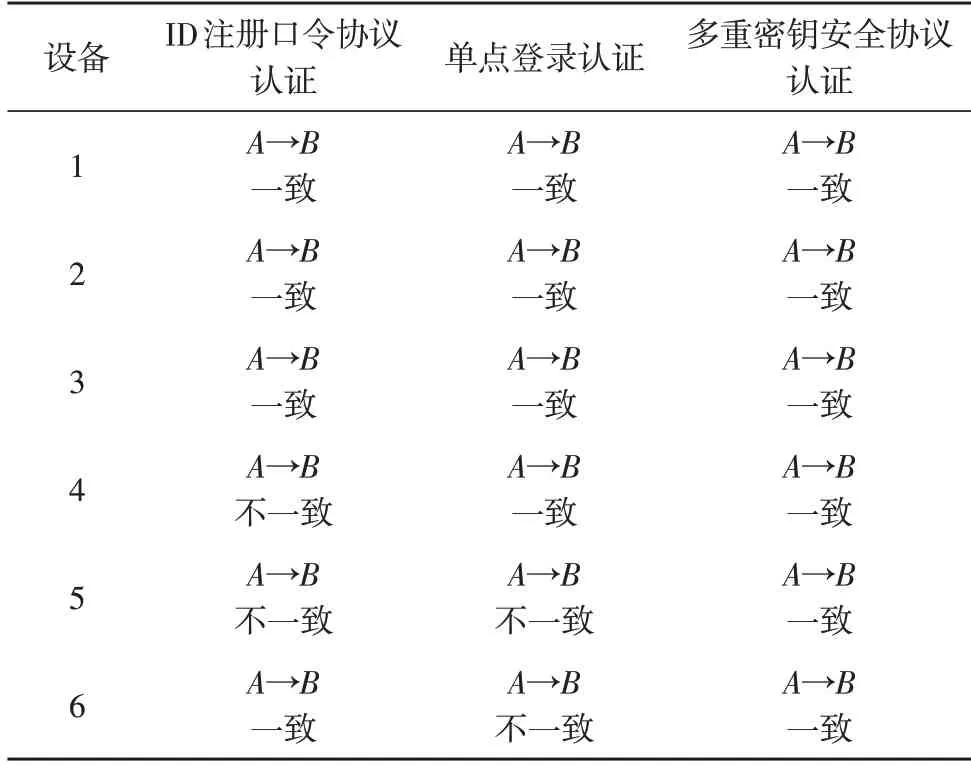

针对跟踪攻击,分别使用基于ID 注册口令协议认证方法、基于单点登录认证协议方法和基于多重密钥安全协议认证方法对用户登录网页安全性进行对比分析,结果如表2 所示。

表2 跟踪攻击下不同方法登录安全性对比

由表2 可知,基于ID 注册口令协议认证方法在网络设备序号为4、5 下的登录请求指令随机数A与系统接收到的指令随机数B不一致,说明这些网络设备受到了跟踪攻击,导致用户登录网页不安全,但比重传攻击影响效果较小;使用基于单点登录认证协议方法在网络设备序号为5、6 下的登录请求指令随机数A与系统接收到的指令随机数B不一致,说明这些网络设备受到了跟踪攻击,导致用户登录网页不安全,但比重传攻击影响效果较小;使用基于多重密钥安全协议认证方法不同网络设备下的登录请求指令随机数A与系统接收到的指令随机数B一致,说明用户登录网页安全。

4 结束语

文中提出的基于多重密钥的用户登录网页安全协议认证方法,将多个密钥的双向认证和基于密钥组的双向认证相结合,解决了传统认证方法难以抵抗临时密钥泄露攻击问题,进一步提高了用户登录网页的安全性,并通过实验验证了该认证方法的正确性。该协议在保持一定复杂性前提下,能够抵御来自系统内部和外部的攻击威胁,保证了用户的安全使用。