基于深度行为分析的网络安全态势感知技术

2022-02-21宾冬梅杨春燕余通凌颖

宾冬梅, 杨春燕, 余通, 凌颖

(广西电网有限责任公司,电力科学研究院,广西,南宁 530023)

0 引言

网络安全态势感知是一种主动防御机制,开展安全态势感知之前先要理解分析以前的网络态势要素,推测网络态势未来发展趋势[1-2]。态势评估后由态势值显示的各时刻下的网络状态值反映网络的安全情况,由此也可以说网络安全态势感知本质上是时间序列感知[3-4]。目前有学者将模糊推理作为基础的网络安全态势感知技术[5],也有将网络定义作为基础的网络安全态势感知技术[6],虽然这2种方法都能感知网络安全态势,但是计算过程过于复杂,还存在与实际网络状态差异过大的情况。

自适应权重聚类算法选择小批量特征集时使用随机不放回策略,计算类内误差平方[7]。自适应分配聚类权重时依据得出的误差平方和大小,同时依据加权距离重新分配实例对象,这种算法通过加权距离的参数优化,实现最大化类间差异。自适应权重聚类算法能够在提高执行效率的同时降低计算成本,通过该方法聚类,可以获得网络行为。

长短期记忆人工神经网络(Long-Short Term Memory,LSTM)是一种时间循环神经网络,主要为了解决循环神经网络长期以来存在的问题而提出的;使用优化器(Look ahead)方法改进Nadam的优化算法(NAWL),对长短期记忆人工神经网络实行改进,形成一种深度学习的优化技术,将该技术应用于网络安全态势感知能够实现收敛速度的提高[8-10]。

本文利用自适应权重聚类算法聚类网络行为,并且使用改进后的Nadam优化算法优化长短期记忆人工神经网络,形成一种深度学习方法,并研究网络安全态势感知技术。

1 网络安全态势感知技术研究

1.1 基于自适应权重聚类算法的网络行为分析

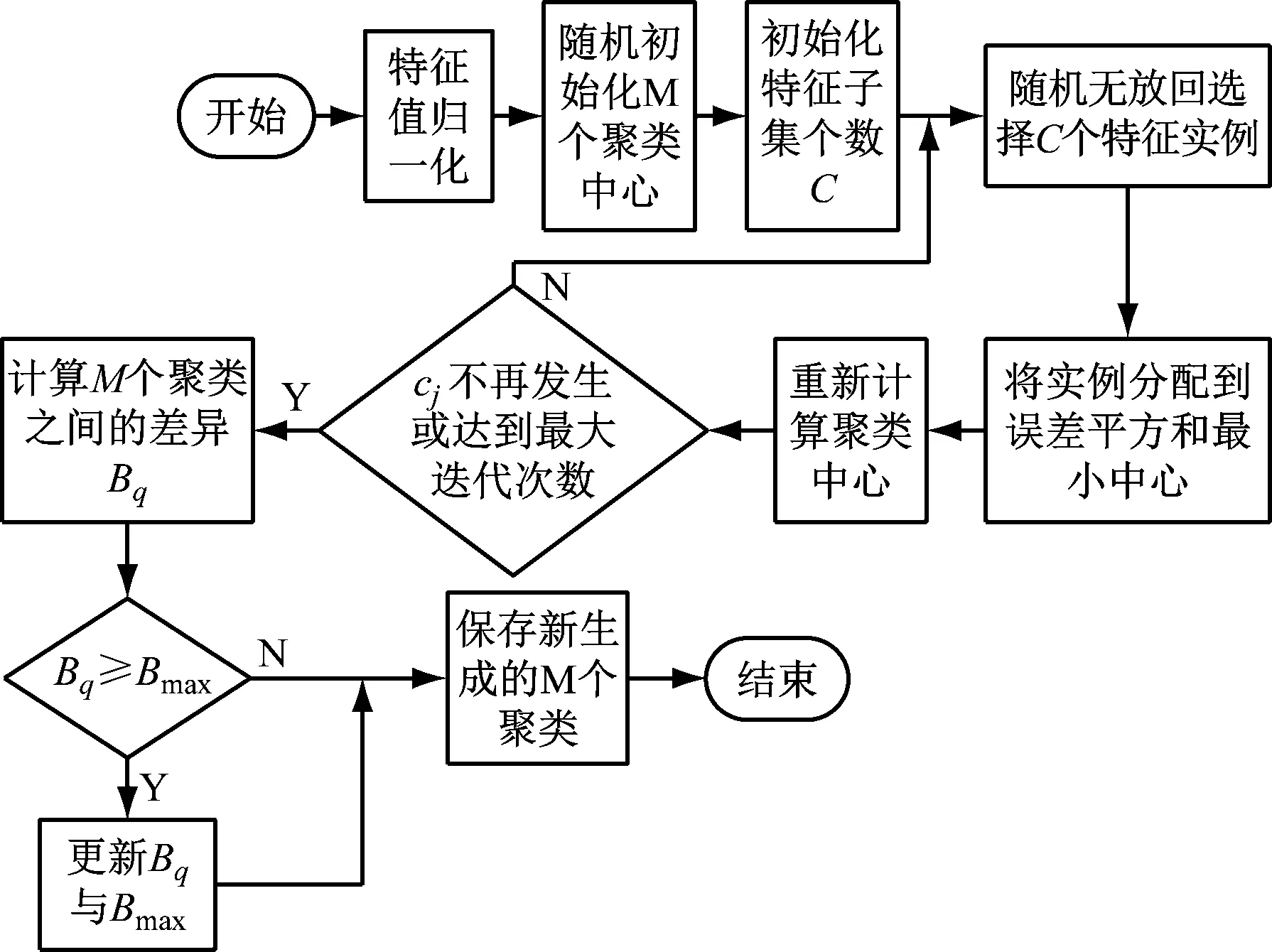

这种方法通过自适应权重聚类算法分析网络行为,利用网络特征提取框架构建网络行为特征集,对该特征集实行归一化处理,将数据特征中存在的特征差异去除,通过自适应权重聚类算法聚类分析特征集,自动合并网络行为相似的特征[11]。自适应权重聚类算法的目标是将类内误差平方和最小化加权,依据的准则是最大化类间差异,按照随机不放回原则选择小批量特征集,最后获得加大类内误差平方结果。分配每个聚类权重需要依据误差平方和的大小,重新分配实例对象时需要按照加权距离大小。通过将加权距离优化,保证类间差异最大化,该算法能够提高执行效率并且保证计算成本得到降低,优化目标函数。自适应权重聚类算法不但可以帮助聚类算法消除对于初始聚类中心选择的依赖性,还可以降低聚类算法处理大数据量特征集性能时的局限性[12]。算法流程如图1所示。

图1 网络深度行为分析流程

图1所示。算法的具体实现过程如下。

(1)归一化处理特征。使用X={a1,a2,…,an}表示全部IP对通信实例特征集,n表示IP对通信实例的总数,使用D={d1,d2,…,dm}表示聚类中心的集合。Ai={ai,j|1≤l≤m},通过一组特征向量表述Ai,第i个通信实例使用表示Ai,用ai,j表示第i个通信第j个特征使。在0至1的范围中将特征值进行归一化处理。

(2)m个聚类中心随机初始化时使用自适应权重聚类算法。

(3)为了决定特征子集大小对C初始化时同样使用自适应权重聚类算法。

(4)聚类分析随机选择C个特征实例。

(1)

当前更新受到前次迭代权重受λ控制,这样能够保证权重值的平滑变化连续迭代计算,并保持在迭代权重最大值以内。而保证误差平方和最小化的前提是实现更高的聚类权重。初始化oinit为零,通过在历次迭代步骤中ostep的值逐渐增加oinit,一直增加到最大值omax。聚类达到最大值omax后就保持状态不再发生变化。

(6)再次对聚类中心实行计算。

(7)重新返回第(4)步,将迭代计算重复,一直到连续两次的计算结果中聚类中心不出现变化或者实现最大迭代次数。

(8)通过计算新的M个类之间的误差平方和,获得差异值Bo。

(9)假如有Bo≥Bmax,那么需要更新Bo与Bmax,将新生成的M个聚类保存下来;假如不存在Bo≥Bmax,那么直接将新生成的M个聚类保存下来。

(10)该聚类结果便是网络行为[14]。

1.2 基于NAWL-ILSTM的网络安全态势感知模型

依据上文得到的网络行为聚类结果,采用基于NAWL-ILSTM的网络安全态势感知模型,实现网络安全态势感知。研究智能优化算法与深度神经网络,使用一种全新的技术研究网络安全态势感知。本文将Look ahead方法结合Nadam作为基础,对长短期记忆神经网络实行优化,深度学习网络行为,实现网络安全态势感知。具体计算过程如下。

(1)由E=(e1,e2,…,en)表示实际时间序列,扩展时间序列E为矩阵,如式(2),

(2)

式中,x与k分别表示时间序列长度与样本数量,f=(ek,ek+1,…,en)表示训练样本(1.1得出的聚类结果)。标准化时间序列E,如式(3),

(3)

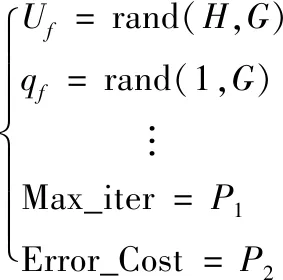

(2)设置参数的同时初始化网络参数如式(4),

(4)

式中,Uf代表忘记门权重,qf代表忘记门偏置,与此类似的还有输入与输出门,G与H分别表示神经元层数与LSTM细胞单元数,P1表示最大迭代次数Max_iter,P2表示误差阈值Error_Cost。

(5)

式中,ω(Uf*[st-1,e]+qf)为遗忘门的输出,Vt-1表示前一刻的单元状态。

(4)使用式(6)计算在t时刻时,能够保存在细胞单元状态内的信息量:

(6)

式中,ω(Ui*[st-1,et]+qi)表示输入门i的输出,由该输出决定细胞单元需更新的值,tans(UV*[st-1,et]表示使用函数tans构建的全新候选向量Vt。

(5)通过计算式(7)得出细胞单元状态Vt,

(7)

从式(7)中能够看出,输入门与遗忘门状态相结合得出细胞单元状态。

(6)使用式(8)计算在t时刻下网络的输出:

st=ω(Uα*[st-1,et]+qα)*tans(Vt)

(8)

式中,ω(Uα*[st-1,et]+qα)为输出门αt的输出,st为当前时刻下的感知值,tans(Vt)为当前时刻单元状态。不断重复计算步骤(3)至(6),以此获得全部训练样本感知值。

(7)通过计算式(9)获取全部感知值与真实值之间的误差,

(9)

迭代次数加1,运用随时间反向传播算法反向传播更新网络参数,重新转回计算步骤(3),直至最大迭代次数或者误差阈值,如果当下迭代次数iter大于Max_iter,或者error大于Error_Cost,则停止训练循环。

(8)使用NAWL算法对ILSTM网络模型实行训练,输入等待更新的权重矩阵:ζ0=[Ur,Ui,Uv,Uα],添加新样本时,参数初始化是历史样本的全局最优解,只需要步骤简单循环便能获得新样本的全局最优解[15]。

(9)依据在线观测数据实时更新参数方法,将新样本ζ0与En+1(en-k+2,…,en+1)添加进去,依据步骤(3)至步骤(6)前向传播,获得新样本的感知值sn+1,如式(10),

(10)

(10)假如下一个采样时刻时的感知值到达网络被攻击的点,相关网络安全员能够发现网络被攻击后发出的警告,对此迅速作出反应,反之进一步攻击网络。

2 实验分析

为了验证文本技术的网络安全态势感知效果,使用某网络公司2018年4月至6月内90天的IDS与防火墙采集的网络受到攻击时生成的原始数据日志信息开展实验研究,在这90天的范围内,前1天到60天的网络行为作为训练集,第61天到90天的网络行为作为感知集,量化计算原始数据,获取网络安全态势值。

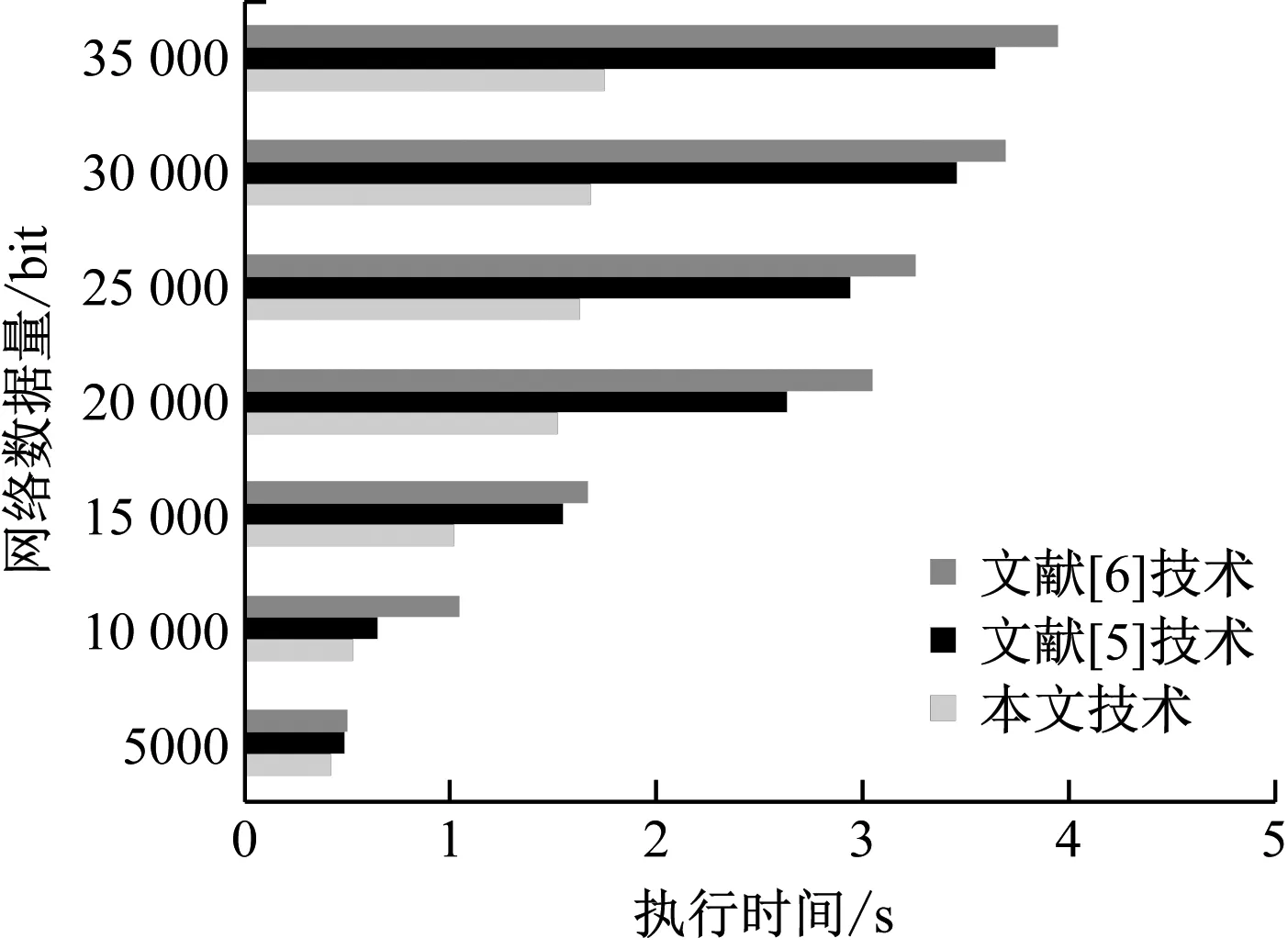

为了对比本文技术的有效性,将模糊推理作为基础的网络安全态势感知技术(文献[5]技术)以及将网络定义作为基础的网络安全态势感知技术(文献[6]技术)感知网络的安全态势,在网络数据数量不同的情况下,执行网络行为分类所花费的时间用图2表示。

从图2中能够看出,文献[6]技术由于需要计算网络数据到聚类中心的距离,具有庞大的数据量,所以聚类网络行为时所需要的时间较长;文献[5]技术在实行迭代时遇到单簇集群以及空簇集群会不断重新启动,造成执行时间过长。本文技术所使用处理特征集的方式是小批量处理,很大程度上缩短了执行时间。

图2 执行时间对比

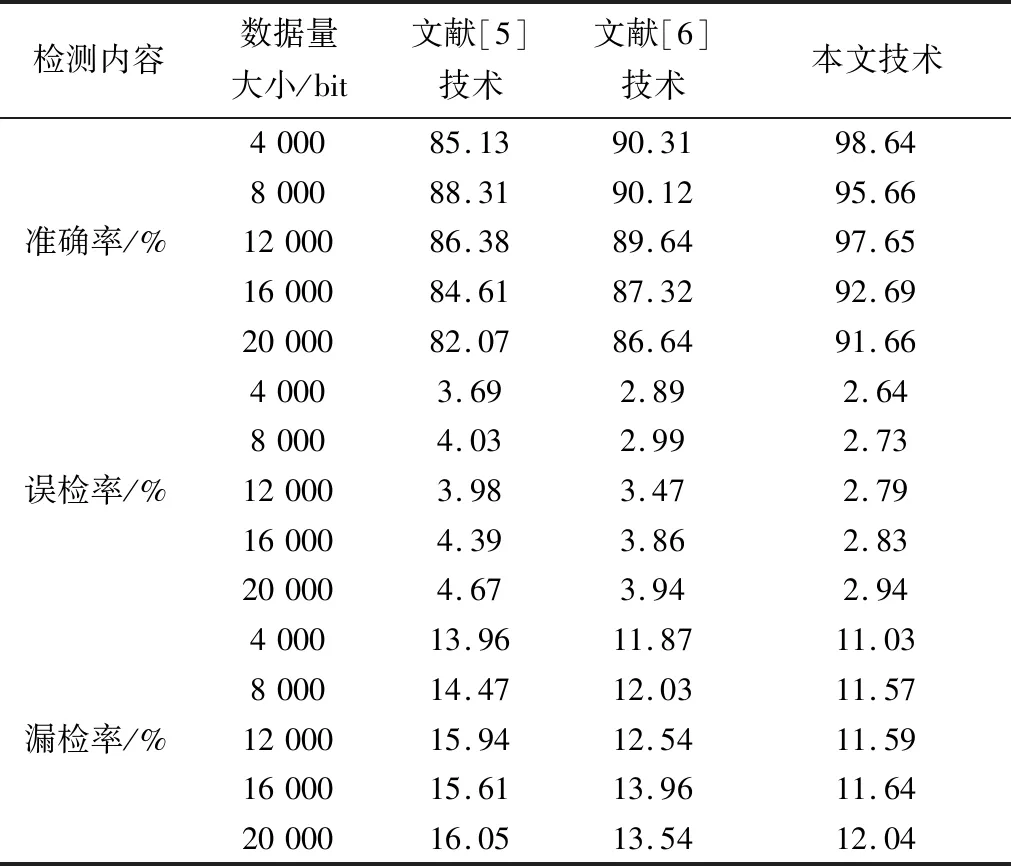

对比3种技术检测网络行为时的准确率、漏检率与误检率情况,结果如表1所示。

表1 网络行为检测情况对比

从表1能够能够看出,相比于另外2种技术,本文技术的准确率最高,数据量大小为4 000 bit时,本文技术的准确率超过了98%,随着数据量增大,准确率有所降低,但是仍然保持在90%以上,总体准确性较为稳定;另2种技术,准确率最高时,仅为90.31%,大部分数据量下,准确率在90%以下,检测网络行为的效果不如本文技术的效果好。从误检率与漏检率2个检测内容来看,文本技术这2个检测结果均较低,由此可以证明,本文技术检测网络行为时精度高,效果好。

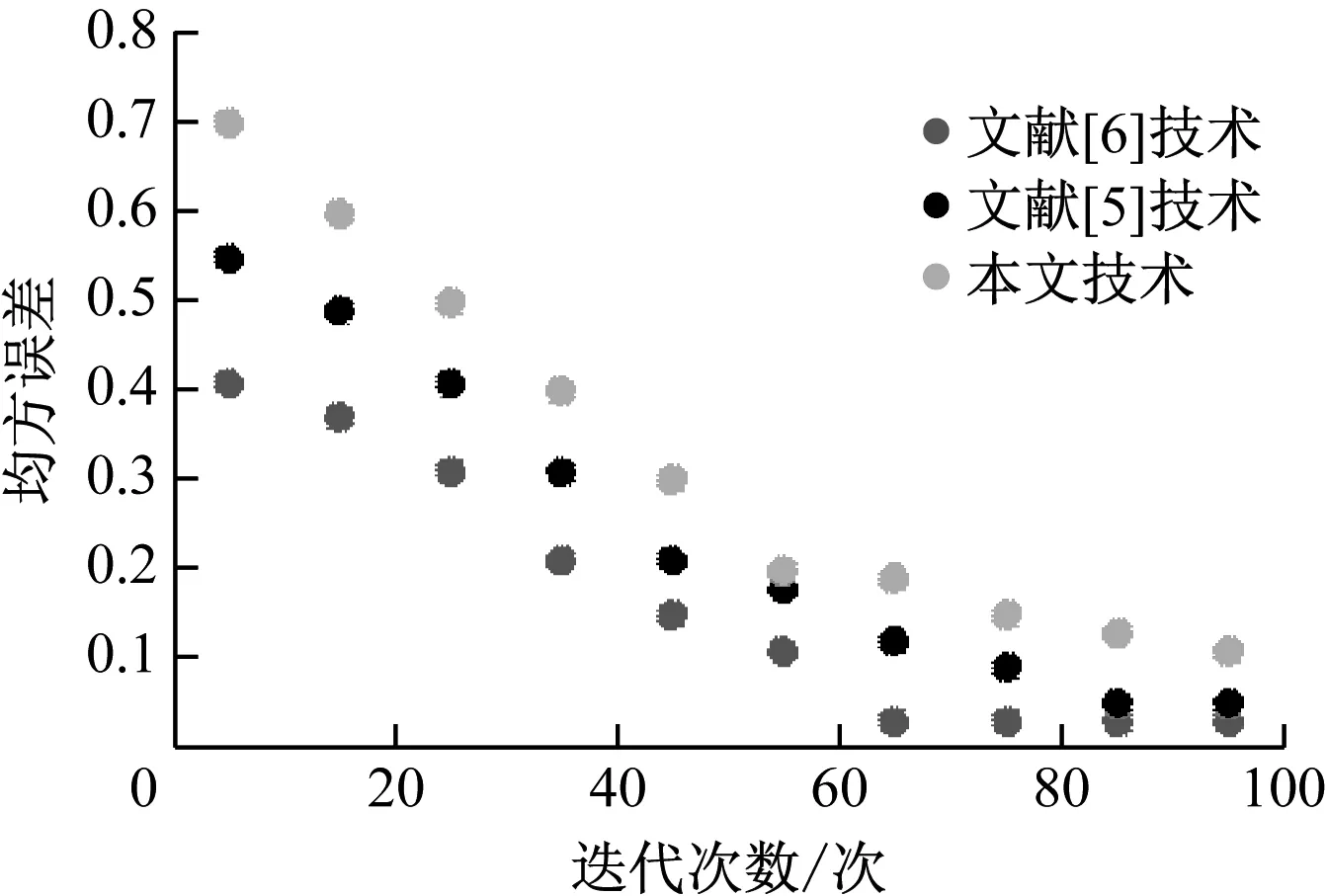

这3种技术均通过计算分析网络行为,各技术在对样本实行训练时,迭代次数变化对收敛效果(均方误差)影响情况如图3所示。

图3 均方误差变化对比

根据图3可知,本文技术的收敛效果最好,这主要是由于Nadam算法与Look-ahcad算法相结合,在梯度下降方面具有明显优势,降低了训练成本,提升收敛速度。从图3中还可以看出,本文技术仅使用较少的迭代次数便能实现样本训练,而另两种技术需要至少迭代80次才能达到良好的样本训练效果。

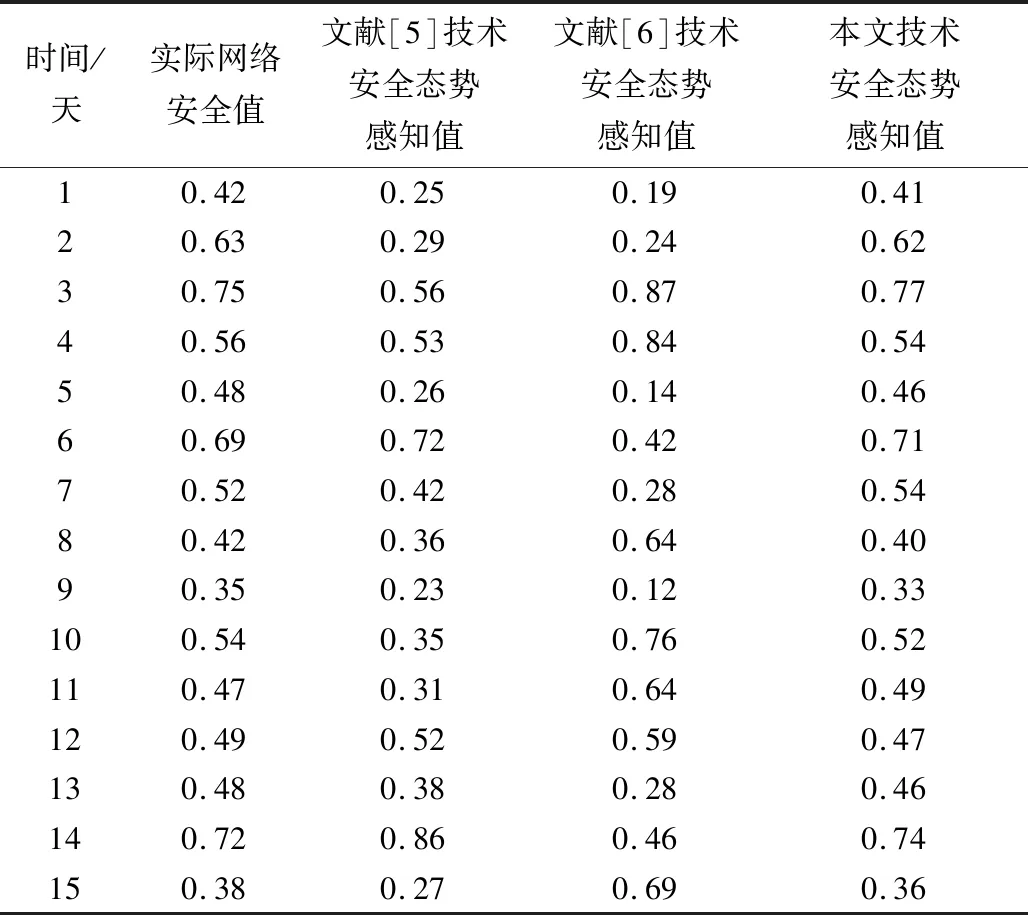

同时使用3种技术感知本文实验对象第61到第75天共15天的网络安全态势,对比3种技术在感知网络安全态势时的情况,并与网络实际安全状况实行对比,结果如表2所示。

表2 网络安全态势感知结果对比

从表2中能够看出,本文技术和文献[5]技术感知值与网络实际安全值最为接近,但是本文技术感知的结果与实际值最为接近,由此可以看出本文技术利用在线数据有效提高了感知精度,证明该技术具有很高的有效性。

为了从整体评价3种技术感知网络安全态势的情况,从相对误差和均方误差2个角度对技术实行评价,评价结果如表3所示。

表3 误差情况对比

由表3可知,与另两种感知技术相比,本文技术的平均相对误差最低,说明本文技术对网络安全态势感知时更加接近实际网络安全情况,由此能够证明本文技术具有更加良好的网络安全感知性能,更加接近实际中的网络安全态势时间序列。

3 总结

为了提高网络运行的安全性,研究一种基于深度行为分析的网络安全态势感知技术,从理论与实验两方面证明了以下结论,该技术在进行网络安全态势感知时,具有较低的执行耗时与较高的感知准确性,说明所提出的感知技术具有较高的实际应用价值。

本文对网络安全态势感知技术的研究为今后的相关研究奠定了基础,在今后的研究中可以从以下几个方面展开。

(1)可以从感知网络恶意数据攻击的角度出发,研究抵御网络恶意入侵相关内容。

(2)探寻是否存在更为精简的计算方法,进一步提高计算速度。

(3)完善长短期记忆网络,加快样本训练速度。