计算机网络安全防护系统设计与实现

2022-02-20郝风平

郝风平

(金肯职业技术学院,江苏 南京 211156)

0 引言

影响网络适用性最大的因素就是网络系统缺乏安全性,网络系统在建设时要结合网络安全技术,以降低网络风险。本文对计算机网络安全防护系统进行深入探讨,制定相应的防护措施,为计算机网络的安全运行提供保障。

1 影响计算机网络安全的主要因素

1.1 操作系统不够完善

操作系统是整个计算机网络系统的核心,同时也是非常重要的基础系统,是计算机设备的重要组成部分。计算机在使用的过程中,发出任何指令都需要借助操作系统完成,如果操作系统出现安全问题,将会对整个网络系统的安全造成影响,甚至还会影响网络用户的资金安全[1]。

1.2 受到网络病毒的侵袭

计算机的功能越来越多,网络病毒的种类也越来越复杂。常见的网络病毒都是以代码的形式破坏网络系统,严重影响了计算机网络系统的安全,甚至会造成网络瘫痪。

1.3 缺乏完善的网络结构

传统的网络结构主要是对功能进行分层设计,将网络系统和计算机的处理器以及操作系统结合在一起,然后再利用交换器或者集线器等设备将信息交换软件进行集中整理,信息交换软件在使用的过程中,很容易将并病毒导入系统,可能会造成信息数据的泄露,严重影响了计算机网络系统的安全运行,对计算机的网络结构造成巨大的威胁。

1.4 IP地址被盗用和攻击

有些用户经过授权就乱用IP地址,隐藏自己的身份信息之后盗取各种网络资源或者对网络系统造成破坏。计算机网络系统的IP地址遭到攻击后,会影响系统运行的稳定性。除此之外,如果IP地址被盗用还会给用户造成经济损失,侵犯用户的合法权益[2]。

1.5 遭受黑客的攻击

黑客主要通过计算机网络系统的漏洞盗取他人的信息,篡改网络信息。黑客持续对网络系统进行攻击,还会造成计算机网络系统瘫痪,计算机服务器也不能接收到正确的信息。

2 常用的计算机网络安全防护技术

2.1 加密技术

加密技术主要是通过数学计算的方法对数据的传输过程进行全面保护,同时也能为数据提供安全的储存环境,防止被外界盗用。与防火墙相比,加密技术相对灵活,更加适合开放性的网络环境,也能对动态的数据信息进行全面保护。

2.2 入侵检测技术

计算机网络系统在对信息数据进行传递的过程中,必须对信息质量进行检测,避免不良信息对计算机网络系统的安全性造成影响。检测信息所采用的技术就是入侵检测技术。入侵检测技术的异常检测模式主要是对计算机系统的内部运行进行检测,检测结果良好的数据设置为接收,如果检测结果为不良,就要重新对数据进行分析,从而为网络系统的安全性提供保障[3]。

2.3 防火墙技术

防火墙技术能够约束用户访问其他网络的权限,对于计算机网络系统而言,防火墙是最基础的保障条件。防火墙不仅能对攻击网络系统的各项因素进行拦截,降低网络风险,还能监督访问网络的用户,任何访问记录都能被随时记录,方便用户随时查看。防火墙在运行的过程中,如果发现网络风险还会及时发出预警,提醒用户及时制定网络安全防护措施[4]。

3 计算机网络安全防护系统的设计与实现

3.1 计算机网络安全防护系统的结构设计

在设计计算机网络安全防护系统的过程中,程序员必须全面掌握网络结构的特征和各项相关信息,总结计算机网络在运行过程中可能遇到的风险,掌握网络安全防护系统的基本要求,结合网络安全防护设计规范,这样才能设计出更加符合网络安全防护要求的防范体系。因此,本文在系统设计和实现之前,对网络安全防护系统进行了深层分析,总结出了网络安全防护系统的结构,如图1所示。

图1 网络安全防护系统结构

从物理层的角度进行分析,设计人员在物理层面做好网络系统安全防护工作,防止计算机网络受到雷电等自然灾害、人为因素和黑客的破坏,确保计算机系统能够在安全的环境中运行。

从网络层的角度进行分析,在设计计算机网络安全防护系统的过程中,设计人员要加强对内网外网隔离工作的重视,内网和外网之间要避免通信交流,提高内网的安全性,防止黑客对计算机内网造成破坏。

从系统层的角度进行分析,设计网络安全防护系统时,设计人员可以模拟黑客进行攻击,从而发现网络系统安全性能方面的不足,制定针对性措施,提高网络安全防护系统的工作效率。另外,技术人员还要定期调整网络安全防护系统的防护措施,对用户的访问记录进行复制,提高系统的防范效率。

从应用层的角度进行分析,为了确保应用层的安全运行,提高系统对网络病毒的抵抗能力,设计人员就要对网络系统曾经遭受过攻击的病毒制定防范措施,同时还要用多个杀毒软件对网络系统的薄弱环节进行全面监测,从而保障网络系统的安全性。除此之外,技术人员还要定时对应用层的数据进行审查,构建完善的保障机制,确保计算机网络系统能够安全运行。

从管理层角度进行分析,在设计计算机网络安全防护系统的过程中,设计人员要构建完善的安全管理机制,并且还要对网络系统的操作方法、故障处理以及管理人员的管理工作制定相应的规范,充分发挥积极的管理作用。

3.2 计算机安全网络防护系统的设计与实现

文章主要阐述了影响网络安全防护系统设计的各项因素,分析了计算机网络系统常用的防护技术。笔者以企业网络安全防护系统设计为例,从身份认证系统和安全防护系统设计两个方面进行总结,希望能为相关设计人员提供一些参考。

3.2.1 身份认证系统的设计与实现

身份认证系统是网络安全防护系统的重要组成部分,企业网络安全系统在设计的过程中使用的是RSA认证系统,认证流程为三方身份认证,如图2所示。

图2 认证系统设计

首先,CA模块一般会在网络系统的主服务器上进行设置,系统中主要涉及了申请和身份认证,同时还包括通信模块。申请认证需要完成所有流程的操作。设计人员点击申请证书之后,系统立马就会弹出认证界面,然后在认证界面输入相关信息,再将信息上传至CA进行认证。CA方接收到认证申请之后,将认证结果传输到申请方,验证结果为通过之后才会将公钥传送至CA。CA收到申请方发来的公钥,再将其转化成证书传送至申请方,申请方将证书保存到.ini内,就能对公钥进行查看。

其次,申请认证的双方要根据菜单的提示进行操作,在身份认证对话框中发送验证请求,为双方建立连接通道,按照相关流程进行验证,如果在验证过程中出现问题,要重新根据系统要求进行认证[5]。

各个主体要想实现身份认证,必须得到其他功能的配合,上述内容中涉及的身份认证必须在网络通信的辅助下才能实现,通信模块为各个主体之间建立了联系的桥梁,通信子模块就可以向各个主体传输数据。设计人员在此次设计过程中,所采用的接口为MFC中的CasyncCocket,这样就能使同一个局域网内的主体相互链接。服务器方的监听用户发出请求信息之后,双方就能实现实时通信,申请代码如下:

voidCAsynlstn::onAeeePt(intnErrorCode )

{

//TODO:Add your specialized code here and/or

eallthe base class

if(((CMsocsDlg*)m_pDlg)_>m_pSrvrsock )

{

利用PBL教学模式,可以强化学生的英语学习自信。这主要是由于为了解决既定问题,学生在所处小组内部需要全体发言表达想法,而且在讨论过程中,学生只需要在小组内部表达意见,不会受到教师和所有同学的关注,这时自卑、害怕等各种复杂情绪便会大大缓解,学生也就会开始尝试着去开口说英语。所以,引用PBL教学模式在英语口语教学中是非常有必要的,只有为学生提供更多开口的机会,才能够有效增强学生的自信心。

AxfMessageBox ( 0Onlyallowonemessagesoeketata

timeO);

Casynsvsktemp Svsk(NULL);

tempSvsk.Close( );

{

Else.

3.2.2 安全防护系统的设计与实现

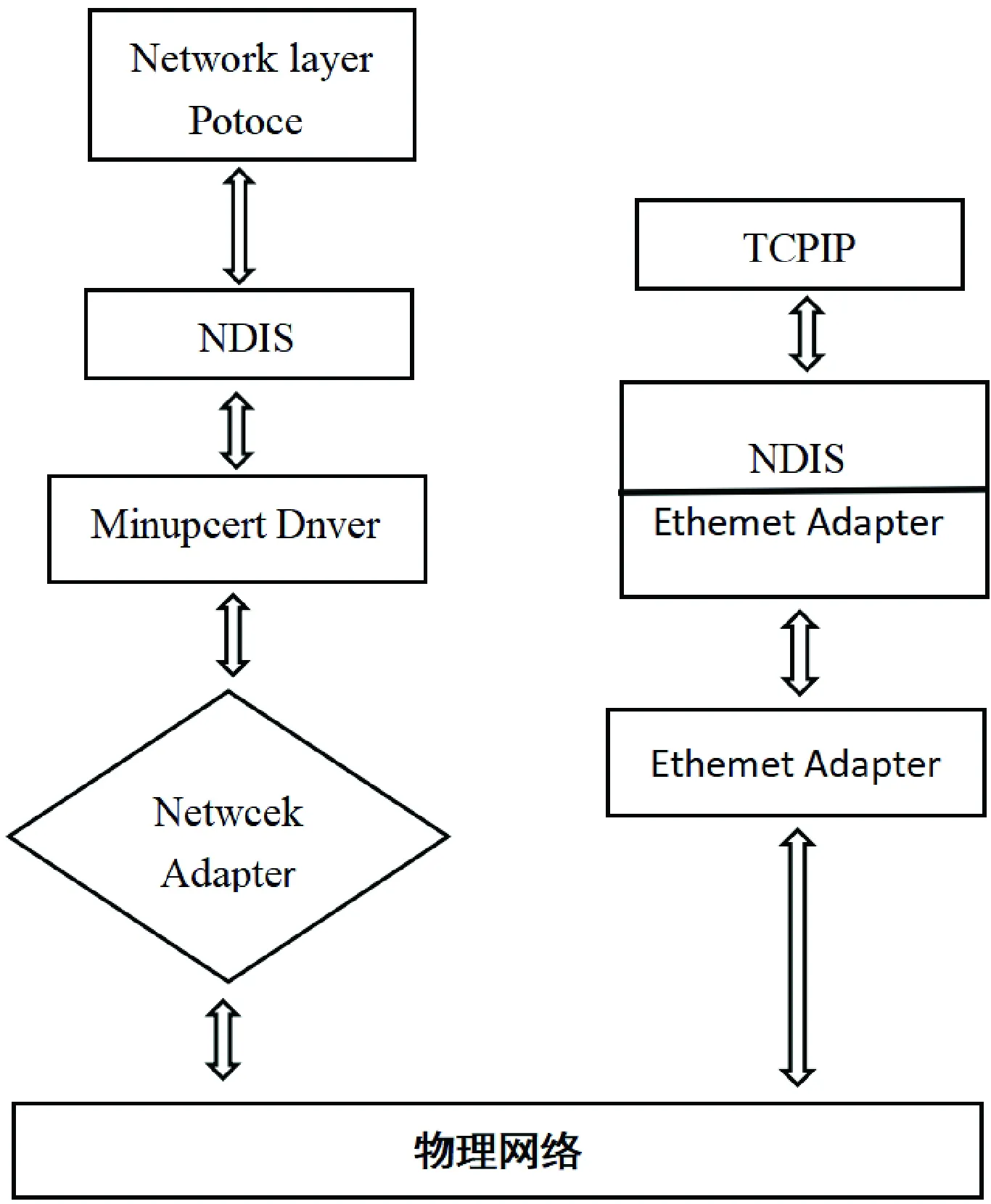

首先,企业计算机网络安全防护系统的设计方案要将Windows系统内所有截取的IP包作为主要参考依据,NDIS在Windows中起到了非常重要的作用,在网络协议和NIC之间建立了有效的连接桥梁,NDIS一般会安装在miniport驱动上,而miniport实际上就是数据链路层的介质对子层进行访问。

图3 Windows网络接口

其次,将Intranet安全策略划分为网络和应用层两个部分,在网络层加设防火墙,对传输过去的数据进行全面检测和分析,防止出现过度供给。这种形式的检测方法较为主动,在网络运行之前或者运行的过程中就能进行自主检测,一旦在检测过程中发现问题,就能制定相应的完善措施。应用层的主要功能就是对授权范围内的用户和资源进行统一管理,构建完善的管理体系,从而为信息数据的安全性和隐私性提供保障。

再次,信息数据传输到适配器之后,系统软件控制方就可以对信息数据进行过滤,数据包可以在适配器的辅助下将信息传递至Miniport Driver,然后再将数据传送至NDIS,这样就能将过滤后的数据进行合成。系统在传输数据时,数据一般是由应用层传输到网络层,然后网络层再将数据传送至NDIS,NDIS再将所有的数据全部传送至Miniport Driver,最后Miniport Driver将数据传送至物理网络和适配器中。

最后,对数据包进行过滤的系统主要有IP数据包和UDP数据包。如果系统使用包过滤技术,必须确保数据能够安全通过防火墙,数据包中的地址和状态符合要求才能通过包过滤装置。

4 结语

总而言之,计算机网络安全防护系统是一项非常重要的系统性工程,无论是企业还是个人,网络信息在传输时的安全性和私密性一定要得到保障。因此,计算机网络安全防护系统在设计过程中,除了要结合安全技术以外,还要充分考虑风险和规范等各方面的要求,这样才能建立完善的防御系统。本文首先对影响网络安全的因素进行了阐述,分析了常用的安全防护技术,以企业网络安全防护系统为例,从身份认证系统和安全防护系统的设计总结了实现步骤,希望能为网络安全防护系统的设计提供更多的参考。