一种SDN网络架构下的安全防护解决方案设计与实现

2021-11-25赵晓东

赵晓东

摘要:为了提高软件定义网络(SDN)的安全性,满足用户对软件定义网络(SDN)的安全关切,提出一种SDN网络架构下的安全防护解决方案。本文从网络分区安全防护、控制器网络安全防护和安全管理三方面展开论述,为读者介绍了SDN网络架构下网络安全防护的常见架构和常用设施,以及SDN架构下安全防护中常见问题的解决方法;创见性的提出了防火墙负载均衡资源池技术,实现了防火墙处理资源的统一灵活调配和平滑扩展。该解决方案在多家金融机构数据中心得到成功应用,结果表明该方案是一个成功的SDN网络架构的安全防护解决方案,为用户的应用、数据以及网络基础设施提供了可靠的安全保障。

关键词:软件定义网络;控制器;南北向防护;东西向防护;防火墙资源池;安全运营中心

中图法分类号 TN915.08

SDN概述

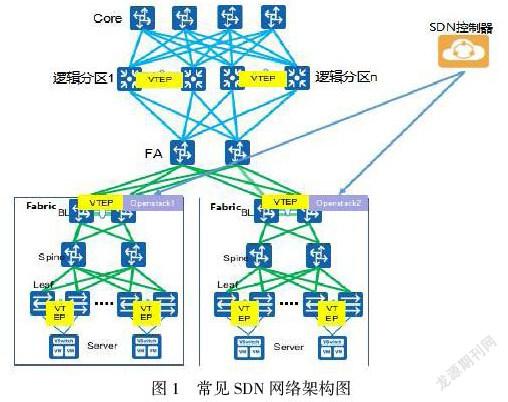

软件定义网络(Software Defined Networking,SDN)[1]是一种从数据转发平面中分离控制平面以实现支持网络虚拟化的新技术。大多数SDN体系架构有三层:最底层是支持SDN功能的网络基础设施,中间层是具有网络核心控制权的SDN控制器,最上层包括SDN配置管理的应用程序和服务[3]。常见大型SDN网络架构如图1所示。

SDN网络架构下,网络分区里的流量一般分为两类,分区内部应用经分区网络边界到分区外部的流量,称之为南北向流量;网络分区内部服务器之间交互的流量,称之为东西向流量。

近年来很多企业采用了SDN的网络架构,其首要关心的问题就是安全[2]。本文從网络分区安全防护、控制器网络安全防护和安全管理三方面出发,设计了一种SDN网络架构下网络安全防护的解决方案。

1.网络分区安全防护

1.1 网络分区安全防护需求

SDN网络架构下,一个大型网络常常根据功能、安全等级及合规性要求,划分为多个网络分区[3],企业的重要信息系统一般会部署在网络分区内部,由于其承载业务的重要性,常会成为黑客们的攻击目标。攻击内部信息系统的方式有很多,常见的途径是利用边界防火墙的宽松安全策略或安全漏洞,入侵内网的薄弱主机,再通过它作为跳板横向发掘内部的其它系统存在的漏洞,一步步获取到更大的权限和更多的内部信息资产。从黑客常用的入侵过程可以看出网络分区南北向防护和东西向防护都是十分必要的。

1)南北向防护需求

南北向防护主要要满足以下防护需求:在网络层和传输层拒绝未授权地址或用户的访问行为;在必要的情况下对合法用户的访问进行认证;管理授权用户的访问会话,防止会话篡改和信息窃取行为;阻断对内部服务器敏感端口和漏洞的嗅探行为,屏蔽内部服务器系统和应用存在的漏洞,最大限度降低内部系统的风险敞口。

2)东西向防护需求

东西向防护主要的需求是,加强区域内部异常流量和异常网络行为监控,必要时按需在网络区域内部划分不同等级的安全子域,并设置相应的安全策略,保障业务数据的安全,及时发现虚拟机之间的异常流量。

1.2 网络分区安全防护方案

网络分区的安全防护根据防护的网络流量的方向分为南北向防护和东西向防护两部分。大多数用户在网络分区的安全防护中常会采用防火墙[4]等设备作为防护设施。

SDN网络架构的安全防护体系如图2所示。

1.2.1网络分区边界防护(南北向防护)

南北向防护,通常指网络分区的边界防护,通过部署在网络区域边界的安全设施,用于保护本网络区域免受来自区域外部的网络攻击。

常用的区域边界防护设施有防火墙、IPS(Intrusion Prevention System)、UTM(Unified Threat Management)等,配置4-7层网络安全策略,放行授权的网络访问,拒绝非授权的网络访问行为。防火墙[4,5,6]常部署于大型网络的区域边界,提供高性能的网络访问与安全防护;IPS[9]常用于大型网络与互联网之间的安全边界的攻击防护;UTM[10]常用于有多重防护功能要求的小型网络环境中,一种设备同时具有防火墙、IPS、防病毒、QOS(Quality of Service)、上网行为管理、内容过滤等多种安全防护功能。

SDN网络部署过程中,为了应用部署的灵活性与可扩展性,其架构高度云化与资源池化[1],使得SDN架构下的网络分区边界防护体系具备比常规网络架构更高的处理性能、灵活性和可扩展性。常见的大型网络中不同区域常具有不同的处理容量,也具有不同的性能要求,而用户在设备选型时,由于各方面的政策要求及自身的扩展性需求,常会选择同样型号的防火墙设备作为各个分区的防护设施,这就容易导致不同容量的分区负载极不均衡。为提高设备利用率,充分利用现有设备的处理资源,同时又具备良好的灵活性与扩展性,我们设计了防火墙负载均衡资源池的网络分区防护方案。(注:防护设施为IPS、UTM时方案相同,仅将防火墙替换为IPS或UTM即可)

1.2.1.1方案物理架构及设备工作模式

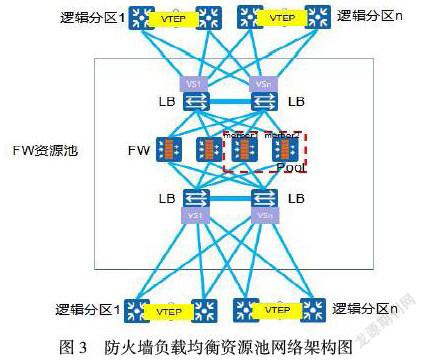

物理架构:防火墙负载均衡资源池解决方案的物理架构为:负载均衡+防火墙+负载均衡三层架构,各层次设备为Full-meth连接[3],防火墙负载均衡资源池网络架构如图3所示。

设备工作模式:两端部署高性能负载均衡设备,负载均衡设备成对部署,三层运行在HA模式,二层双活模式;中间部署不同容量不同型号的防火墙设备,在设备支持的情况下,可以对防火墙进行虚拟化,按需将防火墙设备划分为粒度更细或更适宜的处理单元;负载均衡设备根据各网络分区的容量需求为各分区分配防火墙处理资源;防火墙及虚拟防火墙自身不启用HA/AA等高可用工作模式[4,6],依靠外层的负载均衡设备分配工作负载。

1.2.1.2方案配置实现

在负载均衡设备上为不同网络分区的防火墙配置虚拟服务地址,此服务地址为相关网络分区提供防火墙服务;防火墙资源根据所服务的网络分区不同,被划分为多个资源组(Pool);不同的虚拟服务地址绑定分区对应的防火墙资源组(Pool);每个资源组根据性能需求,分配多台防火墙设备或虚拟防火墙设备作为Pool的Member;可根据性能需求增减Pool Member,实现Pool处理性能的灵活扩展;另外,可在负载均衡设备上设置不同的权重值,使得不同的Pool Member分担不同的工作负载,从而支持不同规格型号的设备工作在一个负载均衡的资源组(Pool)中。

1.2.2分区内网络安全防护(东西向防护)

东西向安全防护即为分区内安全防护,目的是防止分区内薄弱主机被攻陷后,入侵者通过攻陷主机进行横向扩权。

东西向安全防护由于其防护的攻击源为分区内部的低风险主机及用户,因此东西向防护策略的重点是加强区域内的网络异常行为监控。

常用的区域内部防护设施有IDS(Intrusion Detection System)、HFW(Host firewall)、HIPS(Host IPS)等。

IDS[8]常部署在基于SDN构建的大型网络的分布式网关或集中式网关所在的交换机上,通过端口镜像技术获取分区内部东西向网络流量,分析网络流量中的异常网络行为,发现网络攻击行为和区域内部的横向扩权行为,发出告警或按需予以阻断。

区域内部的重要信息系统及重要主机,需进行区域内部安全防护的,可部署HFW(主机防火墙)[4]及HIPS[9](主機入侵防护系统),进行东西向安全防护,同时也加强外部防护的防御纵深。

2、控制器网络安全防护

SDN控制器[1,2]作为网络的一种操作系统(OS,operating system),是整个SDN网络的核心,负责网络中的流量调度与安全策略控制、网络自动化管理等。通过SDN控制器集成管理使得业务申请和网络管理更容易。

SDN控制器大部分是基于如OpenFlow、OpenStack等开放的协议及技术构建起来的,因而易于受到各种网络攻击。

2.1 控制器的安全防护需求

SDN控制器常受到的网络攻击有如下几种:

1)信息伪造与欺骗;

2)拒绝服务攻击;

3)系统漏洞利用;

4)控制器伪造;

1)控制器和网络节点的安全性,最终都会体现在其操作系统的安全性。因此,首先要强化所有公共的Linux服务器操作系统的安全性。强化系统的安全性常需部署的的安全措施有及时修复系统漏洞、部署主机防火墙或主机IPS、必要情形也可部署网络防火墙及IPS。

2)对于信息伪造及控制器伪造等攻击行为,归根结底是一个通讯过程的认证和认证信息及通讯信息的私密性和完整性问题。解决此类问题,需在控制器与网络节点之间的通讯加密及认证授权上采取强化措施。

3)对于控制器面临的拒绝服务攻击威胁,那么它必须拥有一个高可靠性(HA,High-Availability)的架构,暴露在公网上的SDN控制器,由于来自Internet的DDoS攻击规模较大,仅仅靠高可靠性架构不足以抵御大规模的拒绝服务攻击,还需要部署专用的抗DDoS设备,必要时甚至需要采购运营商的DDoS流量清洗服务。

2.2 控制器安全防护架构

基于以上3方面的控制器安全防护需求,我们提出以下控制器防护架构:

控制器的安全防护体系架构是立体的、纵深的。由如下防御措施构成:

1)在控制器所在网络的边界部署防火墙[4]+IPS[9]以抵御来自外部的网络攻击及非授权访问请求;

2)按需在控制器所在网络的边界处部署防DDoS[13]设施,抵御来自外部的拒绝服务攻击;

3)在区域内部控制器的展示层服务器之前部署Web应用层防火墙(WAF,Web Application Firewall)[11,12],用以防护来自内部和外部的应用层网络攻击;

4)在控制器所在网络区域内部部署IDS[8],用来监控控制器和区域内部高风险的网络端口的流量,及时发现来自区域内部的网络攻击;

5)在安装控制器的服务器上按需部署基于主机的防火墙[4]或IPS[9],并及时升级系统补丁修补系统存在的安全漏洞。

6)控制器与被管理网络节点间采用加密协议通讯,并加强管理行为的认证与授权。

SDN控制器防护体系架构如图4所示:

3 安全管理

上述安全防护体系,虽然可以对SDN网络承载的应用资源和控制器进行一定程度的保护,但任何一个安全防护体系都不应是安全产品的简单堆砌。安全防护设施要发挥最大效能,需要设施间的有效联动,需要在运行中形成高效的安全响应机制,归根结底,需要对所有设施和人及机制进行有效的管理,即安全管理。

推荐安全管理方案:

建立统一的安全管理平台,对所有在网设备的安全相关配置进行集中管理,实时监控设备的运行状态,集中管理所有安全设备的访问控制策略,定期评估设备和整体网络架构存在的安全漏洞与风险;

建立安全运营中心(SOC,Security Operation Center),实时收集并分析网内所有的安全日志[7],结合威胁情报数据对日志进行横向关联分析和历史关联分析,及时发现网内的攻击及来自外部的入侵等异常网络行为,做到安全态势及时感知、安全事件及时响应。

SOC与SDN控制器的联动,具有定制开发能力的机构,可以通过定制开发,使得SOC发现安全事件后,通过SDN控制器的北向接口与控制器联动,自动生成并下发防火墙安全策略,自动阻断网络攻击,从而实现对攻击行为的自动拦截。系统间的联动使得安全设施自动化运作,极大提升安全事件处置及安全响应效率。

总结语:

以上的三方面,网络分区安全防护体系+SDN控制器网络安全防护体系+有效的安全管理,构成了一个典型的SDN网络架构下的安全防护解决方案,此方案在实际应用中取得了较好的防护效果。通过对实际应用情况统计分析得到如下结论,分区南北向防护和控制器防護架构可以有效抵御大部分未授权访问和DDos攻击等网络威胁,剩余少量高等级APT(Advanced persistent attack)攻击及其它应用层攻击与渗透行为,也可通过安全运营中心的事件关联分析来发现并予以阻止。结果表明,该方案是一个成功的SDN网络架构的安全防护解决方案,为用户的应用、数据以及网络基础设施提供了可靠的安全保障。

参考文献

[1][美]Thomas Nadeau D. 软件定义网络:SDN与OpenFlow解析[M].毕军等译.北京:人民邮电出版社,2014:285-298

[2]徐俭. 基于控制层的SDN网络架构安全可靠性技术探究[J].电视工程,2018,01,007.

[3]杭州华三通信技术有限公司 新一代网络建设理论与实践[M]. 北京:电子工业出版社,2011:71-96

[4]杨东晓.防火墙技术及应用[M].北京:清华大学出版社,2019:19,120-131

[5]张海刚.关于集群防火墙负载均衡优化的研究[J].电脑知识与技术,2016,04.

[6]崔伟,齐竞艳,黄皓.全状态防火墙双机热备份的设计与实现[J].计算机应用研究,2004,12,098:278-280.

[7]吴婷,邓忻,陈乐 基于认证日志和会话日志的用户行为审计系统研究[J].中国新通信,2018,14,50:61-63.

[8]杨智君,田地,马骏骁,隋欣,周斌.入侵检测技术研究综述[J].计算机工程与设计,2006.12.003.

[9]卿昊,袁宏春.入侵防御系统(IPS)的技术研究及其实现[J].通信技术,2003.06.040.

[10]刘胜华,金志平,刘云龙.UTM(统一威胁管理)技术综述[J].网络安全技术与应用,2011.04.004.

[11]辛晓杰,辛阳,姬硕.基于特征匹配的Web应用防火墙的研究与设计[J].信息网络安全,2015,15 (11):53-59.

[12]刘志光.Web应用防火墙技术分析[J].情报探索,2014,03,033.

[13]李传煌,吴艳,钱正哲,孙正君,王伟明.SDN下基于深度学习混合模型的DDoS攻击检测与防御[J].通信学报,2018,39 (7):176-187.