异构无线网络环境下大规模入侵动态取证仿真

2021-10-30李睿向媛媛刘静

◆李睿 向媛媛 刘静

异构无线网络环境下大规模入侵动态取证仿真

◆李睿 向媛媛通讯作者刘静

(国家计算机网络应急技术处理协调中心 山东分中心 山东 25000)

为解决传统大规模入侵动态取证冗余值高的问题,提出异构无线网络环境下大规模入侵动态取证仿真。明确异构无线网络环境下大规模入侵动态取证原理,划分大规模入侵信号频率波段,提取大规模入侵动态取证状态特征,计算大规模入侵动态取证最优权重指数,实现大规模入侵动态取证。设计仿真实验,结果表明,设计动态取证方法的取证冗余度明显低于对照组,能够解决传统大规模入侵动态取证冗余值高的问题。

异构无线网络环境;大规模入侵;动态取证

在异构无线网络环境下,计算机会受到大规模的入侵,导致计算机网络安全遭受威胁。大规模入侵动态取证是提取大规模入侵证据的有效手段,也是网络诉讼的核心内容。大规模入侵动态取证是确保大规模入侵动态取证计算机网络安全的有效方式,近年来受到相关学者的热门关注。

在我国,针对大规模入侵动态取证的研究起步较晚,主要停留在静态取证阶段,缺乏对大规模入侵数据的连续性以及实时性取证,导致大规模入侵动态取证冗余度高,得到的大规模入侵动态取证结果在判决中心的说服力低,无法作为大规模入侵的有力证据[1]。在国外,针对大规模入侵动态取证的研究起步较早,主要通过朴素贝叶斯模型实施大规模入侵动态取证,虽然能够取得一定的研究成果,但在实际应用过程中仍然存在取证冗余度偏高的问题,无法满足大规模入侵动态取证精准度方面的需求。基于异构无线网络环境,必然会提高大规模入侵动态取证的困难性,因此,对大规模入侵动态取证方法的优化设计是势在必行的。

为此,本文提出异构无线网络环境下大规模入侵动态取证仿真,通过在异构无线网络环境下,设计一种新型大规模入侵动态取证方法,致力于降低大规模入侵动态取证冗余度,并通过仿真实验的方式,证明设计大规模入侵动态取证方法在实际应用中的可行性。

1 异构无线网络环境下大规模入侵动态取证原理

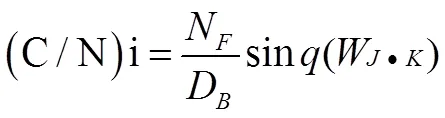

基于异构无线网络环境下,设计大规模入侵动态取证方法前必须明确大规模入侵动态取证原理,以此为依据,展开详细设计[2]。大规模入侵动态取证的核心是ERN,通过证据推理网络实现对大规模入侵动态取证。首先,将ERN通过一个五元组加以表示,可得公式(1)。

2 异构无线网络环境下大规模入侵动态取证

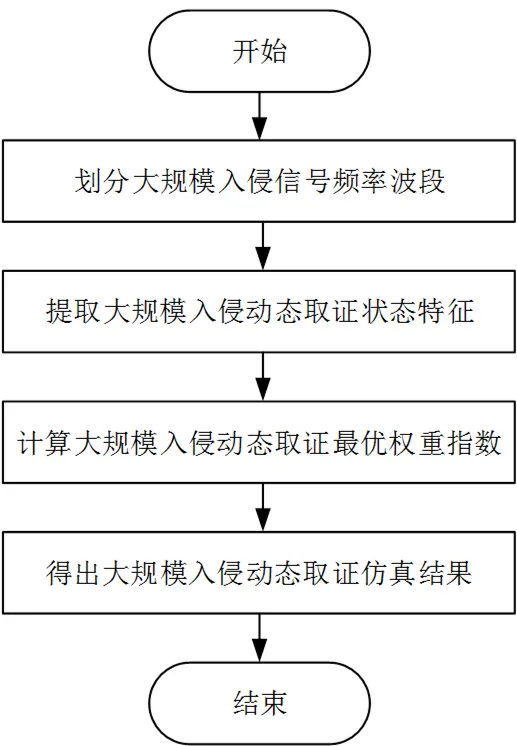

在明确异构无线网络环境下大规模入侵动态取证原理的基础上,本文提出异构无线网络环境下大规模入侵动态取证,具体流程,如图1所示。

图1 异构无线网络环境下大规模入侵动态取证流程

结合图1所示,下文将对图中4步主要流程展开详细设计,具体内容如下。

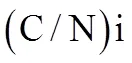

2.1 划分大规模入侵信号频率波段

公式(3)中,指的是异构无线网络环境波动状态下大规模入侵信号信噪比;指的是异构无线网络环境常规状态下大规模入侵信号信噪比;指的是大规模入侵信号波动矢量值;指的是大规模入侵信号X轴对应的系数;指的是大规模入侵信号Y轴对应的系数。大规模入侵信号频率波段在坐标系中的示意图,如图2所示。

2.2 提取大规模入侵动态取证状态特征

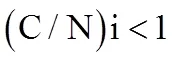

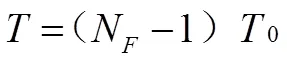

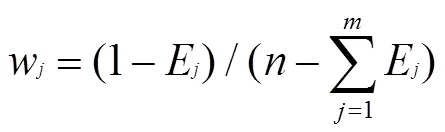

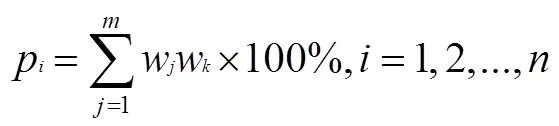

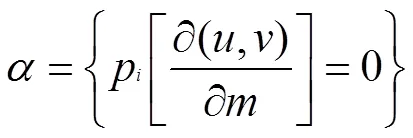

2.3 计算大规模入侵动态取证最优权重指数

2.4 大规模入侵动态取证

3 Wu-Manber(WM)算法及改进

3.1 实验准备

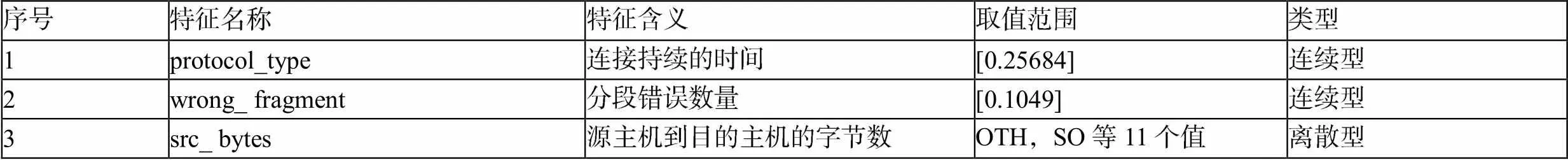

收集大规模入侵样本作为NSL-KDD数据集,将其连接的基本特征作为入侵动态取证的依据。NSL-KDD数据集连接的基本特征,如表1所示。

表1 NSL-KDD数据集连接的基本特征

结合表1所示,设置此次实验环境为异构无线网络环境,具体配置包括:任务部署器6台;任务最大迭代次数为200;虚拟主机资源数量为1000;物理主机地理距离为15;网络权重系数为2.0。首先,使用本文设计动态取证方法,执行大规模入侵动态取证,通过Kerterly软件测得取证冗余度,记为实验组;而后使用传统动态取证方法,执行大规模入侵动态取证,同样通过Kerterly软件测得取证冗余度,记为对照组。实验内容为测试两种动态取证方法的取证冗余度,取证冗余度越低,证明该动态取证方法的大规模入侵动态取证精准度越高。

3.2 实验结果与分析

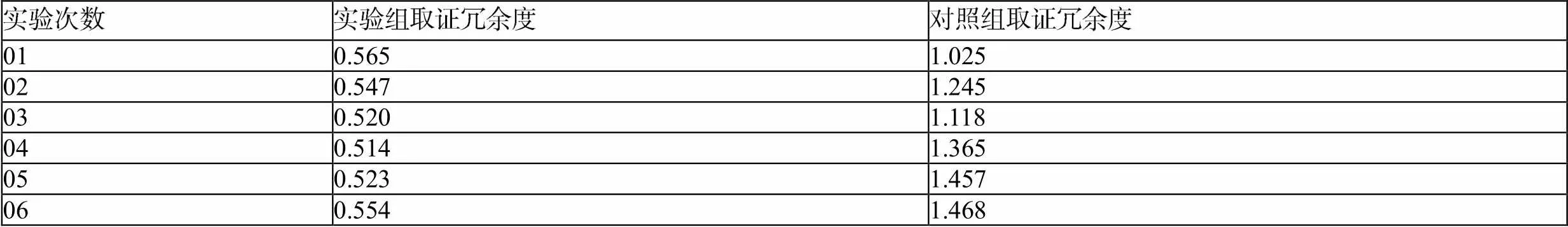

整理实验结果,如表2所示。

表2 取证冗余度对比结果

通过表2可知,本文设计动态取证方法的取证冗余度明显低于对照组,能够实现异构无线网络环境下大规模入侵动态精准取证,具有实际应用价值。

4 结束语

通过异构无线网络环境下大规模入侵动态取证研究,能够取得一定的研究成果,解决传统大规模入侵动态取证中存在的问题。由此可见,本文设计的动态取证方法是具有现实意义的,该方法能够在异构无线网络环境下指导大规模入侵动态取证方法优化。在后期的发展中,应加大本文设计方法在异构无线网络环境下大规模入侵动态取证中的应用力度。截至目前,国内外针对异构无线网络环境下大规模入侵动态取证研究仍存在一些问题,在日后的研究中还需要进一步对大规模入侵动态取证方法的优化设计进行深入研究,以期为提高大规模入侵动态取证的综合性能提供支持。

[1]李阳,李刚. 大规模网络非自体入侵动态实时取证仿真研究[J]. 计算机仿真,2018.

[2]唐昕淼. 数据挖掘在计算机动态取证技术中的应用分析[J]. 信息通信,2020.

[3]杨思狄. 立体动态大数据的无损云取证模型仿真[J]. 计算机仿真,2020.

[4]魏辰宇,王超. WAP业务用户行为相关的计算机动态取证评测模型[J]. 网络安全技术与应用,2018.

[5]朱淑娟,文永松,庞一成. 大规模网络非自体入侵动态实时取证仿真研究[J]. 计算机仿真,2018.

[6]冯译,李旭洁. 数据挖掘在计算机动态取证技术中的应用研究[J]. 中国科技投资,2018.

[7]王莉莉,张建军. 网络入侵节点的盲取证技术研究与仿真[J]. 现代电子技术,2019.

[8]匡凤飞. 强噪声干扰下大规模网络入侵信号提纯仿真[J]. 计算机仿真,2018.

[9]饶静. 舰船局域网络大规模入侵实时取证方法研究[J]. 舰船科学技术,2019.

[10]陈洁. 船舶网络入侵信号取证过程破损数据恢复研究[J]. 舰船科学技术,2019.