工业控制系统安全现状及应对策略

2021-10-28徐伟孔坚毛庆梅黄东华

◆徐伟 孔坚 毛庆梅 黄东华

工业控制系统安全现状及应对策略

◆徐伟1孔坚2毛庆梅2黄东华3

(1.中国科技大学 安徽 230001;2.北京奇安信科技集团股份有限公司 北京 100000;3.北京双湃智安科技有限公司 北京 100000)

工业控制系统具有重要的作用,近年来,其信息安全问题受到人们的广泛关注。本文分析了工业控制系统的安全现状,指出了联网工控设备持续增加、公开漏洞数量持续增加和安全事件频发等问题,并提出了部署基本安全防护措施和多方配合构建多级联动机制的安全策略建议。

工业控制系统;信息安全;策略建议

工业控制系统(ICS)是指用于操作、控制、辅助自动化工业生产过程的设备、系统、网络以及控制器的集合,包括数据监控与采集系统(SCADA)、分布式控制系统(DCS)、可编程逻辑控制器(PLC)、智能终端、人机交互接口(HMI)等系统。工业控制系统关系着工厂生产、电网、能源、水处理等国家关键基础设施的运行,在国民经济中具有作用。

近年来,在工业企业转型升级、工业4.0、工业互联网等技术浪潮的推动下,工业控制系统的对外连接性日益增加,在提高效率、促进创新的同时,也显著增加了工业控制系统所面临的网络安全威胁。

工业控制系统原本是为封闭环境设计的,一般采用专用的通信协议,与其他网络物理隔离,即使是与企业的内部信息网络也一般也不直接连接,因此在设计过程中主要考虑了可靠性和物理安全问题,对于网络安全问题考虑相对较少,许多工业控制协议缺乏基本的加密和认证措施,工业主机一般部署陈旧的操作系统且不安装杀毒软件,安全防护措施匮乏。

与传统的信息系统不同,工业控制系统是网络空间和物理空间的重要纽带,一旦发生网络安全事件,不仅会造成信息的损坏和丢失,还可能会造成人员生命健康损害、环境破坏等物理世界的实际损害,因此会造成更严重的经济损失和社会影响。类似的安全事件已经很多,2010年震网病毒袭击伊朗核原料加工厂,造成1000多台离心机损坏[1];2015年底,乌克兰电网网络攻击事件造成乌克兰大面积停电[2];2019年发生的委内瑞拉停电事件据说也与网络攻击有关,大规模停电事件加剧了委内瑞拉的政局动荡。

因此,分析目前的工业控制系统安全状态,并有针对性地提出加强工业控制系统安全的策略和建议,具有重要的理论和现实意义。本文将从工业控制系统安全状态分析和安全对策建议两个方面展开讨论。

1 工业控制系统安全现状与趋势

1.1 工业控制系统安全现状与趋势

将工业控制系统直接暴露在互联网上存在较大的安全隐患,但由于业务需求,仍有很多此类设备和系统直接暴露在互联网上,这存在一定的信息安全隐患,因此,排查清楚哪些工业控制系统相关设备连接互联网,其数量呈现怎样的变化趋势是一个比较现实的问题。

互联网范围内的扫描是了解ICS暴露情况的有效手段,目前国内外都已经出现了多个这样的扫描平台。这些扫描平台一般会对互联网地址空间内的所有ip地址进行枚举和扫描,以确定互联网上存在哪些活跃的设备和应用。国外的扫描平台主要有Censys和Shodan。Censys是美国密歇根大学开发的一个扫描平台,其扫描范围包括5个常用的ICS协议,该扫描平台不仅公开分享其扫描源代码,还公布了其2015年到2018年间的所有扫描结果的原始数据(2018年以后该公司改为商业化运营,不再公布其扫描结果的原始数据)。Shodan是一个商业化的扫描平台,致力于开展物联网设备的扫描,其扫描范围也包括一些ICS协议。国内此类的扫描平台主要有东北大学的“谛听”和知道创宇公司的“钟馗之眼”扫描平台。

为了研究全球范围内联网ICS设备数量的变化趋势和分布情况,我们以Censys公布的2015年到2017年底的扫描数据为依据,对该平台扫描范围内的5种常用的工控协议:Modbus、S7、DNP3、BACNet和Tridium Fox协议的联网设备数量进行了分析,分析发现,使用这五种协议的ICS联网设备数据呈现逐年增加的趋势,如图1所示,这5种协议暴露设备总数从61736 上升到67942,增⻓幅度达11.48%[3]。

图1 全球联网工控设备的数量变化趋势

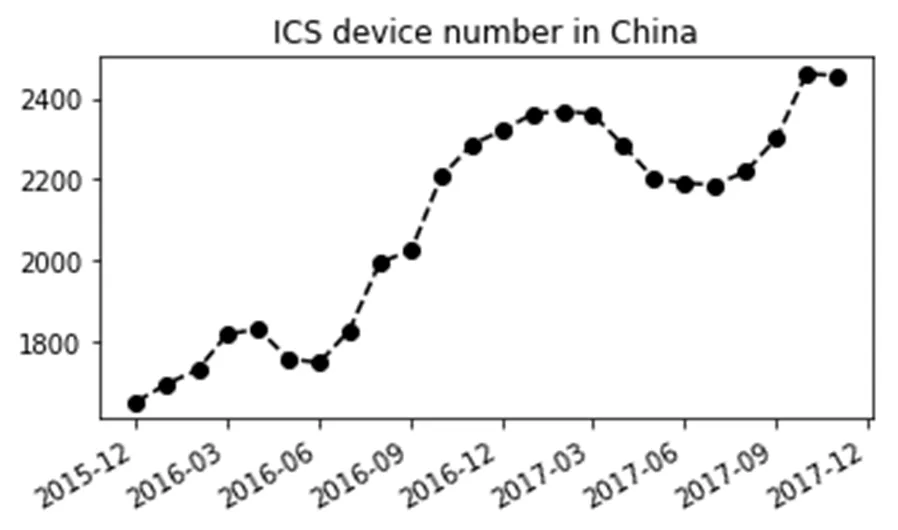

图2 中国联网工控设备的数量变化趋势

由于工业化进程的快速推进,我国联网工控设备的数量也呈现逐年增加的趋势,且增长率高于全球平均水平。从图2可以看出,我国使用此 5种工控协议的联网设备数量也呈现逐年增加的趋势。

1.2 工业控制系统相关公开漏洞持续增加

近年来,随着技术的发展,工业控制系统相关软硬件功能日益丰富,对外连接也逐渐增加,对传统的IT系统的通信协议、操作系统和基础组件的依赖性也逐渐提高,工业控制系统相关的公开漏洞逐渐增加。国内外的相关漏洞信息平台也都开始关注工控系统的漏洞,且多个相关公开平台都显示工控系统相关的公开安全漏洞数量近年来呈现逐年增加的趋势。

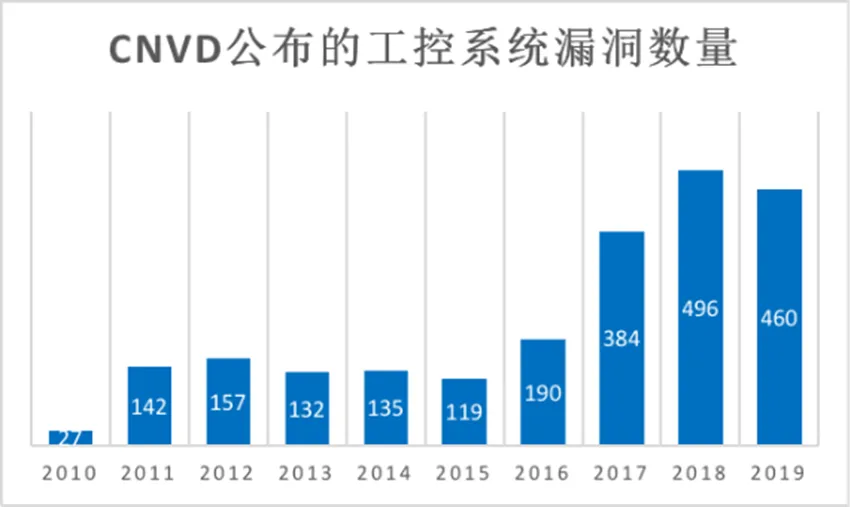

国家信息安全漏洞共享平台(China National Vulnerability Database,简称CNVD)对于工控系统的漏洞非常重视,在其公布的漏洞列表中专门设立了“工控系统”这一分支,公布相关的漏洞信息。图3是CNVD公布的工控系统漏洞数据,从图中可以看出,每年公开漏洞数量虽有波动,但整体呈现增加的趋势(统计日期:2020年11月7日)[4]。

图3 CNVD公布的工控系统漏洞数量

美国国土安全部网络安全与关键基础设施安全局(Cybersecurity & Infrastructure Security Agency,简称CISA)下设工业控制系统网络应急响应小组(The Industrial Control Systems Cyber Emergency Response Team,简称ICS-CERT)专门负责工业控制系统的网络安全事务,ICS-CERT定期公布ICS的安全漏洞(统计日期:2020年11月7日),图2展示的是ICS-CERT于2010年到2018年公布的漏洞建议的数量,可以看出,ICS-CERT公开的漏洞数量也呈现逐年增多的趋势[5]。

图4 ICS-CERT公布的ICS安全漏洞数量

1.3 工业控制系统网络安全事件频发

工业控制系统的网络安全事件主要有两个来源,分别是针对性网络攻击和非针对性网络安全威胁,针对性网络攻击主要来有组织的网络黑客或心怀不满的内部工作人员,以造成企业经济损失、获取经济利益或造成负面影响为目的;非针对性网络攻击主要是工业控制系统感染病毒、木马、勒索软件、挖矿软件等通用的、非指向性的恶意软件,可能会造成通信中断、处理速度下降、控制过程中断、数据加密丢失、生产故障或停产等。

工业控制系统相关的网络安全事件也呈现持续高发的趋势,美国ICS-CERT在其2010年到2016年的年度报告中,公布了其年度内收到的工业控制系统网络安全事件报告数量,在2017年以后的年度报告中不再公布此项数据,从图中可以看出,ICS-CERT收到的ICS安全事件报告数量呈现逐年增加的趋势[6]。

图5 ICS-CERT报告的ICS安全事件数量

发生在工业领域的网络安全事件与传统的IT系统安全事件具有显著的差异。传统的IT系统安全事件一般会造成数据的丢失或损坏,进而造成一定的经济损失。而工业企业和工业控制系统的安全事件则会直接造成物理损害,这些物理损害包括停工停产、设备损坏、人员伤亡和环境破坏,这些物理损害还会直接造成巨额经济损失,甚至可能会对人民生活、国家安全和社会稳定造成负面影响,因此,工业控制系统网络安全事件的损失更大、影响更深远。下面我们就列举一些具有代表性的安全事件供大家参考。

(1)2000年,澳大利亚昆士兰新建的马卢奇污水处理厂控制系统,受到控制系统供应商前员工的网络攻击,造成100多万升未经处理的污水直接排放到附近的河流和水系中。

(2)2008年,波兰一名14岁的学生通过改装的电视遥控器入侵了当地的有轨电车控制系统,导致四辆有轨电车脱轨并紧急停车,事故共造成12人受伤。

(3)2010年,震网病毒在全球大规模扩散,感染了伊朗布什尔核工厂的控制系统,导致1000余台离心机遭到不可修复的破坏。

(4)2015年底,乌克兰电网遭受网络攻击,导致首都基辅以及乌西部地区约140万(225000户)居民遭遇了一次长达数小时的大规模停电。

(5)2017年5月12日晚开始,WannaCry勒索病毒席卷全球,至少150个国家、30万名用户感染,部分工业企业也感染这种病毒,此次事件造成的经济损失高达80亿美元。

(6)2018年8月3日,全球芯片代工龙头企业台积电感染勒索软件,造成大面积停产,造成了高达19亿元的经济损失。

(7)2019年,委内瑞拉政局动荡期间,其古水里电站控制系统遭受网络攻击,导致多次发生大规模停电。

2 加强工业控制系统安全策略

对于不同来源的工业控制系统安全威胁,需要有不同的处置方式,总体来说就是“补齐短板、多级联动”,对于非针对性的安全威胁,只要补齐工业控制系统的安全防护中的“短板”,构建基本的安全防护措施,就可以有效缓解;对于有组织的针对性网络攻击,则需要借鉴在新冠肺炎疫情防控过程中采用的“联防联控”思路,构建“多级联动”安全监测体系才能有效应对。

2.1 企业部署基本的安全防护措施

工业企业只要部署基本的安全防护措施,构建基本安全管理流程,就可以有效防止大部分的病毒蠕虫感染和非针对性安全威胁,虽然这些基本防护措施无法有效应对针对性网络攻击,但也可以大大增加其攻击成本。

(1)终端安全方面,在条件允许的工作站中部署具有病毒防护、补丁修复等功能的终端安全防护组件,在条件不允许的工作站中部署采用应用程序白名单机制的终端安全防护组件,防止病毒木马的感染和运行。

(2)网络安全方面,在工业控制系统的入口、不同网络之间的关键节点部署防火墙、入侵检测系统、入侵防护系统或安全监测系统。

(3)安全管理方面,构建企业级安全运营中心,将企业的IT网络和ICS网络的安全数据集中起来,进行集中统一管理并开展比对分析。

2.2 多方配合构建多级联动机制

对于有组织的针对性网络攻击,也称为高级持续威胁(简称APT),很难做到万无一失,只能在攻防博弈的动态平衡中尽量获得优势,通过高效的攻击检测技术和应急响应机制尽可能降低网络攻击造成的损失,也就是说无法做到“绝对的安全”。国外有一种说法叫作“世界上只有两种公司,已经被网络攻击的公司和不知道被网络攻击的公司。”习近平主席在419讲话中也强调要树立动态的、相对的安全观。单纯依靠企业的基本的安全防护措施无法有效应对有组织的针对性网络攻击,而工业控制系统与国家关键基础设施密切相关,关系着国家安全和社会稳定,需要国家相关部门、行业组织、供应商、网络信息安全企业和工业企业协同配合,共同维护其安全稳定运行。

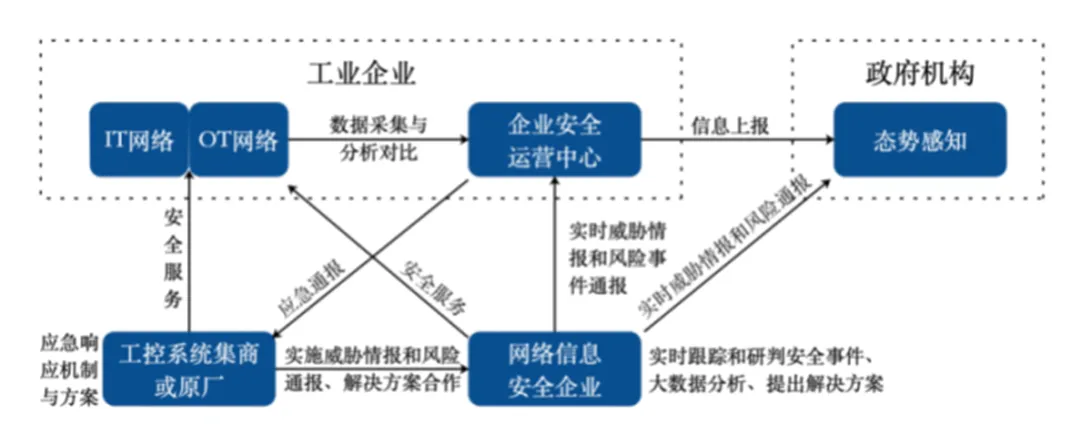

不同参与方应当按照下图所示的方式开展信息交流与协同配合:

(1)工业企业在其IT网络和OT网络中部署基本安全防护组件,在重要网络节点部署防火墙和流量监测设备,并在企业内部构建企业安全运营中心集中进行安全数据的采集和分析对比,将关键安全信息上报给上级政府态势感知平台。

(2)工控系统集成商或原厂需要在提供相关产品或集成服务时构建相对应的应急响应机制与方案,并对企业提供安全服务。

(3)网络信息安全企业广泛收集威胁并积累威胁情报,为工业企业、工控系统集成商或原厂、政府机构提供实时威胁情报和风险事件通报,并为工业企业、系统集成商和原厂提供安全产品、服务和解决方案。

(4)政府监管机构建立安全态势感知系统,通过主动网络扫描探测并收集企业安全运营中心上报的安全监测数据,对区域内的工业企业信息安全状态和发展趋势进行动态监控,政府监管机构可以根据其职能划分构建国家级、省级和地区级等多个层级安全态势感知系统,形成上下联动、协同配合、信息共享的机制。

图5 多级联动的安全机制

在网络安全事件的检测方面,一个企业发现某个攻击特征,通过多级联动机制上报给企业总部的安全运营中心及上级政府监管机构态势感知系统,再通过信息共享机制在整个体系内实现信息通报和数据共享,攻击者在其他企业使用同样攻击手段再次发动攻击时,就会被安全防护系统自动检测出来,并可以根据攻击特征的相似性定位攻击发起者,这将大大增加网络攻击的检测效率。

在网络安全事件应急响应方面,这种多级联动的机制将会促进参与各方的协同配合,优化资源配置,促进应急响应团队的经验积累,提高其针对性和专业性,减少处置恢复时间,进而有效降低安全事件造成的后果和影响,有效提高应急响应、事件恢复、调查取证的工作效率,降低网络攻击所造成的损失。

3 结束语

本文首先对工业控制系统的安全状态进行了分析,发现存在联网工控设备数量持续增加、工控系统相关公开漏洞数量持续增加、工控系统网络安全事件频发的情况,通过对安全事件的案例分析发现,网络安全事件所造成的损失严重,工控系统安全形势不容乐观。通过分析,发现工控系统相关安全事件主要来源于针对性的网络攻击和非针对性安全威胁两个方面,本文提出了“补齐短板,多级联动”的安全防护建议,通过在工业企业内部构建基本安全防护措施与构建多级联动的安全监测体系的方式,可以有效缓解当前的严峻安全形势,提高工控系统网络安全水平。

[1]Langner R. Stuxnet:Dissecting a cyberwarfare weapon[J]. Ieee Secur Priv (0.902),2011,9(3):49-51.

[2]Liang G,Weller S R,Zhao J,et al. The 2015 ukraine blackout:Implications for false data injection attacks[J].Ieee T Power Syst(3.342),2017,32(4):3317-3318.

[3]Xu W,Tao Y,Guan X. The Landscape of IndustrialControl Systems (ICS) Devices on the Internet[C]. 2018 International Conference on Cyber Situational Awareness,Data Analytics and Assessment (Cyber SA),2018:1-8.

[4]CNVD. 工业系统行业漏洞[EB/OL]. https://ics.cnvd.org.cn.

[5]ICS-CERT. ICS-CERT Advisories[EB/OL]. https://us-cert.cisa.gov/ics/advisories.

[6]ICS-CERT. Other Reports[EB/OL]. https://us-cert.cisa.gov/ics/Other-Reports.

2020年工业互联网创新发展工程